サービス プリンシパルを使用したローカル開発中に Azure サービスに対して .NET アプリを認証する

ローカル開発時に、アプリケーションはさまざまな Azure サービスにアクセスするために Azure に対して認証を行う必要があります。 ローカル認証の 2 つの一般的な方法は、開発者アカウント またはサービス プリンシパルを 使用することです。 この記事では、アプリケーション サービス プリンシパルを使用する方法について説明します。 前のセクションでは、次の内容について説明します。

- Microsoft Entra にアプリケーションを登録してサービス プリンシパルを作成する方法

- Microsoft Entra グループを使用してアクセス許可を効率的に管理する方法

- スコープのアクセス許可にロールを割り当てる方法

- アプリ コードからサービス プリンシパルを使用して認証する方法

専用のアプリケーション サービス プリンシパルを使用すると、Azure リソースにアクセスするときに最小限の特権の原則に従うことができます。 アクセス許可は、開発中のアプリの特定の要件に制限され、他のアプリまたはサービスを対象とした Azure リソースへの誤ったアクセスを防ぎます。 この方法は、開発環境でアプリが過剰に特権を持たないようにすることで、アプリが運用環境に移行されたときの問題を回避するのにも役立ちます。

アプリが Azure に登録されると、アプリケーション サービス プリンシパルが作成されます。 ローカル開発の場合:

- アプリで作業する開発者ごとに個別のアプリ登録を作成して、各開発者が独自のアプリケーション サービス プリンシパルを持っていることを確認し、資格情報を共有する必要がなくなります。

- アプリのアクセス許可を必要なもののみに制限するには、アプリごとに個別のアプリ登録を作成します。

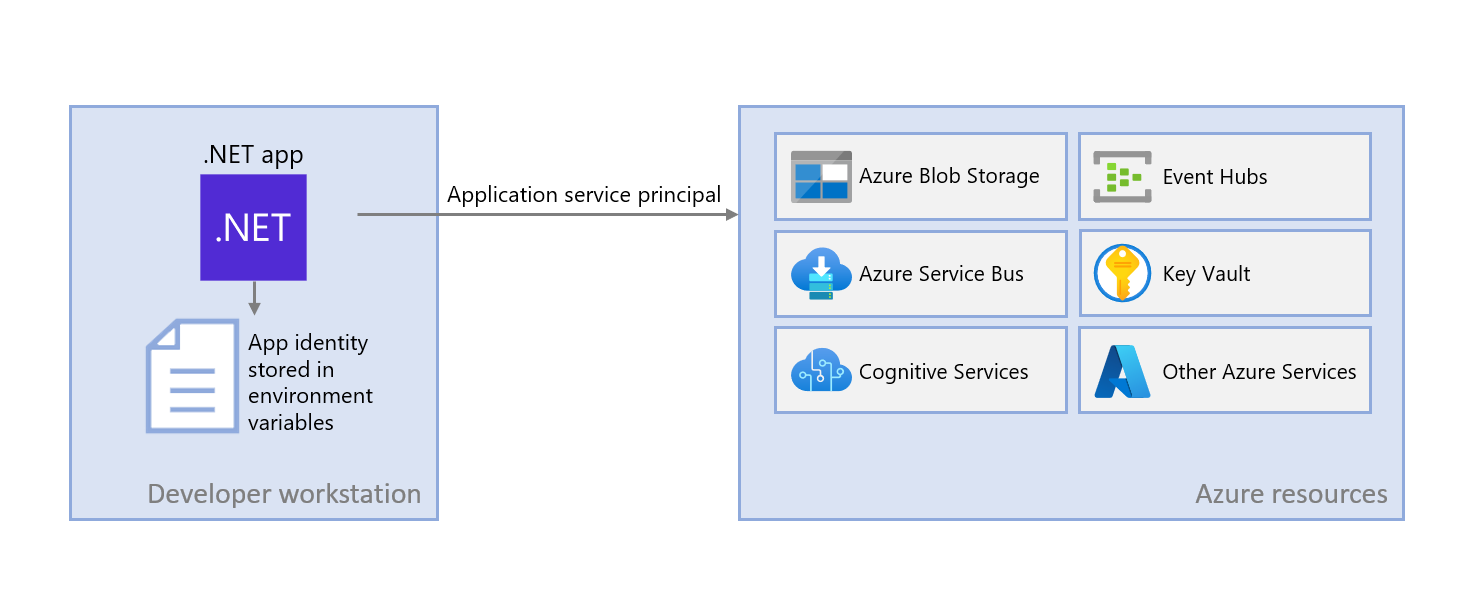

ローカル開発時に、環境変数はアプリケーション サービス プリンシパルの ID で設定されます。 Azure Id ライブラリは、これらの環境変数を読み取って、必要な Azure リソースに対してアプリを認証します。

Azure にアプリを登録する

アプリケーション サービス プリンシパル オブジェクトは、Azure portal または Azure CLI を使用して、Azure でのアプリ登録を通じて作成されます。

Azure portal で検索バーを使用して、アプリの登録 ページに移動します。

[アプリの登録] ページで、[+ 新しい登録] を選択します。

「アプリケーションの登録ページ」で、次の手順を実行します。

- [名] フィールドに、アプリ名とターゲット環境を含むわかりやすい値を入力します。

- [サポートされているアカウントの種類] で、この組織のディレクトリ内のアカウントのみ (Microsoft Customer Led only - Single tenant (Microsoft カスタマー主導の場合のみ - シングル テナント)) を選択するか、要件に最も適したオプションを選択します。

[登録] を選択してアプリを登録し、サービス プリンシパルを作成します。

アプリの [アプリ登録] ページで、アプリケーション (クライアント) ID と Directory (テナント) ID コピーし、後でアプリ コード構成で使用できるように一時的な場所に貼り付けます。

[証明書またはシークレットの追加] を選択して、アプリの資格情報を設定します。

[証明書 & シークレット] ページで、[+ 新しいクライアント シークレット] を選択します。

開いた [クライアント シークレットの追加] ポップアップ パネルで次の操作を実行します。

- [説明] に、Current の値を入力します。

- の [有効期限] の値は、既定値の 180 日間のままにします。

- を選択し、 の追加をしてシークレットを追加します。

証明書 & シークレット ページで、クライアント シークレットの Value プロパティをコピーして、今後の手順で使用してください。

手記

クライアント シークレットの値は、アプリの登録が作成された後に 1 回だけ表示されます。 このクライアント シークレットを無効にすることなく、クライアント シークレットをさらに追加できますが、この値を再度表示する方法はありません。

ローカル開発用の Microsoft Entra グループを作成する

個々のサービス プリンシパル オブジェクトにロールを割り当てるのではなく、アプリがローカル開発で必要とするロール (アクセス許可) をカプセル化する Microsoft Entra グループを作成します。 この方法には、次の利点があります。

- すべての開発者には、グループ レベルで同じロールが割り当てられます。

- アプリに新しいロールが必要な場合は、アプリのグループにのみ追加する必要があります。

- 新しい開発者がチームに参加すると、開発者用に新しいアプリケーション サービス プリンシパルが作成され、グループに追加され、開発者がアプリで作業するための適切なアクセス許可を持っている必要があります。

Azure portal の Microsoft Entra ID 概要ページに移動します。

左側 メニューから [すべてのグループ] を選択します。

[グループ] ページで、[新しいグループ] を選択します。

新しいグループ ページで、次のフォームの欄に入力してください。

- グループの種類: セキュリティを選択します。

- グループ名: アプリ名または環境名への参照を含むグループの名前を入力します。

- グループの説明: グループの目的を説明する説明を入力します。

[メンバー] の下の [メンバーが選択されていません] リンクを選択して、グループにメンバーを追加します。

開いたポップアップ パネルで、先ほど作成したサービス プリンシパルを検索し、フィルター処理された結果から選択します。 パネルの下部にある [ 選択] ボタンを選択して、選択内容を確認します。

[新しいグループ] ページの下部にある [の作成] 選択してグループを作成し、[すべてのグループ] ページに戻ります。 新しいグループが表示されない場合は、しばらく待ってからページを更新してください。

グループにロールを割り当てる

次に、アプリで必要なリソースのロール (アクセス許可) を決定し、作成した Microsoft Entra グループにそれらのロールを割り当てます。 グループには、リソース、リソース グループ、またはサブスクリプション スコープでロールを割り当てることができます。 この例では、ほとんどのアプリがすべての Azure リソースを 1 つのリソース グループにグループ化するため、リソース グループ スコープでロールを割り当てる方法を示します。

Azure portal で、アプリを含むリソース グループの の [概要] ページに移動します。

左側のナビゲーションから アクセス制御 (IAM) を選択します。

[アクセス制御 (IAM)] ページで、[+ の追加] を選択し、ドロップダウン メニューから [ロールの割り当て 追加] を選択します。 ロールの割り当ての追加 ページには、ロールを構成して割り当てるためのタブがいくつか用意されています。

[ロール] タブで、検索ボックスを使用して、割り当てるロールを見つけます。 ロールを選択してから、次へを選択します。

[メンバー] タブで、次の手順を実行します。

- へのアクセスを割り当てる値の場合、ユーザー、グループ、またはサービス プリンシパルを選択し、または を指定します。

- [メンバー] の値として、[+ メンバーの選択] を選択し、[メンバーの選択] ポップアップ パネルを開きます。

- 先ほど作成した Microsoft Entra グループを検索し、フィルター処理された結果から選択します。 [を選択]してグループを選択し、展開パネルを閉じます。

- [メンバー] タブの下部にある [レビューと割り当て] を選択します。

[レビューと割り当て] タブで、ページの下部にある [レビューと割り当て] を選択します。

アプリ環境変数を設定する

実行時に、DefaultAzureCredential、EnvironmentCredential、ClientSecretCredentialなど、Azure ID ライブラリの特定の資格情報は、環境変数の規則によってサービス プリンシパル情報を検索します。 .NET を使用する場合、ツールと環境に応じて環境変数を構成する方法は複数あります。

選択した方法に関係なく、サービス プリンシパルに対して次の環境変数を構成します。

AZURE_CLIENT_ID: Azure に登録されているアプリを識別するために使用されます。AZURE_TENANT_ID: Microsoft Entra テナントの ID。AZURE_CLIENT_SECRET: アプリ用に生成されたシークレット資格情報。

Visual Studio では、プロジェクトの Properties フォルダーにある launchsettings.json ファイルで環境変数を設定できます。 これらの値は、アプリの起動時に自動的にプルされます。 ただし、これらの構成はデプロイ中にアプリと共に移動しないため、ターゲット ホスティング環境に環境変数を設定する必要があります。

"profiles": {

"SampleProject": {

"commandName": "Project",

"dotnetRunMessages": true,

"launchBrowser": true,

"applicationUrl": "https://localhost:7177;http://localhost:5177",

"environmentVariables": {

"ASPNETCORE_ENVIRONMENT": "Development",

"AZURE_CLIENT_ID": "<your-client-id>",

"AZURE_TENANT_ID":"<your-tenant-id>",

"AZURE_CLIENT_SECRET": "<your-client-secret>"

}

},

"IIS Express": {

"commandName": "IISExpress",

"launchBrowser": true,

"environmentVariables": {

"ASPNETCORE_ENVIRONMENT": "Development",

"AZURE_CLIENT_ID": "<your-client-id>",

"AZURE_TENANT_ID":"<your-tenant-id>",

"AZURE_CLIENT_SECRET": "<your-client-secret>"

}

}

}

アプリから Azure サービスに対して認証する

Azure ID ライブラリ では、さまざまな 資格情報、さまざまなシナリオと Microsoft Entra 認証フローのサポートに適応した TokenCredential の実装が提供されます。 この手順では、ローカルおよび運用環境でサービス プリンシパルを操作するときに ClientSecretCredential を使用する方法を解説します。

コードを実装する

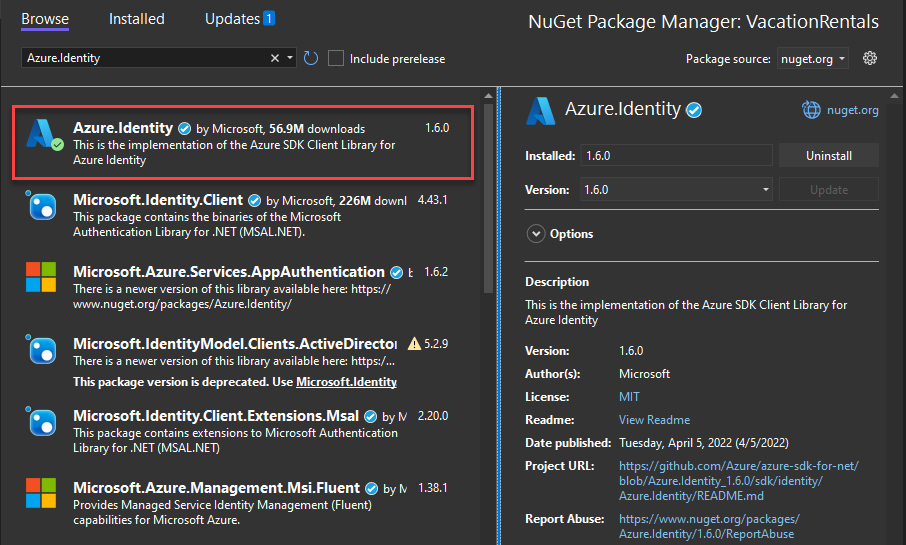

Azure.Identity パッケージを追加します。 ASP.NET Core プロジェクトで、Microsoft.Extensions.Azure パッケージもインストールします。

選択したターミナルで、アプリケーション プロジェクト ディレクトリに移動し、次のコマンドを実行します。

dotnet add package Azure.Identity

dotnet add package Microsoft.Extensions.Azure

Azure サービスには、さまざまな Azure SDK クライアント ライブラリの特殊なクライアント クラスを使用してアクセスします。 これらのクラスと独自のカスタム サービスは、アプリ全体で使用できるように、依存関係の挿入に登録する必要があります。 Program.csで、次の手順を実行して、依存関係の挿入とトークンベースの認証用にクライアント クラスを構成します。

usingディレクティブを使用して、Azure.IdentityとMicrosoft.Extensions.Azure名前空間を含めます。- 対応する

Addプレフィックス付き拡張メソッドを使用して、Azure サービス クライアントを登録します。 tenantId、clientId、およびclientSecretを使用してClientSecretCredentialを構成します。ClientSecretCredentialインスタンスをUseCredentialメソッドに渡します。

builder.Services.AddAzureClients(clientBuilder =>

{

var tenantId = Environment.GetEnvironmentVariable("AZURE_TENANT_ID");

var clientId = Environment.GetEnvironmentVariable("AZURE_CLIENT_ID");

var clientSecret = Environment.GetEnvironmentVariable("AZURE_CLIENT_SECRET");

clientBuilder.AddBlobServiceClient(

new Uri("https://<account-name>.blob.core.windows.net"));

clientBuilder.UseCredential(new ClientSecretCredential(tenantId, clientId, clientSecret));

});

UseCredential 方法の代わりに、サービス クライアントに資格情報を直接提供します。

var tenantId = Environment.GetEnvironmentVariable("AZURE_TENANT_ID");

var clientId = Environment.GetEnvironmentVariable("AZURE_CLIENT_ID");

var clientSecret = Environment.GetEnvironmentVariable("AZURE_CLIENT_SECRET");

builder.Services.AddSingleton<BlobServiceClient>(_ =>

new BlobServiceClient(

new Uri("https://<account-name>.blob.core.windows.net"),

new ClientSecretCredential(tenantId, clientId, clientSecret)));

.NET