ポリシーによるサイトごとの構成

この記事では、サイトごとの構成をポリシー別に説明し、ブラウザーがサイトからのページ読み込みを処理する方法について説明します。

意思決定者としてのブラウザー

すべてのページ読み込みの一環として、ブラウザーは多くの決定を下します。 これらの決定の中には、特定の API を使用できるかどうか、リソースの読み込みを許可する必要があるかどうか、スクリプトの実行を許可する必要があるかどうかなどがあります。

ほとんどの場合、ブラウザーの決定は次の入力によって管理されます。

- ユーザー設定

- 決定が行われるページの URL

Internet Explorer Web プラットフォームでは、これらの各決定は URLAction と呼ばれていました。 詳細については、「 URL アクション フラグ」を参照してください。 インターネット コントロール パネルの URLAction、エンタープライズ グループ ポリシー、およびユーザー設定は、ブラウザーが各決定を処理する方法を制御しました。

Microsoft Edge では、ほとんどのサイトごとのアクセス許可は、ワイルドカードのサポートが制限された単純な構文を使用して表される settng とポリシーを使用して制御されます。 Windows Security Zones は、いくつかの構成の決定に引き続き使用されます。

Windows セキュリティ ゾーン

ユーザーまたは管理者の構成を簡略化するために、従来のプラットフォームはサイトを 5 つの異なる Security Zones のいずれかに分類しました。 これらのセキュリティ ゾーンは、ローカル コンピューター、ローカル イントラネット、信頼済み、インターネット、制限付きサイトです。

ページ読み込みの決定を行うとき、ブラウザーは Web サイトをゾーンにマップし、そのゾーンの URLAction の設定を参照して、何を行うかを決定します。 "イントラネットからの認証チャレンジを自動的に満たす" などの適切な既定値は、ほとんどのユーザーが既定の設定を変更する必要がないことを意味します。

ユーザーは、インターネット コントロール パネルを使用して、特定のサイトをゾーンに割り当て、各ゾーンのアクセス許可の結果を構成できます。 管理対象環境では、管理者はグループ ポリシーを使用して特定のサイトをゾーンに割り当て ("サイトからゾーンへの割り当てリスト" ポリシーを使用) し、URLActions の設定をゾーンごとに指定できます。 Zones へのサイトの手動管理またはユーザー割り当て以外に、他のヒューリスティックによって サイトをローカル イントラネット ゾーンに割り当てることができます。 特に、イントラネット ゾーンにはドットレス ホスト名 ( http://payrollなど) が割り当てられます。 プロキシ構成スクリプトを使用した場合、プロキシをバイパスするように構成されたすべてのサイトがイントラネット ゾーンにマップされます。

WebView1 コントロールと Microsoft Edge レガシで使用される EdgeHTML は、Internet Explorer の前身から Zones アーキテクチャを継承し、いくつかの簡単な変更を行いました。

- Windows の 5 つの組み込みゾーンは、インターネット (インターネット)、信頼済み (イントラネット+信頼済み)、ローカル コンピューターの 3 つに折りたたまれていました。 制限付きサイト ゾーンは削除されました。

- ゾーンから URLAction へのマッピングはブラウザーにハードコードされ、インターネット コントロール パネルのグループ ポリシーと設定は無視されます。

Microsoft Edge でのサイトごとのアクセス許可

Microsoft Edge では、Windows セキュリティ ゾーンを限定的に使用しています。 代わりに、 ポリシー を使用してサイトごとの構成を管理者に提供するほとんどのアクセス許可と機能は、 URL フィルター形式のルールの一覧に依存します。

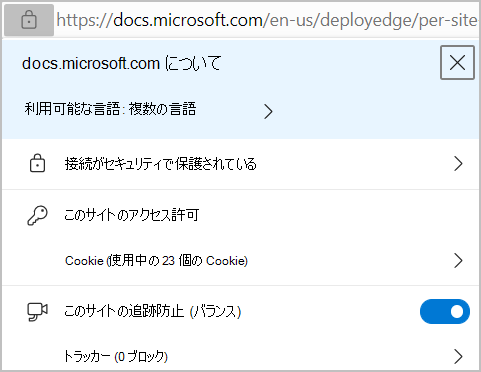

エンド ユーザーが edge://settings/content/siteDetails?site=https://example.com などの設定ページを開くと、さまざまなアクセス許可の構成スイッチとリストの長い一覧が見つかります。 ユーザーが設定ページを直接使用することはめったにありません。代わりに、 ページ情報 のドロップダウンでさまざまなウィジェットとトグルを参照したり使用したりしながら選択を行います。 この一覧は、アドレス バーでロック アイコンを選択すると表示されます。 また、アドレス バーの右端にあるさまざまなプロンプトまたはボタンを使用することもできます。 次のスクリーンショットは、ページ情報の例を示しています。

企業は、グループ ポリシーを使用して、ブラウザーの動作を制御する個々のポリシーのサイト リストを設定できます。 これらのポリシーを見つけるには、 Microsoft Edge グループ ポリシーのドキュメント を開き、"ForUrls" を検索して、読み込まれたサイトの URL に基づいて動作を許可およびブロックするポリシーを見つけます。 関連する設定のほとんどは、[コンテンツ設定の グループ ポリシー] セクションに一覧表示されます。

また、特定の設定の既定の動作を制御するポリシー (名前に "Default" が含まれている) も多数あります。

設定の多くは不明瞭 (WebSerial、WebMIDI) であり、多くの場合、設定を既定値から変更する理由はありません。

Microsoft Edge のセキュリティ ゾーン

Microsoft Edge は URL フィルター形式を使用する個々のポリシーに主に依存していますが、いくつかのケースでは、既定で Windows のセキュリティ ゾーンが引き続き使用されます。 この方法により、これまで Zones 構成に依存していたエンタープライズでのデプロイが簡略化されます。

ゾーン ポリシーは、次の動作を制御します。

- Windows 統合認証 (Kerberos または NTLM) の資格情報を自動的にリリースするかどうかを決定する。

- ファイルのダウンロードを処理する方法を決定する。

- Internet Explorer モードの場合。

資格情報のリリース

既定では、Microsoft Edge は URLACTION_CREDENTIALS_USE を評価して、Windows 統合認証が自動的に使用されるか、ユーザーに手動認証プロンプトが表示されるかを決定します。 AuthServerAllowlist サイト リスト ポリシーを構成すると、ゾーン ポリシーが参照されなくなります。

ファイルのダウンロード

ファイルダウンロードの配信元に関する証拠 ("Web のマーク" とも呼ばれます) は、インターネット ゾーンからダウンロードされたファイルに対して記録されます。 Windows Shell や Microsoft Office などの他のアプリケーションでは、ファイルの処理方法を決定するときに、この配信元の証拠を考慮に入れる場合があります。

アプリケーションを起動するための設定を無効にし、安全でないファイルをダウンロードするように Windows セキュリティ ゾーン ポリシーが構成されている場合、Microsoft Edge のダウンロード マネージャーは、そのゾーン内のサイトからのファイルのダウンロードをブロックします。 ユーザーには、"ダウンロードできませんでした – ブロックされました" というメモが表示されます。

IE モード

IE モードでは、 すべてのイントラネット サイトを IE モードで開くように構成できます。 この構成を使用する場合、MICROSOFT Edge は、IE モードで開く必要があるかどうかを判断するときに、URL のゾーンを評価します。 この最初の決定に加えて、IE モード タブでは Internet Explorer が実際に実行されており、その結果、Internet Explorer と同様に、すべてのポリシーの決定に対して Zones 設定が評価されます。

要約

ほとんどの場合、Microsoft Edge の設定は既定値のままにしておくことができます。 すべてのサイトまたは特定のサイトの既定値を変更する管理者は、適切なグループ ポリシーを使用してサイト一覧または既定の動作を指定できます。 資格情報のリリース、ファイルのダウンロード、IE モードなど、いくつかのケースでは、管理者は引き続き Windows Security Zones の設定を構成して動作を制御します。

よく寄せられる質問

URL フィルター形式はサイトの IP アドレスと一致しますか?

いいえ。この形式では、許可リストとブロックリストの IP 範囲の指定はサポートされていません。 個々の IP リテラルの指定はサポートされていますが、このようなルールは、ユーザーが上記のリテラル (たとえば、 http://127.0.0.1/) を使用してサイトに移動した場合にのみ尊重されます。 ホスト名が使用されている場合 (http://localhost)、ホストの解決済み IP がフィルターにリストされた IP と一致していても、IP リテラル ルールは尊重されません。

URL フィルターはドットレス ホスト名と一致できますか?

いいえ、そうではありません。 https://payroll、https://stock、https://whoなど、各ホスト名を一覧表示する必要があります。

ホスト名が次の形式になるようにイントラネットを構成するのに十分な前向き考えだった場合は、ベスト プラクティスを実装しました。

https://payroll.contoso-intranet.comhttps://timecard.contoso-intranet.comhttps://sharepoint.contoso-intranet.com

上記のシナリオでは、*.contoso-intranet.com エントリを使用して各ポリシーを構成でき、イントラネット全体がオプトインされます。