Microsoft Defender ポータルでコンテナーの脅威を調査して対応する

重要

この記事の一部の情報は、リリース前の製品に関連しており、商用リリース前に大幅に変更される可能性があります。 Microsoft は、ここに提供される情報に関して、明示または黙示を問わず一切の保証を行いません

セキュリティ操作では、コンテナー関連のアラートをほぼリアルタイムで調査して対応し、Microsoft Defender ポータルのクラウドネイティブ応答アクションと調査ログの統合に関連するアクティビティを検索できるようになりました。 攻撃パスの可用性は、アナリストが潜在的な侵害を防ぐために、重大なセキュリティ問題を直ちに調査して対処するのにも役立ちます。

組織が Azure Kubernetes Service (AKS)、Google Kubernetes Engine (GKE)、広告 Amazon Elastic Kubernetes Service (EKS) などのプラットフォームでコンテナーと Kubernetes を使用する場合、攻撃対象領域が拡大し、セキュリティの課題が増えます。 コンテナーは、脅威アクターの対象となり、悪意のある目的で使用されることもあります。

セキュリティ オペレーション センター (SOC) アナリストは、ほぼリアルタイムのアラートでコンテナーの脅威を簡単に追跡し、コンテナー ポッドを分離または終了することで、これらの脅威にすぐに対応できるようになりました。 この統合により、アナリストは、環境からのコンテナー攻撃をクリックで即座に軽減できます。

アナリストは、インシデント グラフ内の関連アクティビティを検索する機能を使用して、攻撃の完全な範囲を調査できます。 また、インシデント グラフ内の潜在的な攻撃パスを利用できる予防アクションをさらに適用することもできます。 攻撃パスの情報を使用すると、セキュリティ チームはパスを検査し、侵害の可能性を防ぐことができます。 さらに、コンテナーの脅威と攻撃に固有の脅威分析レポートを使用すると、アナリストは、より多くの情報を取得し、コンテナー攻撃の対応と防止に関する推奨事項を適用できます。

前提条件

AKS、EKS、GKE プラットフォームのユーザーは、次のライセンスを使用して、Microsoft Defender ポータルのクラウド応答アクション、クラウド関連の調査ログ、および攻撃パスを利用できます。

| 必要なライセンス | アクション |

|---|---|

| コンテナーのMicrosoft Defender | コンテナー関連のアラートを表示する 高度なハンティング ポッド 終了ポッドの調査のためにコンテナー関連のデータを表示する |

| クラウド セキュリティ体制管理のMicrosoft Defender | インシデント グラフで攻撃パスを表示する |

| Microsoft Security Copilot | ガイド付き応答を表示して適用し、コンテナーの脅威を調査して修復する |

Microsoft Defender ポータルのクラウド応答アクションには、コンテナーの次のMicrosoft Defenderが必要です。

- Defender センサー

- Kubernetes API アクセス

これらのコンポーネントの詳細については、「コンテナー コンポーネントのMicrosoft Defenderの構成」を参照してください。

ネットワーク ポリシーの要件

ポッドの分離応答アクションでは、Kubernetes クラスター バージョン 1.27 以降がサポートされています。 次のネットワーク プラグインも必要です。

| ネットワーク プラグイン | 最小バージョンが必要 |

|---|---|

| Azure-NPM | 1.5.34 |

| 更紗 | 3.24.1 |

| 繊毛 | 1.13.1 |

| AWS-node | 1.15.1 |

ポッドの分離応答アクションには、Kubernetes クラスターのネットワーク ポリシーエンフォーサが必要です。 次のドキュメントでは、プラットフォームに応じてネットワーク ポリシーをインストールしてチェックする方法に関する具体的な手順を示します。

- Azure Kubernetes Service: AKS のネットワーク ポリシーを使用してポッド間のトラフィックをセキュリティで保護する

- Google Kubernetes Engine: ネットワーク ポリシーを使用してポッドとサービス間の通信を制御する

- Amazon Kubernetes エンジン: Kubernetes ネットワーク ポリシーを使用してポッド トラフィックを制限する

ネットワーク プラグインがサポートされていることを確認するには、「問題のトラブルシューティング」セクションで、プラットフォームのCloud Shellにアクセスし、ネットワーク プラグインをチェックする手順に従います。

ネットワーク ポリシーの有無に関係なく、ポッド応答の 終了 アクション機能。

アクセス許可

応答アクションのいずれかを実行するには、ユーザーは、Microsoft Defender XDRの統合ロールベースのアクセス制御で、cloud のMicrosoft Defenderに対して次のアクセス許可を持っている必要があります。

| アクセス許可名 | レベル |

|---|---|

| アラート | 管理 |

| 応答 | 管理 |

これらのアクセス許可の詳細については、「Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC)のアクセス許可」を参照してください。

コンテナーの脅威を調査する

Microsoft Defender ポータルでコンテナーの脅威を調査するには:

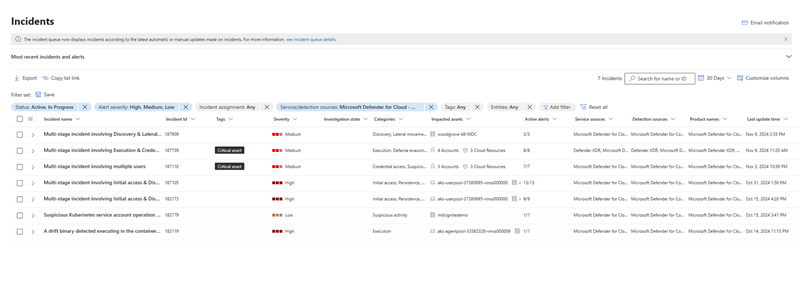

- 左側のナビゲーション メニューの [インシデントとアラート > 調査 & 応答 ] を選択して、インシデントまたはアラート キューを開きます。

- キューで [フィルター] を選択し、[サービス ソース] で [Cloud > Microsoft Defender for Containers] の [Microsoft Defender] を選択します。

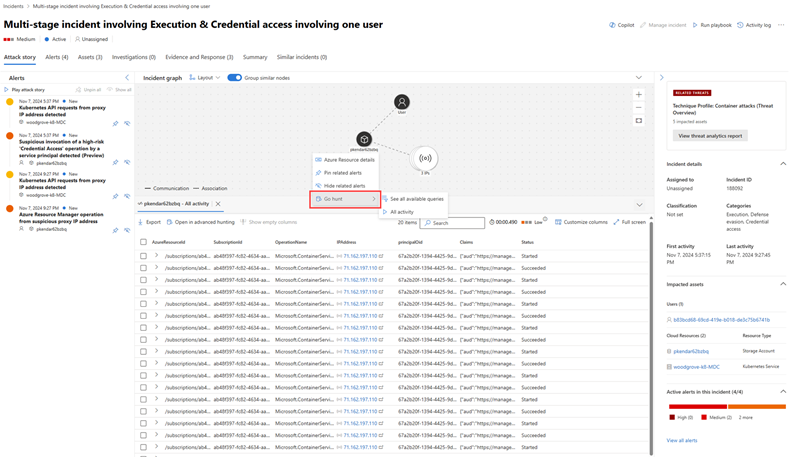

- インシデント グラフで、調査する必要があるポッド/サービス/クラスター エンティティを選択します。 Kubernetes サービスの詳細、Kubernetes ポッドの詳細、Kubernetes クラスターの詳細、またはコンテナー レジストリの詳細を選択して、サービス、ポッド、またはレジストリに関する関連情報を表示します。

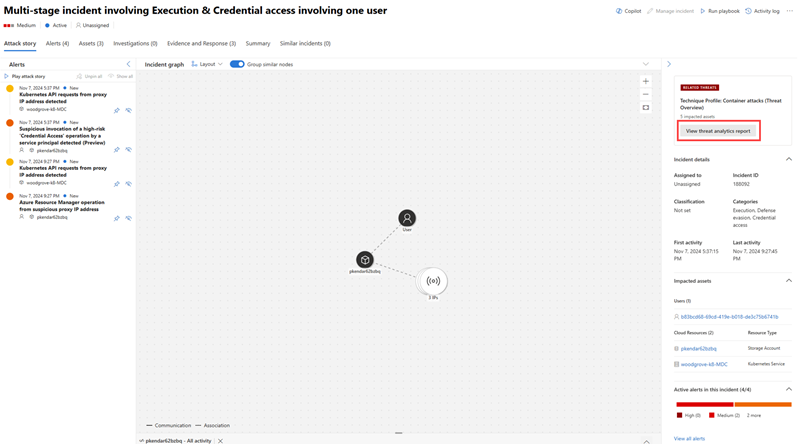

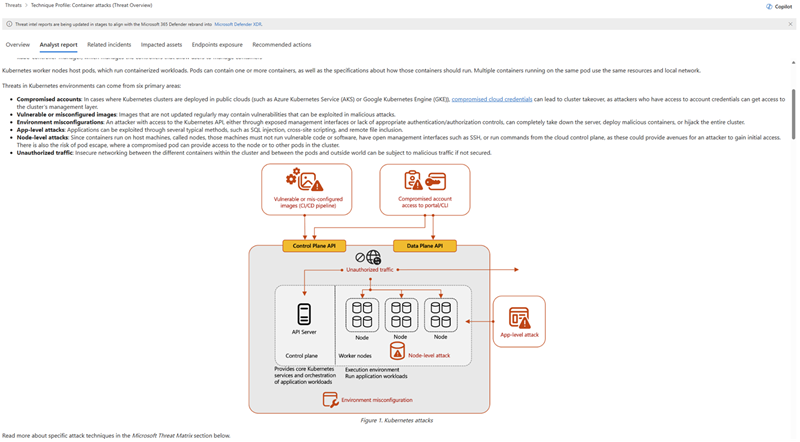

アナリストは、脅威分析レポートを使用して、Microsoft セキュリティ研究者の脅威インテリジェンスを利用して、コンテナーを悪用するアクティブな脅威アクターとキャンペーン、コンテナーに影響を与える可能性のある新しい攻撃手法、コンテナーに影響を与える一般的な脅威について学習できます。

脅威インテリジェンス>脅威分析から脅威分析レポートにアクセスします。 インシデント側ウィンドウの [関連する脅威] で [ 脅威分析レポートの表示 ] を選択して、インシデント ページから特定 の レポートを開くこともできます。

脅威分析レポートには、アナリストが自分の環境を評価して適用できる、関連する軽減策、回復方法、防止方法も含まれています。 脅威分析レポートで情報を使用すると、SOC チームがコンテナー攻撃から環境を守り、保護するのに役立ちます。 コンテナー攻撃に関するアナリスト レポートの例を次に示します。

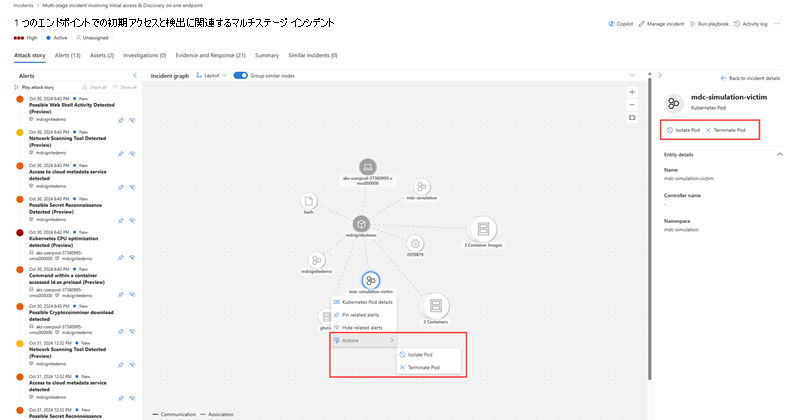

コンテナーの脅威に対応する

ポッドが侵害されているか悪意があると判断したら、ポッドを 分離 または 終了 できます。 インシデント グラフでポッドを選択し、[ アクション] に移動して、使用可能な応答アクションを表示します。 これらの応答アクションは、エンティティ側ペインにも表示されます。

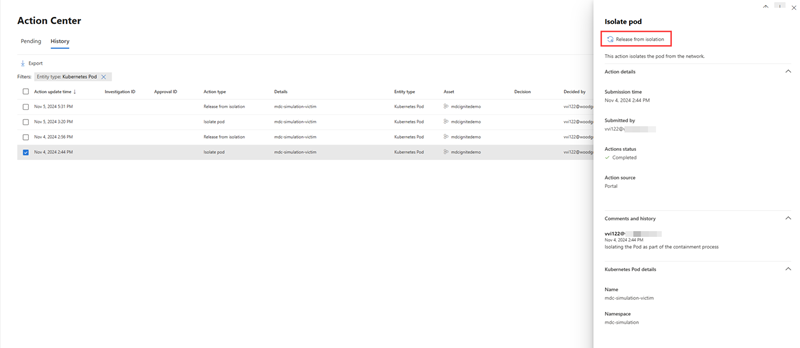

調査が完了したら、分離からの解放アクションを使用して ポッドを分離から解放 できます。 このオプションは、分離ポッドのサイド ウィンドウに表示されます。

すべての応答アクションの詳細は、 アクション センターで確認できます。 [アクション センター] ページで、検査する応答アクションを選択して、アクションが実行されたエンティティ、アクションが実行されたときなどのアクションに関する詳細情報を表示し、アクションに関するコメントを表示します。 分離ポッドの場合、 分離からの解放 アクションは、[アクション センターの詳細] ウィンドウでも使用できます。

コンテナー関連のアクティビティを検索する

コンテナー攻撃の完全な範囲を特定するには、インシデント グラフで使用可能な Go ハント アクションを使用して調査を深めることができます。 インシデント グラフから、コンテナー関連のインシデントに関連するすべてのプロセス イベントとアクティビティをすぐに表示できます。

[高度なハンティング] ページでは、CloudProcessEvents テーブルと CloudAuditEvents テーブルを使用して、コンテナー関連のアクティビティの検索を拡張できます。

CloudProcessEvents テーブルには、Azure Kubernetes Service、Amazon Elastic Kubernetes Service、Google Kubernetes Engine などのマルチクラウドホスト環境でのプロセス イベントに関する情報が含まれています。

CloudAuditEvents テーブルには、Microsoft Defender for Cloud によって保護されたクラウド プラットフォームからのクラウド監査イベントが含まれています。 また、Kubernetes 関連のイベントに関する情報を保持する Kubeaudit ログも含まれています。

問題のトラブルシューティング

次のセクションでは、コンテナーの脅威を調査して対応するときに発生する可能性がある問題に対処します。

ポッドの分離アクションは使用できません

ポッドの分離アクションが淡色表示されている場合は、このアクションを実行するために必要なアクセス許可があることを確認する必要があります。 適切なアクセス許可があることをチェックし、検証するには、「アクセス許可」セクションを参照してください。

詳細については、「Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC) のアクセス許可」を参照してください。

ポッドの分離アクションが失敗しました

- Kubernetes クラスターのバージョンを確認します。 ポッドの分離アクションでは、バージョン 1.27 以降の Kubernetes クラスターがサポートされています。

- 必要なネットワーク プラグインを使用していること、およびサポートされている最小バージョンと一致していることを確認します。 プラグインをチェックするには、プラットフォームのCloud Shellにアクセスし、コマンドを実行してネットワーク プラグインをチェックします。

- ターゲット ポッドが有効またはアクティブな状態であることを確認します。

プラットフォームに基づいて次の手順に従って、Cloud Shellにアクセスし、ネットワーク プラグインをチェックする方法について説明します。

Microsoft Azure の場合

Azure portalにサインインし、クラスターに移動します。

[ 重要な 情報] の上にある [ 接続 ] ボタンを選択し、指示に従います。

ブラウザーの下部にCloud Shellが開きます。 コマンド ライン インターフェイスで、次のコマンドを実行して、ネットワーク プラグインをチェックします。

kubectl get pods --all-namespaces -o json |jq -r '.items[].metadata.labels["k8s-app"]' |uniq |grep -E 'azure-npm|calico-node|cilium|aws-node' |head -n 1

結果は、ネットワーク ポリシー要件で指定されたプラグインのいずれかをメンションする必要があります。 空の行は、サポートされているプラグインがインストールされていないことを意味します。

Google クラウド プラットフォームで

Google Cloud Portal でクラスターを移動します。

クラスターの名前の上にある [ 接続 ] を選択します。 表示される小さなウィンドウで、次のコマンドをコピーし、ローカル ターミナルで実行します。

kubectl get pods --all-namespaces -o json |jq -r '.items[].metadata.labels["k8s-app"]' |uniq |grep -E 'azure-npm|calico-node|cilium|aws-node' |head -n 1

[Cloud Shellで実行] を選択して、ブラウザーの下部で開くシェル セッションを実行することもできます。 インターフェイスのコマンドをコピーして、ネットワーク プラグインをチェックできます。

結果は、ネットワーク ポリシー要件で指定されたプラグインのいずれかをメンションする必要があります。 空の行は、サポートされているプラグインがインストールされていないことを意味します。

アマゾン ウェブ サービス

AWS Cloud Portal でクラスターに移動します。

右上隅にある [CloudShell ] を選択します。 ブラウザーの下部にCloud Shell セッションが開きます。これにより、AWS リソースを管理するためのコマンドライン インターフェイスが提供されます。

次のコマンドを実行して、クラスターに接続します。

aws eks --region <クラスターリージョン> update-kubeconfig --name <クラスター名>**

注:

Calico プラグインと Cilium プラグインに対して aws-node が削除または無効になっていることを確認します。

ポッドの終了アクションが失敗しました

ターゲット ポッドの状態がアクティブまたは有効であることを確認する必要があります。 ポッドがアクティブかどうかをチェックするには、Cloud Shellで次のコマンドを実行します。

kubectl get pod <pod-name>