Microsoft Sentinel データを含む高度なハンティング結果を操作する

結果を調べる

次の機能を使用して、結果をインラインで調べることができます。

- 各結果の左側にあるドロップダウン矢印を選択して、結果を展開します。

- 該当する場合は、JSON 形式または配列形式の結果の詳細を展開します。読みやすくするために、該当する結果行の左側にあるドロップダウン矢印を選択します。

- サイド ウィンドウを開いて、レコードの詳細 (展開された行と同時に) を表示します。

行内の任意の結果値を右クリックして、次の場合に使用することもできます。

- 既存のクエリにフィルターを追加する

- 詳細な調査で使用する値をコピーする

- クエリを更新して JSON フィールドを新しい列に拡張する

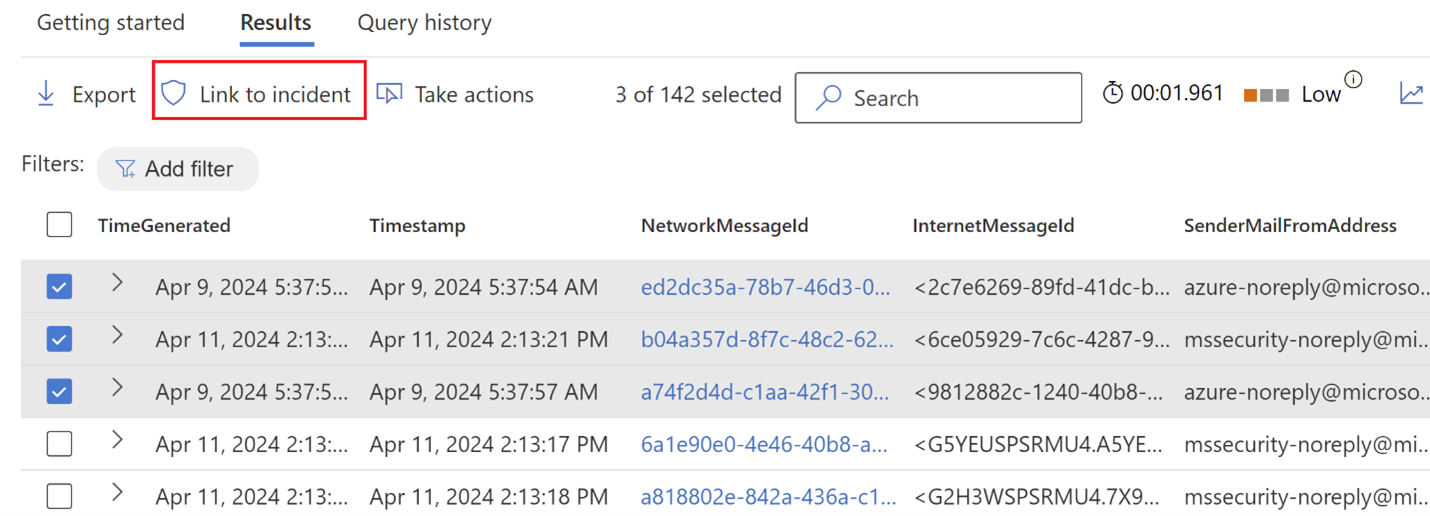

Microsoft Defender XDRデータの場合は、各結果行の左側にあるチェックボックスをオンにして、さらにアクションを実行できます。 [ インシデントにリンク] を 選択して、選択した結果をインシデントにリンクするか (「 クエリ結果をインシデントにリンクする」を参照) または アクションを実行 してアクションの実行ウィザードを開きます ( 詳細なハンティング クエリ結果に対するアクションの実行に関するページを参照してください)。

クエリ結果をインシデントにリンクする

インシデント機能へのリンクを使用して、調査中の新しいインシデントまたは既存のインシデントに高度なハンティング クエリ結果を追加できます。 この機能は、高度なハンティング アクティビティからレコードを簡単にキャプチャするのに役立ちます。これにより、インシデントに関するより豊富なタイムラインまたはイベントのコンテキストを作成できます。

新しいインシデントまたは既存のインシデントに結果をリンクする

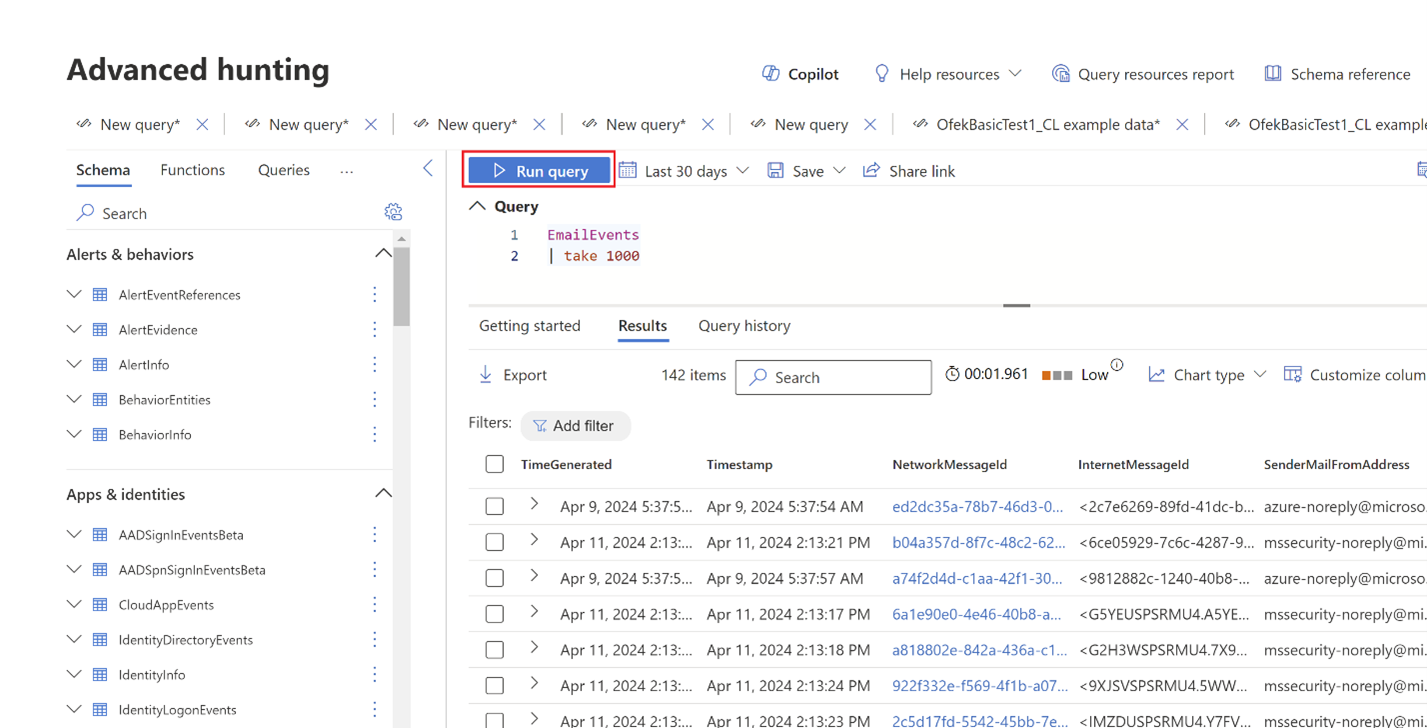

高度なハンティング クエリ ウィンドウで、指定したクエリ フィールドにクエリを入力し、[ クエリの実行 ] を選択して結果を取得します。

[結果] ページで、作業中の新しい調査または現在の調査に関連するイベントまたはレコードを選択し、[ インシデントにリンク] を選択します。

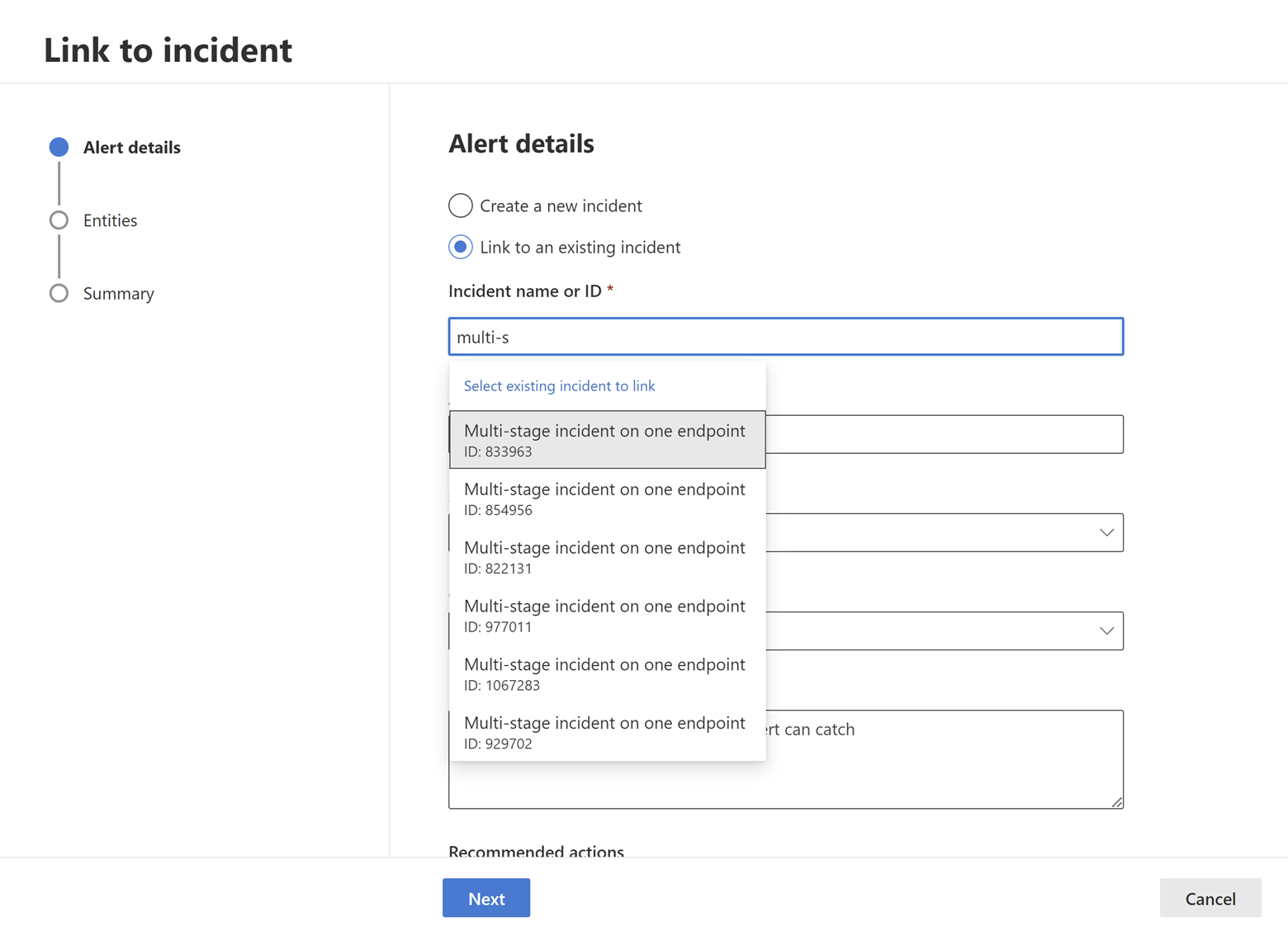

[インシデントへのリンク] ウィンドウの [ アラートの詳細 ] セクションで、[ 新しいインシデントの作成 ] を選択して、イベントをアラートに変換し、それらを新しいインシデントにグループ化します。

[ 既存のインシデントにリンク ] を選択して、選択したレコードを既存のインシデントに追加することもできます。 既存のインシデントのドロップダウン リストから関連するインシデントを選択します。 インシデント名または ID の最初の数文字を入力して、目的のインシデントを見つけることもできます。

どちらの選択でも、次の詳細を指定し、[ 次へ] を選択します。

- アラート タイトル – インシデント対応者が理解できる結果のわかりやすいタイトル。この説明的なタイトルがアラート タイトルになります

- 重大度 – アラートのグループに適用される重大度を選択します

- カテゴリ – アラートの適切な脅威カテゴリを選択します

- 説明 – グループ化されたアラートの役に立つ説明を提供する

- 推奨されるアクション – インシデントを調査しているセキュリティ アナリストに推奨される修復アクションを一覧表示します

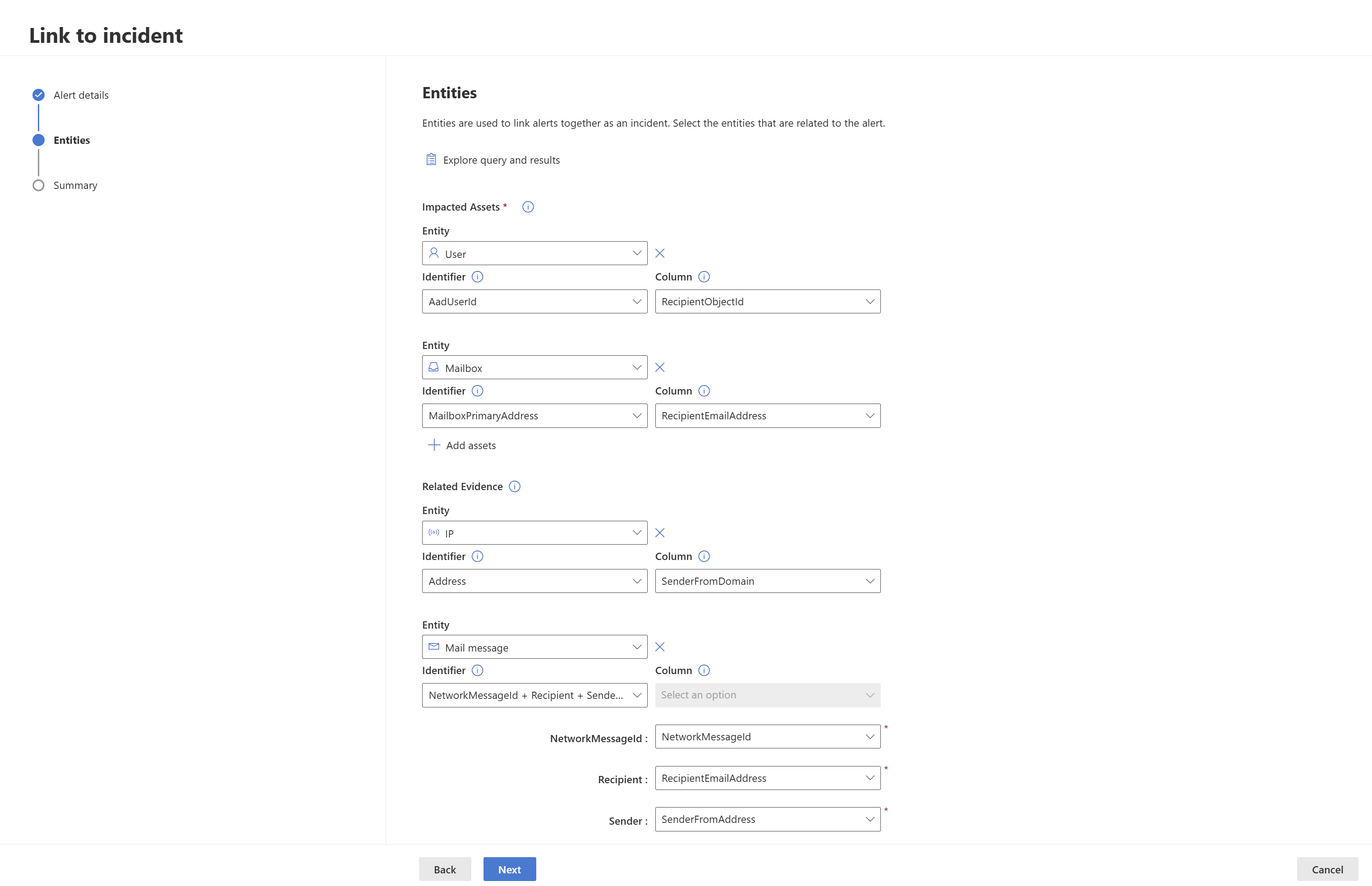

[ エンティティ] セクションで、疑わしいイベントに関連するエンティティを選択します。 これらのエンティティは、リンクされたインシデントに他のアラートを関連付けるために使用され、インシデント ページから表示されます。

Microsoft Defender XDRデータの場合、エンティティが自動的に選択されます。 データがMicrosoft Sentinelの場合は、エンティティを手動で選択する必要があります。

エンティティを選択できるセクションは 2 つあります。

a. 影響を受ける資産 – 選択したイベントに表示される影響を受ける資産は、ここに追加する必要があります。 次の種類の資産を追加できます。

- アカウント

- デバイス

- Mailbox

- クラウド アプリケーション

- Azure リソース

- Amazon Web Services リソース

- Google Cloud Platform リソース

b. 関連する証拠 – 選択したイベントに表示される非資産は、このセクションで追加できます。 サポートされているエンティティ型は次のとおりです。

- プロセス

- File

- レジストリ値

- IP

- OAuth アプリケーション

- DNS

- セキュリティ グループ

- URL

- メール クラスター

- メール メッセージ

注:

XDR データのみを含むクエリの場合、XDR テーブルで使用できるエンティティ型のみが表示されます。

エンティティ型が選択されたら、選択したレコードに存在する識別子の種類を選択して、このエンティティを識別するために使用できるようにします。 各エンティティの種類には、関連するドロップダウンに示されているように、サポートされている識別子の一覧があります。 各識別子にカーソルを合わせると表示される説明を読み、理解を深めます。

識別子を選択した後、選択した識別子を含むクエリ結果から列を選択します。 [ クエリと結果の探索 ] を選択して、高度なハンティング コンテキスト パネルを開くことができます。 これにより、クエリと結果を調べて、選択した識別子に適した列を選択できます。

この例では、クエリを使用して、考えられる電子メール流出インシデントに関連するイベントを検索しました。そのため、受信者のメールボックスと受信者のアカウントは影響を受けるエンティティであり、送信者の IP と電子メール メッセージは関連する証拠です。影響を受けるエンティティの一意の組み合わせで、レコードごとに異なるアラートが作成されます。 この例では、たとえば、3 つの異なる受信者メールボックスと受信者オブジェクト ID の組み合わせがある場合、3 つのアラートが作成され、選択したインシデントにリンクされます。

[次へ] を選択します。

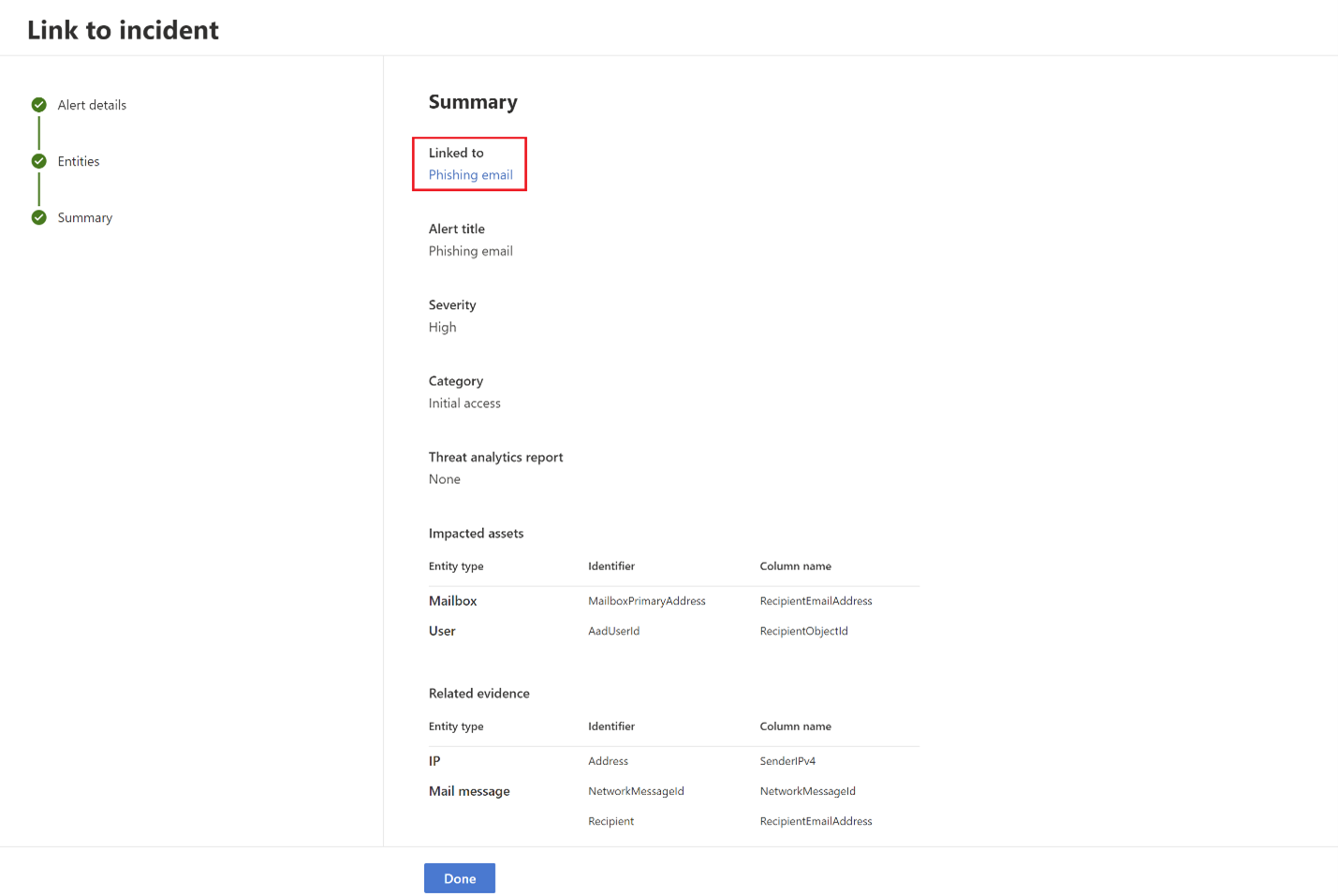

[概要] セクションで指定した詳細を確認します。

[完了] を選択します。

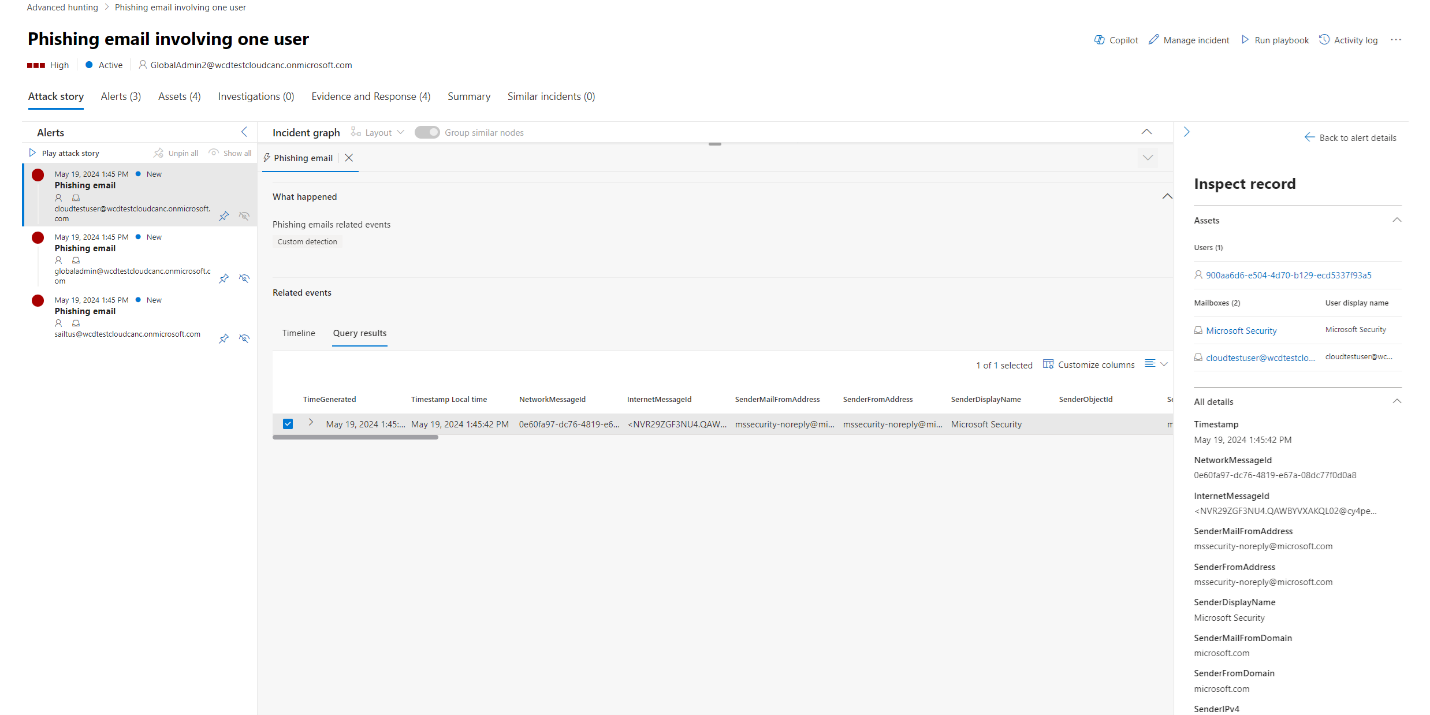

インシデント内のリンクされたレコードを表示する

ウィザードの概要ステップから生成されたリンクを選択するか、インシデント キューからインシデント名を選択して、イベントがリンクされているインシデントを表示できます。

この例では、選択した 3 つのイベントを表す 3 つのアラートが、新しいインシデントに正常にリンクされました。 各アラート ページでは、イベントまたはイベントに関する完全な情報を タイムライン ビュー (使用可能な場合) とクエリ結果ビューで確認できます。

また、タイムライン ビューまたはクエリ結果ビューからイベントを選択して、[レコードの検査] ウィンドウを開くこともできます。

高度なハンティングを使用して追加されたイベントをフィルター処理する

インシデントとアラートを 手動 検出ソースでフィルター処理することで、高度なハンティングから生成されたアラートを表示できます。