EOP で安全な差出人のリストを作成する

ヒント

Microsoft Defender for Office 365プラン2の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 「Microsoft Defender for Office 365を試す」で、誰がサインアップして試用版の条件を利用できるかについて説明します。

Exchange Onlineにメールボックスを持つ Microsoft 365 のお客様、またはExchange Onlineメールボックスを持たないスタンドアロン Exchange Online Protection (EOP) のお客様の場合、EOP には、信頼された送信者からユーザーがメールを確実に受信できるようにする複数の方法が用意されています。 これらをまとめて、信頼できる送信者リストと考えることができます。

次の一覧には、EOP で最も推奨される送信者から最も推奨される送信者までを許可する使用可能なメソッドが含まれています。

- テナント許可/ブロック リストでドメインとメール アドレス (なりすまし送信者を含む) のエントリを許可します。

- Exchange メール フロー ルール (トランスポート ルールとも呼ばれます)。

- Outlook の差出人セーフ リスト (そのメールボックスにのみ影響を与える各メールボックスの差出人セーフ リスト)。

- IP 許可一覧 (接続フィルター ポリシー)。

- 許可された送信者リストや許可されたドメイン リスト (スパム対策ポリシー)。

この記事の残りの部分には、各メソッドに関する詳細が含まれています。

重要

マルウェア* または信頼度の高いフィッシングとして識別されるメッセージは、使用する差出人セーフ リスト オプションに関係なく、常に検疫されます。 詳細については、「Office 365で既定でセキュリティで保護する」を参照してください。

* 高度な配信ポリシーで識別される SecOps メールボックスでは、マルウェアのフィルター処理はスキップされます。 詳細については、「 サードパーティ製フィッシング シミュレーションの高度な配信ポリシーを構成する」と「SecOps メールボックスへの電子メール配信」を参照してください。

信頼できる差出人リストを使用してスパム フィルター処理を行うすべての例外を注意深く監視してください。

分析のために、安全な送信者リストのメッセージを常に Microsoft に送信します。 手順については、「 Microsoft に適切なメールを報告する」を参照してください。 メッセージまたはメッセージ ソースが問題ないと判断された場合、Microsoft は自動的にメッセージを許可できるため、差出人セーフ リストのエントリを手動で管理する必要はありません。

メールを許可する代わりに、 ブロックされた送信者リストを使用して特定のソースからのメールをブロックするオプションがいくつかあります。 詳細については、「EOP での受信拒否リストの作成」を参照してください。

テナント許可/ブロックリストで許可エントリを使用する

送信者またはドメインからのメールを許可するための推奨オプションの 1 つは、テナント許可/ブロック リストです。 手順については、「 ドメインとメール アドレスの許可エントリを作成する」および 「 なりすまし送信者の許可エントリを作成する」を参照してください。

何らかの理由でテナント許可/ブロックリストを使用できない場合にのみ、別の方法を使用して送信者を許可することを検討する必要があります。

メール フロー ルールを使用する

注:

メッセージ ヘッダーとメール フロー ルールを使用して、内部送信者を信頼できる差出人として指定することはできません。 このセクションの手順は、外部送信者に対してのみ適用します。

Exchange Online およびスタンドアロン EOP のメール フロー ルールでは、条件と例外を使用してメッセージとアクションを識別し、それらのメッセージに対して何を実行するかを指定します。 詳細については、「Mail flow rules (transport rules) in Exchange Online」を参照してください。

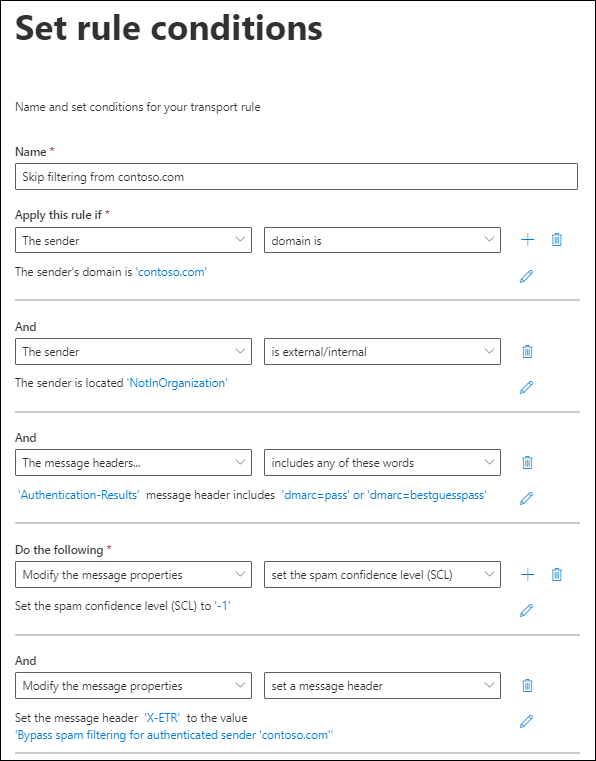

次の例では、contoso.com からのメールが、スパム フィルターをスキップする必要があると想定しています。 以下の設定を構成します。

(条件): sender>domain が> contoso.com の場合は、この規則を適用します。

次のいずれかの設定を構成します。

(追加条件): メッセージ ヘッダー>次のいずれかの単語が含まれている場合は、この規則を適用します。

- テキスト (ヘッダー名) を入力します。

Authentication-Results -

単語 (ヘッダー値) を入力します。

dmarc=passまたはdmarc=bestguesspass(両方の値を追加します)。

この条件は、送信メール ドメインの電子メール認証状態をチェックして、送信ドメインがスプーフィングされていないことを確認します。 電子メール認証の詳細については、「Microsoft 365 でのEmail認証」を参照してください。

- テキスト (ヘッダー名) を入力します。

IP 許可リスト: 接続フィルター ポリシーで送信元 IP アドレスまたはアドレス範囲を指定します。 手順については、「 接続フィルターの構成」を参照してください。

送信ドメインで電子メール認証が使用されていない場合は、この設定を使用します。 IP 許可一覧のソース IP アドレスに関しては、可能な限り制限を厳しくしてください。 IP アドレスの範囲は /24 以下 (低い方が良い) をお勧めします。 コンシューマー サービス (outlook.com など) または共有インフラストラクチャに属する IP アドレス範囲は使用しないでください。

重要

スパム フィルターをスキップする条件として送信者ドメインのみを使用して、メール フロー ルールを構成しないでください。 これにより、攻撃者が送信ドメインをスプーフィングする (または完全なメール アドレスを偽装する) 可能性が大幅に増加し、すべてのスパム フィルター処理をスキップし、送信者認証チェックをスキップして、メッセージが受信者の受信トレイに届く可能性が大幅に高くなります。

所有しているドメイン (承認済みドメインとも呼ばれます) や一般的なドメイン (たとえば、microsoft.com) をメール フロー ルールの条件として使用しないでください。これは、攻撃者がフィルター処理されるメールを送信する機会を作成するためです。

ネットワーク アドレス変換 (NAT) ゲートウェイの背後にある IP アドレスを許可する場合は、NAT プールに関係するサーバーを把握する必要があります。 IP アドレスと NAT 参加者は変更できます。 標準的なメンテナンス手順の一環として、IP 許可一覧エントリを定期的に確認する必要があります。

オプション条件:

- 送信者>は内部/外部です>organizationの外部: この条件は暗黙的ですが、正しく構成されていない可能性があるオンプレミスの電子メール サーバーのアカウントに使用してもかまいません。

- 件名または本文>件名または本文には、これらの単語のいずれかが含まれます><keywords>: 件名行またはメッセージ本文のキーワードまたはフレーズによってメッセージをさらに制限できる場合は、それらの単語を条件として使用できます。

次の操作 ( アクション): ルールで次の両方のアクションを構成します。

メッセージのプロパティを変更します>スパム信頼レベル (SCL) >を設定するスパム フィルター処理をバイパスします。

メッセージのプロパティを変更します>メッセージ ヘッダーを設定します。

-

テキスト (ヘッダー名) を入力します。たとえば、

X-ETR。 -

単語 (ヘッダー値) を入力します。たとえば、

Bypass spam filtering for authenticated sender 'contoso.com'。

ルール内の複数のドメインの場合は、必要に応じてヘッダー テキストをカスタマイズできます。

-

テキスト (ヘッダー名) を入力します。たとえば、

メール フロー ルールが原因でメッセージがスパム フィルター処理をスキップすると、値 SFV:SKN値が X-Forefront-Antispam-Report ヘッダーにスタンプされます。 メッセージが IP 許可一覧にあるソースからのメッセージの場合、値 IPV:CALも追加されます。 これらの値は、トラブルシューティングに役立ちます。

Outlook の信頼できる差出人を使用する

注意

この方法では、攻撃者が受信トレイにメールを正常に配信し、それ以外の場合はフィルター処理されるリスクが高くなります。 マルウェアまたは信頼度の高いフィッシングであると判断されたメッセージがフィルター処理されます。 詳細については、「 ユーザーとテナントの設定の競合」を参照してください。

組織の設定の代わりに、ユーザーまたは管理者は、メールボックスの信頼できる差出人リストに送信者のメール アドレスを追加できます。 メールボックス内の差出人セーフ リスト エントリは、そのメールボックスにのみ影響します。 手順については、次の記事を参照してください。

送信者はフィルター 処理スタックの一部をバイパスするため、ほとんどの場合、このメソッドは望ましくありません。 送信者は信頼できる場合でも、送信者が侵害され、悪意のあるコンテンツを送信する可能性があります。 すべてのメッセージをフィルターチェックし、誤った場合は誤検知/負のメッセージを Microsoft に報告する必要があります。 フィルター スタックをバイパスすると、 0 時間の自動消去 (ZAP) にも干渉します。

ユーザーの差出人セーフ リスト内のエントリが原因でメッセージがスパム フィルター処理をスキップすると、 X-Forefront-Antispam-Report ヘッダー フィールドに SFV:SFE値が含まれます。これは、スパム、なりすまし、フィッシング (高信頼フィッシングではない) のフィルター処理がバイパスされたことを示します。

- Exchange Onlineでは、差出人セーフ リストのエントリが機能するかどうかは、メッセージを識別したポリシーの判定とアクションによって異なります。

- [迷惑メール Email フォルダーにメッセージを移動する]: ドメイン エントリと送信者のメール アドレス エントリが優先されます。 これらの送信者からのメッセージは、迷惑メール Email フォルダーに移動されません。

-

検疫: ドメイン エントリは受け入れられません (これらの送信者からのメッセージは検疫されます)。 次のいずれかのステートメントが true の場合、Emailアドレス エントリが受け入れられます (これらの送信者からのメッセージは検疫されません)。

- メッセージは、マルウェアまたは高信頼フィッシングとして識別されません (マルウェアと高信頼フィッシング メッセージは検疫されます)。

- 電子メール メッセージ内のメール アドレス、URL、またはファイルは、[ テナントの許可/ブロック] リストのブロック エントリにも含まれません。

- ブロックされた送信者とブロックされたドメインのエントリが受け入れられます (これらの送信者からのメッセージは迷惑メール Email フォルダーに移動されます)。 安全なメーリング リストの設定は無視されます。

IP 許可一覧を使用する

注意

メール フロー ルールなどの追加の検証がない場合、IP 許可リスト内のソースからのメールは、スパム フィルター処理と送信者認証 (SPF、DKIM、DMARC) チェックをスキップします。 この方法では、攻撃者が受信トレイにメールを正常に配信し、それ以外の場合はフィルター処理されるリスクが高くなります。 マルウェアまたは信頼度の高いフィッシングであると判断されたメッセージがフィルター処理されます。 詳細については、「 ユーザーとテナントの設定の競合」を参照してください。

次に最適なオプションは、接続フィルター ポリシーの IP 許可リストにソース電子メール サーバーを追加することです。 詳細については、「EOP での接続フィルター処理の構成」 を参照してください。

- 許可される IP アドレスの数を最小限に抑える必要があるため、可能な限り IP アドレス範囲全体を使用しないようにしてください。

- コンシューマー サービス (outlook.com など) または共有インフラストラクチャに属する IP アドレス範囲は使用しないでください。

- IP 許可一覧のエントリを定期的に確認し、不要になったエントリを削除します。

許可された送信者リストまたは許可されたドメイン リストを使用する

注意

この方法では、攻撃者が受信トレイにメールを正常に配信し、それ以外の場合はフィルター処理されるリスクが高くなります。 マルウェアまたは信頼度の高いフィッシングであると判断されたメッセージがフィルター処理されます。 詳細については、「 ユーザーとテナントの設定の競合」を参照してください。

許可されるドメイン リストで一般的なドメイン (microsoft.com など) を使用しないでください。

最も望ましくないオプションは、カスタムスパム対策ポリシーまたは既定のスパム対策ポリシーで、許可された送信者リストまたは許可されたドメイン リストを使用することです。 送信者はすべてのスパム、スプーフィング、フィッシング保護 (高信頼フィッシングを除く)、送信者認証 (SPF、DKIM、DMARC) をバイパスするため、 可能な限 りこのオプションを回避する必要があります。 この方法は、一時的なテストのみに最適です。 詳細な手順については、「 EOP でスパム対策ポリシーを構成する」を参照してください。

これらのリストの上限は約 1,000 エントリですが、Microsoft Defender ポータルには最大 30 個のエントリを入力できます。 PowerShell を使用して、30 を超えるエントリを追加します。

注:

2022 年 9 月の時点で、許可された送信者、ドメイン、またはサブドメインがorganizationの承認済みドメインにある場合、スパム対策フィルター処理をスキップするには、その送信者、ドメイン、またはサブドメインが電子メール認証チェックに合格する必要があります。

バルク メールに関する考慮事項

標準の SMTP 電子メール メッセージには、「インターネット メールで 認証が必要な理由」で説明されているように、さまざまな送信者の電子メール アドレスを含めることができます。 他のユーザーに代わってメールが送信されると、アドレスが異なる場合があります。 この条件は、多くの場合、一括メール メッセージに対して発生します。

たとえば、Blue Yonder Airlines がマーギーの Travel を雇って広告メール メッセージを送信したとします。 受信トレイで受信するメッセージには、次のプロパティがあります。

- MAIL FROM アドレス (

5321.MailFromアドレス、P1 送信者、エンベロープ送信者とも呼ばれます) がblueyonder.airlines@margiestravel.com。 - 差出人アドレス (

5322.Fromアドレスまたは P2 送信者とも呼ばれます) がblueyonder@news.blueyonderairlines.com。これは Outlook に表示されます。

EOP のスパム対策ポリシーの差出人セーフ リストとセーフ ドメイン リストは、差出人アドレスのみを検査します。 この動作は、差出人アドレスを使用する Outlook の安全な送信者に似ています。

このメッセージがフィルター処理されないようにするには、次の手順を実行します。

-

blueyonder@news.blueyonderairlines.com(差出人アドレス) を Outlook の差出人セーフ リストとして追加します。 -

メール フロー ルールは、

blueyonder@news.blueyonderairlines.com(From アドレス)、blueyonder.airlines@margiestravel.com(MAIL FROM アドレス)、またはその両方からメッセージを検索する条件で使用します。