セキュリティ評価: RPC 証明書登録インターフェイスに暗号化を適用する (ESC11)

この記事では、Microsoft Defender for Identityの RPC 証明書登録セキュリティ体制評価レポートの暗号化を適用する方法について説明します。

RPC 証明書登録を使用した暗号化とは

Active Directory Certificate Services (AD CS) では、RPC プロトコル (特に MS-ICPR インターフェイスを使用) を使用した証明書登録がサポートされています。 このような場合、CA 設定によって、パケット プライバシーの要件など、RPC インターフェイスのセキュリティ設定が決まります。

IF_ENFORCEENCRYPTICERTREQUEST フラグがオンになっている場合、RPC インターフェイスはRPC_C_AUTHN_LEVEL_PKT_PRIVACY認証レベルとの接続のみを受け入れます。 これは最高の認証レベルであり、あらゆる種類のリレー攻撃を防ぐために、各パケットを署名して暗号化する必要があります。 これは、SMB プロトコルの SMB Signing に似ています。

RPC 登録インターフェイスでパケット プライバシーが必要ない場合は、リレー攻撃 (ESC11) に対して脆弱になります。

IF_ENFORCEENCRYPTICERTREQUEST フラグは既定でオンになっていますが、多くの場合、Windows XP を実行しているクライアントなど、必要な RPC 認証レベルをサポートできないクライアントを許可するためにオフになっています。

前提条件

この評価は、AD CS サーバーにセンサーをインストールしたお客様のみが使用できます。 詳細については、「 Active Directory Certificate Services (AD CS)の新しいセンサーの種類」を参照してください。

このセキュリティ評価を使用して、組織のセキュリティ体制を改善操作方法。

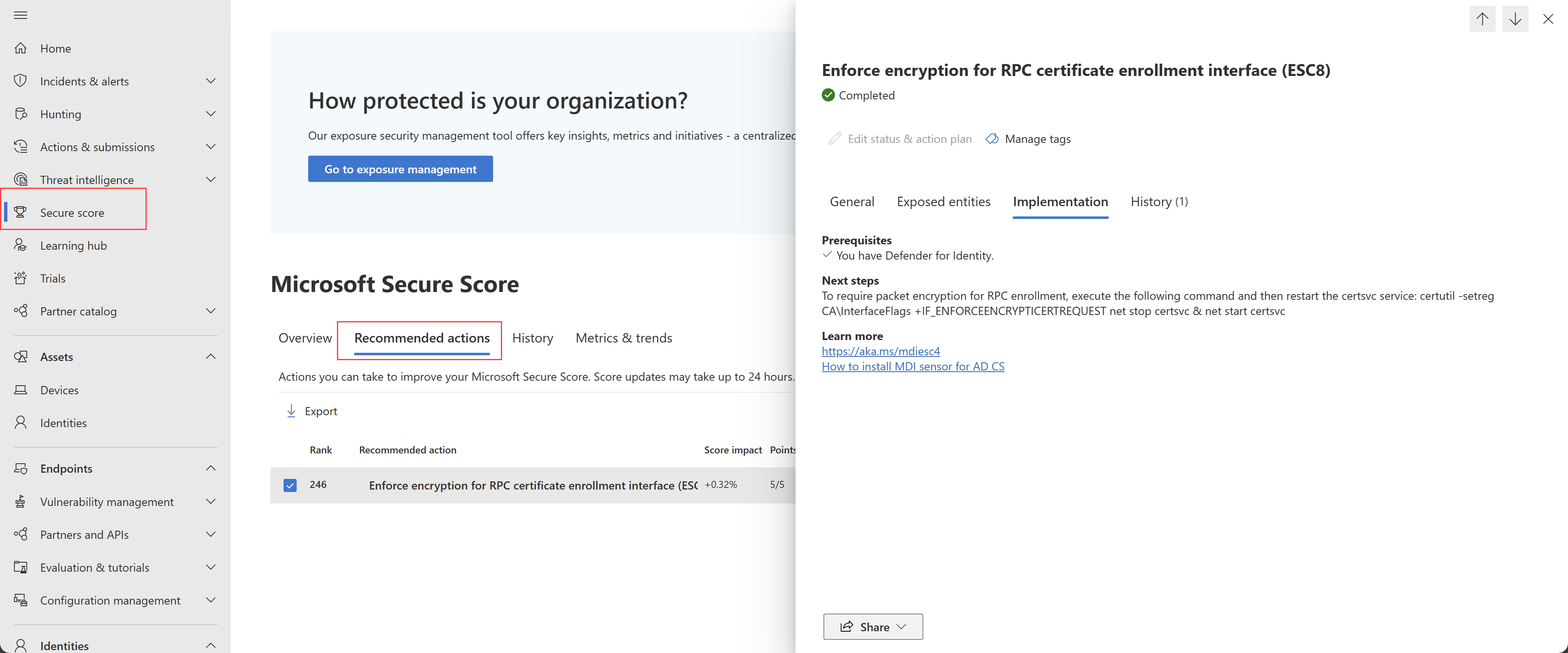

RPC 証明書登録の暗号化を適用するための https://security.microsoft.com/securescore?viewid=actions で推奨されるアクションを確認します。 以下に例を示します。

IF_ENFORCEENCRYPTICERTREQUESTフラグがオフになっている理由を調査します。脆弱性を削除するには、必ず

IF_ENFORCEENCRYPTICERTREQUESTフラグをオンにします。フラグをオンにするには、次のコマンドを実行します。

certutil -setreg CA\InterfaceFlags +IF_ENFORCEENCRYPTICERTREQUESTサービスを再起動するには、次のコマンドを実行します。

net stop certsvc & net start certsvc

運用環境でオンにする前に、制御された環境で設定をテストしてください。

注:

評価はほぼリアルタイムで更新されますが、スコアと状態は 24 時間ごとに更新されます。 影響を受けるエンティティの一覧は、推奨事項を実装してから数分以内に更新されますが、状態は 完了としてマークされるまで時間がかかる場合があります。