セキュリティ評価: 脆弱な証明機関の設定を編集する (ESC6) (プレビュー)

この記事では、Microsoft Defender for Identityの脆弱な証明機関設定レポートについて説明します。

脆弱な証明機関の設定とは

各証明書は、サブジェクト フィールドを介してエンティティに関連付けられます。 ただし、証明書には サブジェクト代替名 (SAN) フィールドも含まれています。これにより、証明書を複数のエンティティに対して有効にすることができます。

SAN フィールドは、同じサーバーでホストされている Web サービスでよく使用され、サービスごとに個別の証明書ではなく 1 つの HTTPS 証明書を使用できます。 特定の証明書が認証にも有効な場合は、 クライアント認証などの適切な EKU を含めることで、複数の異なるアカウントを認証するために使用できます。

SAN 設定でユーザーを指定できる特権のないユーザーは、直ちに侵害され、organizationに大きなリスクが発生する可能性があります。

AD CS editflags>EDITF_ATTRIBUTESUBJECTALTNAME2 フラグがオンになっている場合、各ユーザーは証明書要求の SAN 設定を指定できます。 これは、 Supply in the request オプションがオンになっているかどうかにかかわらず、すべての証明書テンプレートに影響します。

EDITF_ATTRIBUTESUBJECTALTNAME2設定が有効になっているテンプレートがあり、そのテンプレートが認証に有効な場合、攻撃者は任意のアカウントを偽装できる証明書を登録できます。

前提条件

この評価は、AD CS サーバーにセンサーをインストールしたお客様のみが使用できます。 詳細については、「 Active Directory Certificate Services (AD CS)の新しいセンサーの種類」を参照してください。

このセキュリティ評価を使用して、組織のセキュリティ体制を改善操作方法。

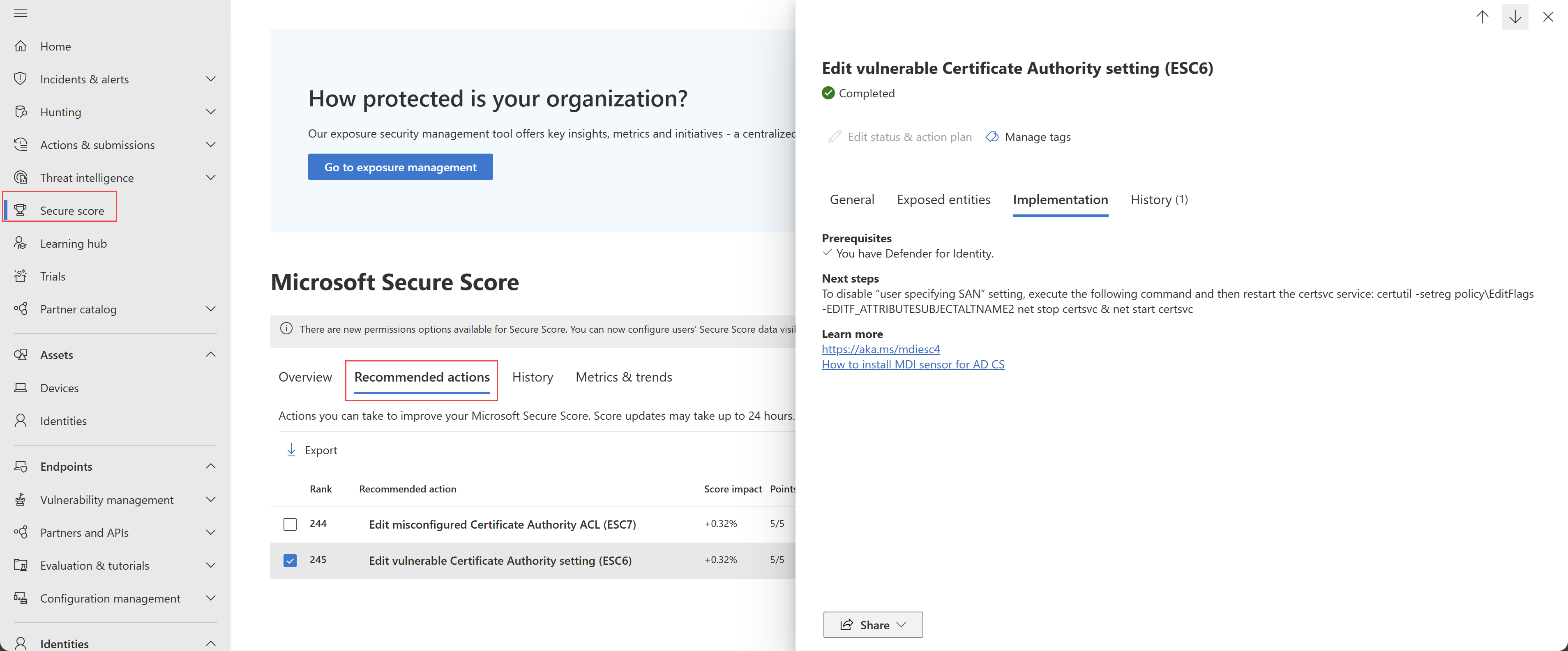

脆弱な証明機関の設定を編集するには、 https://security.microsoft.com/securescore?viewid=actions で推奨されるアクションを確認します。 以下に例を示します。

EDITF_ATTRIBUTESUBJECTALTNAME2設定が有効になっている理由を調査します。次を実行して設定をオフにします。

certutil -setreg policy\EditFlags -EDITF_ATTRIBUTESUBJECTALTNAME2次を実行してサービスを再起動します。

net stop certsvc & net start certsvc

運用環境でオンにする前に、制御された環境で設定をテストしてください。

注:

評価はほぼリアルタイムで更新されますが、スコアと状態は 24 時間ごとに更新されます。 影響を受けるエンティティの一覧は、推奨事項を実装してから数分以内に更新されますが、状態は 完了としてマークされるまで時間がかかる場合があります。