セキュリティ評価: 正しく構成されていない証明機関 ACL (ESC7) を編集する

この記事では、Microsoft Defender for Identityの正しく構成されていない証明機関 ACL セキュリティ体制評価レポートについて説明します。

正しく構成されていない証明機関 ACL とは

証明機関 (CA) は、CA のロールとアクセス許可の概要を示すアクセス制御リスト (ACL) を保持します。 アクセス制御が正しく構成されていない場合、任意のユーザーが CA 設定に干渉し、セキュリティ対策を回避し、ドメイン全体を侵害する可能性があります。

正しく構成されていない ACL の影響は、適用されるアクセス許可の種類によって異なります。 以下に例を示します。

- 特権のないユーザーが [証明書の管理 ] 権限を保持している場合は、保留中の証明書要求を承認し、 マネージャーの承認 要件をバイパスできます。

-

[CA の管理] 権限を使用すると、ユーザーが SAN フラグ (

EDITF_ATTRIBUTESUBJECTALTNAME2) を指定して追加するなど、CA 設定を変更でき、後で完全なドメイン侵害につながる可能性のある人工的な構成ミスが作成されます。

前提条件

この評価は、AD CS サーバーにセンサーをインストールしたお客様のみが使用できます。 詳細については、「 Active Directory Certificate Services (AD CS)の新しいセンサーの種類」を参照してください。

このセキュリティ評価を使用して、組織のセキュリティ体制を改善操作方法。

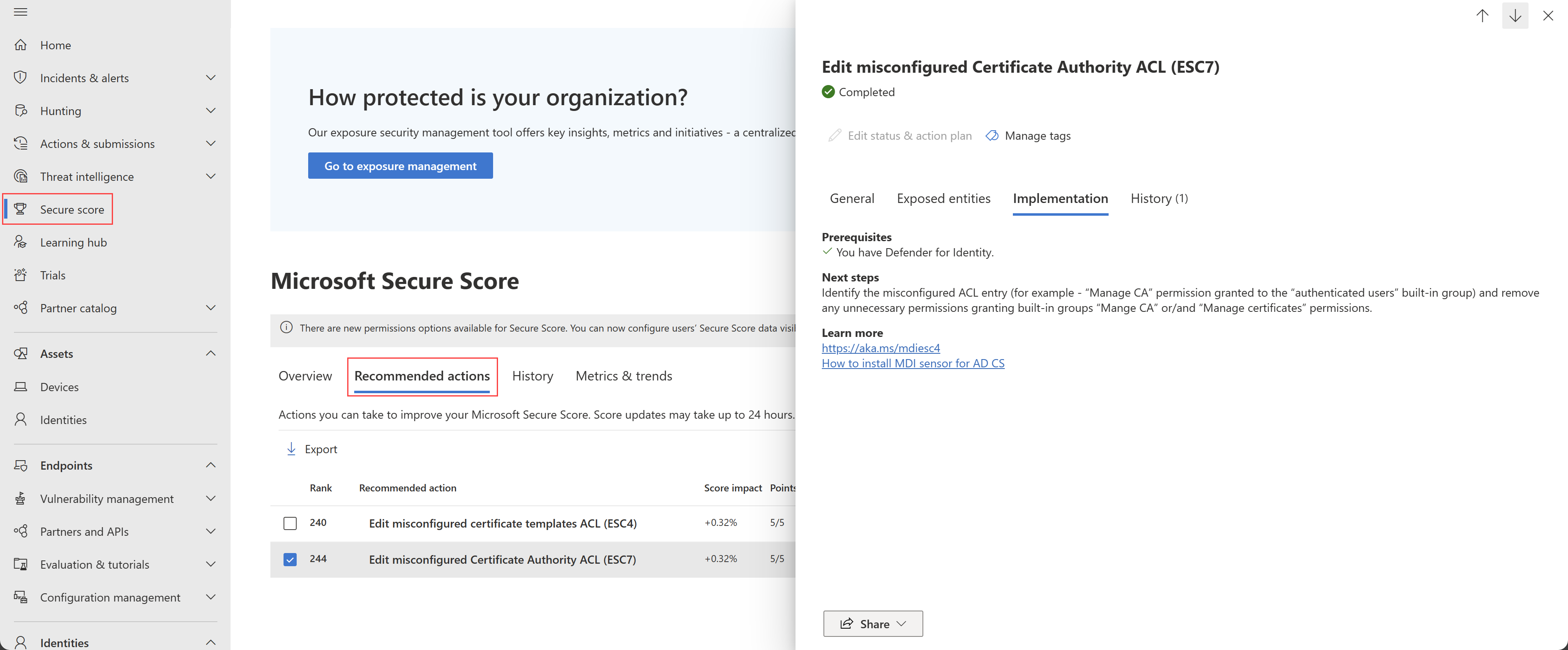

正しく構成されていない証明機関 ACL については、 https://security.microsoft.com/securescore?viewid=actions で推奨されるアクションを確認してください。 以下に例を示します。

CA ACL が正しく構成されていない理由を調査します。

CA の管理または証明書の管理アクセス許可を持つ特権のない組み込みグループを付与するすべてのアクセス許可を削除して、問題を修復します。

運用環境でオンにする前に、制御された環境で設定をテストしてください。

注:

評価はほぼリアルタイムで更新されますが、スコアと状態は 24 時間ごとに更新されます。 影響を受けるエンティティの一覧は、推奨事項を実装してから数分以内に更新されますが、状態は 完了としてマークされるまで時間がかかる場合があります。