セキュリティ評価: 特権アカウントが委任されていないことを確認する

この推奨事項では、"委任されていない" 設定が有効になっていないすべての特権アカウントが一覧表示され、委任関連のリスクにさらされる可能性のあるアカウントが強調表示されます。 特権アカウントは、ドメイン管理者、スキーマ管理者などの特権グループのメンバーであるアカウントです。

組織のリスク

機密性の高いフラグが無効になっている場合、攻撃者は Kerberos 委任を悪用して特権アカウントの資格情報を悪用し、不正アクセス、横移動、ネットワーク全体のセキュリティ侵害の可能性があります。 特権ユーザー アカウントに機密フラグを設定すると、ユーザーがアカウントにアクセスしたり、システム設定を操作したりできなくなります。

デバイス アカウントの場合、委任シナリオで使用されないようにするには、"委任されていない" に設定することが重要です。これにより、このマシン上の資格情報を転送して他のサービスにアクセスできなくなります。

修復手順

公開されているエンティティの一覧を確認して、"このアカウントは機密性が高く、委任できません" という構成フラグを持たない特権アカウントを検出します。

これらのアカウントに対して適切なアクションを実行します。

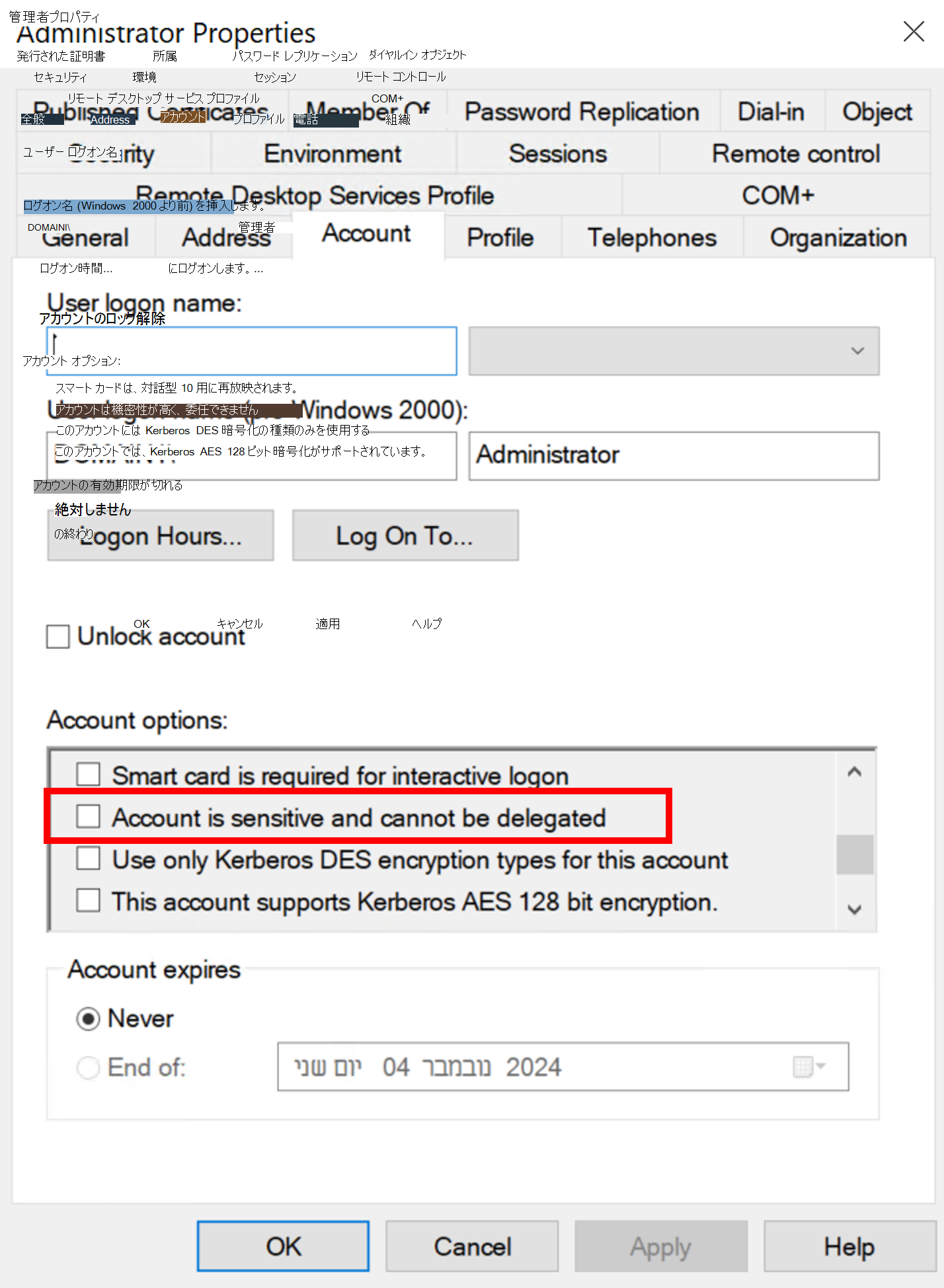

ユーザー アカウントの場合: アカウントの制御フラグを "このアカウントは機密性が高く、委任できません" に設定します。[アカウント] タブの [アカウント オプション] セクションで、このフラグの [チェック] ボックスを選択します。 これにより、ユーザーはアカウントにアクセスしてシステム設定を操作できなくなります。

デバイス アカウントの場合:

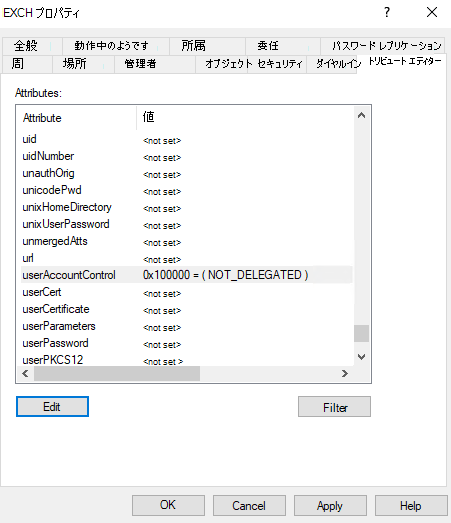

最も安全な方法は、PowerShell スクリプトを使用して、任意の委任シナリオでデバイスが使用されないようにデバイスを構成し、このマシン上の資格情報を転送して他のサービスにアクセスできないようにすることです。$name = "ComputerA" Get-ADComputer -Identity $name | Set-ADAccountControl -AccountNotDelegated:$trueもう 1 つのオプションは、公開されているデバイスの [属性エディター] タブで、

UserAccountControl属性をNOT_DELEGATED = 0x100000に設定することです。以下に例を示します。