Microsoft Defender for Endpointセキュリティ設定管理を使用してウイルス対策Microsoft Defender管理する

適用対象:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Endpoint Plan 1

プラットフォーム

- Windows

- Windows Server

- macOS

- Linux

Microsoft Defender for Endpointセキュリティ設定管理を使用して、デバイスのMicrosoft Defenderウイルス対策セキュリティ ポリシーを管理します。

前提条件:

前提条件については、 こちらを参照してください。

注:

Microsoft Defender ポータルの [エンドポイント セキュリティ ポリシー] ページは、セキュリティ管理者ロールが割り当てられているユーザーのみが使用できます。 セキュリティ 閲覧者などの他のユーザー ロールは、ポータルにアクセスできません。 ユーザーがMicrosoft Defender ポータルでポリシーを表示するために必要なアクセス許可を持っている場合、データはIntuneのアクセス許可に基づいて表示されます。 ユーザーがロールベースのアクセス制御Intuneスコープ内にある場合は、Microsoft Defender ポータルに表示されるポリシーの一覧に適用されます。 IntuneとMicrosoft Defender ポータルの間でアクセス許可のレベルを効果的に調整するには、Intune組み込みのロール "エンドポイント セキュリティ マネージャー" をセキュリティ管理者に付与することをお勧めします。

セキュリティ管理者は、Microsoft Defender ポータルでさまざまなMicrosoft Defenderウイルス対策セキュリティ ポリシー設定を構成できます。

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

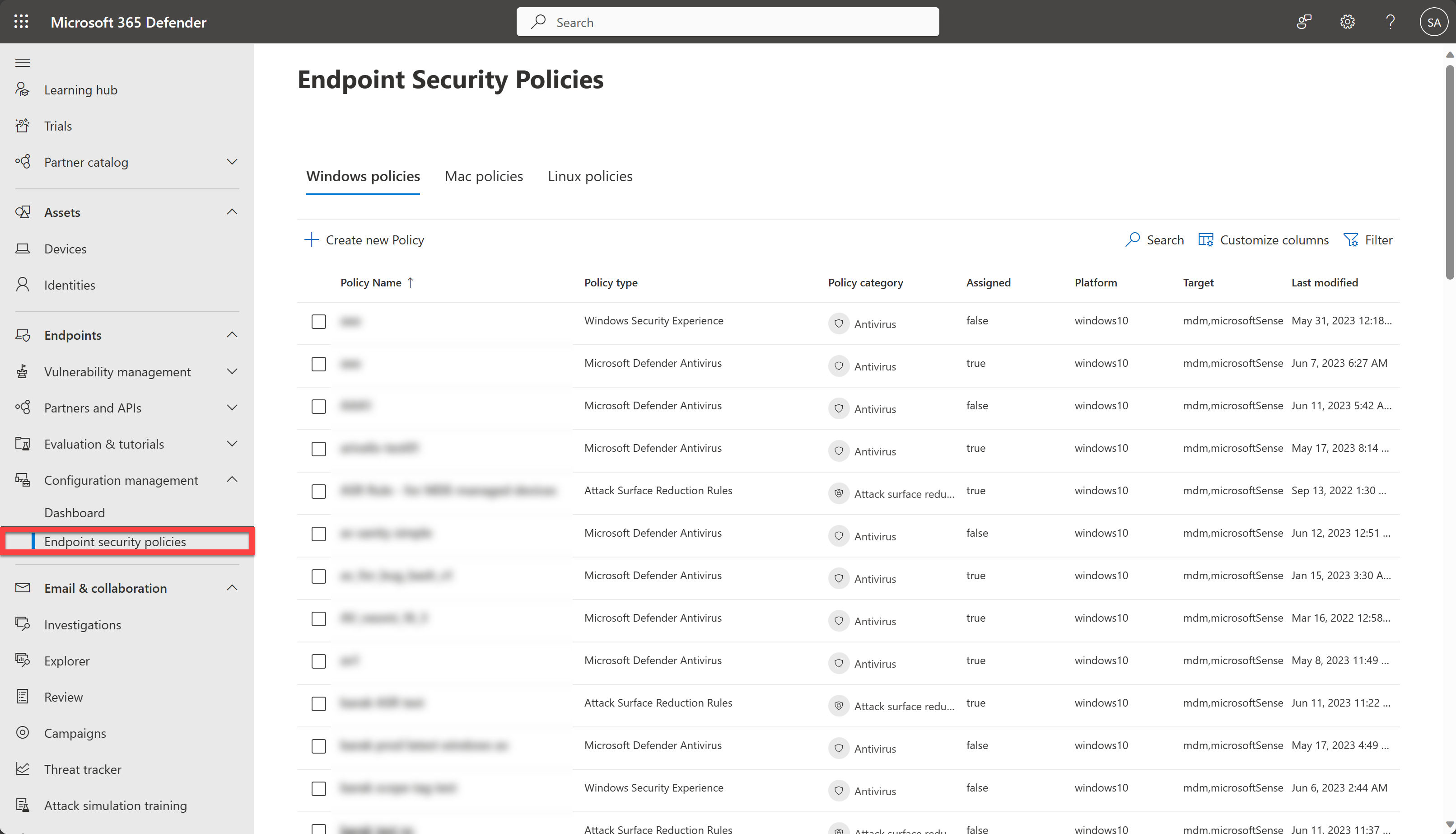

エンドポイント セキュリティ ポリシーは、 エンドポイント>構成管理>Endpoint セキュリティ ポリシーにあります。

次の一覧では、各エンドポイント セキュリティ ポリシーの種類について簡単に説明します。

ウイルス対策 - ウイルス対策ポリシーは、セキュリティ管理者が管理対象デバイスの個別のウイルス対策設定グループの管理に集中するのに役立ちます。

ディスク暗号化 - エンドポイント セキュリティ ディスク暗号化プロファイルは、FileVault や BitLocker などのデバイスの組み込み暗号化方法に関連する設定のみに焦点を当てます。 この焦点により、セキュリティ管理者は、関連のない設定のホストを移動することなく、ディスク暗号化設定を簡単に管理できます。

ファイアウォール - Intuneのエンドポイント セキュリティ ファイアウォール ポリシーを使用して、macOS と Windows 10/11 を実行するデバイスの組み込みファイアウォールを構成します。

エンドポイントの検出と応答 - Microsoft Defender for EndpointをIntuneと統合する場合は、エンドポイントの検出と応答 (EDR) のエンドポイント セキュリティ ポリシーを使用して EDR 設定を管理し、デバイスをMicrosoft Defender for Endpointにオンボードします。

攻撃面の縮小 - Microsoft Defenderウイルス対策がWindows 10/11 デバイスで使用されている場合は、攻撃面の削減にエンドポイント セキュリティ ポリシー Intune使用して、デバイスの設定を管理します。

エンドポイント セキュリティ ポリシーを作成する

少なくともセキュリティ管理者ロールを使用して、Microsoft Defender ポータルにサインインします。

[ Endpoints>Configuration management>Endpoint セキュリティ ポリシー ] を選択し、[ 新しいポリシーの作成] を選択します。

ドロップダウン リストからプラットフォームを選択します。

テンプレートを選択し、[ ポリシーの作成] を選択します。

[基本] ページでプロファイルに名前と説明を入力し、[次へ] を選択します。

[ 設定] ページで、設定の各グループを展開し、このプロファイルで管理する設定を構成します。

設定の構成が完了したら、[次へ] を選択します。

[ 割り当て] ページで 、このプロファイルを受け取るグループを選択します。

[次へ] を選択します。

[ 確認と作成 ] ページで、完了したら [保存] を選択 します。 作成したプロファイルのポリシーの種類を選択すると、新しいプロファイルが一覧に表示されます。

注:

スコープ タグを編集するには、Microsoft Intune管理センターに移動する必要があります。

エンドポイント セキュリティ ポリシーを編集するには

新しいポリシーを選択し、[編集] を選択 します。

[設定] を選択して、ポリシーの構成設定の一覧を展開します。 このビューから設定を変更することはできませんが、構成方法を確認することはできます。

ポリシーを変更するには、変更するカテゴリごとに [編集] を選択します。

- 基本事項

- Settings

- 課題

変更が完了したら、[ 保存 ] を選択して編集内容を保存します。 1 つのカテゴリに対する編集は、その他のカテゴリに編集を導入する前に保存する必要があります。

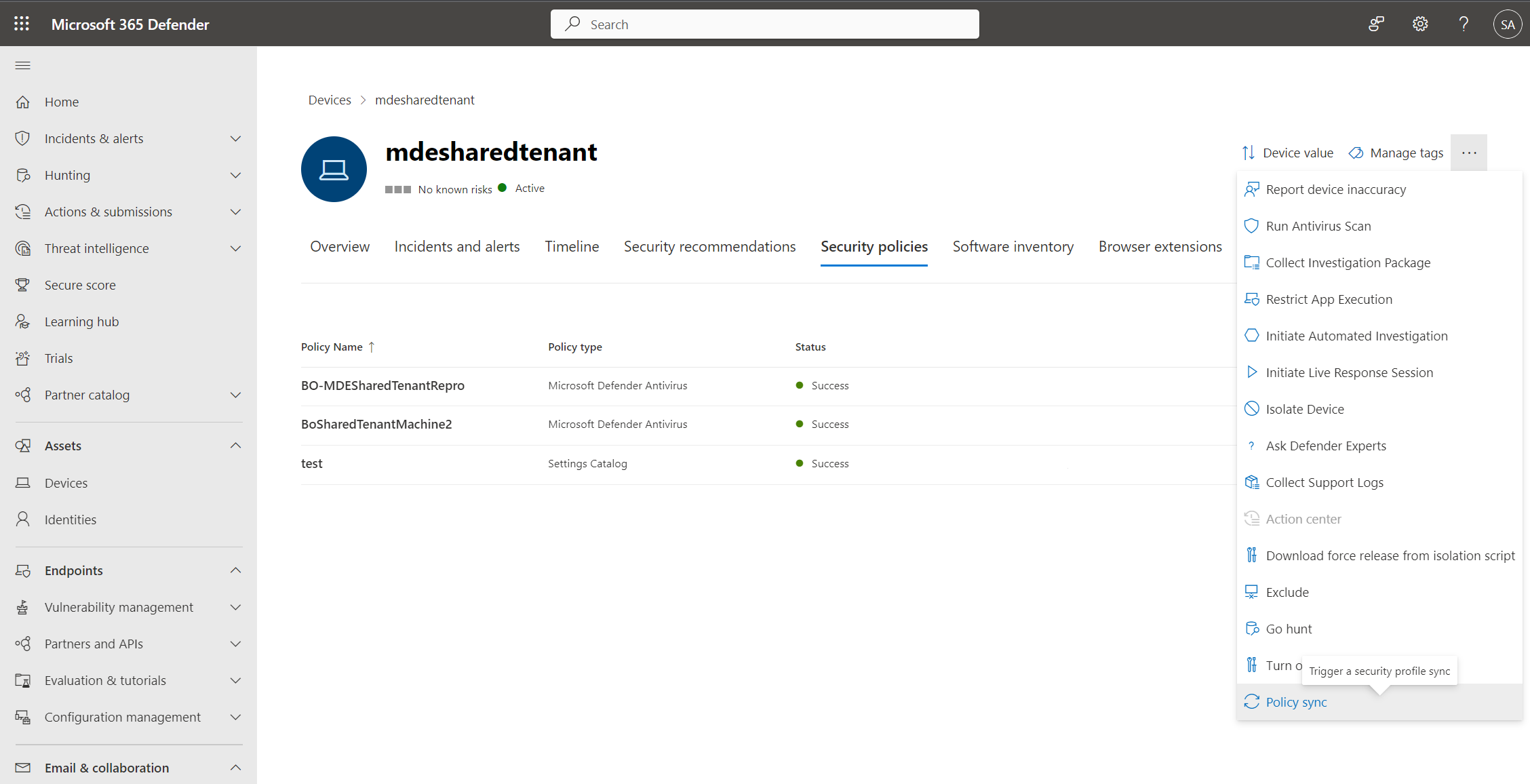

エンドポイント セキュリティ ポリシーを確認する

ポリシーが正常に作成されたことを確認するには、エンドポイント セキュリティ ポリシーの一覧からポリシー名を選択します。

注:

ポリシーがデバイスに到達するまでに最大 90 分かかる場合があります。 プロセスを高速化するには、Defender for Endpoint によって管理されるデバイスの場合、約 10 分で適用されるように、アクション メニューから [ポリシー同期 ] を選択できます。

ポリシー ページには、ポリシーの状態をまとめた詳細が表示されます。 ポリシーの状態、適用されているデバイス、割り当てられたグループを表示できます。

調査中に、デバイス ページの [ セキュリティ ポリシー ] タブを表示して、特定のデバイスに適用されているポリシーの一覧を表示することもできます。 詳細については、「 デバイスの調査」を参照してください。

Windows とWindows Serverのウイルス対策ポリシー

リアルタイム保護 (Always-On 保護、リアルタイム スキャン):

| 説明 | Settings |

|---|---|

| リアルタイム監視を許可する | 許可 |

| リアルタイム スキャン方向 | すべてのファイルを監視する (双方向) |

| 動作の監視を許可する | 許可 |

| アクセス保護の許可 | 許可 |

| PUA Protection | PUA Protection on |

詳細については、以下を参照してください:

- Microsoft Defender ウイルス対策の中核となる高度なテクノロジ

- ウイルス対策の常時オン保護Microsoft Defender有効にして構成する

- Microsoft Defender ウイルス対策での動作監視

- 望ましくない可能性のあるアプリケーションを検出してブロックする

- クラウド保護機能:

| 説明 | 設定 |

|---|---|

| Cloud Protection を許可する | 許可 |

| クラウド ブロックのレベル | 高 |

| クラウドの延長タイムアウト | 構成済み、50 |

| サンプルの送信同意 | すべてのサンプルを自動的に送信する |

Standardセキュリティ インテリジェンスの更新プログラムの準備と提供には数時間かかることがあります。クラウド提供の保護サービスは、この保護を数秒で提供します。 詳細については、「クラウド提供の保護を通じてMicrosoft Defenderウイルス対策で次世代テクノロジを使用する」を参照してください。

スキャン:

| 説明 | 設定 |

|---|---|

| Emailスキャンを許可する | 許可 |

| ダウンロードしたすべてのファイルと添付ファイルのスキャンを許可する | 許可 |

| スクリプトスキャンを許可する | 許可 |

| アーカイブスキャンを許可する | 許可 |

| ネットワーク ファイルのスキャンを許可する | 許可 |

| フル スキャンリムーバブル ドライブのスキャンを許可する | 許可 |

| マップされたネットワーク ドライブでフル スキャンを許可する | 禁じられた |

| 最大深度をアーカイブする | 未構成 |

| アーカイブ最大サイズ | 未構成 |

詳細については、「Microsoft Defenderウイルス対策スキャン オプションの構成」を参照してください。

セキュリティ インテリジェンスの更新:

| 説明 | 設定 |

|---|---|

| 署名の更新間隔 | 構成済み、4 |

| 署名の更新フォールバック順序 | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| 署名更新ファイル共有ソース | 未構成 |

| 従量制課金接続Updates | 許可されていません (既定値) |

| セキュリティ インテリジェンス Updates チャネル | 未構成 |

注:

場所: 'InternalDefinitionUpdateServer' は WSUS であり、Microsoft Defenderウイルス対策更新プログラムが許可されています。 'MicrosoftUpdateServer' は Microsoft Update (旧称 Windows Update) です。 "MMPC" は、セキュリティ インテリジェンス センター (WDSI 以前のMicrosoft マルウェア プロテクション センター) https://www.microsoft.com/en-us/wdsi/definitionsMicrosoft Defenderです。

詳細については、以下を参照してください:

エンジンの更新:

| 説明 | 設定 |

|---|---|

| エンジン Updates チャネル | 未構成 |

詳細については、「Microsoft Defender更新プログラムの段階的なロールアウト プロセスを管理する」を参照してください。

プラットフォームの更新:

| 説明 | 設定 |

|---|---|

| プラットフォーム Updates チャネル | 未構成 |

詳細については、「Microsoft Defender更新プログラムの段階的なロールアウト プロセスを管理する」を参照してください。

スケジュールされたスキャンとオンデマンド スキャン:

スケジュールされたスキャンとオンデマンド スキャンの一般的な設定

| 説明 | 設定 |

|---|---|

| スキャンを実行する前に署名を確認する | 無効 (既定値) |

| タスク時間のスケジュールをランダム化する | 未構成 |

| スケジューラのランダム化時間 | スケジュールされたタスクはランダム化されません |

| 平均 CPU 負荷率 | 未構成 (既定値、50) |

| 低 CPU 優先度を有効にする | 無効 (既定値) |

| キャッチアップ フル スキャンを無効にする | 有効 (既定値) |

| キャッチアップ クイック スキャンを無効にする | 有効 (既定値) |

毎日のクイック スキャン

| 説明 | 設定 |

|---|---|

| クイック スキャン時間をスケジュールする | 720 |

注:

この例では、午後 12 時に Windows クライアントでクイック スキャンが毎日実行されます。 (720). この例では、今日では多くのデバイスが時間外 (ノート PC など) でオフになっているため、ランチタイムを使用します。

毎週のクイック スキャンまたはフル スキャン

| 説明 | 設定 |

|---|---|

| Scan パラメーター | クイック スキャン (既定値) |

| スキャン日のスケジュール | Windows クライアント: 水曜日 Windows サーバー: 土曜日 |

| スキャン時間をスケジュールする | Windows クライアント: 1020 Windows サーバー: 60 |

注:

この例では、水曜日の午後 5 時に Windows クライアントに対してクイック スキャンが実行されます。 (1020). Windows サーバーの場合は、土曜日の午前 1:00 に。 (60)

詳細については、以下を参照してください:

- スケジュールされたクイックまたは完全な Microsoft Defender ウイルス スキャンを構成する

- Microsoft Defenderウイルス対策のフル スキャンに関する考慮事項とベスト プラクティス

脅威の重大度の既定のアクション:

| 説明 | 設定 |

|---|---|

| 重大度の高い脅威に対する修復アクション | 検疫する |

| 重大な脅威に対する修復アクション | 検疫する |

| 重大度の低い脅威の修復アクション | 検疫する |

| 重大度の中程度の脅威に対する修復アクション | 検疫する |

| 説明 | 設定 |

|---|---|

| クリーニングされたマルウェアを保持する日数 | 構成済み、60 |

| ユーザー UI アクセスを許可する | 許可。 ユーザーが UI にアクセスできるようにします。 |

詳細については、「Microsoft Defenderウイルス対策検出の修復を構成する」を参照してください。

ウイルス対策の除外:

ローカル管理者のマージ動作:

除外などのローカル管理者 AV 設定を無効にし、次の表に示すようにMicrosoft Defender for Endpointセキュリティ設定管理からポリシーを設定します。

| 説明 | 設定 |

|---|---|

| ローカル 管理マージを無効にする | ローカル 管理マージを無効にする |

| 説明 | 設定 |

|---|---|

| 除外された拡張機能 | 必要に応じて、誤検知 (FP) の回避や、MsMpEng.exe での CPU 使用率の高いトラブルシューティングを行う |

| 除外されたパス | 必要に応じて、誤検知 (FP) の回避や、MsMpEng.exe での CPU 使用率の高いトラブルシューティングを行う |

| 除外されたプロセス | 必要に応じて、誤検知 (FP) の回避や、MsMpEng.exe での CPU 使用率の高いトラブルシューティングを行う |

詳細については、以下を参照してください:

Microsoft Defender Core サービス:

| 説明 | 設定 |

|---|---|

| Core Service ECS 統合を無効にする | Defender コア サービスは、実験および構成サービス (ECS) を使用して、組織固有の重要な修正プログラムを迅速に提供します。 |

| コア サービス テレメトリを無効にする | Defender コア サービスでは、OneDsCollector フレームワークを使用してテレメトリを迅速に収集します。 |

詳細については、「Microsoft Defender Core サービスの概要」を参照してください。

ネットワーク保護:

| 説明 | 設定 |

|---|---|

| ネットワーク保護を有効にする | 有効 (ブロック モード) |

| ネットワーク保護のダウン レベルを許可する | ネットワーク保護はダウンレベルで有効になっています。 |

| Win Server でデータグラム処理を許可する | Windows Serverでのデータグラム処理が有効になっています。 |

| TCP 解析で DNS を無効にする | TCP 解析経由の DNS が有効になっています。 |

| HTTP 解析を無効にする | HTTP 解析が有効になっています。 |

| SSH 解析を無効にする | SSH 解析が有効になっています。 |

| TLS 解析を無効にする | TLS 解析が有効になっています。 |

| DNS シンクホールを有効にする | DNS シンクホールが有効になっています。 |

詳細については、「 ネットワーク保護を使用して、悪意のあるサイトや疑わしいサイトへの接続を防ぐ」を参照してください。

- 設定の構成が完了したら、[次へ] を選択します。

- [ 割り当て ] タブで、[ デバイス グループ ] または [ ユーザー グループ ] または [ すべてのデバイス ] または [ すべてのユーザー] を選択します。

- [次へ] を選択します。

- [ 確認と作成 ] タブで、ポリシー設定を確認し、[保存] を選択 します。

攻撃面の縮小ルール

エンドポイント セキュリティ ポリシーを使用して攻撃面リダクション (ASR) ルールを有効にするには、次の手順を実行します。

Microsoft Defender XDRにサインインします。

[ エンドポイント] > [構成管理] > [エンドポイント セキュリティ ポリシー] > [Windows ポリシー] > [新しいポリシーの作成] に移動します。

[プラットフォームの選択] ドロップダウン リストからWindows 10、Windows 11、Windows Serverを選択します。

[テンプレートの選択] ドロップダウン リストから [攻撃面の減少ルール] を選択します。

[ポリシーの作成] を選択します。

[ 基本 ] ページで、プロファイルの名前と説明を入力します。次に、[ 次へ] を選択します。

[ 構成設定 ] ページで、設定のグループを展開し、このプロファイルで管理する設定を構成します。

次の推奨設定に基づいてポリシーを設定します。

説明 設定 電子メール クライアントと Web メールから実行可能なコンテンツをブロックする ブロック Adobe Reader による子プロセスの作成をブロックする ブロック 難読化される可能性のあるスクリプトの実行をブロックする ブロック 悪用された脆弱な署名されたドライバーの悪用をブロックする (デバイス) ブロック Office マクロからの Win32 API 呼び出しをブロックする ブロック 有病率、年齢、または信頼されたリストの条件を満たしていない限り、実行可能ファイルの実行をブロックする ブロック Office 通信アプリケーションによる子プロセスの作成をブロックする ブロック すべての Office アプリケーションが子プロセスを作成できないようにブロックする ブロック [プレビュー]コピーまたは偽装されたシステム ツールの使用をブロックする ブロック ダウンロードした実行可能コンテンツの起動を JavaScript または VBScript でブロックする ブロック Windows ローカル セキュリティ機関サブシステムからの資格情報の盗み取りをブロックする ブロック サーバーの Web シェルの作成をブロックする ブロック Office アプリケーションによる実行可能コンテンツの作成をブロックする ブロック USB から実行される信頼されていないプロセスと署名されていないプロセスをブロックする ブロック Office アプリケーションによるコードの他のプロセスへの挿入をブロックする ブロック WMI イベント サブスクリプションを使用して永続化をブロックする ブロック ランサムウェアに対する高度な保護を使用する ブロック PSExec および WMI コマンドからのプロセスの作成をブロックする ブロック (Configuration Manager (以前のSCCM) がある場合、または WMI を使用する他の管理ツールがある場合は、これを [ブロック] ではなく [監査] に設定する必要がある場合があります) [プレビュー]セーフ モードでのコンピューターの再起動をブロックする ブロック フォルダー アクセスの制御を有効にする 有効

ヒント

いずれのルールでも、organizationで許容できる動作がブロックされる可能性があります。 このような場合は、"攻撃面の縮小のみ除外" という名前のルールごとの除外を追加します。さらに、ルールを [有効] から [監査 ] に変更して、不要なブロックを防ぎます。

詳細については、「 攻撃面の縮小ルールの展開の概要」を参照してください。

- [次へ] を選択します。

- [ 割り当て ] タブで、[ デバイス グループ ] または [ ユーザー グループ ] または [ すべてのデバイス ] または [ すべてのユーザー] を選択します。

- [次へ] を選択します。

- [ 確認と作成 ] タブで、ポリシー設定を確認し、[保存] を選択 します。

改ざん防止を有効にする

Microsoft Defender XDRにサインインします。

[ エンドポイント] > [構成管理] > [エンドポイント セキュリティ ポリシー] > [Windows ポリシー] > [新しいポリシーの作成] に移動します。

[プラットフォームの選択] ドロップダウン リストからWindows 10、Windows 11、Windows Serverを選択します。

[テンプレートの選択] ドロップダウン リストから [セキュリティ エクスペリエンス] を選択します。

[ポリシーの作成] を選択します。 [ 新しいポリシーの作成 ] ページが表示されます。

[ 基本 ] ページで、[ 名前 ] フィールドと [説明] フィールドにプロファイルの名前と 説明 をそれぞれ入力します。

[次へ] を選択します。

[ 構成設定 ] ページで、設定のグループを展開します。

これらのグループから、このプロファイルで管理する設定を選択します。

次の表で説明するように構成して、選択した設定グループのポリシーを設定します。

説明 設定 改ざん保護 (デバイス) オン

詳細については、「 改ざん防止によるセキュリティ設定の保護」を参照してください。

Cloud Protection ネットワーク接続を確認する

侵入テスト中に Cloud Protection ネットワーク接続が機能していることをチェックすることが重要です。

CMD (管理者として実行)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

詳細については、「 cmdline ツールを使用してクラウド提供の保護を検証する」を参照してください。

プラットフォームの更新プログラムのバージョンを確認する

最新の "プラットフォーム更新プログラム" バージョンの運用チャネル (GA) は、 Microsoft Update Catalog で入手できます。

インストールした "プラットフォーム更新プログラム" バージョンをチェックするには、管理者の特権を使用して PowerShell で次のコマンドを実行します。

Get-MPComputerStatus | Format-Table AMProductVersion

セキュリティ インテリジェンス更新プログラムのバージョンを確認する

最新の "セキュリティ インテリジェンス更新プログラム" バージョンは、Microsoft Defender ウイルス対策とその他の Microsoft マルウェア対策の最新のセキュリティ インテリジェンス更新プログラムで利用できます -Microsoft セキュリティ インテリジェンス。

インストールした "セキュリティ インテリジェンス更新プログラム" バージョンをチェックするには、管理者の特権を使用して PowerShell で次のコマンドを実行します。

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

エンジン更新プログラムのバージョンを確認する

最新のスキャン "エンジン更新プログラム" バージョンは、Microsoft Defender ウイルス対策およびその他の Microsoft マルウェア対策の最新のセキュリティ インテリジェンス更新プログラム (Microsoft セキュリティ インテリジェンス) で入手できます。

インストールした "Engine Update" バージョンをチェックするには、管理者の権限を使用して PowerShell で次のコマンドを実行します。

Get-MPComputerStatus | Format-Table AMEngineVersion

設定が有効になっていない場合は、競合している可能性があります。 競合を解決する方法については、「Microsoft Defenderウイルス対策設定のトラブルシューティング」を参照してください。

False Negatives (DN) 申請の場合

False Negatives (DN) の申請を行う方法については、次を参照してください。

- Microsoft XDR、Microsoft Defender for Endpoint P2/P1、またはMicrosoft Defender for Businessがある場合は、Microsoft Defender for Endpointでファイルを送信します。

- ウイルス対策をMicrosoft Defenderしている場合は、分析のためにファイルを送信します。

![ポリシーの一覧が表示された [セキュリティ ポリシー] タブ](media/security-policies-list.png)