ARM64 ベースのデバイス用の Linux 上のMicrosoft Defender for Endpoint (プレビュー)

- Microsoft Defender for Endpoint Server

- サーバーのMicrosoft Defender

ARM64 ベースのデバイス用の Linux 上の Defender for Endpoint の概要

既に知っているかもしれませんが、Linux 上のMicrosoft Defender for Endpointは、高度な脅威からサーバー デバイスを保護するのに役立つ統合エンドポイント セキュリティ ソリューションです。 Defender for Endpoint on Linux では、ARM64 ベースの Linux サーバーのサポートがプレビュー段階で拡張されるようになりました。 x64 ベースの Linux サーバー (Intel および AMD 64 ビット プラットフォームを含む) と同様に、次の機能が含まれます。

- Microsoft Defender ウイルス対策

- エンドポイントでの検出と応答 (EDR)

- ライブ応答

- デバイスの分離

- 高度な追及

- 脆弱性管理

- セキュリティ設定管理を使用した一元化されたポリシー構成

最初は、次の Linux ディストリビューションがプレビューでサポートされています。

Ubuntu 20.04 ARM64

Ubuntu 22.04 ARM64

Ubuntu 24.04 ARM64

Amazon Linux 2 ARM64

Amazon Linux 2023 ARM64

RHEL 8.x ARM64

RHEL 9.x ARM64

Oracle Linux 8.x ARM64

Oracle Linux 9.x ARM64

SUSE Linux Enterprise Server 15 (SP5、SP6) ARM64

注:

このプレビュー プログラムの一部として、より多くの Linux ディストリビューションのサポートが計画されています。

ARM64 ベースのデバイス用に Defender for Endpoint on Linux を展開する

この記事のデプロイ手順では、ARM64 ベースのデバイスに insiders-slow チャネルから 101.24102.0003 エージェント バージョンをインストールします。 (「Microsoft Defender for Endpoint on Linux の新機能」を参照してください)。

ARM64 ベースのデバイスに Defender for Endpoint on Linux をデプロイするには、いくつかの方法から選択できます。

開始する前に

Defender for Endpoint on Linux の 前提条件 が満たされていることを確認する

Defender for Endpoint にサーバーをオンボードするには、 サーバー ライセンス が必要です。 次のオプションから選択できます。

- サーバープラン 1 またはプラン 2 のMicrosoft Defender (Defender for Cloud の一部として) または

- Microsoft Defender for Endpoint Server

インストーラー スクリプトを使用してデプロイする

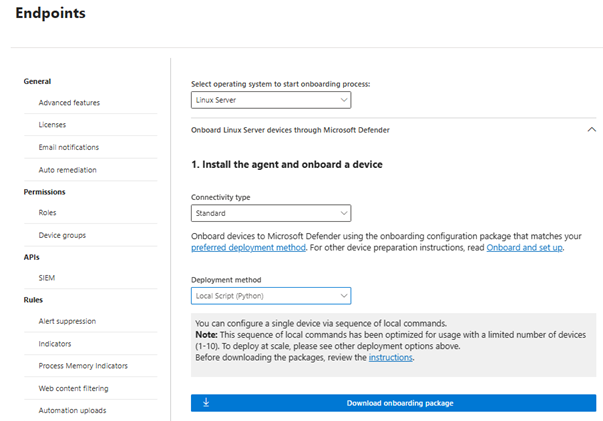

Microsoft Defender ポータルで、[設定>Endpoints>Device management>Onboarding] に移動します。

オンボード画面で、次のオプションを選択します。

[ オンボーディング プロセスを開始するオペレーティング システムの選択 ] ボックスの一覧で、[ Linux Server] を選択します。

[ 接続の種類 ] の一覧 で、[合理化] を選択します。 または、必要に応じて、Standardを選択できます。 (詳細については、「Microsoft Defender for Endpointの合理化された接続を使用したデバイスのオンボード」を参照してください)。

[ 配置方法 ] の一覧で、[ ローカル スクリプト (Python)] を選択します。

[オンボーディング パッケージをダウンロードする] を選択します。

新しいブラウザー ウィンドウで、 Defender for Endpoint インストーラー bash スクリプトをダウンロードします。

スクリプトに必要なアクセス許可を付与するには、次のコマンドを使用します。

$chmod +x /mde_installer.sh次のコマンドを実行して、インストーラー スクリプトを実行します。

$sudo ~/mde_installer.sh --install --channel insiders-slow --onboard ~/MicrosoftDefenderATPOnboardingLinuxServer.py次の手順に従ってデプロイを検証します。

デバイスで、次のコマンドを実行して正常性状態をチェックします。

trueの戻り値は、製品が期待どおりに機能していることを示します。$ mdatp health --field healthyMicrosoft Defender ポータルの [Assets>Devices] で、オンボードしたばかりの Linux デバイスを探します。 デバイスがポータルに表示されるまでに約 20 分かかる場合があります。

問題が発生した場合は、 デプロイの問題のトラブルシューティング (この記事の) を参照してください。

Ansible でインストーラー スクリプトを使用してデプロイする

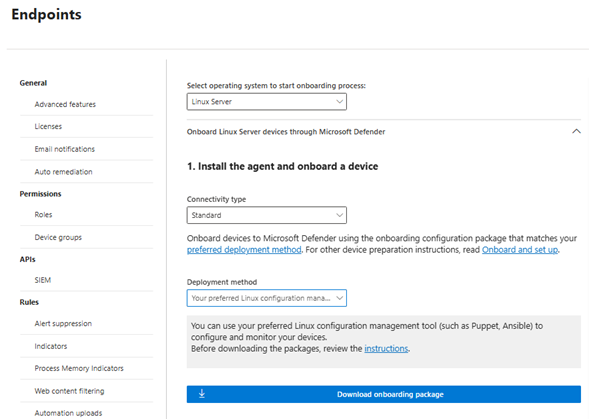

Microsoft Defender ポータルで、[設定>Endpoints>Device management>Onboarding] に移動します。

オンボード画面で、次のオプションを選択します。

[ オンボーディング プロセスを開始するオペレーティング システムの選択 ] ボックスの一覧で、[ Linux Server] を選択します。

[ 接続の種類 ] の一覧 で、[合理化] を選択します。 または、必要に応じて、Standardを選択できます。 (詳細については、「Microsoft Defender for Endpointの合理化された接続を使用したデバイスのオンボード」を参照してください)。

[ デプロイ方法 ] の一覧で、[ お好みの Linux 構成管理ツール] を選択します。

[オンボーディング パッケージをダウンロードする] を選択します。

新しいブラウザー ウィンドウで、 Defender for Endpoint インストーラー bash スクリプトをダウンロードします。

Ansible サーバーにインストール YAML ファイルを作成します。 たとえば、

/etc/ansible/playbooks/install_mdatp.yml、手順 3 でダウンロードしたmde_installer.shを使用します。name: Install and Onboard MDE hosts: servers tasks: - name: Create a directory if it does not exist ansible.builtin.file: path: /tmp/mde_install state: directory mode: '0755' - name: Copy Onboarding script ansible.builtin.copy: src: "{{ onboarding_script }}" dest: /tmp/mde_install/mdatp_onboard.json - name: Install MDE on host ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-slow') }} --onboard /tmp/mde_install/mdatp_onboard.json" register: script_output args: executable: sudo - name: Display the installation output debug: msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}" - name: Display any installation errors debug: msg: "{{ script_output.stderr }}"次のコマンドを使用して、Linux 上に Defender for Endpoint をデプロイします。 必要に応じて、対応するパスとチャネルを編集します。

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_script=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-slow > "次の手順に従ってデプロイを検証します。

デバイスで、次のコマンドを実行して、デバイスの正常性、接続、ウイルス対策、EDR の検出をチェックします。

- name: Run post-installation basic MDE test hosts: myhosts tasks: - name: Check health ansible.builtin.command: mdatp health --field healthy register: health_status - name: MDE health test failed fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete" when: health_status.stdout != "true" - name: Run connectivity test ansible.builtin.command: mdatp connectivity test register: connectivity_status - name: Connectivity failed fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete" when: connectivity_status.rc != 0 - name: Check RTP status ansible.builtin.command: mdatp health --field real_time_protection_enabled register: rtp_status - name: Enable RTP ansible.builtin.command: mdatp config real-time-protection --value enabled become: yes become_user: root when: rtp_status.stdout != "true" - name: Pause for 5 second to enable RTP ansible.builtin.pause: seconds: 5 - name: Download EICAR ansible.builtin.get_url: url: https://secure.eicar.org/eicar.com.txt dest: /tmp/eicar.com.txt - name: Pause for 5 second to detect eicar ansible.builtin.pause: seconds: 5 - name: Check for EICAR file stat: path=/tmp/eicar.com.txt register: eicar_test - name: EICAR test failed fail: msg="EICAR file not deleted. MDE deployment not complete" when: eicar_test.stat.exists - name: MDE Deployed debug: msg: "MDE succesfully deployed"Microsoft Defender ポータルの [Assets>Devices] で、オンボードしたばかりの Linux デバイスを探します。 デバイスがポータルに表示されるまでに約 20 分かかる場合があります。

問題が発生した場合は、 デプロイの問題のトラブルシューティング (この記事の) を参照してください。

Puppet でインストーラー スクリプトを使用してデプロイする

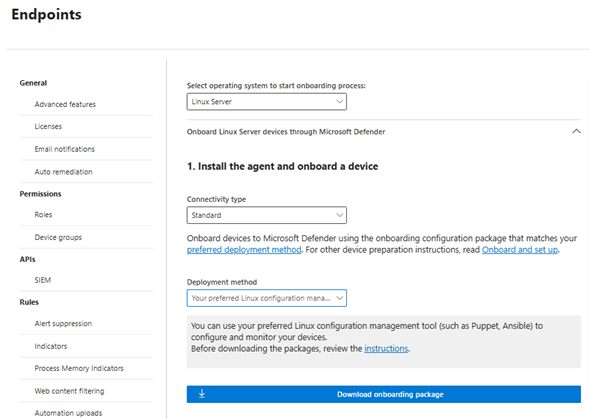

Microsoft Defender ポータルで、[設定>Endpoints>Device management>Onboarding] に移動します。

オンボード画面で、次のオプションを選択します。

[ オンボーディング プロセスを開始するオペレーティング システムの選択 ] ボックスの一覧で、[ Linux Server] を選択します。

[ 接続の種類 ] の一覧 で、[合理化] を選択します。 または、必要に応じて、Standardを選択できます。 (詳細については、「Microsoft Defender for Endpointの合理化された接続を使用したデバイスのオンボード」を参照してください)。

[ デプロイ方法 ] の一覧で、[ お好みの Linux 構成管理ツール] を選択します。

[オンボーディング パッケージをダウンロードする] を選択します。 ファイルを

WindowsDefenderATPOnboardingPackage.zipとして保存します。

次のコマンドを使用して、オンボード パッケージの内容を抽出します。

unzip WindowsDefenderATPOnboardingPackage.zip次の出力が表示されます。

Archive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json新しいブラウザー ウィンドウで、 Defender for Endpoint インストーラー bash スクリプト をダウンロードします (このスクリプトは

mde_installer.shと呼ばれます)。手順 4 の

mde_installer.shスクリプトを使用する次の手順を使用して、Puppet マニフェストを作成します。Puppet インストールの modules フォルダーで、次のフォルダーを作成します。

install_mdatp/filesinstall_mdatp/manifests

modules フォルダーは通常、Puppet サーバーの

/etc/puppetlabs/code/environments/production/modulesにあります。先ほど作成した

mdatp_onboard.jsonファイルをinstall_mdatp/filesフォルダーにコピーします。mde_installer.shをinstall_mdatp/files folderにコピーします。次の展開手順を含む

install_mdatp/manifests内にinit.ppファイルを作成します。tree install_mdatp Output: install_mdatp ├── files │ ├── mdatp_onboard.sh │ └── mde_installer.sh └── manifests └── init.pp

Puppet マニフェストを使用して、デバイスに Defender for Endpoint on Linux をインストールします。

# Puppet manifest to install Microsoft Defender for Endpoint on Linux. # @param channel The release channel based on your environment, insider-fast or prod. class install_mdatp ( $channel = 'insiders-slow', ) { # Ensure that the directory /tmp/mde_install exists file { '/tmp/mde_install': ensure => directory, mode => '0755', } # Copy the installation script to the destination file { '/tmp/mde_install/mde_installer.sh': ensure => file, source => 'puppet:///modules/install_mdatp/mde_installer.sh', mode => '0777', } # Copy the onboarding script to the destination file { '/tmp/mde_install/mdatp_onboard.json': ensure => file, source => 'puppet:///modules/install_mdatp/mdatp_onboard.json', mode => '0777', } #Install MDE on the host using an external script exec { 'install_mde': command => "/tmp/mde_install/mde_installer.sh --install --channel ${channel} --onboard /tmp/mde_install/mdatp_onboard.json", path => '/bin:/usr/bin', user => 'root', logoutput => true, require => File['/tmp/mde_install/mde_installer.sh', '/tmp/mde_install/mdatp_onboard.json'], # Ensure the script is copied before running the installer } }デプロイを検証します。 Microsoft Defender ポータルの [Assets>Devices] で、オンボードしたばかりの Linux デバイスを探します。 デバイスがポータルに表示されるまでに約 20 分かかる場合があります。

Microsoft Defender for Cloud を使用して Defender for Endpoint on Linux をデプロイする

organizationで Defender for Cloud を使用している場合は、それを使用して Defender for Endpoint on Linux をデプロイできます。

ARM64 ベースの Linux デバイスで自動デプロイを有効にすることをお勧めします。 VM プロビジョニング後、デバイス上のファイル

/etc/mde.arm.d/mde.confの下に次のように変数を定義します。OPT_FOR_MDE_ARM_PREVIEW=1オンボードが完了するまで 1 から 6 時間待ちます。

Microsoft Defender ポータルの [Assets>Devices] で、オンボードしたばかりの Linux デバイスを探します。

Defender for Cloud に関するヘルプが必要ですか?

次の記事を参照してください。

- Defender for Endpoint 統合を有効にする: Linux

- Azure 以外のマシンを Microsoft Defender for Cloud に接続する: Linux サーバーのオンボード

デプロイの問題のトラブルシューティング

ARM64 ベースのデバイスに Defender for Endpoint on Linux を展開する際に問題が発生した場合は、ヘルプを利用できます。 まず、一般的な問題とその解決方法の一覧を確認します。 問題が解決しない場合は、 お問い合わせください。

一般的な問題とその解決方法

次の表は、一般的な問題とその解決方法をまとめたものです。

| エラー メッセージまたは問題 | 操作 |

|---|---|

mdatp not found |

リポジトリが正しく構成されていない可能性があります。 インストーラー スクリプトでチャネルが insiders-slow に設定されているかどうかを確認します |

mdatp health 不足しているライセンスを示します |

正しいオンボード スクリプトまたは json ファイルをオートメーション スクリプトまたはツールに渡していることを確認します |

| 除外が期待どおりに機能しない | 他のデバイスで動作する除外があるが、ARM64 ベースの Linux サーバーで動作していない場合は、 mdearmsupport@microsoft.comまでお問い合わせください。 クライアント アナライザー ログが必要です。 |

| mdatp のチューニングに関するヘルプが必要です。 |

mdearmsupport@microsoft.comまでお問い合わせください。 |

ヘルプが必要な場合は、お問い合わせください

mdearmsupport@microsoft.comにお問い合わせの際は、必ず問題について詳しく説明してください。 可能な場合はスクリーンショットとクライアント アナライザー ログを含めます。

XMDE クライアント アナライザー ARM プレビュー

Bash を使用して、 XMDE クライアント アナライザー ARM プレビューをダウンロードします。

wget --quiet -O XMDEClientAnalyzerARMPreview.zip https://go.microsoft.com/fwlink/?linkid=2299668サポート ツールを実行します。

sudo ./MDESupportTool -d --mdatp-log debug画面の指示に従って、ログ コレクションの最後に をフォローアップします。 ログは、

/tmpディレクトリにあります。ログ セットはルート ユーザーが所有しているため、ログ セットを削除するためにルート特権が必要な場合があります。