Microsoft Intuneを使用してorganizationの改ざん防止を管理する

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender ウイルス対策

- Microsoft Defender for Business

- Microsoft 365 Business Premium

プラットフォーム

- Windows

改ざん防止は、ウイルスや脅威保護などの特定の セキュリティ設定が無効または変更されないように保護するのに役立ちます。 organizationのセキュリティ チームの一員であり、Microsoft Intuneを使用している場合は、Intune管理センターでorganizationの改ざん防止機能を管理できます。 または、Configuration Managerを使用することもできます。 IntuneまたはConfiguration Managerでは、次のタスクを実行できます。

- 一部またはすべてのデバイスの改ざん防止をオン (またはオフ) にします。

- Microsoft Defenderウイルス対策の除外を改ざんから保護します (特定の要件を満たす必要があります)。

重要

Microsoft Intuneを使用して Defender for Endpoint の設定を管理する場合は、デバイスで DisableLocalAdminMerge を true に設定してください。

改ざん防止が有効になっている場合、 改ざん保護された設定 を変更することはできません。 Intune (および Configuration Manager) を含む管理エクスペリエンスの中断を回避するために、改ざん保護された設定の変更は成功しているように見えるが、改ざん防止によってブロックされる可能性があることに注意してください。 特定のシナリオに応じて、いくつかのオプションを使用できます。

デバイスに変更を加える必要があり、改ざん防止機能によって変更がブロックされる場合は、 トラブルシューティング モードを 使用してデバイスの改ざん防止を一時的に無効にすることをお勧めします。 トラブルシューティング モードが終了すると、改ざん保護された設定に加えられた変更はすべて、構成済みの状態に戻されます。

IntuneまたはConfiguration Managerを使用して、デバイスを改ざん防止から除外できます。

Intuneを使用して改ざん防止を管理する場合は、改ざんで保護されたウイルス対策の除外を変更できます。

Intuneで改ざん防止を管理するための要件

| 要件 | 詳細 |

|---|---|

| ロールと権限 | セキュリティ管理者など、ロールを通じて適切なアクセス許可が割り当てられている必要があります。 Intune アクセス権を持つロールのMicrosoft Entraに関するページを参照してください。 |

| デバイス管理 | organizationでは、Configuration ManagerまたはIntuneを使用してデバイスを管理します。 この機能では、共同管理デバイスはサポートされていません。 |

| Intune ライセンス | Intuneライセンスが必要です。 「Microsoft Intune ライセンス」を参照してください。 |

| オペレーティング システム | Windows デバイスは、バージョン 1709 以降またはWindows 11 Windows 10実行している必要があります。 (リリースの詳細については、「 Windows リリース情報」を参照してください)。 Mac の場合は、「 改ざん防止を使用して macOS セキュリティ設定を保護する」を参照してください。 |

| セキュリティ インテリジェンス | バージョン 1.287.60.0 (またはそれ以降) に更新されたセキュリティ インテリジェンスで Windows セキュリティを使用している必要があります。 |

| マルウェア対策プラットフォーム | デバイスは、マルウェア対策プラットフォーム バージョン 4.18.1906.3 (またはそれ以降) とマルウェア対策エンジンのバージョン 1.1.15500.X (またはそれ以降) を使用している必要があります。

Microsoft Defender ウイルス対策の更新の管理を行い、ベースラインを適用する方法を参照してください。 |

| Microsoft Entra ID | Intuneテナントと Defender for Endpoint テナントは、同じMicrosoft Entra インフラストラクチャを共有する必要があります。 |

| Defender for Endpoint | デバイスを Defender for Endpoint にオンボードする必要があります。 |

注:

デバイスがMicrosoft Defender for Endpointに登録されていない場合、オンボード プロセスが完了するまで、改ざん防止は適用不可として表示されます。 改ざん防止により、セキュリティ設定の変更が発生するのを防ぐことができます。 イベント ID 5013 のエラー コードが表示される場合は、「イベント ログとエラー コードを確認して、Microsoft Defenderウイルス対策に関する問題をトラブルシューティングする」を参照してください。

Microsoft Intuneで改ざん防止をオンまたはオフにする

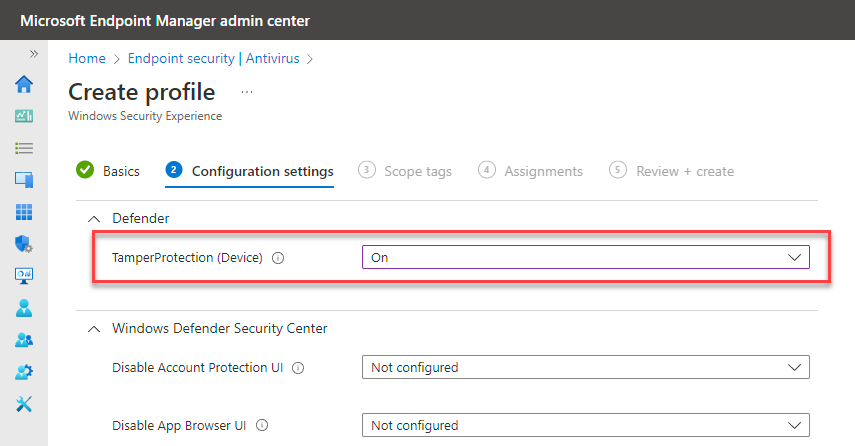

Intune管理センターで、[エンドポイント セキュリティ>Antivirus] に移動し、[+ ポリシーの作成] を選択します。

- [プラットフォーム] ボックスの一覧で、[Windows 10]、[Windows 11]、[Windows Server] を選択します。

- [プロファイル] の一覧で、[Windows セキュリティ エクスペリエンス] を選択します。

次の設定を含むプロファイルを作成します。

- 改ざん保護 (デバイス): オン

ポリシーのオプションと設定の選択を完了します。

デバイスにポリシーを展開します。

ウイルス対策の除外に対する改ざん防止

organizationに Microsoft Defender ウイルス対策の除外が定義されている場合、次のすべての条件が満たされている場合、改ざん防止によってこれらの除外が保護されます。

| 条件 | 条件 |

|---|---|

| Microsoft Defender プラットフォーム | デバイスは、プラットフォーム 4.18.2211.5 以降Microsoft Defender実行されています。 詳細については、「 月単位のプラットフォームとエンジンのバージョン」を参照してください。 |

DisableLocalAdminMerge 設定 |

この設定は、ローカル リストのマージの防止とも呼ばれます。

DisableLocalAdminMergeデバイスで構成された設定が、Intuneの設定など、organization ポリシーにマージされないようにする必要があります。 詳細については、「 DisableLocalAdminMerge」を参照してください。 |

| デバイス管理 | デバイスは、Intuneでのみ管理されるか、Configuration Managerでのみ管理されます。 Sense を有効にする必要があります。 |

| ウイルス対策の除外 | Microsoft Defenderウイルス対策の除外は、Microsoft IntuneまたはConfiguration Managerで管理されます。 詳細については、「Windows デバイスのMicrosoft IntuneのMicrosoft Defenderウイルス対策ポリシーの設定」を参照してください。 Microsoft Defenderウイルス対策の除外を保護する機能は、デバイスで有効になっています。 詳細については、「 Windows デバイスでウイルス対策の除外が改ざん保護されているかどうかを判断する方法」を参照してください。 |

注:

たとえば、Configuration Managerが除外の管理のみに使用され、必要な条件が満たされている場合、Configuration Managerからの除外は改ざんで保護されます。 この場合、Microsoft Intuneを使用してウイルス対策の除外をプッシュする必要はありません。

Microsoft Defenderウイルス対策の除外の詳細については、「Microsoft Defender for EndpointとMicrosoft Defenderウイルス対策の除外」を参照してください。

Windows デバイスでウイルス対策の除外が改ざん保護されているかどうかを判断する方法

レジストリ キーを使用して、ウイルス対策の除外Microsoft Defender保護する機能が有効になっているかどうかを判断できます。 次の手順では、改ざん防止の状態を表示する方法について説明しますが、変更は行いません。

Windows デバイスで[レジストリ] エディターを開きます。 (読み取り専用モードは問題ありません。レジストリ キーを編集していません)。

デバイスがIntuneによってのみ管理されているか、Configuration Managerによってのみ管理されていることを確認するには、Sense を有効にして、次のレジストリ キー値をチェックします。

-

ManagedDefenderProductType(Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows DefenderまたはHKLM\SOFTWARE\Microsoft\Windows Defenderにあります) -

EnrollmentStatus(Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SenseCMまたはHKLM\SOFTWARE\Microsoft\SenseCMにあります)

次の表は、レジストリ キーの値の意味をまとめたものです。

ManagedDefenderProductType値EnrollmentStatus値値の意味 6(任意の値) デバイスは、Intuneでのみ管理されます。

(改ざんを防止するための除外の要件を満たしています)。74デバイスは、Configuration Managerで管理されます。

(改ざんを防止するための除外の要件を満たしています)。73デバイスは、Configuration ManagerとIntuneで共同管理されます。

(これは、改ざん防止の除外にはサポートされていません)。6または 以外の値7(任意の値) デバイスは、IntuneのみまたはConfiguration Managerによってのみ管理されません。

(除外は改ざん防止されません)。-

改ざん防止が展開されていること、および除外が改ざん保護されていることを確認するには、

TPExclusionsレジストリ キー (Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\FeaturesまたはHKLM\SOFTWARE\Microsoft\Windows Defender\Featuresにあります) をチェックします。TPExclusions値の意味 1必要な条件が満たされ、除外を保護するための新しい機能がデバイスで有効になります。

(除外は改ざん保護されています)。0現在、改ざん防止はデバイスの除外を保護していません。

(すべての要件が満たされていて、この状態が正しくないと思われる場合は、サポートにお問い合わせください)。

注意

レジストリ キーの値は変更しないでください。 上記の手順を使用して、情報のみを得る必要があります。 キーの変更は、改ざん防止が除外に適用されるかどうかには影響しません。

関連項目

- 改ざん防止に関してよく寄せられる質問 (FAQ)

- Windows 以外のデバイス上の Defender for Endpoint

- 改ざん防止に関する問題のトラブルシューティング

- Microsoft Intuneを使用してデバイスのMicrosoft Defender for Endpointを管理する

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。