転送プロキシの背後で発生する接続イベントの調査

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

Defender for Endpoint では、さまざまなレベルのネットワーク スタックからのネットワーク接続監視がサポートされています。 困難なケースは、ネットワークがインターネットへのゲートウェイとして転送プロキシを使用する場合です。

プロキシは、ターゲット エンドポイントであるかのように機能します。 このような場合、単純なネットワーク接続モニターは、正しいが調査値が低いプロキシとの接続を監査します。

Defender for Endpoint では、ネットワーク保護による高度な HTTP レベルの監視がサポートされています。 オンにすると、実際のターゲット ドメイン名を公開する新しい種類のイベントが表示されます。

ネットワーク保護を使用してファイアウォールの内側のネットワーク接続を監視する

転送プロキシの背後にあるネットワーク接続の監視は、ネットワーク保護から発生する他のネットワーク イベントが原因で発生する可能性があります。 デバイス タイムラインで表示するには、(少なくとも監査モードで) ネットワーク保護を有効にします。

ネットワーク保護は、次のモードを使用して制御できます。

- ブロック: ユーザーまたはアプリは危険なドメインへの接続をブロックされます。 このアクティビティは、Microsoft Defender XDRで確認できます。

- 監査: ユーザーまたはアプリが危険なドメインへの接続をブロックされることはありません。 ただし、このアクティビティは引き続きMicrosoft Defender XDRに表示されます。

ネットワーク保護をオフにした場合、ユーザーまたはアプリは危険なドメインへの接続をブロックされません。 Microsoft Defender XDRにネットワーク アクティビティは表示されません。

構成しない場合、ネットワーク ブロッキングは既定でオフになります。

詳細については、「 ネットワーク保護を有効にする」を参照してください。

調査への影響

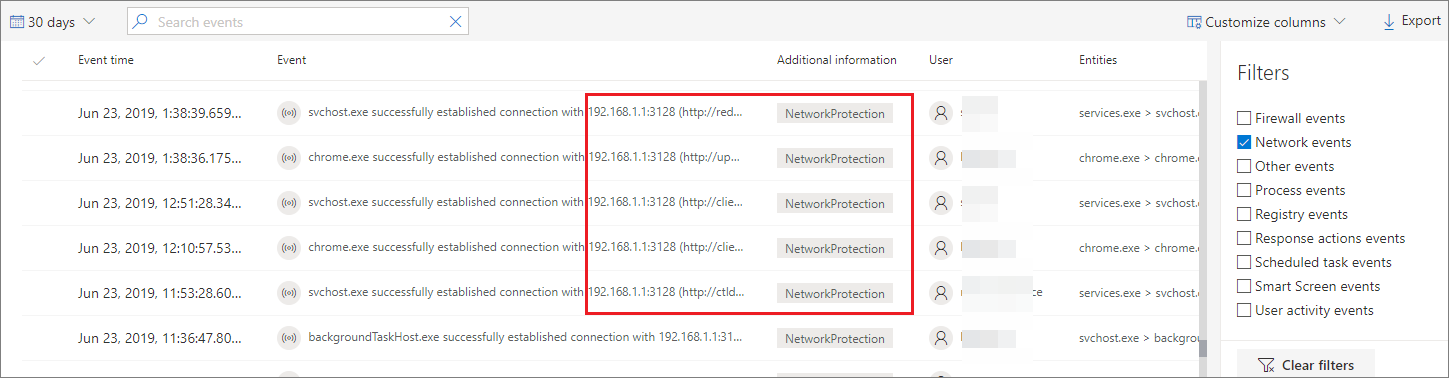

ネットワーク保護が有効になっていると、デバイスのタイムラインでは、IP アドレスがプロキシを表し続け、実際のターゲット アドレスが表示されます。

ネットワーク保護レイヤーによってトリガーされるその他のイベントを使用して、プロキシの背後でも実際のドメイン名を表示できるようになりました。

イベントの情報:

高度なハンティングを使用して接続イベントを検索する

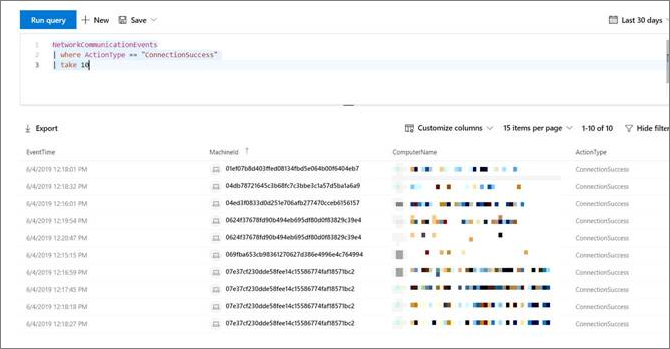

すべての新しい接続イベントは、高度なハンティングを通じて狩りをすることができます。 これらのイベントは接続イベントであるため、 ConnecionSuccess アクションの種類の DeviceNetworkEvents テーブルの下にそれらを見つけることができます。

この単純なクエリを使用すると、関連するすべてのイベントが表示されます。

DeviceNetworkEvents

| where ActionType == "ConnectionSuccess"

| take 10

プロキシ自体への接続に関連するイベントを除外することもできます。

プロキシへの接続を除外するには、次のクエリを使用します。

DeviceNetworkEvents

| where ActionType == "ConnectionSuccess" and RemoteIP != "ProxyIP"

| take 10

関連記事

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。