Microsoft Defender ウイルス対策でのクラウド保護とサンプル提出

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender ウイルス対策

プラットフォーム

Windows

macOS

Linux

Windows Server

Microsoft Defenderウイルス対策は、マルウェアを検出するために多くのインテリジェントなメカニズムを使用します。 最も強力な機能の 1 つは、クラウドの力を適用してマルウェアを検出し、迅速な分析を実行する機能です。 クラウド保護と自動サンプル送信は、Microsoft Defender ウイルス対策と連携して、新たな脅威や新たな脅威から保護するのに役立ちます。

疑わしいファイルまたは悪意のあるファイルが検出された場合は、ウイルス対策によってファイルがブロックされている間、分析のためにサンプルMicrosoft Defenderクラウド サービスに送信されます。 迅速に行われる決定が行われるとすぐに、ファイルはMicrosoft Defenderウイルス対策によって解放またはブロックされます。

この記事では、クラウド保護の概要と、Microsoft Defender ウイルス対策での自動サンプル送信について説明します。 クラウド保護の詳細については、「クラウド保護とMicrosoft Defenderウイルス対策」を参照してください。

クラウド保護とサンプル提出のしくみ

クラウド保護とサンプル送信の連携方法を理解するには、Defender for Endpoint が脅威から保護する方法を理解すると役立ちます。 Microsoft Intelligent Security Graph は、膨大なセンサー ネットワークからの脅威データを監視します。 Microsoft は、クライアントからの信号とインテリジェント セキュリティ グラフ内のセンサーとデータの膨大なネットワークに基づいてファイルを評価できるクラウドベースの機械学習モデルをレイヤー化します。 このアプローチにより、Defender for Endpoint は、これまでに見たことのない多くの脅威をブロックできます。

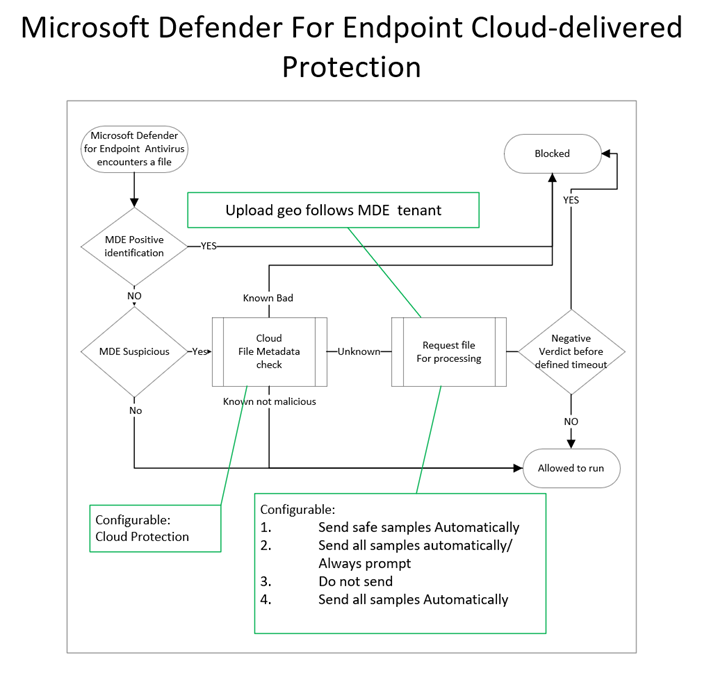

次の図は、Microsoft Defender ウイルス対策によるクラウド保護とサンプル送信のフローを示しています。

Microsoft Defenderウイルス対策とクラウド保護は、次の方法を使用して、一目で見たことのない最新の脅威を自動的にブロックします。

軽量のクライアント ベースの機械学習モデル。新しいマルウェアと不明なマルウェアをブロックします。

ローカル動作分析、ファイル ベースおよびファイルレス攻撃の停止。

一般的なヒューリスティックな手法を使用して、一般的なマルウェアを検出する高精度のウイルス対策。

エンドポイントで実行されているウイルス対策Microsoft Defender、疑わしいファイルの意図を検証するためにより多くのインテリジェンスが必要な場合に、高度なクラウドベースの保護が提供されます。

ウイルス対策Microsoft Defender明確に判断できない場合は、ファイル メタデータがクラウド保護サービスに送信されます。 多くの場合、クラウド保護サービスは、ファイルが悪意のあるかどうかに関するメタデータに基づいて判断できます。

- ファイル メタデータのクラウド クエリは、動作、Web のマーク、または明確な判定が決定されないその他の特性の結果である可能性があります。

- 小さなメタデータ ペイロードが送信され、脅威ではなくマルウェアの判定に到達することを目標としています。 メタデータには、個人を特定できる情報 (PII) などの個人データは含まれません。 ファイル名などの情報はハッシュされます。

- 同期または非同期にすることができます。 同期の場合、クラウドが判定をレンダリングするまでファイルは開きません。 非同期の場合、クラウド保護がその分析を実行している間にファイルが開きます。

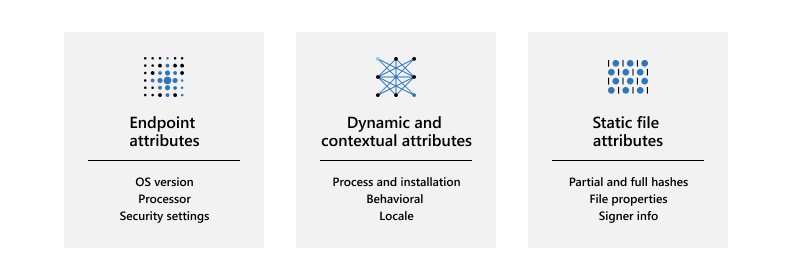

- メタデータには、PE 属性、静的ファイル属性、動的属性とコンテキスト属性などを含めることができます ( 「クラウド保護サービスに送信されるメタデータの例」を参照してください)。

メタデータを調べた後、ウイルス対策クラウド保護Microsoft Defender決定的な評決に達できない場合は、さらなる検査のためにファイルのサンプルを要求できます。 この要求は、次の表に示すように、サンプル提出の設定構成を考慮します。

設定 説明 安全なサンプルを自動的に送信する - 安全なサンプルは、一般的に PII データが含まれていないと見なされるサンプルです。 例としては、 .bat、.scr、.dll、.exeなどがあります。

- ファイルに PII が含まれている可能性がある場合、ユーザーはファイル サンプルの送信を許可する要求を受け取ります。

- このオプションは、Windows、macOS、Linux の既定の構成です。常にプロンプト - 構成されている場合、ユーザーは常にファイルの送信前に同意を求められます

- この設定は、macOS および Linux クラウド保護では使用できませんすべてのサンプルを自動的に送信する - 構成されている場合、すべてのサンプルが自動的に送信されます

- サンプルの提出で、ドキュメントに埋め込まれたマクロWord含める場合は、[すべてのサンプルを自動的に送信する] を選択する必要があります

- この設定は macOS クラウド保護では使用できません送信しない - ファイル サンプル分析に基づいて "一目でブロック" することを防ぎます

- "送信しない" は、macOS ポリシーの "無効" 設定と Linux ポリシーの "なし" 設定と同じです。

- サンプルの送信が無効になっている場合でも、検出用のメタデータが送信されますクラウド保護に送信されたファイルは、ビッグ データ分析機械学習モデルを通じてスキャン、爆発、処理され、判定に達します。 クラウド提供の保護をオフにすると、分析は、クライアントがローカルの機械学習モデルや同様の機能を通じて提供できる内容のみに制限されます。

重要

一目でブロック (BAFS) は、ファイルまたはプロセスが安全かどうかを判断するための爆発と分析を提供します。 BAFS は、判定に達するまでファイルの開きを一時的に遅延させることができます。 サンプルの送信を無効にすると、BAFS も無効になり、ファイル分析はメタデータのみに制限されます。 サンプルの送信と BAFS を有効にしておくことをお勧めします。 詳細については、「一目でブロックする」とは

クラウド保護レベル

クラウド保護は、Microsoft Defenderウイルス対策で既定で有効になっています。 クラウド保護は有効にしておくことをお勧めしますが、organizationの保護レベルを構成することはできます。 「Microsoft Defenderウイルス対策のクラウド配信保護レベルを指定する」を参照してください。

サンプル提出設定

クラウド保護レベルを構成するだけでなく、サンプル提出設定を構成することもできます。 いくつかのオプションから選択できます。

- 安全なサンプルを自動的に送信 する (既定の動作)

- すべてのサンプルを自動的に送信する

- サンプルを送信しない

ヒント

Send all samples automatically オプションを使用すると、フィッシング攻撃が大量の初期アクセス攻撃に使用されるため、セキュリティが向上します。

Intune、Configuration Manager、グループ ポリシー、または PowerShell を使用した構成オプションの詳細については、「Microsoft Defender ウイルス対策でクラウド保護を有効にする」を参照してください。

クラウド保護サービスに送信されるメタデータの例

次の表に、クラウド保護による分析のために送信されるメタデータの例を示します。

| 型 | 属性 |

|---|---|

| マシン属性 | OS version Processor Security settings |

| 動的属性とコンテキスト属性 |

プロセスとインストール ProcessName ParentProcess TriggeringSignature TriggeringFile Download IP and url HashedFullPath Vpath RealPath Parent/child relationships 動作 Connection IPs System changes API calls Process injection Locale Locale setting Geographical location |

| 静的ファイル属性 |

部分ハッシュと完全ハッシュ ClusterHash Crc16 Ctph ExtendedKcrcs ImpHash Kcrc3n Lshash LsHashs PartialCrc1 PartialCrc2 PartialCrc3 Sha1 Sha256 ファイルのプロパティ FileName FileSize 署名者情報 AuthentiCodeHash Issuer IssuerHash Publisher Signer SignerHash |

サンプルは顧客データとして扱われます

サンプル提出で何が起こるか疑問に思っている場合に備えて、Defender for Endpoint では、すべてのファイル サンプルが顧客データとして扱われます。 Microsoft では、Defender for Endpoint へのオンボード時にorganization選択した地理的な保持とデータ保持の両方の選択肢を考慮します。

さらに、Defender for Endpoint は複数のコンプライアンス認定を受け、高度なコンプライアンス制御のセットへの継続的な準拠を示しています。

- ISO 27001

- ISO 27018

- SOC I、II、III

- PCI

詳細については、次のリソースを参照してください。

その他のファイル サンプル送信シナリオ

Defender for Endpoint が、ウイルス対策でクラウド保護に関連しないファイル サンプルを要求Microsoft Defender場合、さらに 2 つのシナリオがあります。 これらのシナリオについては、次の表を参照してください。

| シナリオ | 説明 |

|---|---|

| Microsoft Defender ポータルでの手動ファイル サンプル コレクション | デバイスを Defender for Endpoint にオンボードする場合は、 エンドポイントの検出と応答 (EDR) の設定を構成できます。 たとえば、デバイスからのサンプル コレクションを有効にする設定があります。これは、この記事で説明するサンプル送信設定と簡単に混同する可能性があります。 EDR 設定は、Microsoft Defender ポータルを介して要求されたときにデバイスからのファイル サンプルコレクションを制御し、既に確立されているロールとアクセス許可の対象となります。 この設定では、Microsoft Defender ポータルでのディープ分析などの機能に対して、エンドポイントからのファイル収集を許可またはブロックできます。 この設定が構成されていない場合、既定ではサンプルコレクションを有効にします。 Defender for Endpoint 構成設定の詳細については、「Defender for Endpoint でのWindows 10 デバイスのオンボード ツールとメソッド」を参照してください。 |

| 自動調査と応答のコンテンツ分析 |

自動調査がデバイスで実行されている場合 (アラートに応答して自動的に実行されるように構成されている場合、または手動で実行するように構成されている場合)、疑わしいと識別されたファイルをエンドポイントから収集して、さらなる検査を行うことができます。 必要に応じて、Microsoft Defender ポータルで自動調査用のファイル コンテンツ分析機能を無効にすることができます。 ファイル拡張子の名前は、自動調査中に自動的に送信される他のファイルの種類の拡張子を追加または削除するように変更することもできます。 詳細については、「 Automation ファイルのアップロードを管理する」を参照してください。 |

ヒント

他のプラットフォームのウイルス対策関連情報を探している場合は、次を参照してください。

- macOS 上で Microsoft Defender for Endpoint 用の基本設定を設定する

- Mac 用 Microsoft Defender for Endpoint

- Intune の Microsoft Defender ウイルス対策の macOS ウイルス対策ポリシー設定

- Linux 上で Microsoft Defender for Endpoint 用の基本設定を設定する

- Linux 用 Microsoft Defender for Endpoint

- Android 機能用 Defender for Endpoint を構成する

- iOS 機能用 Microsoft Defender for Endpoint を構成する

関連項目

Microsoft Defenderウイルス対策検出の修復を構成します。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。