Microsoft Defender for Endpointでの集計レポート

集計されたレポートは、Microsoft Defender for Endpointでのイベント レポートに関する制約に対処します。 集約されたレポートでは、重要なイベント プロパティを保持しながら、報告されるイベントのサイズを大幅に削減するために、シグナル レポート間隔が拡張されます。

Defender for Endpoint は、収集されたデータのノイズを減らし、製品のパフォーマンスと効率のバランスを取りながら、信号対ノイズ比を向上させます。 このバランスを維持するためにデータ収集が制限されます。

集約されたレポートを使用すると、Defender for Endpoint は、調査および脅威ハンティング アクティビティに不可欠なすべての重要なイベント プロパティが継続的に収集されるようにします。 これは、レポート間隔を 1 時間延長することで行われます。これにより、報告されるイベントのサイズが縮小され、効率的で貴重なデータ収集が可能になります。

集計レポートが有効になっている場合は、調査やハンティング アクティビティに使用できる、低効果テレメトリを含む、サポートされているすべてのイベントの種類の概要を照会できます。

前提条件

集計レポートを有効にする前に、次の要件を満たす必要があります。

- Defender for Endpoint Plan 2 ライセンス

- 高度な機能を有効にするアクセス許可

集計レポートでは、次の処理がサポートされます。

- クライアント バージョン: Windows バージョン 2411 以降

- オペレーティング システム: Windows 11 22H2、Windows 11 Enterprise、Windows 10 20H2、21H1、21H2、Windows Server 2025、Windows Server 2022、Windows Server 2019、または Windows Serverバージョン 20H2

集計レポートを有効にする

集計レポートを有効にするには、[ 設定] > [エンドポイント] > [高度な機能] に移動します。 集計レポート機能を切り替えます。

![[Microsoft Defender ポータル設定] ページの集計レポートトグルのスクリーンショット。](/ja-jp/defender-endpoint/media/reports/aggregated-reporting/aggregated-reporting-toggle.png)

集計レポートが有効になると、集計レポートが使用可能になるまでに最大 7 日かかることがあります。 その後、機能がオンになった後に、新しいデータのクエリを開始できます。

集計レポートをオフにすると、変更が適用されるまでに数時間かかります。 以前に収集されたすべてのデータは残ります。

集計レポートのクエリ

集計レポートでは、次のイベントの種類がサポートされています。

| アクションの種類 | 高度なハンティング テーブル | デバイス タイムラインプレゼンテーション | プロパティ |

|---|---|---|---|

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} が {Occurrences} {FilePath} ファイルを作成しました | 1. ファイル パス 2. ファイル拡張子 3. プロセス名 |

| FileRenamedAggregatedReport | DeviceFileEvents | {ProcessName} の名前が {Occurrences} {FilePath} ファイルに変更されました | 1. ファイル パス 2. ファイル拡張子 3. プロセス名 |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} が {Occurrences} {FilePath} ファイルを変更しました | 1. ファイル パス 2. ファイル拡張子 3. プロセス名 |

| ProcessCreatedAggregatedReport | DeviceProcessEvents | {InitiatingProcessName} が作成 {Occurrences} {ProcessName} プロセス | 1. プロセスコマンド ラインの開始 2. プロセス SHA1 の開始 3。 プロセス ファイル パスの開始 4. コマンド ライン 5 を処理します。 SHA1 6 を処理します。 フォルダー パス |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} が {RemoteIP}:{RemotePort} との {Occurrences} 接続を確立しました | 1. プロセス名の開始 2. ソース IP 3。 リモート IP 4。 リモート ポート |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} が {RemoteIP:RemotePort} との {Occurrences} 接続を確立できませんでした | 1. プロセス名の開始 2. ソース IP 3。 リモート IP 4。 リモート ポート |

| LogonSuccessAggregatedReport | DeviceLogonEvents | {Occurrences}{UserName}\{DomainName} による {LogonType} ログオン | 1. ターゲット ユーザー名 2. ターゲット ユーザー SID 3。 ターゲット ドメイン名 4. ログオンの種類 |

| LogonFailedAggregatedReport | DeviceLogonEvents | {Occurrences}{UserName}\{DomainName} によって {LogonType} ログオンが失敗しました | 1. ターゲット ユーザー名 2. ターゲット ユーザー SID 3。 ターゲット ドメイン名 4. ログオンの種類 |

注:

集約されたレポートを有効にすると、シグナルの可視性が向上します。これは、Defender for Endpoint の高度なハンティング テーブルを SIEM またはストレージ ソリューションにストリーミングする場合に、ストレージ コストが高くなる可能性があります。

集計レポートを使用して新しいデータにクエリを実行するには:

- [ 調査 & 応答] > [ハンティング > カスタム検出ルール] に移動します。

- 集計レポートの影響を受ける可能性がある 既存のルールとクエリ を確認および変更します。

- 必要に応じて、新しいアクションの種類を組み込む新しいカスタム ルールを作成します。

- [高度なハンティング] ページに移動し、新しいデータに対してクエリを実行します。

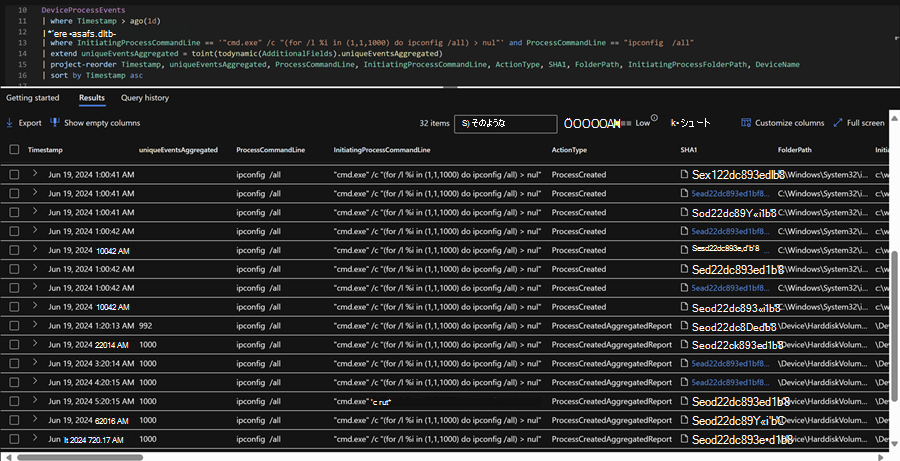

集計されたレポートを含む高度なハンティング クエリ結果の例を次に示します。

高度なハンティング クエリのサンプル

次の KQL クエリを使用して、集計レポートを使用して特定の情報を収集できます。

ノイズの多いプロセス アクティビティのクエリ

次のクエリでは、悪意のあるシグナルと相関する可能性がある、ノイズの多いプロセス アクティビティが強調表示されています。

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc

サインイン試行の失敗を繰り返すクエリ

次のクエリは、サインイン試行エラーの繰り返しを識別します。

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc

疑わしい RDP 接続のクエリ

次のクエリは、不審な RDP 接続を識別します。これは、悪意のあるアクティビティを示している可能性があります。

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated desc