Microsoft Defender ウイルス対策の中核となる高度なテクノロジ

適用対象:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Business

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender ウイルス対策

- 個人向けMicrosoft Defender

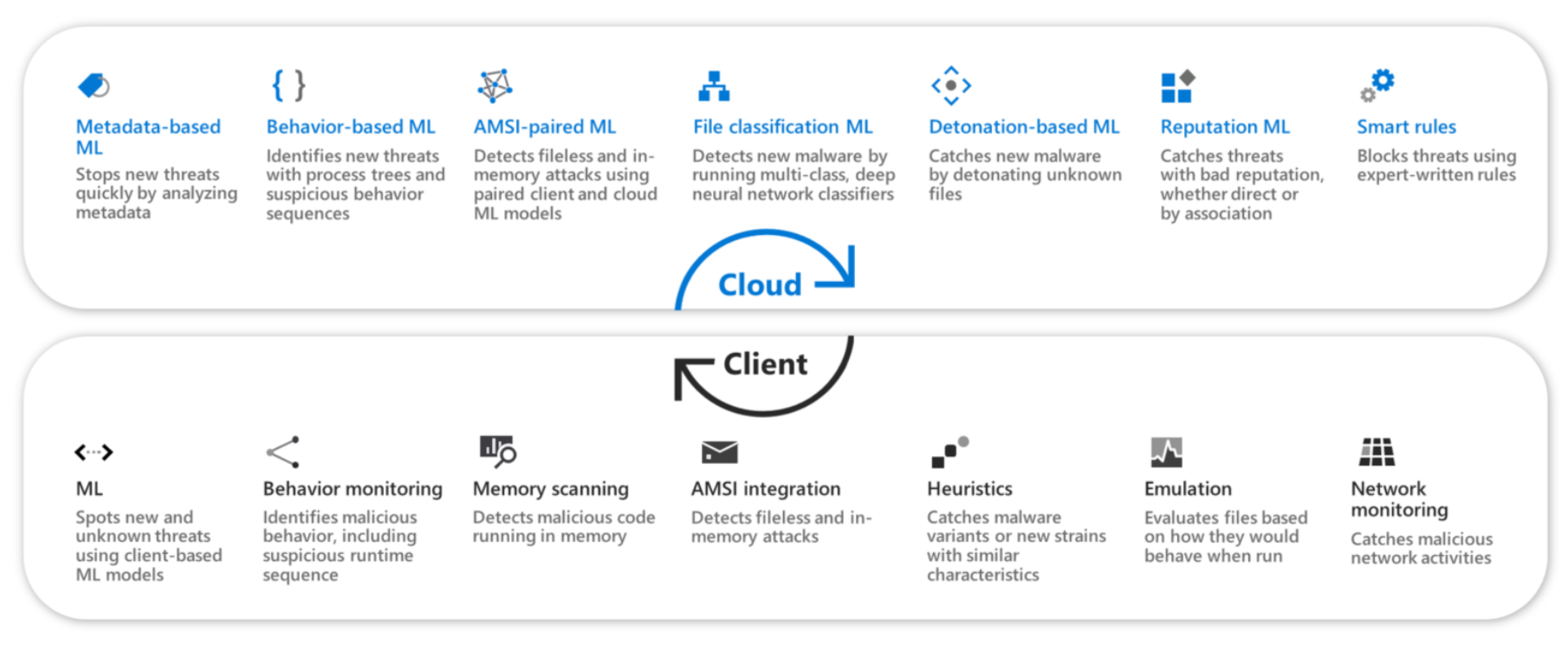

Microsoft Defenderウイルス対策と、次の図に示すように、さまざまな脅威と攻撃者の手法を複数のポイントで検出および停止するために、内部の高度な検出および防止テクノロジにつながる複数のエンジン。

これらのエンジンの多くはクライアントに組み込まれており、ほとんどの脅威に対する高度な保護をリアルタイムで提供します。

これらの次世代の保護エンジンは、 業界最高の 検出およびブロック機能を提供し、保護が次のことを保証します。

- 正確: 一般的な脅威と高度な脅威の両方。多くは保護を通過するように設計されており、検出され、ブロックされます。

- リアルタイム: 脅威は、デバイスへのアクセスを防いだり、一目でリアルタイムで停止したり、可能な限り短時間 (通常は数ミリ秒以内) に検出および修復されたりします。

- インテリジェント: クラウド、機械学習 (ML)、および Microsoft の業界をリードする光学の力を通じて、保護が強化され、新しい未知の脅威に対してさらに効果的になります。

ハイブリッド検出と保護

Microsoft Defenderウイルス対策では、ハイブリッド検出と保護が行われます。 つまり、検出と保護は最初にクライアント デバイスで発生し、新しく脅威を開発するためにクラウドと連携します。これにより、検出と保護が高速で効果的になります。

クライアントは、未知の脅威に遭遇すると、メタデータまたはファイル自体をクラウド保護サービスに送信します。このサービスでは、より高度な保護が新しい脅威をその場で調査し、複数のソースからの信号を統合します。

| クライアントで | クラウド内 |

|---|---|

|

機械学習 (ML) エンジン 軽量機械学習モデルのセットは、ミリ秒単位で判定を行います。 これらのモデルには、攻撃者によって一般的に悪用される特定のファイルの種類用に構築された特殊なモデルと機能が含まれます。 たとえば、移植可能な実行可能ファイル (PE) ファイル、PowerShell、Office マクロ、JavaScript、PDF ファイルなどのために構築されたモデルが含まれます。 |

メタデータ ベースの ML エンジン ファイルの種類に固有のモデル、機能固有のモデル、敵対的に強化された 単調モデルを含む特殊な ML モデルは、クライアントから送信された疑わしいファイルの特徴付き説明を分析します。 積み上げアンサンブル分類子は、これらのモデルの結果を結合して、ファイルの事前実行を許可またはブロックするためのリアルタイムの判定を行います。 |

|

動作監視エンジン 動作監視エンジンは、実行後の潜在的な攻撃を監視します。 これは、実行時の動作シーケンスを含むプロセスの動作を観察し、事前に定義されたルールに基づいて特定の種類のアクティビティを識別およびブロックします。 |

動作ベースの ML エンジン 疑わしい動作シーケンスと高度な攻撃手法は、リアルタイム クラウド ML モデルを使用してプロセス ツリーの動作を分析するためのトリガーとしてクライアントで監視されます。 監視される攻撃手法は、攻撃、昇格、永続化から横方向の移動や流出まで、攻撃チェーン全体に及びます。 |

|

メモリ スキャン エンジン このエンジンは、実行中のプロセスによって使用されるメモリ領域をスキャンして、コードの難読化によって隠れている可能性のある悪意のある動作を公開します。 |

マルウェア対策スキャン インターフェイス (AMSI) ペア ML エンジン クライアント側モデルとクラウド側モデルのペアは、スクリプト動作の事前および実行後の高度な分析を実行して、ファイルレス攻撃やメモリ内攻撃などの高度な脅威をキャッチします。 これらのモデルには、PowerShell、JavaScript、VBScript、Office VBA マクロなど、対象となる各スクリプト エンジンのモデルのペアが含まれます。 統合には、スクリプト エンジンでの動的コンテンツ呼び出しと動作インストルメンテーションの両方が含まれます。 |

|

AMSI 統合エンジン アプリ内のディープ統合エンジンを使用すると、 AMSI を介したファイルレス攻撃とメモリ内攻撃の検出が可能になり、コードの難読化が発生します。 この統合により、クライアント側のスクリプトの悪意のある動作がブロックされます。 |

ファイル分類 ML エンジン マルチクラスのディープ ニューラル ネットワーク分類子は、ファイルの完全な内容を調べ、より多くの分析を必要とする攻撃に対する追加の防御層を提供します。 疑わしいファイルは実行から保持され、分類のためにクラウド保護サービスに送信されます。 数秒以内に、フル コンテンツディープ ラーニング モデルによって分類が生成され、クライアントに応答してファイルを許可またはブロックします。 |

|

ヒューリスティック エンジン ヒューリスティック ルールは、既知の悪意のある特性と類似点を持つファイル特性を特定し、既知の脅威の新しい脅威または変更されたバージョンをキャッチします。 |

爆発ベースの ML エンジン 疑わしいファイルはサンドボックス内で爆発します。 ディープ ラーニング分類子は、観察された動作を分析して攻撃をブロックします。 |

|

エミュレーション エンジン エミュレーション エンジンは、マルウェアを動的に開梱し、実行時の動作を調べます。 コンテンツの動的エミュレーションとエミュレーション終了時のエミュレーション中の動作とメモリ コンテンツの両方をスキャンすると、マルウェア パッカーが倒され、ポリモーフィックなマルウェアの動作が公開されます。 |

評判 ML エンジン 悪意のある URL、ドメイン、電子メール、ファイルにリンクされている脅威をブロックするために、Microsoft 全体からドメインエキスパートの評判ソースとモデルが照会されます。 ソースには、URL 評判モデル用の Windows Defender SmartScreen、電子メール添付ファイルの専門家の知識に関するDefender for Office 365、Microsoft インテリジェント セキュリティ グラフを通じたその他の Microsoft サービスなどがあります。 |

|

ネットワーク エンジン ネットワーク アクティビティは、脅威からの悪意のあるアクティビティを特定して停止するために検査されます。 |

スマート ルール エンジン 専門家が作成したスマート ルールは、研究者の専門知識と脅威に関する集合的な知識に基づいて脅威を特定します。 |

|

CommandLine スキャン エンジン このエンジンは、すべてのプロセスのコマンドラインを実行する前にスキャンします。 プロセスのコマンドラインが悪意があると検出された場合、実行はブロックされます。 |

CommandLine ML エンジン 複数の高度な ML モデルが、クラウド内の疑わしいコマンドラインをスキャンします。 コマンド ラインが悪意があると検出された場合、クラウドは、対応するプロセスの開始をブロックするシグナルをクライアントに送信します。 |

詳細については、「 Microsoft 365 Defender は、2023 MITRE Engenuity ATT&CK® Evaluations: Enterprise の 100% の保護カバレッジを示しています。

次世代保護が他の Defender for Endpoint 機能とどのように連携するか

ハードウェアベースの分離、アプリケーション制御、エクスプロイト保護、ネットワーク保護、制御されたフォルダー アクセス、攻撃面の縮小ルール、ネットワーク ファイアウォールなどの高度な機能を含む攻撃面の縮小と共に、次世代の保護エンジンはMicrosoft Defender for Endpointを提供しますは、デバイスに侵入してネットワークを侵害する前に攻撃を停止します。

Microsoft の多層防御ソリューションの一環として、これらのエンジンの優れたパフォーマンスは、ウイルス対策検出やその他の次世代保護機能がエンドポイントの検出と対応、自動調査と修復、高度なハンティングを強化するMicrosoft Defender for Endpoint統合エンドポイント保護に蓄積されます。脅威と脆弱性の管理、マネージド脅威ハンティング サービス、およびその他の機能。

これらの保護は、最新の職場向けの Microsoft の包括的でエンドツーエンドのセキュリティ ソリューションであるMicrosoft Defender XDRを通じてさらに強化されます。 Microsoft のセキュリティ テクノロジ全体での修復のシグナル共有とオーケストレーションを通じて、id、エンドポイント、電子メールとデータ、アプリ、インフラストラクチャをセキュリティで保護Microsoft Defender XDR。

メモリ保護とメモリ スキャン

Microsoft Defender ウイルス対策 (MDAV) は、さまざまなエンジンでメモリ保護を提供します。

| クライアント | クラウド |

|---|---|

| 動作の監視 | 動作ベースの機械学習 |

| マルウェア対策スキャン インターフェイス (AMSI) の統合 | AMSI ペアの Machine Learning |

| エミュレーション | 爆発ベースの機械学習 |

| メモリ スキャン | 該当なし |

メモリベースの攻撃を防ぐのに役立つ追加のレイヤーは、攻撃面縮小 (ASR) 規則を使用することです。 Office アプリケーションが他のプロセスにコードを挿入できないようにします。 詳細については、「 Office アプリケーションによるコードの他のプロセスへの挿入をブロックする」を参照してください。

よく寄せられる質問

1 か月あたりのウイルス対策Microsoft Defenderブロックするマルウェアの脅威の数

Microsoft Defenderウイルス対策メモリ保護はどのように役立ちますか?

ウイルス対策メモリ攻撃保護が役立つ 1 つの方法については、「Windows Defender for Endpoint を使用した反射 DLL 読み込みの検出」Microsoft Defender参照してください。

1 つの特定の地理的領域で検出/防止に重点を置いてますか?

いいえ、すべての地理的リージョン (南北アメリカ、EMEA、APAC) にいます。

あなたは皆、特定の業界に焦点を当てていますか?

私たちはすべての業界に焦点を当てています。

検出/保護には人間のアナリストが必要ですか?

ペンテストを行う場合は、人間のアナリストが検出/保護に関与していない場所、実際のウイルス対策エンジン (プレブレッハ) の効果が本当にどのように機能しているかを確認し、人間のアナリストが関与している別のものを要求する必要があります。 マネージド拡張検出および応答サービスMicrosoft Defender Experts for XDR追加して、SOC を強化できます。

これらのエンジンの 継続的な反復的な強化 は、マルウェアや攻撃方法の最新の株をキャッチする際にますます効果的になります。 これらの機能強化は 、業界のテストで一貫したトップ スコアで表示されますが、さらに重要なのは、 脅威やマルウェアの発生 が停止し、 より多くの顧客が保護されるという点です。