ユース ケース: インシデント対応と修復

説明されているロール: セキュリティ インシデントを調査し、重要でないアラートを解決する階層 1 SOC アナリスト

シナリオ

Security Copilotでは、効率と有効性を高め、インシデントを評価および管理する際に、階層 1、エントリ レベル、またはジュニア アナリストをサポートできます。

このユース ケースでは、「ケース スタディ: サイバー脅威に対する防御」のSecurity Copilotを活用し、ここで修復手順を含むように拡張した、インシデント分析の短縮版を示します。

レベル 1 アナリストです。 インシデントはチーム リーダーによって割り当てられ、インシデントが実際に悪意があるかどうかを判断し、問題が発生した場合はできるだけ早く解決します。

手順

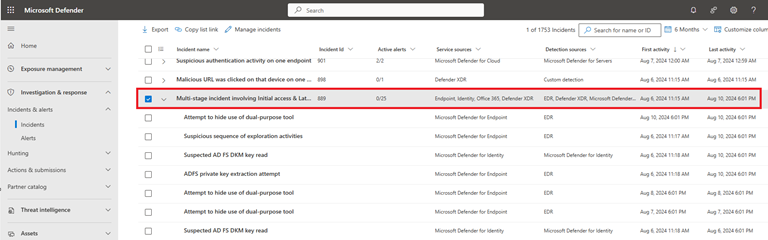

Microsoft Defender XDR インシデント キューでは、複数のソースによって報告された複数のエンドポイントでの初期アクセス & 横移動に関連する Multistage インシデントというタイトルの重大度の高いインシデントが、さまざまな Microsoft セキュリティ ソリューションからの 25 件のアラートを関連付けることがわかります。 これには、3 つのデバイス、4 人のユーザー、1 つのメール アカウントが含まれます。

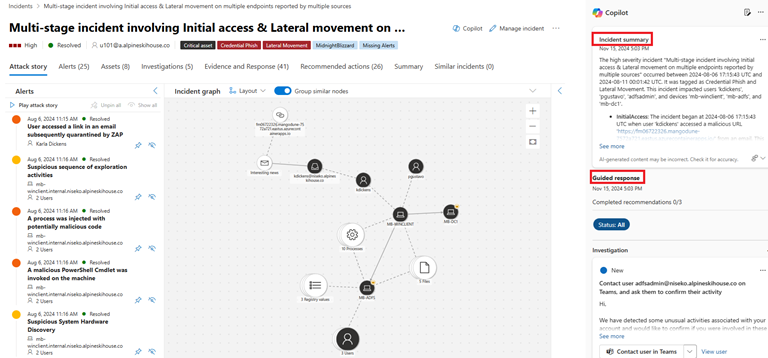

インシデント ページを開いて、攻撃のストーリーを確認します。 攻撃ストーリーの右側にある [Security Copilot] ウィンドウをチェックし、インシデントの概要とガイド付き応答の下のいくつかの手順が自動的に作成されることを確認します。

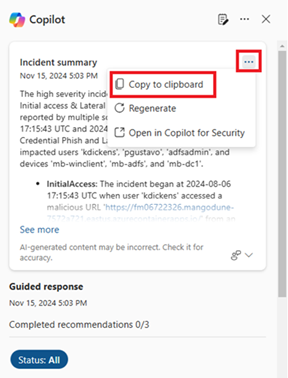

トランスパイルされた内容の概要を確認するには、Security Copilotによって提供される概要を確認します。 インシデントの概要をコピーするには、オプション メニューの [クリップボードにコピー ] を選択し、別のドキュメントに貼り付けます。

これは、攻撃フェーズ別に既に編成されており、攻撃の重要な側面を強調しているため、必要なレポートに役立ちます。 Security Copilotがないと、レポートをゼロから開発する必要があります。その後、複雑なインシデントに複数の攻撃が関与したと簡単に判断できます。 最初のアクセス、検出、防御の回避に関するページに記載されている各攻撃フェーズを通過します。 このユース ケースでは、資格情報アクセス アクティビティの DCSync 攻撃の可能性に関心があります。

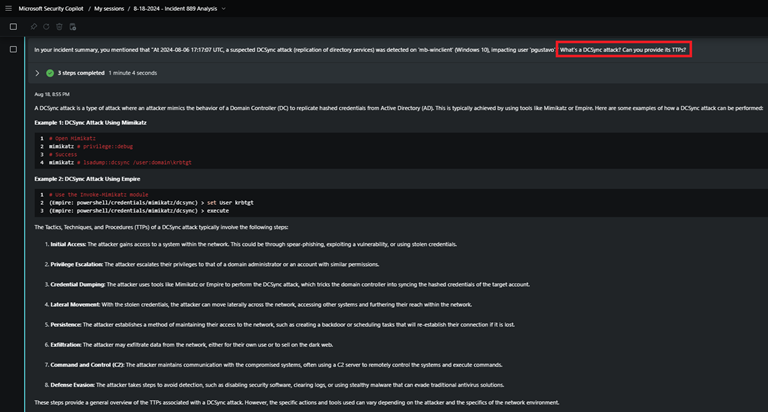

[Copilot] ウィンドウから [Security Copilotで開く] を選択して、DCSync 攻撃について質問します。

プロンプト: DCSync 攻撃とはその TCP を提供できますか?

Security Copilot、DCSync 攻撃では、攻撃者はドメイン コントローラーの動作を模倣して、通常は Mimikatz または Empire を介して、Active Directory からハッシュされた資格情報をレプリケートすることを示しています。

Security Copilot、DCSync 攻撃では、攻撃者はドメイン コントローラーの動作を模倣して、通常は Mimikatz または Empire を介して、Active Directory からハッシュされた資格情報をレプリケートすることを示しています。これを知ると、Defender XDRに戻り、DCSync 攻撃の疑いをより詳しく確認します。 ユーザーがドメイン コントローラーにレプリケーション要求を送信したことがわかります。 スタンドアロン Security Copilotに、これが一般的な動作と見なされるかどうかを確認します。

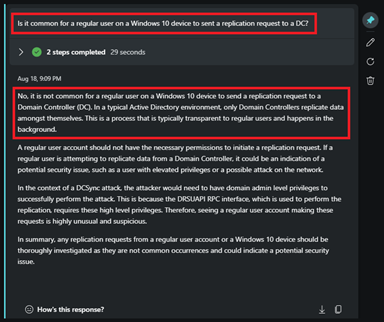

プロンプト: Windows 10 デバイスの通常のユーザーがレプリケーション要求を DC に送信するのが一般的ですか?

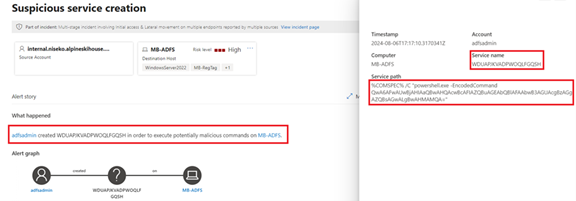

Security Copilotの対応により、これは階層 2 チームによるさらに調査が必要な真のセキュリティ インシデントであることを確認できます。インシデントの概要の次のセキュリティ アラートは、永続化に分類される疑わしいサービス作成イベントです。 Defender for Identity と Defender for Endpoint によって同じアラート タイトルが生成されたことがわかります。 ただし、アラートをチェックすると、一覧に表示されるサービス パスがエンコードされていることがわかります。

スクリプトを調査するには、Security Copilotを参照してください。

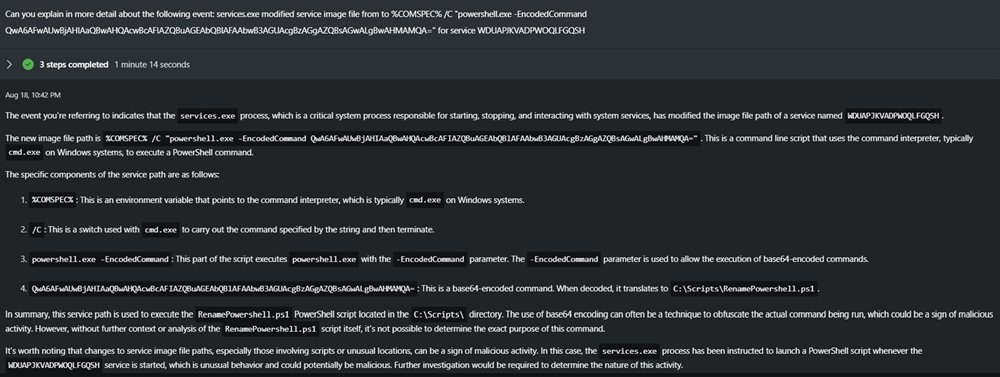

プロンプト: デコードして、このサービス パスの詳細を教えてください: %COMSPEC% /C "powershell.exe -EncodedCommand QwA6AFwAUwBjAHiAaQBwAHQAcwBcAFIAJQBuAGEAbQBlAFAAbwB3AGUAcgBzAGgAZQBsAGwALgBwAHMAMQA="

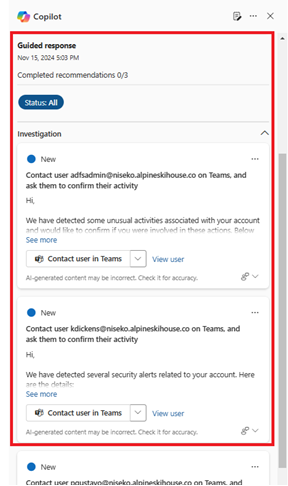

Copilot は、エンコードされたコマンドを Base64 エンコードとして識別し、デコードします。 サービス パスは、特定のディレクトリにある PowerShell スクリプトの実行に使用されているようです。 コマンドを難読化するためのエンコードの使用は、悪意のあるアクティビティの兆候である可能性があります。これが真のセキュリティ インシデントであるという確信が高まるにつれて、インシデント ページの [Security Copilot] ウィンドウの [ガイド付き応答] を確認して、攻撃を含めたり軽減したりするために実行できるアクションを特定できます。

まとめ

Security Copilotを使用すると、複数のアラートとエンティティを含む大規模なインシデントの調査と修復を担当するアナリストにいくつかの効率上の利点を提供できます。 これは、攻撃の概要の理解、悪意のあるスクリプトの分析の提供、名前付き攻撃のコンテキストの提供、脅威の修復に必要な手順の実行に役立ちます。