ユース ケース: 脅威インテリジェンスからのエンリッチメントに基づいてインシデントをトリアージする

説明されているロール: インシデント トリアージ (メイン)、CISO、およびインシデント レポートの概要に関するその他の利害関係者の SOC アナリストと ID 管理者 (受信者)

シナリオ

セキュリティ オペレーション センター (SOC) アナリストとして、割り当てられたアラートとインシデントを確認します。 あなたの義務は、実際の行動を取る必要があるかどうかを特定することです。 インシデントに関連付けられているアラート内の情報を活用して、プロセスをガイドします。 多くの場合、コンテキスト情報を収集して、次の手順をさらに理解します。 関与するエンティティのエンリッチメントと基になるアラートの完全な理解により、インシデントをエスカレートするか修復するかを決定します。

この詳細な例では、アナリストはSecurity Copilotを使用してインシデントをすばやくトリアージします。 インシデントが本当の脅威である場合、目標は、侵害の新しいインジケーターを収集するか、完成したインテリジェンスにエンティティをリンクすることです。 この場合、脅威インテリジェンスは、既知の脅威アクターへの接続を表示し、重大度評価を通知するために、Security Copilotによって要約されます。

手順

Security Copilotで一日を始めましょう。 割り当てられている最新のMicrosoft Defender XDR インシデントを取得し、それに関連付けられているアラートを要約します。

使用されたプロンプト:

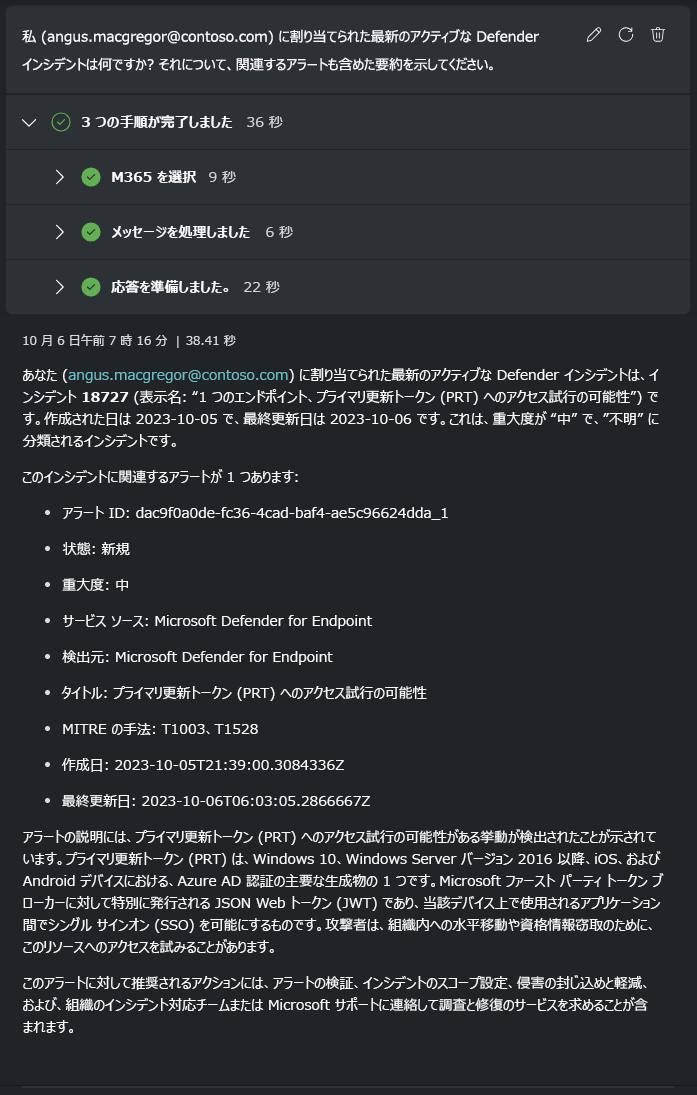

angus.macgregor@contoso.com、最新のアクティブな Defender インシデントは何に割り当てられますか? 関連付けられているアラートを含めて、要約します。応答:

資格情報の盗難の可能性があるようです。 推奨されるアクションに従い、インシデントのスコープを設定し、アラートを検証します。

特定のエンティティに焦点を当てて、詳細を取得します。

使用されたプロンプト:

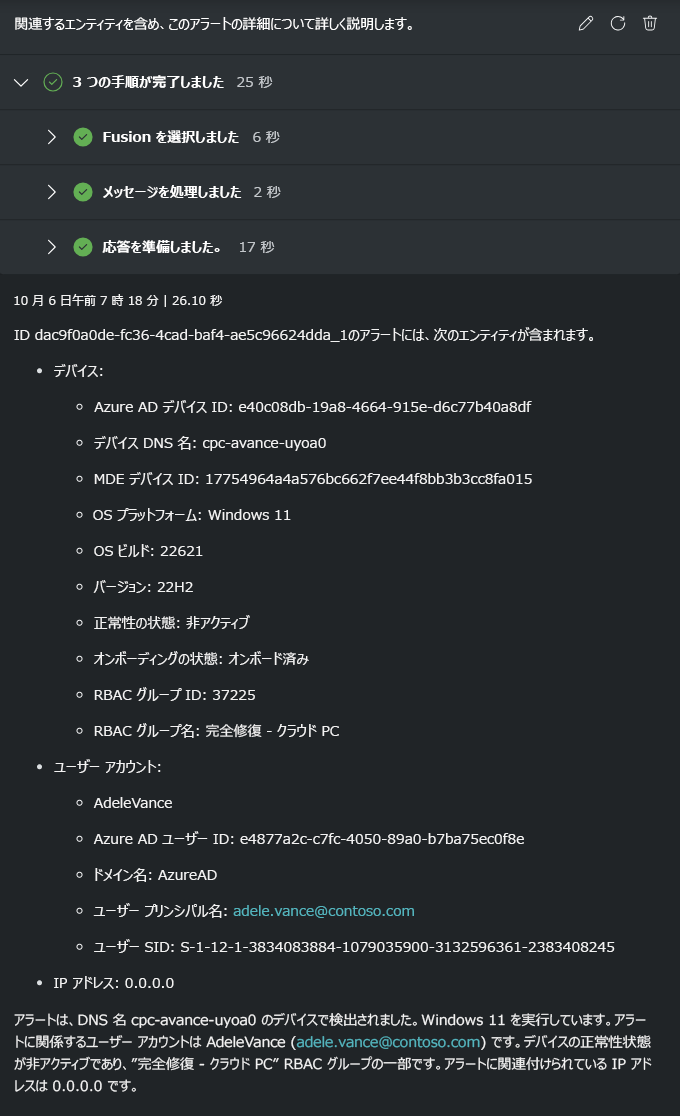

関連するエンティティを含め、このアラートの詳細について詳しく説明します。

応答:

これで、さらに調査するユーザー アカウントとデバイスが作成されました。 この場合、影響を受けるユーザーの詳細を理解してから、デバイスに対する攻撃の詳細を掘り下げることもできます。

このユーザーに関する詳細情報を取得して、次の手順をガイドします。 資格情報を持つユーザーの次にどのような種類のアクションが発生する可能性がありますか?

使用されたプロンプト:

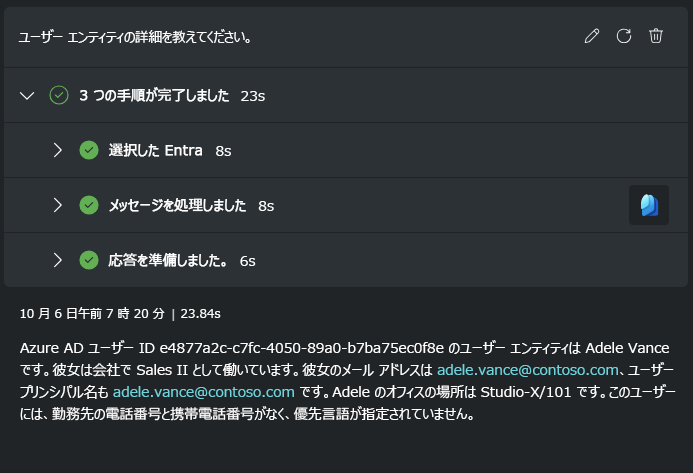

ユーザー エンティティの詳細を教えてください。

応答:

このユーザーは Sales で動作していることがわかります。 資格情報が盗まれた場合、これは売上データに影響を与える可能性があります。 Sentinel ワークスペースには、脅威の検出に役立つ SAP ソリューションがあることを覚えておいてください。 この Defender アラートは、Microsoft Sentinel インシデントにリンクされていますか? 最優先事項は、SAP でこのユーザーが疑わしいアクティビティを行ったかどうかを判断することです。

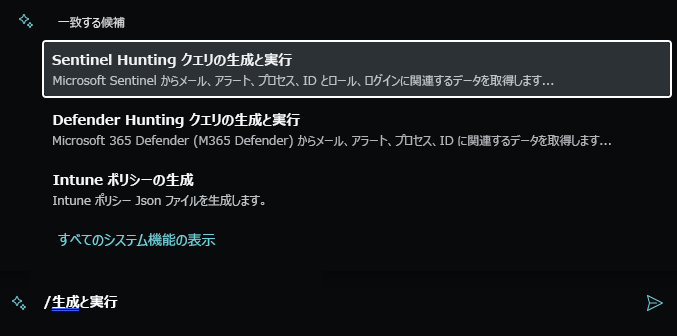

保存されたハンティング クエリを使用して、エンティティをSentinel インシデントに関連付けます。

クエリを実行するために、自然言語が KQL プラグインをSentinelするように、推奨されるプロンプトを手動でアクティブ化します。

ヒント

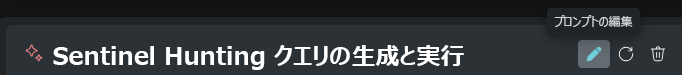

クエリを少し調整する必要がある場合は、プロンプトを編集して再実行します。 たとえば、クエリは

IncidentNamesを投影しましたが、これらは単なる GUID です。 あなたが本当に望むTitleフィールドだと思い出してください。 プロンプトを編集し、[プロンプトの 再実行 ] オプションを選択するだけです。

調整されたプロンプトが使用されました。

次の KQLSecurityAlert | Where Entities に "

adele.vance@contoso.com" と TimeGenerated >= datetime(10/06/2023) | join kind=inner (SecurityIncident | mv-expand SystemAlertId = AlertIds | extend SystemAlertId = tostring(SystemAlertId)) | Summarize by IncidentNumber, Title応答:

SAP 関連のインシデントが最優先事項になりました。

調査を元のアラートからユーザーに関連付けられている SAP インシデントにピボットします。

使用されたプロンプト:

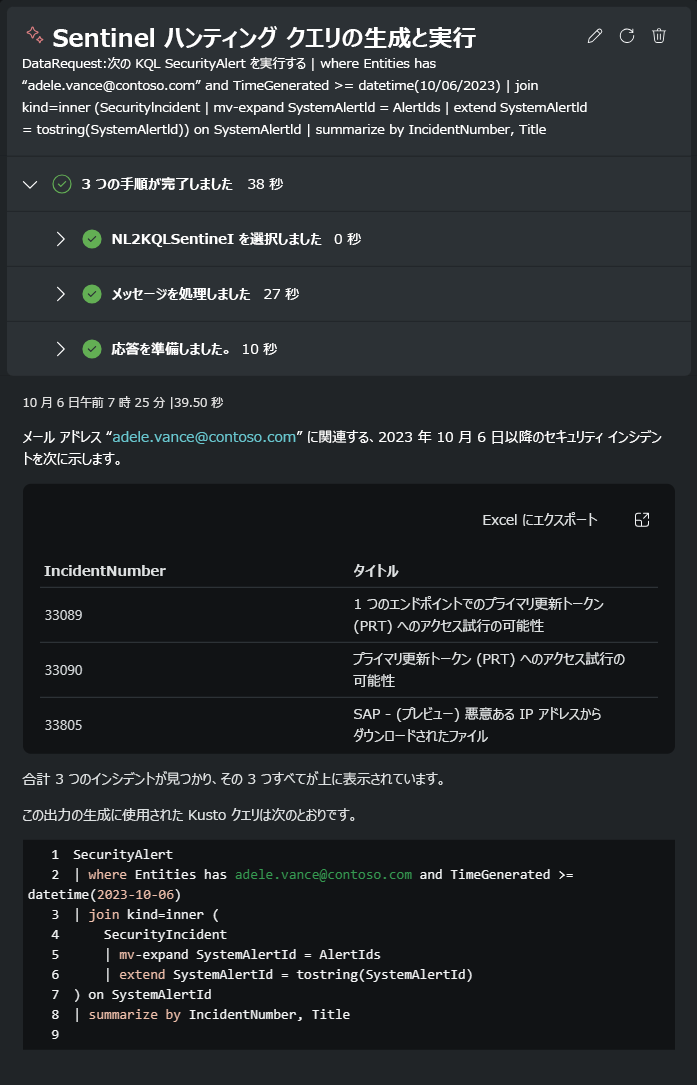

インシデント 33805 Sentinel詳しく説明し、エンティティの詳細を教えてください。

応答:

このプロンプトから多くの情報が返されます。 悪意のある IP と財務データの流出の可能性は、さらに調査するための重要な項目として目立ちます。

IP アドレス エンティティの詳細を確認し、悪意があると判断された方法を調べます。

使用されたプロンプト:

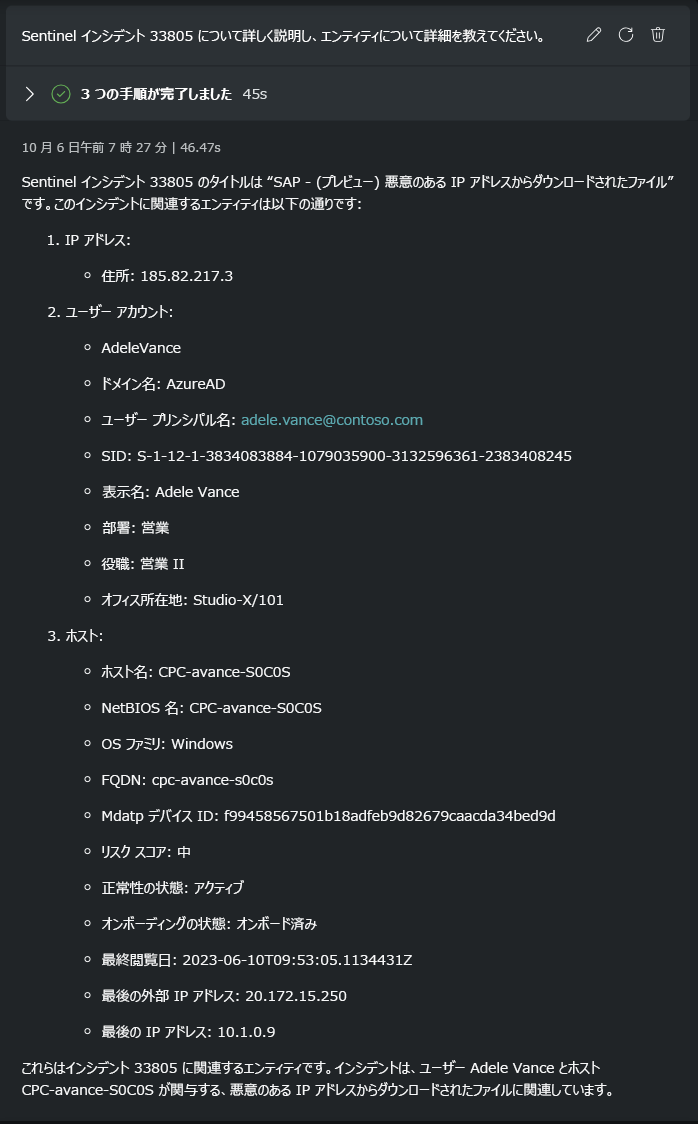

IP アドレスの詳細と、悪意のある理由を教えてください。

応答:

概要レポートを作成する

リーダーシップチームとインシデント対応チームの概要を使用して、エスカレーション プロセスの時間を節約します。

使用されたプロンプト:

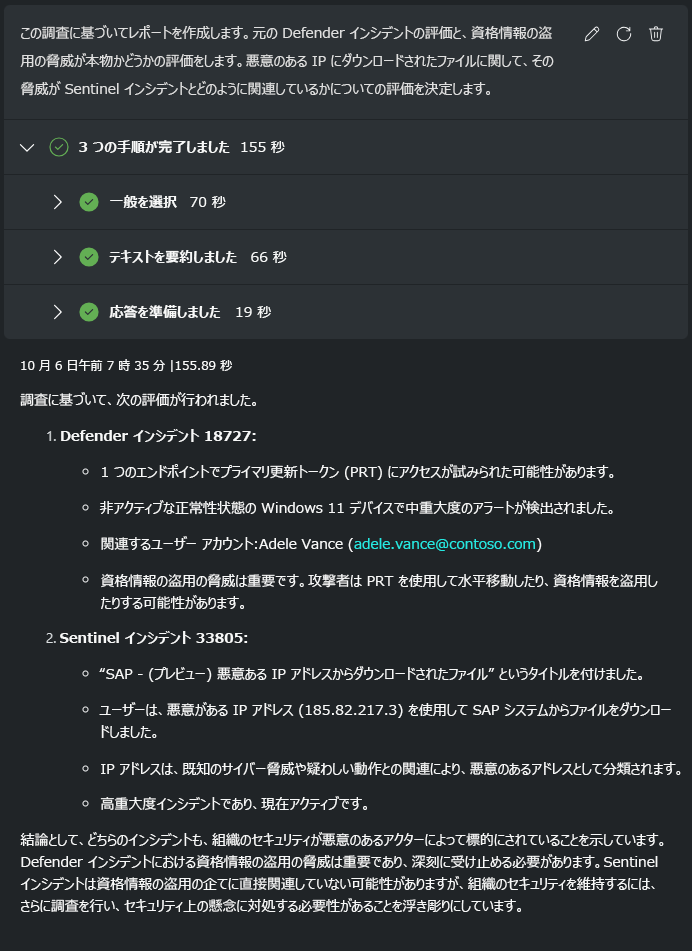

この調査に基づいてレポートを作成します。 元の Defender インシデントの評価と、資格情報の盗難の脅威が本物かどうかを評価します。 悪意のある IP にダウンロードされたファイルに関するSentinel インシデントに対する脅威の関係についての評価を終了します。

応答:

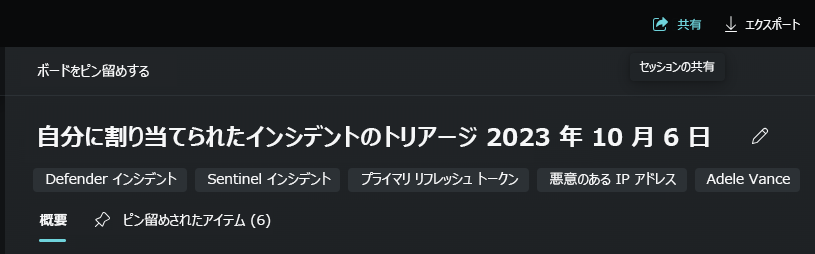

最も便利なプロンプト応答をピン留めし、セッション名を編集します。

目標に達し、割り当てられたMicrosoft Defender XDRインシデントが本当の脅威であると判断しました。 これを、流出した SAP ファイルに関連するMicrosoft Sentinel インシデントにリンクすることで、エスカレーション チームと共同作業する準備をします。

まとめ

このユース ケースでは、Security Copilotは割り当てられたインシデントをすばやくトリアージするのに役立ちました。 関連するインシデントを調査して、アラートに必要な実際のアクションを確認しました。 その結果、使用される脅威アクターと C2 ツールに関する完成したインテリジェンスにリンクされた IP エンティティを持つインシデントが検出されました。 簡潔なピンボードを使用して、セッションとサマリー レポートを共有し、エスカレーション チームに効果的に対応するために必要な情報を提供しました。