ユース ケース: インシデントと関連する疑わしいエンティティを調査する

説明されているロール: 疑わしいスクリプトを分析する SOC TI アナリスト

シナリオ

インシデントの間、セキュリティ アナリストは通常、アラートの調査とインシデントに関連する関連情報の収集を担当します。 根本原因の分析を実施し、さまざまなソースからの情報を関連付けて、組織への潜在的な影響を判断します。

シナリオによっては、アナリストはログの分析、マルウェアの調査、ファイルまたはスクリプトのリバース エンジニアリング、および観察された URL の調査を行う必要がある場合があります。

調査の重要な要素には、実行する修復手順を理解し、重要な発見を効果的に伝え、関係者にインシデントの現在の状態が常に分かるようにすることが含まれます。

この例では、Security Copilotを使用して、アラートからコンテキスト情報を収集し、疑わしいスクリプトを分析し、一連の修復手順を伴う評価を生成することで、包括的なインシデント調査を実行します。

手順

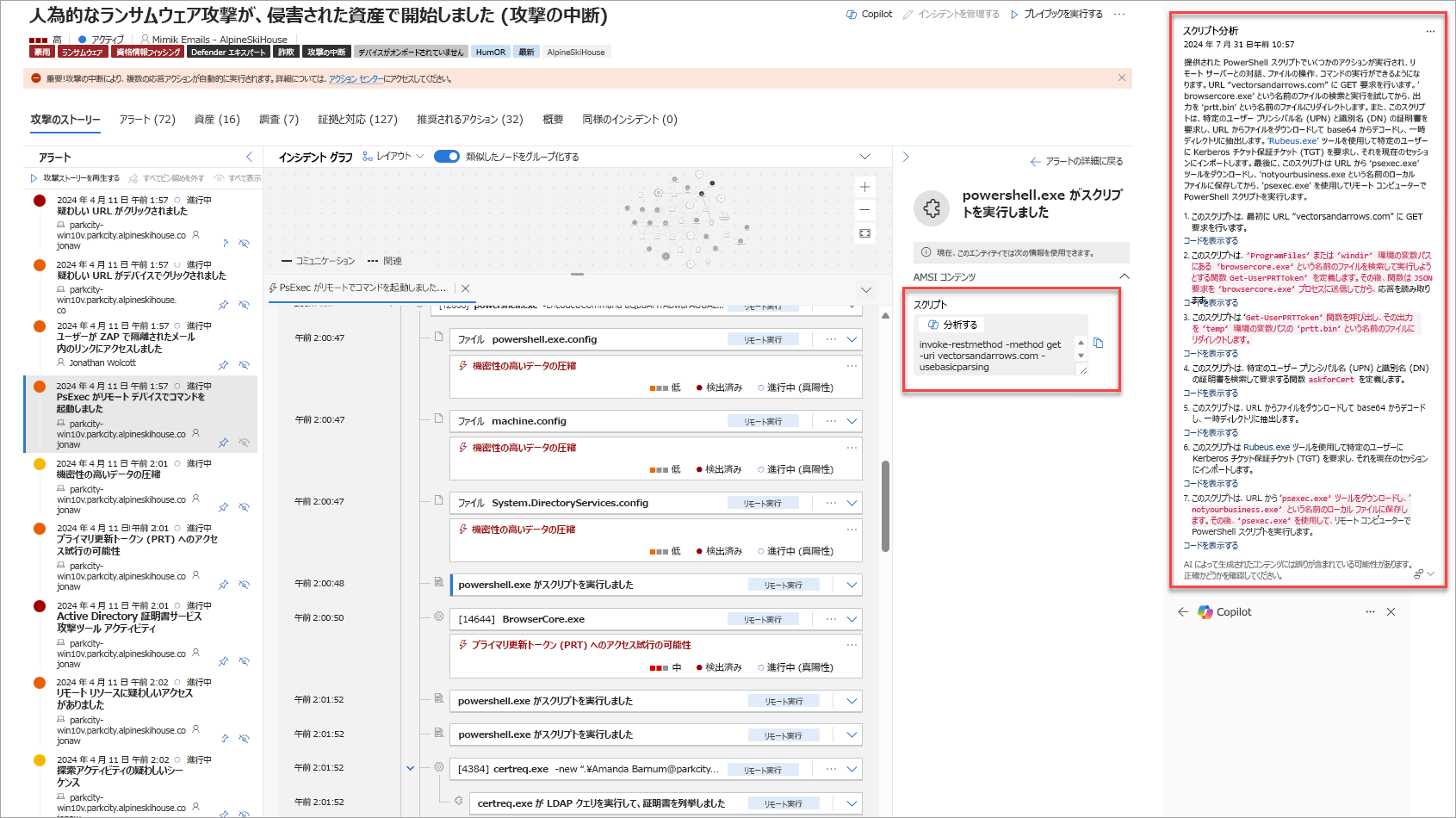

Microsoft Defender XDR で調査を開始します。

Security CopilotはMicrosoft Defender XDRに統合されています。 インシデント ページから [ Copilot ] ボタンを選択してインシデントの概要を取得し、攻撃が開始された日時、攻撃を開始したエンティティまたは資産、攻撃に関連する資産などの詳細を取得します。

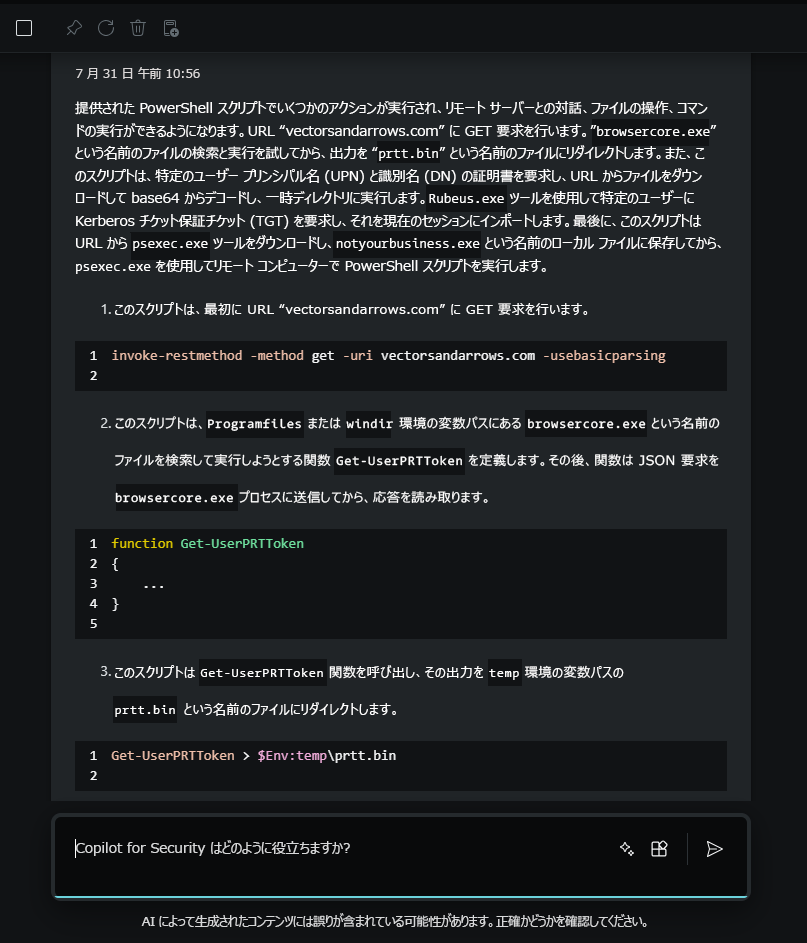

疑わしいスクリプトを分析します。

Microsoft Defender XDR は、疑わしいスクリプトが実行されるとフラグを設定します。 Security Copilotを使用して、疑わしいスクリプトの実行内容を説明します。

注:

スクリプト分析関数は継続的に開発中です。 PowerShell、バッチ、bash 以外の言語でのスクリプトの分析が評価されています。

ボタンをクリックすると、説明とスクリプトの全体的なサマリーが表示されます。

自然言語プロンプトやその他のプラグインを使用して、Security Copilotで調査を拡張します。

[Security Copilotで開く] を選択して、Security Copilotのスタンドアロン エクスペリエンスで調査を続行します。

スタンドアロン エクスペリエンスを使用すると、自然言語プロンプトを使用して調査を拡張できます。

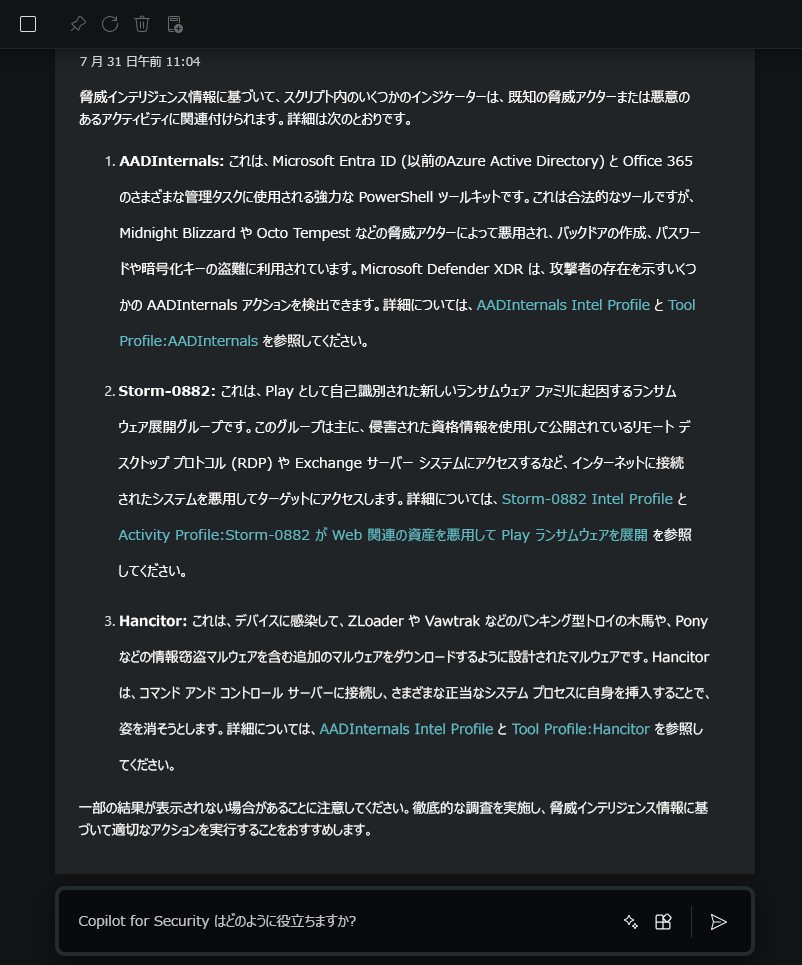

インシデントをより包括的に理解するには、Security Copilotを使用して、コマンド ライン スクリプトに表示される不審なアクティビティに関する詳細情報を収集します。

使用されたプロンプト:

スクリプト内のインジケーターの評判について教えてください。 悪意がありますか? その場合、その理由は何ですか?

応答:

応答は、スクリプト内のいくつかのインジケーターが既知の脅威アクターに関連付けられていることを示します。 この応答は、後で使用できる重要な情報としてピン留めできます。

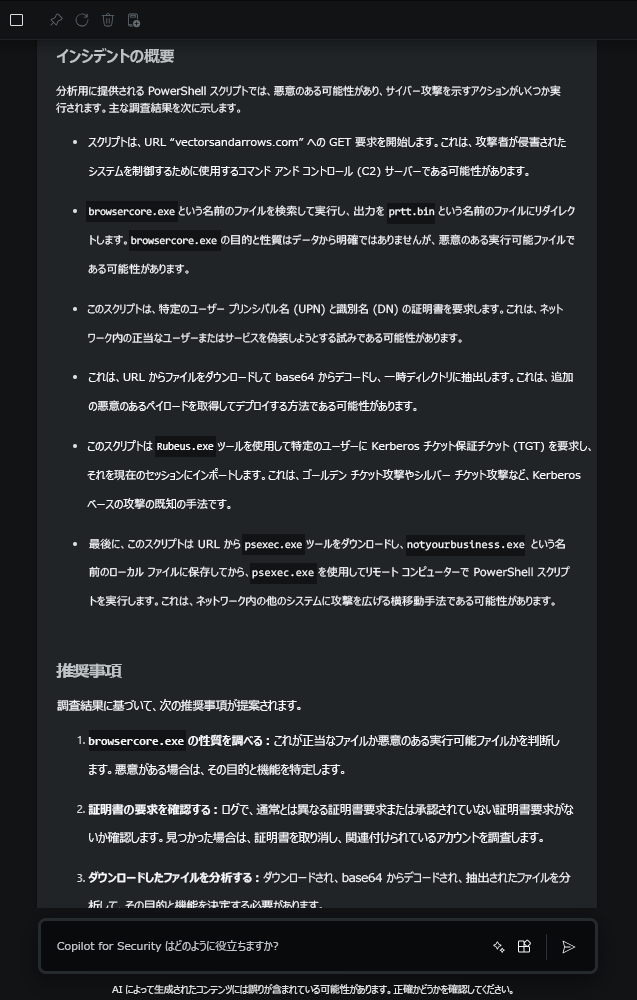

Security Copilotを使用して、サポートする証拠と一連の推奨事項を含むインシデントの評価を提供します。

使用されたプロンプト:

調査結果を要約し、一連の推奨事項で終了します。

応答:

ヒント

今後の参照のために応答をエクスポートできます。 セッション全体を他のアナリストと共有することもできます。 インシデントを確認している他のチーム メンバーは、ピン ボードを利用して、調査手順の完全な要約を取得できるので、大切な時間を節約できます。

まとめ

このユース ケースでは、Security Copilotがインシデントの徹底的な調査を行うのに役立ちました。 アナリストは自然言語を使用して、疑わしいスクリプトの実行内容の説明を取得し、スクリプト内のインジケーターが既知の脅威アクターに関連付けられていることを確認できます。

さらに、Security Copilot概要レポートを通じて評価を生成し、インシデントを含む一連の推奨事項を提供しました。これは、スキルのアップレベルにも使用できます。

![[Security Copilotで開く] ボタンを選択して調査する方法のスクリーンショット](media/open-sc.png)