Essential Eight で Microsoft Office マクロ設定を構成する

Microsoft Office マクロ設定を構成する

この記事では、It 管理者が Microsoft Office マクロ設定を構成するための Essential8 軽減戦略を満たす方法について説明します。 アウトラインされたコントロールは、Essential Eight Maturity Level 3 の意図に合わせて調整されます。 推奨されるポリシーを適用してMicrosoft 365 Appsを強化すると、ユーザー アプリケーションのセキュリティ強化に関する特定の制御が満たされます。

注:

信頼された場所から Office マクロを実行できるようにするためのアドバイスは、この記事の範囲外です。 代わりに、信頼できる発行元を使用することをお勧めします。

関連情報

オーストラリアサイバー セキュリティ センター (ACSC) には、Microsoft 365 Appsの強化に関する複数のガイダンス ドキュメントと、マクロを構成するための推奨ポリシーが用意されています。 この記事のすべてのポリシーは、次の参照に基づいています。

- システムのセキュリティ強化に関するガイドライン

- Microsoft 365、Office 2021、Office 2019、Office 2016 の強化

- Microsoft Office マクロ セキュリティ

エンタープライズ向けMicrosoft 365 Apps & ACSC セキュリティ強化ガイダンス for Microsoft 365 Apps for Enterprise の展開

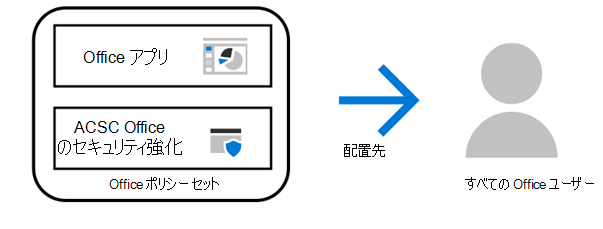

Intuneには、ポリシー セットという機能があります。 ポリシー セットを使用すると、アプリケーション、構成ポリシー、およびその他のオブジェクトを 1 つのデプロイ可能なエンティティに結合できます。 Microsoft 365 Apps for Enterprise の展開には、常に推奨される ACSC Office セキュリティ強化ポリシーが付属している必要があります。 これにより、Office スイートのアプリのすべてのユーザーに、適切な ACSC Office セキュリティ強化ポリシーが適用されます。

実装の詳細

ポリシー セットを適用するには、管理者は次の 3 つのステージを完了する必要があります。

- 目的のユーザーを対象とするポリシーの作成。

- ACSC セキュリティ強化ガイドライン ポリシーのインポート。

- Microsoft 365 Appsと ACSC セキュリティ強化ガイドライン ポリシーを組み合わせたポリシー セットの作成。

ステージ 1: 目的のユーザーを対象とするポリシーを作成するには

- Office アプリと Office セキュリティ強化ポリシーを対象とするユーザーを含めるために使用するポリシーを作成します。 この記事の残りの部分では、このグループを 「すべての Office ユーザー」と呼びます。

- Windows 10 以降のアプリのMicrosoft 365 Appsを作成します。[アプリ] > [Windows >> Microsoft 365 Appsの追加] で行います。

- organizationで必要に応じて、Microsoft 365 Appsを含めます。

- アーキテクチャを 64 ビット (推奨) に設定します。

- [更新チャネル] を [ 半期エンタープライズ チャネル ] に設定します (推奨)。

注:

アプリケーションを割り当てないでください。 これは、後の手順で行います。

ステージ 2: ACSC セキュリティ強化ガイドライン ポリシーをインポートするには

- ACSC Office セキュリティ強化ガイドライン ポリシーをローカル デバイスに保存します。

- Microsoft Intune コンソールに移動します。

- [ デバイス>Windows>Configuration profiles>Create>Import Policy] の下にあるポリシーをインポートします。

- ポリシーに名前を付け、[ポリシー ファイル] で [ファイルの参照] を選択し、手順 1 から保存したポリシーに移動します。

- [保存] を選択します。

オブジェクト リンクと埋め込みパッケージのアクティブ化を防ぐためのスクリプトのインポート

- [デバイス > スクリプト] に移動し、新しい PowerShell スクリプトを作成します。

- PowerShell スクリプトをインポートして、 オブジェクト リンクと埋め込みパッケージのアクティブ化を防ぎます。

- ログオンした資格情報を使用して、このスクリプトを実行します: はい。

- スクリプト署名チェックを適用する: いいえ。

-

- 64 ビット PowerShell ホストでスクリプトを実行する: いいえ。

- PowerShell スクリプトを [ すべての Office ユーザー ] に割り当てます (ステージ 1 で作成)。

注:

この PowerShell スクリプトは、Office 2016 以降専用です。 Office 2013 の OLE のライセンス認証を防ぐためのスクリプトは、 OfficeMacroHardening-PreventActivationofOLE-Office2013.ps1に記載されています。

ステージ 3: Microsoft 365 Appsと ACSC セキュリティ強化ガイドライン ポリシーを組み合わせたポリシー セットの作成

- [ デバイス] > [ポリシー セット] > [作成] に移動します。

- [Application Management > Apps] で、[Microsoft 365 Apps (Windows 10 以降の場合) (ステージ 1 で作成) を選択します。

- [デバイス構成プロファイルのデバイス管理 >] で、[ACSC Office Hardening (ステージ 2 で作成)] を選択します。

- [割り当て] で、 すべての Office ユーザー (ステージ 1 で作成) を選択します。

- エンドポイント セキュリティ攻撃 Surface の縮小ポリシーをインポートします。

- [Graph エクスプローラーと認証] に移動します。

- 攻撃表面の縮小ポリシー エンドポイントに対するベータ スキーマを使用して POST 要求を作成する:

https://graph.microsoft.com/beta/deviceManagement/templates/0e237410-1367-4844-bd7f-15fb0f08943b/createInstance。 - ACSC Windows Hardening Guidelines-Attack Surface Reduction ポリシーの JSON をコピーし、要求本文に貼り付けます。

- (省略可能) 必要に応じて名前の値を変更します。

- ポリシーを [ すべての Office ユーザー ] に割り当てます (ステージ 1 で作成)。

注:

この攻撃面縮小 (ASR) ポリシーは、ACSC によって推奨される各 ASR 規則を監査モードで構成します。 適用する前に、どの環境でも互換性の問題について ASR ルールをテストする必要があります。

この時点までのドキュメントに従うことで、次の追加の軽減策が行われます。

| ISM コントロール 2024 年 12 月 | コントロール | メジャー |

|---|---|---|

| 1488 | インターネットから送信されたファイル内の Microsoft Office マクロはブロックされます。 | Office アプリケーションごとに、次のポリシーが構成されています (ACSC Office セキュリティ強化ポリシーを 使用)。 インターネットからの Office ファイルでのマクロの実行をブロックする: 有効 |

| 1675 | 信頼されていない発行元によってデジタル署名された Microsoft Office マクロは、メッセージ バーまたは Backstage ビューを使用して有効にすることはできません。 | Office アプリケーションごとに、次のポリシーが構成されています ( ACSC Office セキュリティ強化ポリシーを 使用)。 署名されていないアプリケーションの信頼バー通知を無効にする: 有効 |

| 1672 | Microsoft Office マクロウイルス対策スキャンが有効になっています。 | 次のポリシーが構成されています ( ACSC Office セキュリティ強化ガイドライン ポリシーを 使用)。 ランタイム AV スキャンの強制: 有効 マクロ ランタイム スキャン スコープ: すべてのドキュメントで有効 注: これには、Windows Defender がデバイス上で実行されている必要があります。 |

| 1673 | Microsoft Office マクロは、Win32 API 呼び出しを行うことをブロックされます。 | 次の攻撃面の縮小ルールが構成されています (ASR ポリシーを使用)。 Office マクロからの Win32 API 呼び出しをブロックする (92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B) |

マクロ実行の制御

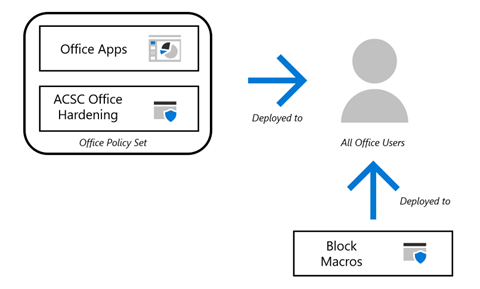

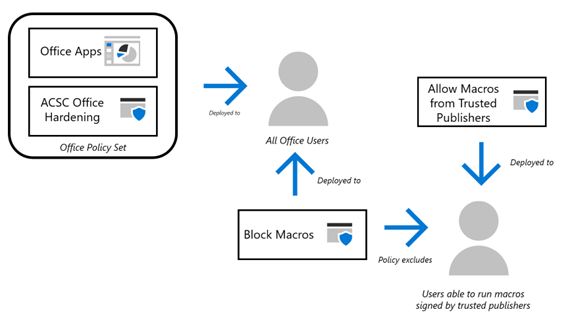

マクロをブロックするポリシーは、ポリシー セットに含まれていません。 これにより、マクロを実行するビジネスニーズが実証されているユーザーのグループを選択的に除外できます。 実証済みの必要性を持たない他のすべてのユーザーは、マクロの実行をブロックされます。

実装の詳細

信頼された発行元によって署名されたマクロの実行を可能にする後の手順を容易にするには、新しいグループを作成する必要があります。 このグループは、競合を回避するために他の Office マクロ ポリシーから除外され、信頼された発行元によって署名されたマクロを実行できます。 他のすべてのユーザーは、すべてのマクロの実行を無効にするポリシーを対象とします。

信頼された発行元によって署名されたマクロのみを許可するには:

- 信頼できる発行元によって署名されている場合に Office マクロを実行できるユーザーを含むグループを作成します。 このグループは、 マクロの実行を許可する - 信頼された発行元と呼ばれます。

- [すべてのマクロが無効] ポリシー ポリシーをローカル デバイスに保存します。

- Microsoft Intune コンソールに移動します。

- [ デバイス>Windows>Configuration profiles>Create>Import Policy] の下にあるポリシーをインポートします。

- ポリシーに名前を付け、[ポリシー ファイル] で [ファイルの参照] を選択し、保存したポリシーに移動します (手順 2)。

- [保存] を選択します。

- [すべてのマクロが無効] ポリシーを すべての Office ユーザー に割り当てます (このドキュメントの先頭で作成されました)。

- [マクロの実行を許可する - 信頼された発行元] グループを除外します (手順 1)。

ここまでのドキュメントに従うことで、次の追加の軽減策が行われました。

| ISM コントロール 2024 年 12 月 | コントロール | メジャー |

|---|---|---|

| 1671 | Microsoft Office マクロは、実証済みのビジネス要件を持たないユーザーに対して無効になります。 | 既定では、すべての Office ユーザーはマクロの実行をブロックするポリシーを対象とします (ポリシーは Office アプリケーションごとに異なります)。 Office アプリケーションの VBA を無効にする: 有効 |

| 1489 | Microsoft Office マクロのセキュリティ設定をユーザーが変更することはできません。 | Intuneを介して構成および展開されたポリシーは、標準ユーザーによって変更できません。 Office のセキュリティ強化とマクロの無効化に関するポリシーは、エンド ユーザーが変更することはできません。 ブロック マクロ ポリシーから除外されているユーザーが、信頼された発行元からのマクロの実行のみを許可するポリシーを対象にしていることを確認します。 |

信頼された発行元

標準ユーザーの場合は、可能な限り、信頼できる場所からのマクロの実行を許可するよりも、信頼された発行元を使用することをお勧めします。 信頼された場所を使用するには、信頼された場所に配置される前に、各マクロを徹底的に検査する必要があります。 信頼できる発行元を使用する理由は、信頼できる発行元を選択することで、製品のセキュリティに対するコミットメントが実証されており、場所や Web サイトと比較してマクロを使用するリスクが軽減されるためです。 前の手順からマクロをブロックするポリシーから除外されたユーザーは、マクロの実行を信頼できる発行元のキュレーションされたリストに制限するポリシーを対象とします。

Microsoft Office マクロは、デジタル署名または信頼できる場所内に配置される前に、悪意のあるコードがないことを確認するためにチェックされます

ACSC Office セキュリティ強化ガイドラインを実装することで、マクロは実行前にMicrosoft Defenderによってスキャンされます (上記の ISM-1672 の会議を参照)。 マクロに署名する前に、管理者は、マクロの安全性を判断するために専用の切断されたデバイス (ACSC Office のセキュリティ強化ポリシーが適用された状態) でマクロを実行する必要があります。

サード パーティ製ツールも利用でき、送信されたマクロの自動スキャンと署名を提供できます。

実装の詳細

信頼された発行元に対して有効なマクロ ポリシーをインポートするには、次の手順を実行します。

- 信頼された発行元に対して有効なマクロ ポリシーをローカル デバイスに保存します。

- Microsoft Intune コンソールに移動します。

- [ デバイス] の [Windows >> 構成プロファイル] > [ポリシーの作成] > [ポリシーのインポート] で、ポリシーをインポートします

- ポリシーに名前を付け、[ポリシー ファイル] で [ファイルの参照] を選択し、保存されたポリシーに移動します (手順 2 から)

- [保存] を選択します。

- グループにポリシーを割り当てる: マクロの実行を許可する - 信頼できる発行元

信頼された発行元ポリシーをインポートした後、1 つ以上の信頼された発行元を指定する必要があります。 信頼された発行元を追加するには、「Intuneを使用して信頼された発行元の証明書ストアに証明書を追加する:Intuneを使用した信頼された発行元への証明書の追加 - Microsoft Tech Community」の手順に従います。

複数のパブリッシャーを同じポリシーにバンドルするのではなく、信頼できる発行元ごとに新しいポリシーを作成します。 これにより、展開された信頼された発行元の識別が簡素化され、不要になった信頼された発行元の削除が容易になります。 信頼された発行元の証明書ポリシーを同じグループに展開します。マクロの実行を許可する – 信頼された発行元。

注:

マクロに署名する場合は、より安全なバージョンの VBS プロジェクト署名スキーム V3 署名を使用します。

信頼できる発行元によって署名されたマクロの実行のみを許可することで、次の追加の軽減策が満たされています。

| ISM コントロール 2024 年 12 月 | コントロール | メジャー |

|---|---|---|

| 1674 | セキュリティで保護された環境内から実行されている Microsoft Office マクロ、信頼された場所、または 信頼された発行元によってデジタル署名 された Microsoft Office マクロのみが実行できます。 | Office アプリごとに、次の設定が構成されています ( [信頼された発行元に対してマクロが有効] ポリシーを 使用)。 デジタル署名マクロを除くすべてを無効にする: 有効 |

| 1487 | Microsoft Office マクロに悪意のあるコードがないかどうかを確認する権限を持つユーザーのみが、信頼された場所内のコンテンツに書き込んで変更できます。 | 該当なし。 信頼された発行元によって署名されたマクロのみが、選択したユーザーに対して実行できます。 |

| 1890 | Microsoft Office マクロは、デジタル署名または信頼できる場所内に配置される前に、悪意のあるコードがないことを確認するためにチェックされます。 | 管理者は、ACSC Office セキュリティ強化ポリシーが適用されているデバイスでマクロを起動します。このマクロは運用環境から切断され、署名前にマクロの安全性を判断するために専用になっています。 |

Office マクロ実行ログ

Microsoft Defender for Endpoint (MDE) では、Microsoft の堅牢なクラウド サービスを使用して構築された次のテクノロジの組み合わせを使用します。

- エンドポイント動作センサー: Windows に埋め込まれたこれらのセンサーは、オペレーティング システムから動作信号を収集して処理し、このセンサー データをMicrosoft Defender for Endpointのプライベートで分離されたクラウド インスタンスに送信します。

- クラウド セキュリティ分析: Windows エコシステム、エンタープライズ クラウド製品 (Office 365 など)、およびオンライン資産全体でビッグ データ、デバイス学習、固有の Microsoft 光学を使用して、行動シグナルは分析情報、検出、および高度な脅威に対する推奨応答に変換されます。

- 脅威インテリジェンス: Microsoft ハンター、セキュリティ チームによって生成され、パートナーによって提供される脅威インテリジェンスによって強化された脅威インテリジェンスにより、Defender for Endpoint は、攻撃者のツール、手法、手順を特定し、収集されたセンサー データで観察されたときにアラートを生成できます。

MDEを使用して、エンドポイントからログを取得して保持し、サイバー セキュリティ イベントの検出に使用できます。

Microsoft IntuneとMDEの統合により、Intuneマネージド デバイスのMDEに簡単にオンボードできます。

実装の詳細 – エンドポイントをMicrosoft Defender for Endpointにオンボードする

- テンプレート > Microsoft Defender for Endpointの種類 (Windows 10 以降を実行しているデスクトップ デバイス) を使用して新しい Windows 構成プロファイルを作成する

- [迅速なテレメトリ レポートの頻度] を[有効] に設定する

- ポリシーをデプロイ グループに割り当てます。

デバイスがMDEにオンボードされると、レビューのために特定のアクションがキャプチャされ、必要に応じてアクションを実行できます。 詳細については、「Microsoft Defender for Endpointでデバイスで応答アクションを実行する」を参照してください。

デバイスをMDEにオンボードすると、展開された攻撃面縮小 (ASR) ルールに一致するマクロによって実行されたプロセスが Defender for Endpoint に記録されます。 攻撃または侵害の兆候に一致する実行は、レビューのためのアラートを生成します。

信頼された発行元の一覧の検証

信頼された発行元からのマクロの実行が許可されているユーザーを使用して、デバイス上の信頼された発行元の一覧を検証します。 信頼された発行元の証明書ストアで、信頼された発行元の証明書のそれぞれを確認します。

- organizationでマクロを使用するには、引き続き必要です。

- 証明書はまだ有効期間内です。

- 証明書には引き続き有効な信頼チェーンがあります。

前の条件を満たしていない証明書をすべて削除します。

| ISM コントロール 2024 年 12 月 | コントロール | メジャー |

|---|---|---|

| 1676 | Microsoft Office の信頼できる発行元の一覧は、毎年またはより頻繁に検証されます。 | 管理者は、信頼された発行元の証明書ストア内の証明書を検証し、すべての証明書が引き続き必要であり、有効期間内であることを確認します。 不要になった証明書と関連付けられているポリシーを削除します。 |