Azure Application Gateway 上の Azure Web Application Firewall でのボット保護の概要

すべてのインターネット トラフィックの約 20 % は、問題のあるボットからのものです。 それらは、スクレーピング、スキャン、Web アプリケーションでの脆弱性の検索などを行います。 これらのボットは、Web アプリケーション ファイアウォール (WAF) で停止されると攻撃できません。 また、バックエンドやその他の基盤となるインフラストラクチャなどのリソースやサービスを使い尽くすこともできません。

マネージド ボット保護規則セットを WAF に対して有効にし、既知の悪意のある IP アドレスからの要求をブロックしたりログに記録したりすることができます。 この IP アドレスのソースは、Microsoft の脅威インテリジェンス フィードです。 インテリジェント セキュリティ グラフは Microsoft の脅威インテリジェンスの動力となるものであり、Microsoft Defender for Cloud を含む複数のサービスによって使用されます。

OWASP ルールセットで使用する

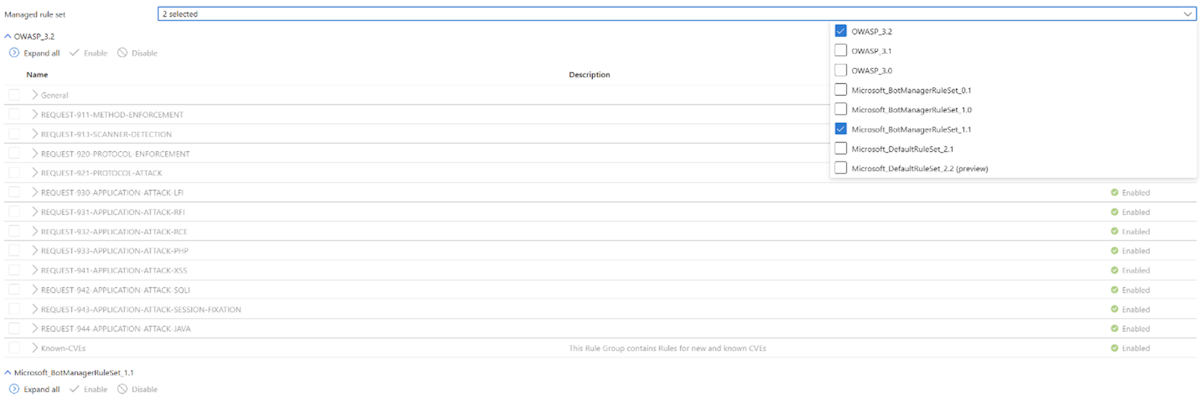

ボット保護ルールセットは、Application Gateway WAF v2 SKU で、任意の OWASP ルールセットと共に使用できます。 どの特定の時点でも使用できるのは、1 つの OWASP ルールセットのみです。 ボット保護ルールセットには、独自のルールセットに表示されるその他のルールが含まれています。 そのタイトルは Microsoft_BotManagerRuleSet_1.1 であり、他の OWASP ルールと同様に有効または無効にすることができます。

ルールセットの更新

既知の問題のある IP アドレスのボット軽減ルールセット一覧は、ボットとの同期を維持するために、Microsoft の脅威インテリジェンス フィードから 1 日に複数回更新されます。 Web アプリケーションは、ボットの攻撃ベクトルが変更された場合でも継続的に保護されます。

ログの例

ボット保護のためのログ エントリの例を次に示します。

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}