Azure VPN Gateway の VPN 接続を使用してリモート作業する

この記事では、組織がユーザー向けにリモート アクセスを設定したり、容量を追加して既存のソリューションを補完したりするために使用できるオプションについて説明します。 Azure VPN Gateway のポイント対サイト VPN ソリューションはクラウド ベースであり、自宅で作業したいというユーザーの高まる要望に応えるために迅速にプロビジョニングできます。 簡単にスケールアップでき、増やした容量が不要になったら簡単かつ迅速に無効にできます。

ポイント対サイト VPN について

ポイント対サイト (P2S) VPN ゲートウェイ接続を利用すると、個々のクライアント コンピューターから仮想ネットワークに対してセキュリティで保護された接続を確立できるようになります。 P2S 接続は、クライアント コンピューターから接続を開始することによって確立されます。 このソリューションは、在宅勤務者が自宅や会議室など、遠隔地から Azure VNet またはオンプレミスのデータ センターに接続する場合に便利です。 Azure のポイント対サイト VPN について詳しくは、VPN Gateway のポイント対サイト VPN の概要に関する記事と、「VPN Gateway に関する FAQ」をご覧ください。

次の表は、クライアント オペレーティング システムと、それらに使用できる認証オプションを示しています。 既に使用中のクライアント OS に基づいて認証方法を選択すると便利です。 たとえば、接続する必要があるクライアント オペレーティング システムが混在している場合は、証明書ベースの認証を使用する OpenVPN を選択します。 また、ポイント対サイト VPN は、ルート ベースの VPN ゲートウェイでのみサポートされていることに注意してください。

| 認証方法 | トンネルの種類 | クライアントの OS | VPN client |

|---|---|---|---|

| 証明書 | |||

| IKEv2、SSTP | Windows | ネイティブ VPN クライアント | |

| IKEv2 | macOS | ネイティブ VPN クライアント | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN クライアント OpenVPN クライアント バージョン 2.x OpenVPN クライアント バージョン 3.x |

|

| OpenVPN | macOS | OpenVPN クライアント | |

| OpenVPN | iOS | OpenVPN クライアント | |

| OpenVPN | Linux |

Azure VPN クライアント OpenVPN クライアント |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN クライアント | |

| OpenVPN | macOS | Azure VPN クライアント | |

| OpenVPN | Linux | Azure VPN クライアント |

シナリオ 1 - ユーザーが Azure のリソースにのみアクセスする必要がある

このシナリオでは、リモート ユーザーは、Azure 内のリソースにのみアクセスする必要があります。

ユーザーが Azure リソースに安全に接続できるようにするために必要な手順は、大まかに次のとおりです。

Virtual Network ゲートウェイを作成します (存在しない場合)。

ゲートウェイでポイント対サイト VPN を構成します。

- 証明書認証については、ポイント対サイト証明書認証の構成に関する記事をご覧ください。

- Microsoft Entra ID 認証については、ポイント対サイト Microsoft Entra ID 認証の構成に関する記事をご覧ください。

- ポイント対サイト接続のトラブルシューティングについては、「トラブルシューティング: Azure ポイント対サイト接続の問題」をご覧ください。

VPN クライアント構成をダウンロードして配布します。

(証明書の認証を選択した場合) 証明書をクライアントに配布します。

Azure VPN に接続します。

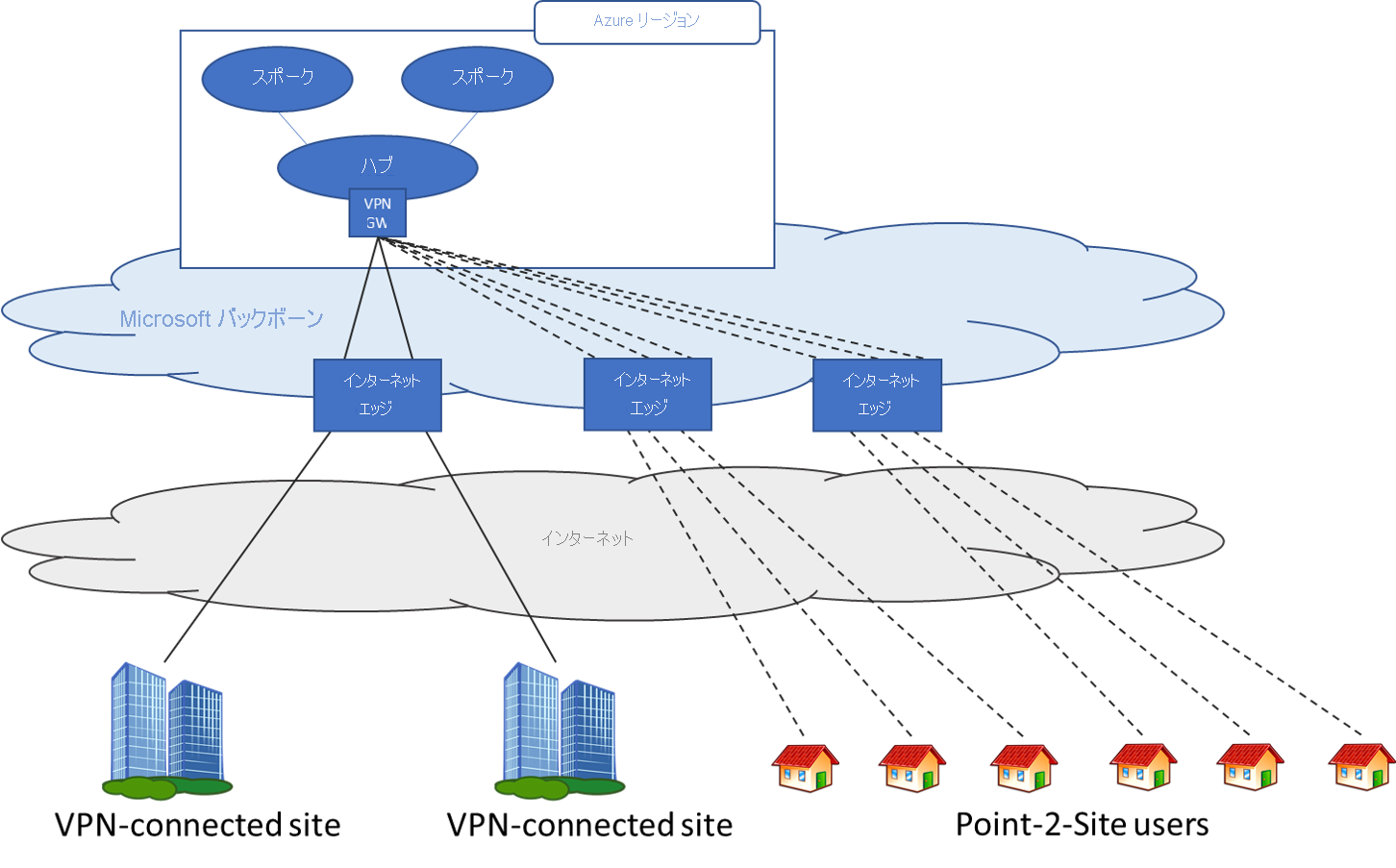

シナリオ 2 - ユーザーが Azure またはオンプレミス (あるいは両方) のリソースにアクセスする必要がある

このシナリオでは、リモート ユーザーは、Azure とオンプレミスのデータ センター内のリソースにアクセスする必要があります。

ユーザーが Azure リソースに安全に接続できるようにするために必要な手順は、大まかに次のとおりです。

- Virtual Network ゲートウェイを作成します (存在しない場合)。

- ゲートウェイでポイント対サイト VPN を構成します (上記のシナリオ 1 を参照)。

- BGP が有効になっている Azure Virtual Network ゲートウェイでサイト間トンネルを構成します。

- Azure Virtual Network ゲートウェイに接続するようにオンプレミスのデバイスを構成します。

- Azure portal からポイント対サイト プロファイルをダウンロードし、クライアントに配布します

サイト間 VPN トンネルの設定方法については、サイト間 VPN 接続の作成に関する記事をご覧ください。

次のステップ

- P2S 接続の構成 - Microsoft Entra ID 認証

- P2S 接続の構成 - 証明書認証

- P2S 接続の構成 - RADIUS 認証

- VPN Gateway のポイント対サイト VPN について

- ポイント対サイト VPN ルーティングについて

"OpenVPN" は OpenVPN Inc. の商標です。