この記事は、Azure portal で VNet 間接続の種類を使用して、仮想ネットワークを接続する際に役立ちます。 ポータルを使用して VNet 間を使用して仮想ネットワークを接続する場合、仮想ネットワークは異なるリージョンに存在できますが、同じサブスクリプションに存在する必要があります。 仮想ネットワークが異なるサブスクリプションにある場合は、代わりに PowerShell の手順を使用してください。 この記事の内容は、仮想ネットワーク ピアリングには当てはまりません。 仮想ネットワーク ピアリングについては、「仮想ネットワーク ピアリング」記事を参照してください。

VNet 間接続の概要

VNet 間接続の構成は、仮想ネットワークを接続するためのシンプルな方法です。 VNet 間接続の種類を使用して仮想ネットワークどうしを接続する場合、オンプレミスの場所へのサイト間 IPsec 接続を作成することに似ています。 どちらの接続の種類でも、VPN ゲートウェイを使用して IPsec/IKE を使った安全なトンネルが提供され、通信時には同じように機能します。 しかし、ローカル ネットワーク ゲートウェイの構成方法は異なります。

VNet 間接続を作成するときに、ローカル ネットワーク ゲートウェイのアドレス空間は自動的に作成され、設定されます。 ただし、この構成では、ローカル ネットワーク ゲートウェイは表示されません。 つまり、手動で構成することはできません。

一方の VNet のアドレス空間を更新すると、更新されたアドレス空間へのルーティングがもう一方の VNet で自動的に行われます。

VNet 間接続の作成は、通常、サイト間接続の場合よりも高速で簡単です。

ローカル ネットワーク ゲートウェイに追加のアドレス空間を指定する必要がある場合、または後で接続を追加する予定でローカル ネットワーク ゲートウェイを調整する必要がある場合は、代わりにサイト間接続の手順を使用して構成を作成してください。

VNet 間接続には、ポイント対サイト クライアント プールのアドレス空間は含まれません。 ポイント対サイト クライアントの推移的ルーティングが必要な場合は、仮想ネットワーク ゲートウェイ間にサイト間接続を作成するか、仮想ネットワーク ピアリングを使用します。

VNet 間接続を作成する理由

VNet 間接続を使用する仮想ネットワークの接続が望ましいのは、次のような場合です。

リージョン間の geo 冗長性および geo プレゼンス

- インターネット接続エンドポイントを介さず、安全な接続を使って独自の geo レプリケーションや同期を設定することができます。

- Azure Traffic Manager および Azure Load Balancer を使用し、複数の Azure リージョンをまたぐ geo 冗長性を備えた、可用性に優れたワークロードを設定することができます。 たとえば、複数の Azure リージョン間で SQL Server Always On 可用性グループを設定できます。

特定のリージョン内で分離または管理境界を備えた多層アプリケーション

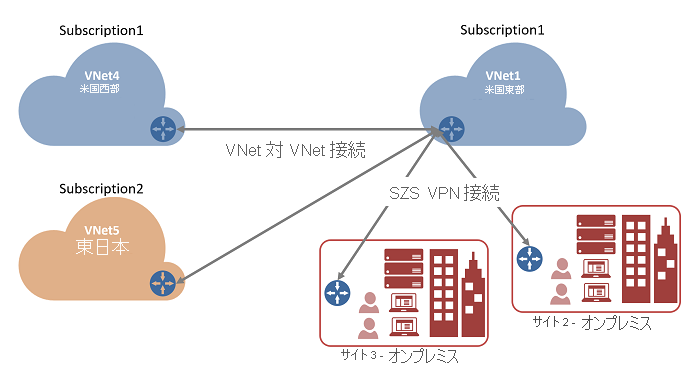

同じリージョン内で、分離または管理要件に基づいて相互に接続された複数の仮想ネットワークを利用し、多層アプリケーションを設定することができます。 マルチサイト構成と VNet 間通信を組み合わせることができます。 これらの構成では、クロスプレミス接続と仮想ネットワーク間接続を組み合わせたネットワーク トポロジを確立することができます (下図参照)。

VNet1 を作成して構成する

既に VNet がある場合は、設定が VPN ゲートウェイの設計に適合していることを確認します。 他のネットワークと重複する可能性のあるサブネットには特に注意してください。 サブネットの重複があると、接続が適切に動作しません。

このセクションでは、次の値を使用して VNet1 を作成します。 独自の値を使用する場合は、接続先とするどの仮想ネットワークともアドレス空間が重複しないようにしてください。

-

仮想ネットワークの設定

- Name:VNet1

- [アドレス空間] : 10.1.0.0/16

- サブスクリプション:使用するサブスクリプションを選択します。

- [リソース グループ] :TestRG1

- [場所] :米国東部

-

サブネット

- Name:FrontEnd

- アドレス範囲:10.1.0.0/24

Azure portal にサインインします。

ポータル ページの上部にある [リソース、サービス、ドキュメントの検索 (G+/)] に「仮想ネットワーク」と入力します。 Marketplace の検索結果から [仮想ネットワーク] を選び、[仮想ネットワーク] ページを開きます。

[仮想ネットワーク] ページの [作成] を選び、[仮想ネットワークの作成] ページを開きます。

[基本] タブの [プロジェクトの詳細] と [インスタンスの詳細] に仮想ネットワークの設定を構成します。 入力した値が検証された場合は、緑色のチェック マークが表示されます。 この例に示されている値は、必要な設定に従って調整できます。

- サブスクリプション:一覧表示されているサブスクリプションが正しいことを確認します。 ドロップダウン ボックスを使ってサブスクリプションを変更できます。

- リソース グループ: 既存のリソース グループを選ぶか、[新規作成] を選んで新しく作成します。 リソース グループの詳細については、「Azure Resource Manager の概要」を参照してください。

- Name:仮想ネットワークの名前を入力します。

- リージョン: 仮想ネットワークの場所を選びます。 この場所によって、この仮想ネットワークにデプロイするリソースが存在する場所が決まります。

[次へ] または [セキュリティ] を選んで、[セキュリティ] タブに移動します。この演習では、このページのすべてのサービスについて既定値のままにします。

[IP アドレス] を選んで、[IP アドレス] タブに移動します。[IP アドレス] タブで設定を構成します。

IPv4 アドレス空間: 既定では、アドレス空間が自動的に作成されます。 アドレス空間を選択して、独自の値が反映されるように調整できます。 別のアドレス空間を追加し、自動的に作成された既定値を削除することもできます。 たとえば、開始アドレスを 10.1.0.0 に指定し、アドレス空間のサイズを /16 に指定します。 次に [追加] を選んでそのアドレス空間を追加します。

+ サブネットの追加: 既定のアドレス空間を使用すると、既定のサブネットが自動的に作成されます。 アドレス空間を変更する場合は、そのアドレス空間内に新しいサブネットを追加します。 [+ サブネットの追加] を選択して、 [サブネットの追加] ウィンドウを開きます。 次の設定を構成し、ページの下部にある [追加] を選んで値を追加します。

- サブネット名: 既定値を使用することも、名前を指定することもできます。 例: FrontEnd。

- [サブネットのアドレス範囲] : このサブネットのアドレス範囲です。 たとえば、10.1.0.0 や /24 です。

[IP アドレス] ページを確認し、不要なアドレス空間またはサブネットを削除します。

[確認と作成] を選択して、仮想ネットワークの設定を検証します。

設定が検証されたら、[作成] を選んで仮想ネットワークを作成します。

ゲートウェイ サブネットを作成する

仮想ネットワーク ゲートウェイには、GatewaySubnet という特定のサブネットが必要です。 ゲートウェイ サブネットは、仮想ネットワークの IP アドレス範囲の一部であり、仮想ネットワーク ゲートウェイのリソースとサービスが使う IP アドレスが含まれています。

ゲートウェイ サブネットを作成するときに、サブネットに含まれる IP アドレスの数を指定します。 必要な IP アドレスの数は、作成する VPN ゲートウェイの構成によって異なります。 一部の構成では、他の構成よりも多くの IP アドレスを割り当てる必要があります。 ゲートウェイ サブネットには、/27 以上 (/26、/25 など) を指定することをお勧めします。

- 仮想ネットワークのページの左側ペインで [サブネット] を選んで、[サブネット] ページを開きます。

- ページの上部にある [+ ゲートウェイ サブネット] を選んで、[サブネットの追加] ペインを開きます。

- 名前には「GatewaySubnet」が自動的に入力されます。 必要に応じて、IP アドレス範囲の値を調整します。 たとえば、10.1.255.0/27 などとします。

- ページの他の値は調整しないでください。 ページ下部の [保存] を選んでサブネットを保存します。

重要

ゲートウェイ サブネット上の NSG はサポートされていません。 ネットワーク セキュリティ グループをこのサブネットに関連付けると、仮想ネットワーク ゲートウェイ (VPN と ExpressRoute ゲートウェイ) が想定どおりに機能しなくなる可能性があります。 ネットワーク セキュリティ グループの詳細については、ネットワーク セキュリティ グループの概要に関するページを参照してください。

VNet1 VPN ゲートウェイを作成する

このステップでは、仮想ネットワーク用の仮想ネットワーク ゲートウェイを作成します。 選択したゲートウェイ SKU によっては、ゲートウェイの作成に 45 分以上かかる場合も少なくありません。 ゲートウェイ SKU の価格については、価格に関するページを参照してください。

次の値を使って仮想ネットワーク ゲートウェイ (VPN ゲートウェイ) を作成します。

- Name:VNet1GW

- ゲートウェイの種類: VPN

- SKU: VpnGw2AZ

- 世代: 第 2 世代

- 仮想ネットワーク: VNet1

- [ゲートウェイ サブネットのアドレス範囲] : 10.1.255.0/27

- [パブリック IP アドレス] : 新規作成

- パブリック IP アドレス名: VNet1GWpip1

- パブリック IP アドレス SKU: Standard

- 割り当て: 静的

- 2 番目のパブリック IP アドレス名: VNet1GWpip2

- アクティブ/アクティブ モードの有効化: 有効

[リソース、サービス、ドキュメントの検索 (G+/)] に「仮想ネットワーク ゲートウェイ」と入力します。 Marketplace の検索結果で [仮想ネットワーク ゲートウェイ] を見つけて選び、[仮想ネットワーク ゲートウェイの作成] ページを開きます。

[基本] タブで、 [プロジェクトの詳細] と [インスタンスの詳細] の各値を入力します。

サブスクリプション: 使うサブスクリプションをドロップダウン リストから選びます。

リソース グループ: この値は、このページで仮想ネットワークを選択したときに自動入力されます。

名前: 作成するゲートウェイ オブジェクトの名前です。 これは、ゲートウェイ リソースのデプロイ先となるゲートウェイ サブネットとは異なります。

リージョン: このリソースを作成するリージョンを選択します。 ゲートウェイのリージョンは、仮想ネットワークと同じである必要があります。

ゲートウェイの種類: [VPN] を選択します。 VPN Gateway では、仮想ネットワーク ゲートウェイの種類として VPN を使用します。

SKU: ドロップダウン リストから、使用する機能をサポートするゲートウェイ SKU を選択します。

- 可能であれば、AZ で終わる SKU を選択することをお勧めします。 AZ SKU では、可用性ゾーンがサポートされています。

- Basic SKU はポータルでは使用できません。 Basic SKU ゲートウェイを構成するには、PowerShell または CLI を使用する必要があります。

世代: [Generation2] をドロップダウンで選択します。

仮想ネットワーク: ドロップダウン リストから、このゲートウェイの追加先の仮想ネットワークを選びます。 使用したい仮想ネットワークが表示されない場合は、前の設定で選択したサブスクリプションとリージョンが正しいことを確認してください。

ゲートウェイ サブネットのアドレス範囲またはサブネット: VPN ゲートウェイを作成するには、ゲートウェイ サブネットが必要です。

現時点では、このフィールドには仮想ネットワークのアドレス空間に応じて、およびその仮想ネットワーク用に GatewaySubnet という名前のサブネットが既に作成されているかどうかに応じて、異なる設定オプションが表示されます。

ゲートウェイ サブネットがない場合、"かつ" このページに作成するオプションが表示されない場合は、仮想ネットワークに戻ってゲートウェイ サブネットを作成します。 次に、このページに戻って、VPN ゲートウェイを構成します。

[パブリック IP アドレス] の値を指定します。 これらの設定では、VPN ゲートウェイに関連付けられるパブリック IP アドレス オブジェクトを指定します。 VPN ゲートウェイが作成されるときに、パブリック IP アドレス オブジェクトのそれぞれに 1 つのパブリック IP アドレスが割り当てられます。 割り当てられたパブリック IP アドレスが変わるのは、ゲートウェイが削除されて再作成されたときのみです。 VPN ゲートウェイのサイズ変更、リセット、またはその他の内部メンテナンス/アップグレードを行った後に IP アドレスが変わることはありません。

パブリック IP アドレスの種類: このオプションが表示された場合は、[Standard] を選択してください。

パブリック IP アドレス : [新規作成] を選択しておいてください。

パブリック IP アドレス名: このテキスト ボックスに、パブリック IP アドレス インスタンスの名前を入力します。

パブリック IP アドレス SKU: Standard SKU 設定が自動的に選択されます。

割り当て: この割り当ては通常は自動選択されて [静的] となります。

可用性ゾーン: この設定は、可用性ゾーンをサポートするリージョンの AZ ゲートウェイ SKU で使用できます。 ゾーンの指定が必要である場合を除いて、[ゾーン冗長] を選択します。

アクティブ/アクティブ モードの有効化: アクティブ/アクティブ モード ゲートウェイの利点を活用するには、[有効] をオンにすることをお勧めします。 このゲートウェイをサイト間接続に使用する予定の場合は、次の点を考慮してください。

- 使用するアクティブ/アクティブ設計を確認します。 アクティブ/アクティブ モードを利用するには、オンプレミス VPN デバイスとの接続を特別に構成する必要があります。

- 一部の VPN デバイスでは、アクティブ/アクティブ モードがサポートされていません。 不明な場合は、VPN デバイス ベンダーにお問い合わせください。 アクティブ/アクティブ モードをサポートしていない VPN デバイスを使用している場合は、この設定に対して [無効] をオンにすることができます。

2 番目のパブリック IP アドレス:[新規作成] を選択します。 これは、[アクティブ/アクティブ モードの有効化] 設定で [有効] をオンにした場合にのみ使用できます。

パブリック IP アドレス名: このテキスト ボックスに、パブリック IP アドレス インスタンスの名前を入力します。

パブリック IP アドレス SKU: Standard SKU 設定が自動的に選択されます。

可用性ゾーン: ゾーンの指定が必要である場合を除いて [ゾーン冗長] を選択します。

BGP の構成: 実際の構成でこの設定を特に必要としている場合を除いて、[無効] を選びます。 この設定が必要である場合、既定の ASN は 65515 です。ただし、この値は変わる場合があります。

Key Vault アクセスの有効化: 実際の構成でこの設定を特に必要としている場合を除いて、[無効] をオンにします。

[確認と作成] を選択して検証を実行します。

検証に合格したら、[作成] を選んで VPN ゲートウェイをデプロイします。

ゲートウェイの作成とデプロイが完了するまでに 45 分以上かかることがあります。 デプロイの状態は、ゲートウェイの [概要] ページで確認できます。 ゲートウェイの作成後は、ポータルの仮想ネットワークを調べることで、ゲートウェイに割り当てられている IP アドレスを確認できます。 ゲートウェイは、接続されたデバイスとして表示されます。

重要

ゲートウェイ サブネット上の NSG はサポートされていません。 ネットワーク セキュリティ グループをこのサブネットに関連付けると、仮想ネットワーク ゲートウェイ (VPN と ExpressRoute ゲートウェイ) が想定どおりに機能しなくなる可能性があります。 ネットワーク セキュリティ グループの詳細については、ネットワーク セキュリティ グループの概要に関するページを参照してください。

VNet4 を作成して構成する

VNet1 を構成した後、前の手順を繰り返し、値を VNet4 の値に置き換えて、VNet4 と VNet4 ゲートウェイを作成します。 VNet4 を構成する前に、VNet1 用の仮想ネットワーク ゲートウェイの作成が完了するまで待つ必要はありません。 独自の値を使用する場合は、接続先とするどの仮想ネットワークともアドレス空間が重複しないようにしてください。

次の例の値を使用して、VNet4 と VNet4 ゲートウェイを構成できます。

-

仮想ネットワークの設定

- Name:VNet4

- [アドレス空間] : 10.41.0.0/16

- サブスクリプション:使用するサブスクリプションを選択します。

- [リソース グループ] :TestRG4

- 場所: 米国西部 2

-

サブネット

- Name:FrontEnd

- アドレス範囲:10.41.0.0/24

ゲートウェイ サブネットを追加します。

- 名前: GatewaySubnet

- [ゲートウェイ サブネットのアドレス範囲] : 10.41.255.0/27

VNet4 VPN ゲートウェイを構成する

次の例の値を使用して、VNet4 VPN ゲートウェイを構成できます。

-

仮想ネットワーク ゲートウェイの設定

- Name:VNet4GW

- リソース グループ: 米国西部 2

- 世代: 第 2 世代

- [ゲートウェイの種類] : [VPN] を選択します。

- [VPN の種類] : [ルート ベース] を選択します。

- SKU: VpnGw2AZ

- 世代: Generation2

- 仮想ネットワーク:VNet4

- パブリック IP アドレス名: VNet4GWpip1

- パブリック IP アドレス SKU: Standard

- 割り当て: 静的

- 2 番目のパブリック IP アドレス名: VNet4GWpip2

- アクティブ/アクティブ モードの有効化: 有効

接続を構成する

VNet1 と VNet4 の VPN ネットワーク ゲートウェイの作成が両方とも完了したら、仮想ネットワーク ゲートウェイの接続を作成できます。

同じサブスクリプション内の仮想ネットワークは、異なるリソース グループ内にある場合でも、ポータルを使用して接続できます。 だたし、仮想ネットワークが異なるサブスクリプションにある場合は、PowerShell または CLI を使用して接続する必要があります。

双方向または単方向のいずれかの接続を作成できます。 この演習では、双方向接続を指定します。 双方向接続の値を設定すると、トラフィックが双方向に流れるように、2 つの個別の接続が作成されます。

ポータルで、VNet1GW に移動します。

[仮想ネットワーク ゲートウェイ] ページの左側のペインで、[接続] を選んで [接続] ページを開きます。 [+ 追加] を選択して [接続の作成] ページを開きます。

[接続の作成] ページで、接続の値を入力します。

- [接続の種類] : ドロップダウンから [VNet 間] を選択します。

- 双方向接続の確立: 双方向のトラフィック フローを確立する場合は、この値を選択します。 この設定を選択せず、後で反対方向の接続を追加する場合は、他の仮想ネットワーク ゲートウェイから発信される新しい接続を作成する必要があります。

- [最初の接続の名前]: VNet1-to-VNet4 (VNet1 から VNet4)

- [2 番目の接続の名前]: VNet4-to-VNet1 (VNet4 から VNet1)

- [リージョン]: 米国東部 (VNet1GW のリージョン)

ページの下部にある [次へ: 設定 >] をクリックして、[設定] ページに進みます。

[設定] ページで、次の値を指定します。

- [最初の仮想ネットワーク ゲートウェイ]: ドロップダウンから [VNet1GW] を選びます。

- [2 番目の仮想ネットワーク ゲートウェイ]: ドロップダウンから [VNet4GW] を選びます。

- 共有キー (PSK) :このフィールドには、接続の共有キーを入力します。 このキーは、自分で生成または作成できます。 サイト間接続では、使用するキーは、オンプレミス デバイスと仮想ネットワーク ゲートウェイの接続の場合と同じになります。 VPN デバイスではなく、別の仮想ネットワーク ゲートウェイに接続するという点を除けば、概念は同じです。 共有キーを指定する際に重要なことは、それが接続の両側で完全に同一であることです。

- [IKE プロトコル]: IKEv2

この演習では、残りの設定を既定値のままにすることができます。

[確認と作成]、[作成] の順に選択して、接続を検証して作成します。

接続の確認

Azure ポータルで仮想ネットワーク ゲートウェイを探します。 たとえば、 [VNet1GW] に移動します。

仮想ネットワーク ゲートウェイのページで、 [接続] を選択して仮想ネットワーク ゲートウェイの [接続] ページを表示します。 接続が確立された後、 [状態] の値が [接続済み] に変わります。

[名前] 列で、いずれかの接続を選択して詳細を表示します。 データのフローが開始されると、 [データ入力] と [データ出力] に値が表示されます。

接続をさらに追加する

別の VNet 間接続を作成することも、オンプレミスの場所への IPsec サイト間接続を作成することもできます。

追加の接続を作成する前に、仮想ネットワークのアドレス空間が、接続先のアドレス空間と重複していないことを確認してください。

新しい接続を構成する場合、作成する接続の種類に合わせて、[接続の種類] を調整してください。 サイト間接続を追加する場合は、接続を作成する前にローカル ネットワーク ゲートウェイを作成する必要があります。

共有キーを使用する接続を構成する際には、接続の両側で共有キーが完全に同一であることを確認します。

追加の接続を作成するには、次の手順に従います。

- Azure portal で、接続の作成元となる VPN ゲートウェイに移動します。

- 左ペインで [接続] を選択します。 既存の接続を表示します。

- 新しい接続を作成します。

VNet 間接続に関してよく寄せられる質問

VNet 間接続に関してよく寄せられる質問については、「VPN Gateway に関する FAQ」を参照してください。

次のステップ

仮想ネットワーク内のリソースへのネットワーク トラフィックを制限する方法については、ネットワーク セキュリティに関するページを参照してください。

Azure がトラフィックを Azure、オンプレミス、インターネット リソースの間でどのようにルーティングするかについては、「仮想ネットワーク トラフィックのルーティング」を参照してください。

![[基本] タブを示すスクリーンショット。](../includes/media/vpn-gateway-basic-vnet-rm-portal-include/basics.png)

![[インスタンス] フィールドを示すスクリーンショット。](../includes/media/vpn-gateway-add-azgw-portal/instance-details.png)

![[パブリック IP アドレス] フィールドを示すスクリーンショット。](../includes/media/vpn-gateway-add-azgw-pip-portal/active-az-values.png)

![[接続の作成] ページを示すスクリーンショット。](media/vpn-gateway-howto-vnet-vnet-resource-manager-portal/bidirectional-connectivity.png)