チュートリアル: Azure Virtual WAN を使用してサイト間接続を作成する

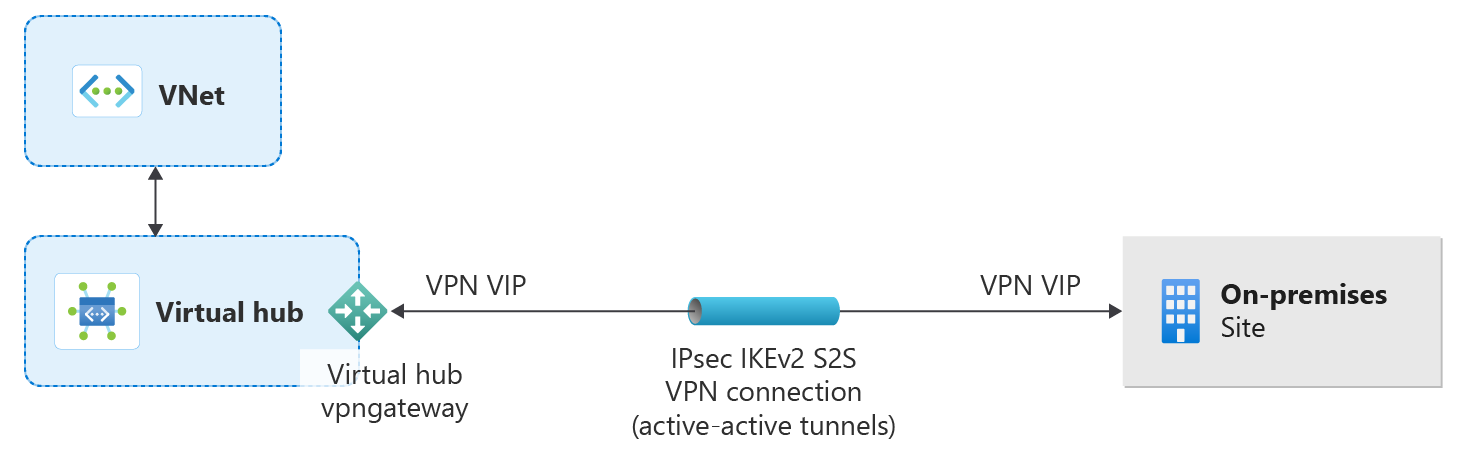

このチュートリアルでは、Virtual WAN を使用して IPsec/IKE (IKEv1 と IKEv2) VPN 接続経由で Azure のリソースに接続する方法を示します。 この種類の接続では、外部接続用パブリック IP アドレスが割り当てられていてるオンプレミスの VPN デバイスが必要です。 Virtual WAN の詳細については、Virtual WAN の概要に関するページを参照してください。

このチュートリアルで学習する内容は次のとおりです。

- 仮想 WAN を作成する

- ハブのBasic設定を構成する

- サイト間 VPN ゲートウェイの設定を構成する

- サイトを作成する

- サイトを仮想ハブに接続する

- VPNサイトを仮想ハブに接続する

- VNet を仮想ハブに接続する

- 構成ファイルをダウンロードする

- VPN ゲートウェイを表示または編集する

注意

通常、多くのサイトがある場合は、Virtual WAN パートナーを利用してこの構成を作成します。 ただし、ネットワークに慣れていて、独自の VPN デバイスの構成に熟練している場合は、この構成を自分で作成することができます。

前提条件

構成を開始する前に、以下の条件を満たしていることを確認します。

Azure サブスクリプションがある。 Azure サブスクリプションをお持ちでない場合は、無料アカウントを作成してください。

接続先の仮想ネットワークが用意されていること。

- オンプレミス ネットワークのどのサブネットも接続先の仮想ネットワークと重複していないことを確認してください。

- Azure portal で仮想ネットワークを作成するには、クイックスタート記事を参照してください。

仮想ネットワークにまだ仮想ネットワーク ゲートウェイが存在しないこと。

- 仮想ネットワークにゲートウェイ (VPN または ExpressRoute のどちらか) が既に存在する場合は、すべてのゲートウェイを削除してから先に進む必要があります。

- この構成では、仮想ネットワークが Virtual WAN ハブ ゲートウェイにのみ接続されている必要があります。

仮想ハブのプライベート アドレス空間に使用する IP アドレスの範囲を決定します。 この情報は、仮想ハブを構成するときに使用されます。 仮想ハブは、仮想 WAN によって作成および使用される仮想ネットワークです。 リージョン内の Virtual WAN ネットワークの核となります。 アドレス空間の範囲は、次の特定の規則に準拠している必要があります。

- ハブに指定するアドレス範囲が、接続先の既存の仮想ネットワークと重複することはできません。

- このアドレス範囲が、接続するオンプレミスのアドレス範囲と重複することはできません。

- オンプレミス ネットワーク構成に含まれている IP アドレス範囲になじみがない場合は、それらの詳細を提供できるだれかと調整してください。

仮想 WAN を作成する

ポータルの [リソースの検索] バーで、検索ボックスに「Virtual WAN」と入力し、Enter キーを押します。

検索結果から、 [Virtual WAN] を選択します。 [Virtual WAN] ページで [+ 作成] を選択し、 [WAN の作成] ページを開きます。

[WAN の作成] ページの [基本] タブで、フィールドに入力します。 例の値を変更して、お使いの環境に適用します。

![スクリーンショットには、[基本] タブが選択された [WAN の作成] ペインが表示されています。](../includes/media/virtual-wan-create-vwan-include/basics.png)

- サブスクリプション: 使用するサブスクリプションを選択します。

- リソース グループ: 新規作成するか、または既存のものを使用します。

- リソース グループの場所: ドロップダウンからリソースの場所を選択します。 WAN はグローバル リソースであり、特定のリージョンに存在するものではありません。 ただし、作成した WAN リソースを管理および検索するために、リージョンを選択する必要があります。

- 名前: 仮想 WAN に付ける名前を入力します。

- 種類: Basic または Standard。 [Standard] を選択します。 [Basic] を選択した場合には、Basic 仮想 WAN は、Basic ハブのみを含むことができます。 Basic ハブは、サイト間接続にのみ使用できます。

ページの下部でフィールドへの入力を完了したら、 [確認と作成] を選択します。

検証に合格したら、 [作成] をクリックして仮想 WAN を作成します。

仮想ハブの設定を構成する

仮想ハブは、サイト間、Azure ExpressRoute、またはポイント対サイト機能のためのゲートウェイを含めることができる仮想ネットワークです。 このチュートリアルでは、まず仮想ハブの [基本] タブに入力し、次のセクションで [サイト間] タブに入力します。 また、空の仮想ハブ (ゲートウェイを含まない仮想ハブ) を作成してから、ゲートウェイ (S2S、P2S、Azure ExpressRoute など) を後で追加することもできます。 仮想ハブが作成されると、仮想ハブ内にサイトをアタッチしたりゲートウェイを作成したりしていない場合でも、仮想ハブに対して課金されます。

作成した仮想 WAN に移動します。 仮想 WAN ページの左側のウィンドウの [接続] で、[ハブ] を選択します。

[ハブ] ページで、 [+ 新しいハブ] を選択して、 [仮想ハブを作成する] ページを開きます。

[仮想ハブを作成する] ページの [基本] タブで、次のフィールドを入力します。

- [リージョン] : 仮想ハブをデプロイするリージョンを選択します。

- [名前] : 仮想ハブに付ける名前。

- [ハブ プライベート アドレス空間] : CIDR 表記のハブのアドレス範囲。 ハブを作成するための最小アドレス空間は /24 です。

- 仮想ハブの容量: ドロップダウンから選択します。 詳細については、仮想ハブの設定に関するページを参照してください。

- ハブ ルーティングの基本設定: このフィールドを変更する必要がある場合を除き、既定の ExpressRoute のままにします。 詳細については、「仮想ハブ ルーティングの優先順位」を参照してください。

仮想ハブはまだ作成しないでください。 次のセクションに進み、さらに設定を構成します。

サイト間ゲートウェイを構成する

このセクションでは、サイト間接続性設定を構成してから、仮想ハブとサイト間 VPN ゲートウェイを作成します。 仮想ハブとゲートウェイの作成には約 30 分かかります。

[仮想ハブの作成] ページで [サイト間] をクリックして [サイト間] タブを開きます。

![スクリーンショットには、[サイト間] タブが選択された [仮想ハブの作成] ペインが表示されています。](../includes/media/virtual-wan-tutorial-hub-include/hub-site-to-site.png)

[サイト間] タブで次のフィールドに入力します。

サイト間 VPN を作成するには [はい] を選択します。

AS 番号: "AS 番号" フィールドは編集できません。

[ゲートウェイ スケール ユニット] : [ゲートウェイ スケール ユニット] の値をドロップダウンから選択します。 スケール ユニットを使用すると、サイトを接続する仮想ハブで作成される VPN ゲートウェイの集計スループットを選択できます。

1 スケール ユニット = 500 Mbps を選択した場合は、冗長性のための 2 つのインスタンスが作成され、それぞれの最大スループットが 500 Mbps であることを意味します。 たとえば、ブランチが 5 つあり、それぞれのブランチで 10 Mbps が実行される場合、ヘッド エンドで合計 50 Mbps が必要になります。 Azure VPN ゲートウェイの合計容量を計画する場合は、ハブに対するブランチ数をサポートするために必要な容量を評価した後に行う必要があります。

ルーティングの優先順位: Azure のルーティングの優先順位を使用すると、Azure とインターネットの間でトラフィックをルーティングする方法を選択できます。 Microsoft ネットワーク経由または ISP ネットワーク (パブリック インターネット) 経由のどちらでトラフィックをルーティングするかを選択できます。 これらのオプションはそれぞれコールド ポテト ルーティングおよびホット ポテト ルーティングとも呼ばれます。

Virtual WAN 内のパブリック IP アドレスは、選択したルーティング オプションに基づいてサービスによって割り当てられます。 Microsoft ネットワークまたは ISP によるルーティング設定の詳細については、ルーティングの基本設定に関する記事を参照してください。

[確認と作成] を選択して検証します。

[作成] を選択してハブとゲートウェイを作成します。 最大 30 分かかることがあります。 30 分後に [更新] を実行して、 [ハブ] ページでハブを確認します。 [リソースに移動] を選択してリソースに移動します。

新しいハブを作成すると、ポータルでルーターのバージョンを参照する警告メッセージが表示されることがあります。 これは、ルーターがプロビジョニングしているときに発生することがあります。 ルーターが完全にプロビジョニングされると、メッセージは表示されなくなります。

サイトを作成する

このセクションでは、サイトを作成します。 サイトは、物理的な場所に対応します。 必要な数のサイトを作成します。 これらのサイトには、オンプレミス VPN デバイスのエンドポイントが含まれています。

たとえば、NY、ロンドン、および LA にブランチ オフィスがある場合は、3 つの別個のサイトを作成します。 仮想 WAN 内の仮想ハブあたり最大 1,000 個のサイトを作成できます。 複数の仮想ハブがある場合は、仮想ハブごとに 1,000 個作成できます。

Virtual WAN パートナーの CPE デバイスがある場合は、そのパートナーに Azure へのオートメーションについて確認してください。 通常、オートメーションとは、単純なクリック操作で、大規模なブランチ情報を Azure にエクスポートし、CPE から Azure Virtual WAN VPN ゲートウェイへの接続性を設定できることを意味します。 詳細については、Azure から CPE パートナーへのオートメーション ガイダンスを参照してください。

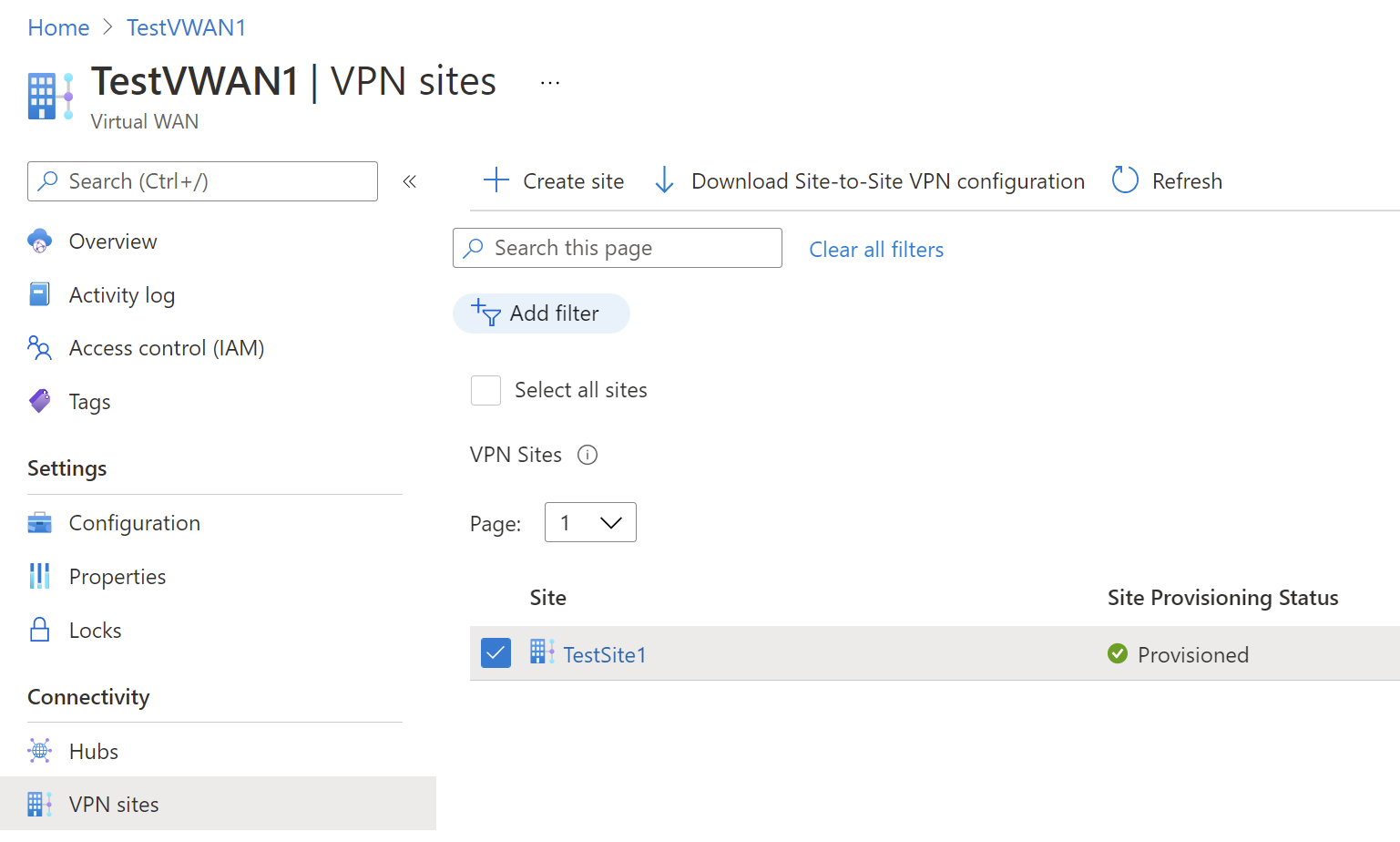

[Virtual WAN] -> [VPN サイト] に移動し、[VPN サイト] ページを開きます。

[VPN サイト] ページで [+ サイトの作成] をクリックします。

[VPN サイトを作成する] ページの [基本] タブで、次のフィールドを入力します。

リージョン: 旧称は [場所]。 これは、このサイト リソースを作成する場所です。

名前: オンプレミスのサイトの呼称。

デバイス ベンダー: VPN デバイス ベンダーの名前 (例: Citrix、Cisco、Barracuda)。 デバイス ベンダーを追加すると、Azure チームがお客様の環境をよりよく理解し、将来の最適化の可能性を追加したり、トラブルシューティングを行ったりするのに役立ちます。

プライベート アドレス空間: オンプレミス サイトにある IP アドレス空間。 このアドレス空間宛てのトラフィックは、ローカル サイトにルーティングされます。 これは、サイトで BGP が有効になっていない場合に必要です。

Note

サイトを作成した後にアドレス空間を編集した場合 (追加のアドレス空間を追加した場合など)、コンポーネントの再作成中での有効なルートの更新には、8 分から 10 分かかることがあります。

ブランチにある物理的なリンクに関する情報を追加するには、 [リンク] を選択します。 Virtual WAN パートナーの CPE デバイスがある場合は、システムから設定されたブランチ情報のアップロードの一部として、この情報が Azure と交換されるかどうかを確認します。

リンク名: VPN サイトで物理リンクに付ける名前。 例: mylink1。

リンク速度: これは、ブランチの場所での VPN デバイスの速度です。 例:50。50 Mbps は、ブランチ サイトの VPN デバイスの速度を示します。

リンク プロバイダー名: VPN サイトの物理リンクの名前。 例:ATT、Verizon。

リンク IP アドレス/FQDN: このリンクを使用しているオンプレミス デバイスのパブリック IP アドレス。 必要に応じて、ExpressRoute の背後にあるオンプレミスの VPN デバイスのプライベート IP アドレスを指定できます。 完全修飾ドメイン名を指定することもできます。 たとえば、「something.contoso.com」と入力します。 FQDN は VPN ゲートウェイから解決できる必要があります。 この FQDN のホストとなる DNS サーバーにインターネットから到達できれば、それが可能となります。 IP アドレスと FQDN の両方を指定した場合は、IP アドレスが優先されます。

注意

サポートされる IPv4 アドレスは FQDN ごとに 1 つです。 FQDN が複数の IP アドレスに解決された場合、それらのアドレスから最初の IP4 アドレスが VPN ゲートウェイによって選択されます。 現時点では、IPv6 アドレスはサポートされていません。

VPN ゲートウェイには、5 分おきに更新される DNS キャッシュがあります。 ゲートウェイが FQDN の解決を試みるのは、切断されたトンネルのみです。 ゲートウェイのリセットや構成の変更でも、FQDN の解決がトリガーされます。

Link Border Gateway Protocol (リンク Border Gateway Protocol) : 仮想 WAN リンクでの BGP の構成は、Azure 仮想ネットワーク ゲートウェイ VPN での BGP の構成と同等です。 オンプレミスの BGP ピア アドレスをデバイス側のご使用の VPN および VPN サイトの VNet アドレス空間のパブリック IP アドレスと同じにすることはできません。 VPN デバイスでは BGP ピア IP に別の IP アドレスを使用してください。 デバイスのループバック インターフェイスに割り当てられたアドレスを使用できます。 場所を表す対応する VPN サイトで、このアドレスを指定します。 BGP の前提条件については、「BGP と Azure VPN Gateway について」を参照してください。 いつでも VPN リンク接続を編集して、BGP パラメーター (リンクのピアリング IP と AS 番号) を更新することができます。

リンクを追加したり削除したりすることができます。 VPN サイトごとに 4 つのリンクがサポートされています。 たとえば、ブランチの場所に ISP (インターネット サービス プロバイダー) が 4 つある場合は、各 ISP に 1 つずつ、合計 4 つのリンクを作成し、各リンクの情報を入力できます。

フィールドの入力が完了したら、 [確認と作成] を選択して確認します。 [作成] をクリックしてサイトを作成します。

お使いの Virtual WAN に移動します。 [VPN サイト] ページで、作成したサイトを確認できるはずです。 サイトが表示されない場合は、フィルターを調整する必要があります。 [ハブの関連付け:] バブルの [X] をクリックして、フィルターをクリアします。

フィルターがクリアされると、サイトを表示できます。

VPNサイトを仮想ハブに接続する

このセクションでは、VPN サイトを仮想ハブに接続します。

お使いの Virtual WAN のページで、[ハブ] に移動します。

[ハブ] ページで、作成したハブをクリックします。

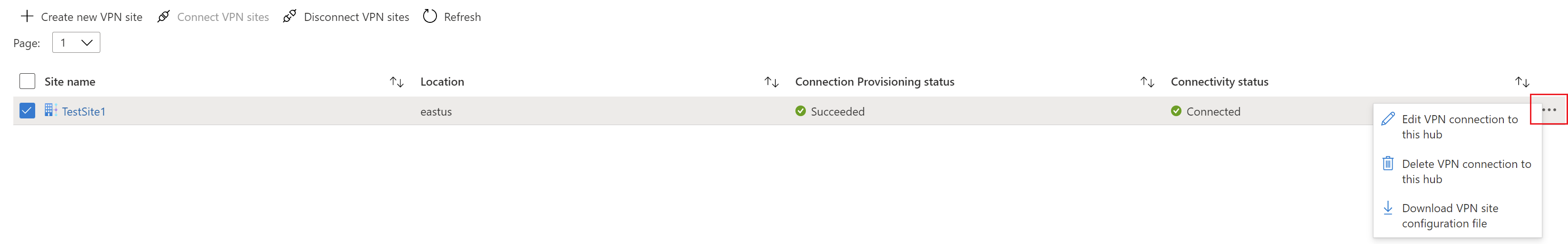

作成したハブのページで、左側のペイン [接続] の下にある [VPN (サイト間)] をクリックして、[VPN (サイト間)] ページを開きます。

[VPN (サイト間)] ページに、自分のサイトが表示されるはずです。 そうでない場合は、[ハブの関連付け:x] バブルをクリックしてフィルターをクリアし、サイトを表示することが必要な場合があります。

サイトの名前の横にあるチェック ボックスをオンにして (サイト名を直接クリックしないでください)、[VPN サイトの接続] をクリックします。

![[サイトの接続] を示すスクリーンショット。](../includes/media/virtual-wan-tutorial-connect-vpn-site-include/connect-site.png)

[サイトの接続] ページで、設定を構成します。

![スクリーンショットには、[サイトの接続] ペインが表示されています。仮想ハブの事前共有キーと関連設定を指定できます。](../includes/media/virtual-wan-tutorial-connect-vpn-site-include/connect.png)

[事前共有キー (PSK)]: VPN デバイスで使われる事前共有キーを入力します。 キーを入力しない場合、Azure により、キーが自動的に生成されます。 その場合、VPN デバイスを構成するときにそのキーを使用します。

[プロトコル] と [IPsec] : プロトコル (IKEv2) と IPsec (既定値) の既定の設定のままにするか、カスタム設定を構成できます。 詳細については、既定またはカスタムの IPsec に関する記事を参照してください。

[Propagate Default Route](既定ルートの伝達) : 既定ルートを伝達する必要がある場合のみ、この設定を [有効] に変更します。 それ以外の場合は、 [無効] のままにします。 この設定は後でいつでも変更できます。

[有効] オプションを選択すると、仮想ハブは、学習した既定のルートをこの接続に伝達できます。 このフラグは、Virtual WAN ハブにファイアウォールをデプロイした結果としてそのハブにより既定のルートが既に学習されている場合、または接続されている別のサイトでトンネリングが強制的に有効にされている場合のみ、接続に対して既定のルートの伝達を有効にします。 既定のルートの起点は Virtual WAN ハブ内にありません。

[ポリシー ベースのトラフィック セレクターを使用する]: この設定を使うデバイスへの接続を構成している場合を除き、この設定は [無効] のままにします。

[トラフィック セレクターを構成しますか]: 既定値のままにします。 この設定は後でいつでも変更できます。

[接続モード]: 既定値のままにします。 この設定は、接続を開始できるゲートウェイを決定するために使われます。

ページの下部にある [接続] を選びます。

[接続] を選ぶと、接続ステータスは [更新中] と表示されます。 更新が完了すると、サイトに接続と接続性の状態が表示されます。

[接続のプロビジョニングの状態] : これは、VPN サイトを Azure ハブの VPN ゲートウェイに接続する接続の Azure リソースの状態です。 このコントロール プレーンの操作が正常に終了すると、Azure VPN ゲートウェイとオンプレミスの VPN デバイスは、接続の確立に進みます。

[接続性の状態] : これは、ハブ内の Azure の VPN ゲートウェイと VPN サイト間の接続性 (データ パス) の実際の状態です。 更新が完了すると、次のいずれかの状態が表示されます。

- 不明:通常、この状態は、バックエンド システムが別の状態に移行しようとしている場合に表示されます。

- 接続中: VPN ゲートウェイは、実際のオンプレミスの VPN サイトに接続しようとしています。

- 接続済み: VPN ゲートウェイとオンプレミスの VPN サイトの間に接続が確立されています。

- 未接続: 接続が確立されていません。

- 切断: この状態は、何らかの理由 (オンプレミスまたは Azure 内) で、接続が切断された場合に表示されます。

サイトを変更する場合は、サイト名の横にあるチェック ボックスをオンにし (サイト名を直接クリックしないでください)、[...] コンテキスト メニューをクリックします。

このページでは、次のことができます。

- このハブへの VPN 接続を削除します。

- このハブへの VPN 接続の削除。

- このサイトに固有の VPN 構成ファイルをダウンロードします。 代わりに、このハブに接続されているサイトの構成ファイルをダウンロードする場合は、ページの上部にあるメニューから [VPN 構成のダウンロード] を選びます。

VNet を仮想ハブに接続する

このセクションでは、仮想ハブと仮想ネットワークの間の接続を作成します。

Azure portal で、左側のウィンドウの仮想 WAN に移動し、[仮想ネットワーク接続] を選択します。

[仮想ネットワーク接続] のページで、[+ 接続の追加] を選択します。

[接続の追加] ページで、接続の設定を構成します。 ルーティング設定については、「ルーティングについて」を参照してください。

- 接続名: 接続に名前を付けます。

- ハブ: この接続に関連付けるハブを選択します。

- サブスクリプション:サブスクリプションを確認します。

- リソース グループ: 接続先の仮想ネットワークを含むリソース グループを選択します。

- 仮想ネットワーク: このハブに接続する仮想ネットワークを選択します。 既存の仮想ネットワーク ゲートウェイがない仮想ネットワークを選択してください。

- [なし] に伝達: 既定では、これは [いいえ] に設定されています。 このスイッチを [はい] に変更すると、 [ルート テーブルへ伝達] および [ラベルへ伝達] の構成オプションが構成できなくなります。

- ルート テーブルを関連付ける: ドロップダウンから、関連付けるルート テーブルを選択できます。

- ラベルへ伝達: ラベルはルート テーブルの論理グループです。 この設定では、ドロップダウンから選びます。

- 静的ルート: 必要に応じて静的ルートを構成します。 ネットワーク仮想アプライアンスの静的ルートを構成します (該当する場合)。 仮想 WAN では、仮想ネットワーク接続の静的ルートに対して 1 つの次ホップ IP がサポートされています。 たとえば、イングレスとエグレスのトラフィック フロー用に個別の仮想アプライアンスがある場合は、仮想アプライアンスを別の VNet に配置し、VNet を仮想ハブに接続することをお勧めします。

- この VNet 内のワークロードのネクスト ホップ IP をバイパスする: この設定により、NVA を介したすべてのトラフィックを強制することなく、NVA と他のワークロードを同じ VNet にデプロイできます。 この設定は、新しい接続を構成する場合にのみ構成できます。 この設定を既に作成した接続に使用する場合は、接続を削除してから、新しい接続を追加します。

- [静的ルートを伝達]: この設定は現在ロールアウト中です。この設定を使用すると、[静的ルート] セクションで定義されている静的ルートを、[ルート テーブルへ伝達] で指定されているルート テーブルに伝達できます。 さらに、ルートは、[ラベルへ伝達] と指定されているラベルがあるルート テーブルに伝達されます。 これらのルートは、既定のルート 0/0 を除き、ハブ間で伝達できます。

構成する設定が完了したら、[作成] をクリックして接続を作成します。

VPN 構成をダウンロードする

オンプレミス VPN デバイスを構成するには、VPN デバイス構成ファイルを使用します。 基本的な手順は次のとおりです。

Virtual WAN のページから、[ハブ] -> 自分の仮想ハブ -> [VPN (サイト間)] ページに移動します。

[VPN (サイト間)] ページの上部にある [VPN 構成のダウンロード] をクリックします。Azure により、リソース グループ "microsoft-network-<場所>" に新しいストレージ アカウントが作成されるときに一連のメッセージが表示されます。この <場所> は WAN の場所です。 [既存のものを使用] をクリックし、書き込みアクセス許可を有効にして有効な SAS URL を追加することで、既存のストレージ アカウントを追加することもできます。 新しい SAS URL の作成の詳細については、SAS URL の生成に関する記事を参照してください。

ファイルの作成が完了したら、リンクをクリックしてファイルをダウンロードします。 これにより、指定された SAS URL の場所に VPN 構成を含む新しいファイルが作成されます。 ファイルの内容の詳細については、このセクションの「VPN デバイス構成ファイルについて」を参照してください。

オンプレミスの VPN デバイスに構成を適用します。 詳細については、このセクションの VPN デバイスの構成に関する説明を参照してください。

VPN デバイスに構成を適用した後は、作成したストレージ アカウントを保持する必要はありません。

VPN デバイス構成ファイルについて

デバイス構成ファイルには、オンプレミスの VPN デバイスを構成するときに使用する構成が含まれています。 このファイルを表示すると、次の情報を確認できます。

vpnSiteConfiguration - このセクションは、仮想 WAN に接続するサイトとして設定されたデバイスの詳細を示します。 ブランチ デバイスの名前とパブリック IP アドレスが含まれています。

vpnSiteConnections - このセクションには、次の設定に関する情報が含まれています。

仮想ハブの仮想ネットワークのアドレス空間。

例:"AddressSpace":"10.1.0.0/24"仮想ハブに接続されている仮想ネットワークのアドレス空間。

例:"ConnectedSubnets":["10.2.0.0/16","10.3.0.0/16"]仮想ハブ vpngateway の IP アドレス。 vpngateway の各接続はアクティブ/アクティブ構成の 2 つのトンネルで構成されているため、このファイルには両方の IP アドレスが示されています。 この例では、サイトごとに "Instance0" と "Instance1" が表示されています。

例:"Instance0":"104.45.18.186" "Instance1":"104.45.13.195"BGP や事前共有キーなどの、vpngateway 接続構成の詳細。PSK は、自動的に生成される事前共有キーです。 カスタム PSK の [概要] ページで、接続をいつでも編集できます。

デバイス構成ファイルの例

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"r403583d-9c82-4cb8-8570-1cbbcd9983b5"

},

"vpnSiteConfiguration":{

"Name":"testsite1",

"IPAddress":"73.239.3.208"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe",

"ConnectedSubnets":[

"10.2.0.0/16",

"10.3.0.0/16"

]

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"bkOWe5dPPqkx0DfFE3tyuP7y3oYqAEbI",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

},

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"1f33f891-e1ab-42b8-8d8c-c024d337bcac"

},

"vpnSiteConfiguration":{

"Name":" testsite2",

"IPAddress":"198.51.100.122"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe"

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"XzODPyAYQqFs4ai9WzrJour0qLzeg7Qg",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

},

{

"configurationVersion":{

"LastUpdatedTime":"2018-07-03T18:29:49.8405161Z",

"Version":"cd1e4a23-96bd-43a9-93b5-b51c2a945c7"

},

"vpnSiteConfiguration":{

"Name":" testsite3",

"IPAddress":"192.0.2.228"

},

"vpnSiteConnections":[

{

"hubConfiguration":{

"AddressSpace":"10.1.0.0/24",

"Region":"West Europe"

},

"gatewayConfiguration":{

"IpAddresses":{

"Instance0":"203.0.113.186",

"Instance1":"203.0.113.195"

}

},

"connectionConfiguration":{

"IsBgpEnabled":false,

"PSK":"YLkSdSYd4wjjEThR3aIxaXaqNdxUwSo9",

"IPsecParameters":{

"SADataSizeInKilobytes":102400000,

"SALifeTimeInSeconds":3600

}

}

}

]

}

VPN デバイスの構成

注意

Virtual WAN パートナー ソリューションを使用して作業している場合、VPN デバイスの構成が自動的に行われます。 デバイス コントローラーは Azure から構成ファイルを取得し、デバイスに適用して Azure への接続を設定します。 これは、VPN デバイスを手動で構成する方法を知る必要がないことを意味します。

デバイスを構成する手順が必要な場合は、VPN デバイス構成スクリプトのページの手順を使用できます。このとき、次の点に注意してください。

VPN デバイスのページに書かれている手順は Virtual WAN 用ではありませんが、構成ファイルの Virtual WAN の値を使用して VPN デバイスを手動で構成することができます。

VPN Gateway 用のダウンロード可能なデバイス構成スクリプトは、構成が異なるため、Virtual WAN では機能しません。

新しい仮想 WAN は、IKEv1 と IKEv2 の両方をサポートできます。

Virtual WAN では、ポリシー ベースとルート ベースの両方の VPN デバイスとデバイスの手順を使用できます。

ゲートウェイの設定を表示または編集する

VPN ゲートウェイの設定は、いつでも表示して構成できます。 [仮想ハブ] -> [VPN (サイト間)] に移動し、[ゲートウェイ構成] をクリックします。

[VPN Gateway の編集] ページでは、次の設定を確認できます。

- パブリック IP アドレス: Azure によって割り当てられます。

- プライベート IP アドレス: Azure によって割り当てられます。

- Default BGP IP Address (既定の BGP IP アドレス) : Azure によって割り当てられます。

- Custom BGP IP Address (カスタム BGP IP アドレス) : このフィールドは APIPA (自動プライベート IP アドレス指定) 用に予約されています。 Azure では、169.254.21.* から 169.254.22.* の範囲の BGP IP がサポートされます。 Azure では、これらの範囲の BGP 接続が受け入れられますが、既定の BGP IP を使用して接続がダイヤルされます。 ユーザーは、インスタンスごとに複数のカスタム BGP IP アドレスを指定できます。 両方のインスタンスで同じカスタム BGP IP アドレスを使用しないでください。

リソースをクリーンアップする

作成したリソースは、不要になったら削除してください。 Virtual WAN リソースのいくつかは、依存関係に応じた特定の順序で削除する必要があります。 削除が完了するまでに 30 分程度かかる場合があります。

作成した仮想 WAN を開きます。

仮想 WAN に関連付けられている仮想ハブを選択してハブ ページを開きます。

ゲートウェイの種類ごとの以下の順序に従って、すべてのゲートウェイ エンティティを削除します。 この処理は、完了までに 30 分ほどかかる場合があります。

VPN:

- VPN サイトを切断します

- VPN 接続を削除します

- VPN ゲートウェイを削除します

ExpressRoute:

- ExpressRoute 接続を削除します

- ExpressRoute ゲートウェイを削除します

仮想 WAN に関連付けられているすべてのハブについて、この手順を繰り返します。

ハブはこの時点で削除することも、後でリソース グループを削除するときにハブを削除することもできます。

Azure portal でリソース グループに移動します。

[リソース グループの削除] を選択します。 これでハブと仮想 WAN を含め、リソース グループ内の他のリソースが削除されます。

次のステップ

次に、Virtual WAN の詳細については下記を参照してください。

![スクリーンショットには、[基本] タブが選択された [仮想ハブの作成] ペインが表示されています。](../includes/media/virtual-wan-hub-basics/create-hub.png)

![[基本] タブが開いている [VPN サイトの作成] ページを示すスクリーンショット。](../includes/media/virtual-wan-tutorial-site-include/site-basics.png)

![[リンク] タブが開いている [VPN サイトの作成] ページを示すスクリーンショット。](../includes/media/virtual-wan-tutorial-site-include/links.png)

![[Connect to this hub]\(このハブに接続する\) を示すスクリーンショット。](../includes/media/virtual-wan-tutorial-site-include/connect.png)

![[VPN (サイト間)] ページのスクリーンショット。ゲートウェイ構成が赤で囲ってあります。](media/virtual-wan-site-to-site-portal/view-configuration-1.png)