P2S ユーザー VPN のユーザー グループと IP アドレス プールを構成する

P2S ユーザー VPNは、ユーザー グループを作成して、ID または認証資格情報に基づいて特定のアドレス プールからユーザー IP アドレスを割り当てる機能を提供します。 この記事は、ユーザー グループ、グループ メンバー、グループの優先順位付けを構成するのに役立ちます。 ユーザー グループの操作の詳細については、ユーザー グループについてに関するページを参照してください。

前提条件

開始する前に、1 つ以上の認証方法を使用する仮想 WAN が構成されていることを確認してください。 手順については、チュートリアル: Virtual WAN ユーザー VPN P2S 接続の作成に関するページを参照してください。

ワークフロー

このアーティクルでは、次のワークフローを使用して、P2S VPN 接続のユーザー グループと IP アドレス プールを設定します。

構成要件を検討する

認証メカニズムを選択する

ユーザー グループを作成する

ゲートウェイ設定の構成

ステップ 1: 構成要件を検討する

このセクションでは、ユーザー グループと IP アドレス プールの構成要件と制限事項を示します。

最大グループ数: 1 つの P2S VPN ゲートウェイは最大 90 個のグループを参照できます。

最大メンバー数: ゲートウェイに割り当てられたすべてのグループにわたるポリシー/グループのメンバーの合計数は 390 です。

複数の割り当て: 1 つのグループが同じゲートウェイ上の複数の接続構成に割り当てられている場合、そのグループとそのメンバーは複数回カウントされます。 例: 3 つの VPN 接続構成に割り当てられた 10 人のメンバーがいるポリシー グループは、10 人のメンバーがいる 1 つのグループではなく、30 人のメンバーがいる 3 つのグループとしてカウントされます。

同時ユーザー数: 同時ユーザーの合計数は、ゲートウェイのスケール ユニットと各ユーザー グループに割り当てられた IP アドレス数によって決まります。 これは、ゲートウェイに関連付けられたポリシー/グループのメンバー数によって決まるわけではありません。

VPN サーバー構成の一部としてグループが作成されると、グループの名前と既定の設定を変更することはできません。

グループ名は個別にする必要があります。

数値優先度が低いグループは、数値優先度が高いグループより前に処理されます。 接続しているユーザーが複数のグループのメンバーである場合、ゲートウェイは、IP アドレスを割り当てる目的で、それらのユーザーを優先順位が低いグループのメンバーであるとみなします。

既存のポイント対サイト VPN ゲートウェイで使用されているグループは削除できません。

グループに対応する上下の矢印ボタンをクリックすると、グループの優先順位を変更できます。

アドレス プールは、同じ仮想 WAN 内の他の接続構成 (同じまたは異なるゲートウェイ) で使用されるアドレス プールと重複することはできません。

アドレス プールは、仮想ネットワーク アドレス空間、仮想ハブ アドレス空間、またはオンプレミスのアドレスと重複することもできません。

アドレス プールを /24 より小さくすることはできません。 たとえば、/25 または /26 の範囲を割り当てることはできません。

ステップ 2: 認証メカニズムの選択

次のセクションでは、ユーザー グループの作成時に使用できる認証メカニズムのリストを示します。

Microsoft Entra グループ

Active Directory グループを作成および管理する場合は、「Microsoft Entra グループとグループ メンバーシップの管理」を参照してください。

- Microsoft Entra グループ オブジェクト ID (グループ名ではない) は、Virtual WAN ポイント対サイト ユーザー VPN 構成の一部として指定する必要があります。

- Microsoft Entra ユーザーは、複数の Active Directory グループの一部として割り当てることができますが、Virtual WAN では、ユーザーが最も低い数値優先度を持つ Virtual WAN ユーザーまたはポリシー グループの一部であると見なします。

RADIUS - NPS ベンダー固有の属性を構成する

ネットワーク ポリシー サーバー (NPS) のベンダー固有の属性の構成情報については、RADIUS - ベンダー固有の属性の NPS の構成に関するページを参照してください。

証明書

自己署名証明書を生成するには、ユーザー VPN P2S 接続の証明書の生成とエクスポート: PowerShell に関するページを参照してください。 特定の共通名を持つ証明書を生成するには、New-SelfSignedCertificate PowerShell コマンドを実行するときに Subject パラメーターを適切な値 (例 xx@domain.com) に変更します。 たとえば、次の Subject を使用して証明書を生成できます。

| デジタル証明書のフィールド | Value | description |

|---|---|---|

| 情報カテゴリ | CN= cert@marketing.contoso.com | マーケティング部門のデジタル証明書 |

| 情報カテゴリ | CN= cert@sale.contoso.com | 販売部門のデジタル証明書 |

| 情報カテゴリ | CN= cert@engineering.contoso.com | エンジニアリング部門のデジタル証明書 |

| 情報カテゴリ | CN= cert@finance.contoso.com | 財務部門のデジタル証明書 |

Note

デジタル証明書認証を使用した複数アドレス プール機能は、Subject フィールドに基づいて特定のユーザー グループに適用されます。 この選択条件は、サブジェクト代替名 (SAN) 証明書では機能しません。

ステップ 3: ユーザー フローを作成する

ユーザー グループを作成するには、次のステップを実行します。

Azure portal で、[Virtual WAN] -> [ユーザー VPN 構成] ページに移動します。

[ユーザー VPN 構成] ページで、編集するユーザー VPN 構成を選択し、[構成の編集] を選択します。

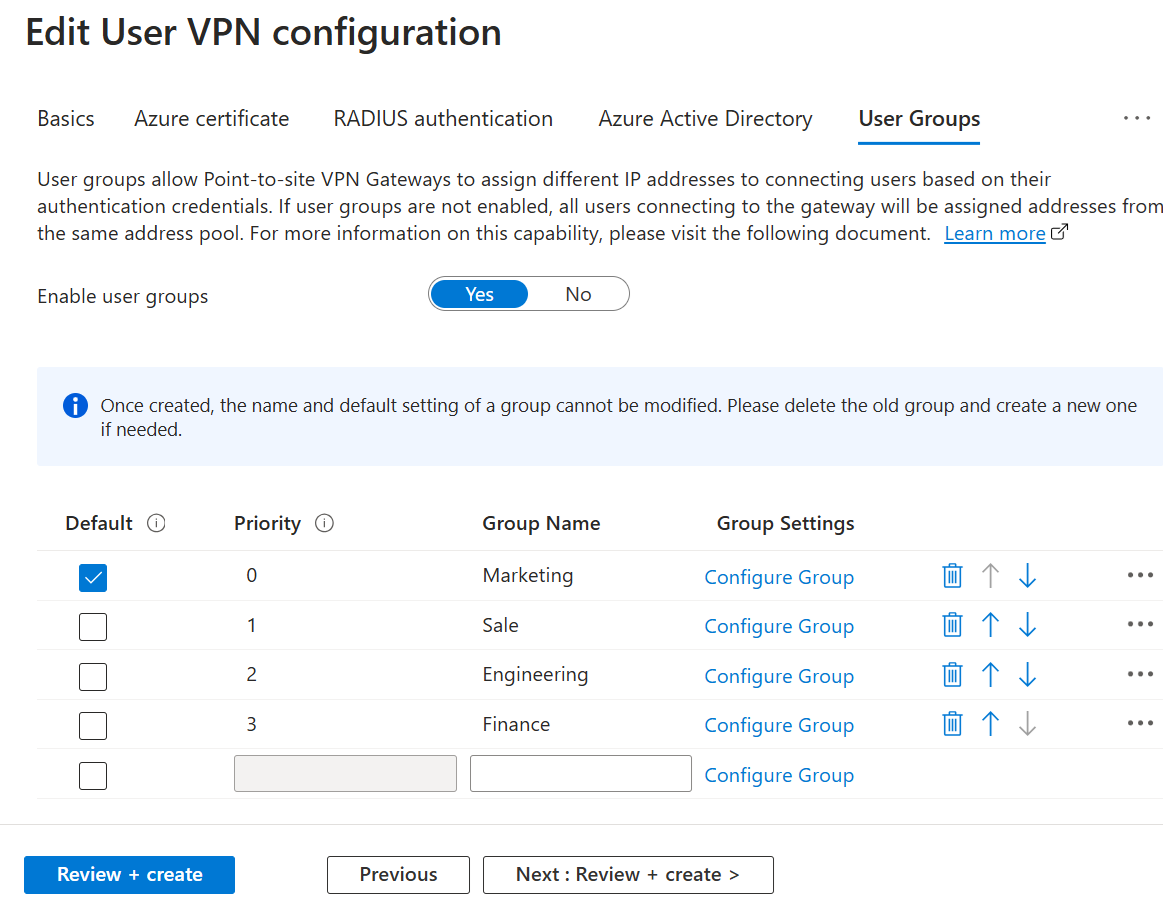

[ユーザー VPN 構成の編集] ページで、[ユーザー グループ] タブを開きます。

[はい] を選択してユーザー グループを有効にします。 このサーバー構成が P2S VPN ゲートウェイに割り当てられると、同じユーザー グループに含まれるユーザーには、同じアドレス プールの IP アドレスが割り当てられます。 異なるグループの一部であるユーザーには、異なるグループの IP アドレスが割り当てられます。 この機能を使用する場合は、作成するグループの 1 つに既定のグループを選択する必要があります。

新しいユーザー グループの作成を開始するには、名前パラメーターに最初のグループの名前を入力します。

[グループ名] の横にある [グループの構成] を選択して、[グループ設定の構成] ページを開きます。

[グループ設定の構成] ページで、このグループに含める各メンバーの値を入力します。 1 つのグループに複数のグループ メンバーを含めることができます。

[名前] フィールドに入力して、新しいメンバーを作成します。

ドロップダウンから [認証: 設定の種類] を選びます。 ドロップダウンは、ユーザー VPN 構成で選択した認証方法に基づいて自動的に設定されます。

値を入力します。 有効な値については、ユーザー グループについてに関するページを参照してください。

グループの設定の作成が完了したら、[追加] と [OK] を選択します。

追加のグループを作成します。

少なくとも 1 つのグループを既定として選択します。 ゲートウェイで指定されたグループに参加していないユーザーは、ゲートウェイの既定のグループに割り当てられます。 また、グループが作成された後は、グループの "既定" 状態を変更できないことに注意してください。

矢印を選択して、グループの優先順位を調整します。

[レビューと作成] を選択して、作成と構成を行います。 ユーザー VPN 構成を作成したら、ユーザー グループ機能を使用するようにゲートウェイ サーバー構成設定を構成します。

ステップ 4: ゲートウェイ設定の構成

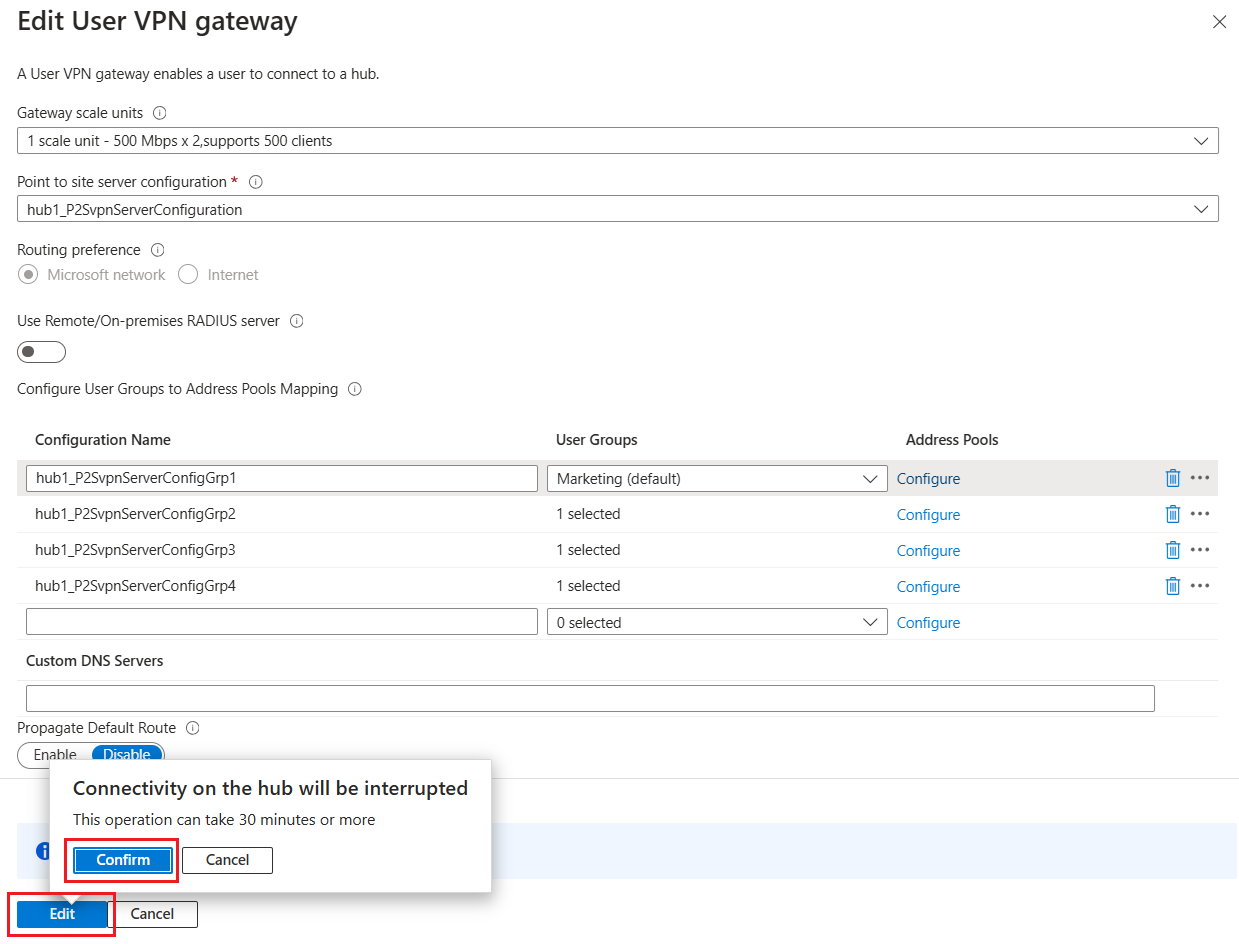

ポータルで、仮想ハブに移動し、[ユーザー VPN (ポイント対サイト)] を選択します。

ポイント対サイトページで、[ゲートウェイ スケール ユニット] リンクを選択して、[ユーザー VPN ゲートウェイの編集] を開きます。 ドロップダウンから [ゲートウェイ スケール ユニット] の値を調整して、ゲートウェイのスループットを決定します。

[ポイント対サイト サーバーの構成] で、ユーザー グループ用に構成したユーザー VPN 構成を選択します。 これらの設定をまだ構成していない場合は、ユーザー グループの作成に関するページを参照してください。

新しい構成名を入力して、新しいポイント対サイト構成を作成します。

この構成に関連付ける 1 つ以上のグループを選択します。 この構成に関連付けられているグループの一部であるすべてのユーザーには、同じ IP アドレス プールの IP アドレスが割り当てられます。

このゲートウェイのすべての構成で、1 つだけ既定のユーザー グループが選択されている必要があります。

[アドレス プール] の場合は、[構成] を選択して [アドレス プールの指定] ページを開きます。 このページで、新しいアドレス プールをこの構成に関連付けます。 この構成に関連付けられているグループのメンバーであるユーザーには、指定されたプールから IP アドレスが割り当てられます。 必要に応じて、ゲートウェイに関連付けられているゲートウェイ スケール ユニットの数に基づいて、複数のアドレス プールを指定します。 アドレス プールを /24 より小さくすることはできません。 たとえば、ユーザー グループのアドレス プール範囲を小さくしたい場合、/25 または /26 の範囲を割り当てることはできません。 最小のプレフィックスは /24 です。 [追加] を選択し、[OK] をクリックしてアドレス プールを保存します。

異なるアドレス プールから IP アドレスを割り当てる必要があるグループのセットごとに 1 つの構成が必要です。 手順を繰り返して、さらに構成を作成します。 アドレス プールとグループに関する要件と制限事項については、ステップ 1を参照してください。

必要な構成を作成したら、[編集] を選択し、[確認] をクリックして設定を保存します。

トラブルシューティング

- 確認パケット は正しい属性があしますか?:Wireshark または別のパケット キャプチャを NPS モードで実行し、共有キーを使用してパケットを復号化できます。 RADIUS サーバーからポイント対サイト VPN ゲートウェイにパケットが送信され、適切な RADIUS VSA が構成されていることを検証できます。

- ユーザーは間違った割り当てIPを使用していますか?: ユーザーがポリシーに一致しているかどうかに関係なく、NPS イベント ログを設定し、認証を検査します。

- アドレス プールに問題がありますか? ゲートウェイで指定されたすべてのアドレス プール。 アドレス プールは 2 つのアドレス プールに分割され、ポイント対サイト VPN ゲートウェイ ペアの各アクティブ/アクティブ インスタンスに割り当てられます。 これらの分割アドレスは、有効なルート テーブルに表示されます。 たとえば、「10.0.0.0/24」 を指定すると、有効なルート テーブルに 2 つの 「/25」 ルートが表示されます。 そうでない場合は、ゲートウェイで定義されているアドレス プールを変更してみてください。

- P2S クライアントがルートを受信できない場合は? すべてのポイント対サイト VPN 接続構成が defaultRouteTable に関連付けられていることを確認し、同じルート テーブルのセットに反映します。 これはポータルを使用している場合は自動的に構成されますが、REST、PowerShell、または CLI を使用している場合は、すべての伝達と関連付けが適切に設定されていることを確認してください。

- Azure VPN クライアントを使用してマルチプールを有効にできない場合は? Azure VPN クライアントを使用している場合は、ユーザー デバイスにインストールされている Azure VPN クライアントが最新バージョンであることを確認します。 このフィーチャーを有効にするには、もう一度クライアントをダウンロードする必要があります。

- すべてのユーザーがデフォルトのグループに割り当てられますか? Microsoft Entra 認証を使用している場合は、サーバー構成

(https://login.microsoftonline.com/<tenant ID>)で入力されたテナント URL が\で終わらないことを確認してください。 URL が\で終わると、ゲートウェイでは Microsoft Entra ユーザー グループを適切に処理できず、すべてのユーザーが既定のグループに割り当てられます。 修復するには、サーバーの構成を変更して末尾の\を削除し、ゲートウェイで構成されたアドレス プールを修正してこの変更をゲートウェイに適用します。 これは既知の問題です。 - マルチプールフィーチャーを使用するように外部ユーザーを招待しようとしていますか? Microsoft Entra 認証を使っており、外部のユーザー (VPN ゲートウェイ上で構成された Microsoft Entra ドメインに属していないユーザー) を Virtual WAN ポイント対サイト VPN ゲートウェイに接続するように招待する予定の場合、外部ユーザーのユーザーの種類が ''ゲスト'' ではなく、''メンバー'' であることを確認します。 また、ユーザーの "名前" がユーザーのメール アドレスに設定されていることを確認します。 接続ユーザーのユーザーの種類や名前が前述のように正しく設定されていない場合や、外部メンバーを Microsoft Entra ドメインの ''メンバー'' に設定できない場合、その接続ユーザーは既定のグループに割り当てられ、既定の IP アドレス プールから IP が割り当てられます。

次のステップ

- ユーザー グループの詳細については、P2S ユーザー VPN のユーザー グループと IP アドレス プールについてに関するページを参照してください。

![グループが選択された [ユーザー VPN ゲートウェイの編集] ページのスクリーンショット。](media/user-groups-create/select-groups.png)

![[アドレス プールの指定] ページのスクリーンショット。](media/user-groups-create/address-pools.png)