仮想ネットワーク ピアリング

仮想ネットワーク ピアリングは、Azure の 2 つ以上の仮想ネットワークにシームレスに接続することを可能にします。 仮想ネットワークは、接続において、見かけ上 1 つのネットワークとして機能します。 ピアリングされた仮想ネットワーク内の仮想マシン間のトラフィックには、Microsoft のバックボーンインフラストラクチャが使用されます。 同じネットワーク内の仮想マシン間でのトラフィックと同様に、トラフィックは Microsoft のプライベート ネットワークのみを介してルーティングされます。

既定では、1 つの仮想ネットワークに最大 500 の他の仮想ネットワークがピアリングされます。 Azure Virtual Network Manager の接続構成を使用することで、この制限を引き上げて、1 つの仮想ネットワークに最大 1,000 の仮想ネットワークをピアリングできます。 このサイズを大きくすると、たとえば 1,000 スポークの仮想ネットワークを持つハブおよびスポークのトポロジを作成できます。 また、すべてのスポーク仮想ネットワークが直接的に相互接続されている、1,000 スポークの仮想ネットワークのメッシュを作成することもできます。

Azure では、次の種類のピアリングがサポートされています。

- 仮想ネットワーク ピアリング: 同じ Azure リージョン内の仮想ネットワークを接続します。

- グローバル仮想ネットワーク ピアリング: Azure リージョン間で仮想ネットワークを接続します。

ローカルまたはグローバルの仮想ネットワーク ピアリングを使うことには、次のような利点があります。

- 異なる仮想ネットワーク内のリソース間で、待ち時間の短い広帯域幅の接続が可能である。

- ある仮想ネットワーク内のリソースは別の仮想ネットワーク内のリソースとの通信できる。

- Azure サブスクリプション、Microsoft Entra テナント、デプロイ モデル、Azure リージョン間で仮想ネットワーク間でデータを転送する機能。

- Azure Resource Manager を介して作成された仮想ネットワークをピアリングする機能。

- Resource Manager を使用して作成された仮想ネットワークを、クラシック デプロイ モデルで作成されたものにピアリングする機能。 Azure のデプロイメント モデルについて詳しくは、Azure のデプロイメント モデルの概要に関する記事をご覧ください。

- ピアリングの作成時またはピアリングの作成後に、いずれの仮想ネットワークのリソースにもダウンタイムは発生しません。

ピアリングされた仮想ネットワーク間のネットワーク トラフィックはプライベートである。 仮想ネットワーク間のトラフィックは、Microsoft のバックボーン ネットワーク上で保持されます。 仮想ネットワーク間の通信に、パブリック インターネット、ゲートウェイ、暗号化は要求されません。

接続

ピアリングされた仮想ネットワークでは、一方の仮想ネットワーク内のリソースが、ピアリングされているもう一方の仮想ネットワーク内のリソースに直接接続できるようになります。

同一リージョンでピアリングされた仮想ネットワーク内の仮想マシン間のネットワーク待ち時間は、単一の仮想ネットワーク内での待ち時間と同じです。 ネットワーク スループットは、仮想マシンに許可された帯域幅を基準としています。許可されている帯域幅は、仮想マシンのサイズに比例するものです。 ピアリング内の帯域幅に関して他の制限は一切ありません。

ピアリングされた仮想ネットワーク内の仮想マシン間のトラフィックは、ゲートウェイやパブリック インターネット経由ではなく、Microsoft のバックボーン インフラストラクチャを通じて直接ルーティングされます。

どちらかの仮想ネットワークにネットワーク セキュリティ グループを適用して、もう一方の仮想ネットワークやサブネットへのアクセスを適宜ブロックすることができます。 仮想ネットワーク ピアリングを構成するときに、仮想ネットワーク間のネットワーク セキュリティ グループの規則を開く、または閉じます。 ピアリングされた仮想ネットワーク間で完全な接続を開く場合、ネットワーク セキュリティ グループを適用して、特定のアクセスをブロック (拒否) することができます。 完全な接続が規定のオプションです。 ネットワーク セキュリティ グループの詳細については、セキュリティ グループに関するページをご覧ください。

ピアリングされている Azure 仮想ネットワークのアドレス空間のサイズを変更する

現在ピアリングされているアドレス空間で、ダウンタイムを発生させずに、ピアリングされている Azure 仮想ネットワークのアドレス空間のサイズを変更することが可能です。 この機能は、ワークロードのスケーリング後に仮想ネットワークのアドレス空間をサイズ変更する必要がある場合に便利です。 アドレス空間のサイズ変更後に、ピアリングを新しいアドレス空間の変更と同期する必要があります。 サイズ変更は、IPv4 アドレス空間と IPv6 アドレス空間の両方で機能します。

アドレスのサイズは、次の方法で変更できます。

- 既存のアドレス範囲のアドレス範囲プレフィックスを変更 (たとえば、10.1.0.0/16 を 10.1.0.0/18 に変更) します。

- 仮想ネットワークにアドレス範囲を追加します。

- 仮想ネットワークからアドレス範囲を削除します。

アドレス空間のサイズ変更は、クロステナントでもサポートされています。

仮想ネットワーク ピアは、Azure portal または Azure PowerShell を使用して同期できます。 アドレス空間のサイズ変更操作を複数回行ってから同期操作を実行する代わりに、サイズ変更操作を行うたびに同期を実行することをお勧めします。 ピアリングされた仮想ネットワークのアドレス空間を更新する方法については、「ピアリングされた仮想ネットワークのアドレス空間を更新する」を参照してください。

重要

この機能は、更新する仮想ネットワークがクラシックの仮想ネットワークとピアリングされているシナリオは、サポートしていません。

サービス チェーン

サービス チェイニングを利用すると、一方の仮想ネットワークのトラフィックを、ユーザー定義ルート (UDR) を介して、ピアリングされたネットワーク内の仮想アプライアンスまたはゲートウェイに向けることができます。

サービス チェイニングを可能にするには、ピアリングされた仮想ネットワーク内の仮想マシンを指し示す UDR を、次ホップの IP アドレスとして構成します。 ユーザー定義ルートが仮想ネットワーク ゲートウェイをポイントするようにして、サービス チェーンを有効にすることもできます。

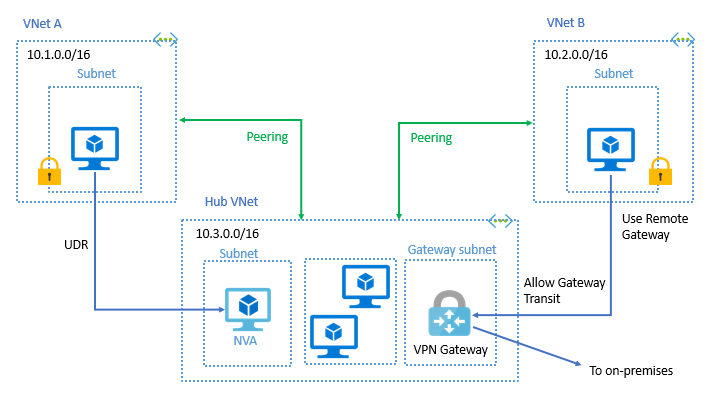

ネットワーク仮想アプライアンスや VPN ゲートウェイなどのインフラストラクチャ コンポーネントをハブ仮想ネットワークがホストする、ハブおよびスポーク型のネットワークを展開することができます。 すべてのスポーク仮想ネットワークが、ハブ仮想ネットワークとピアリングできるようになります。 トラフィックは、ハブ仮想ネットワークでネットワーク仮想アプライアンスまたは VPN ゲートウェイを経由します。

仮想ネットワーク ピアリングは、UDR 内の次ホップを、ピアリングされた仮想ネットワーク内の仮想マシンまたは VPN ゲートウェイの IP アドレスにすることを可能にします。 Azure ExpressRoute ゲートウェイを次ホップ型に指定している UDR を使用して、仮想ネットワーク間をルーティングすることはできません。 UDR の詳細については、「 ユーザー定義ルートの概要」を参照してください。 ハブおよびスポークのネットワーク トポロジを作成する方法については、「Azure のハブおよびスポーク ネットワーク トポロジ」を参照してください。

ゲートウェイとオンプレミスの接続

各仮想ネットワークには、ピアリングされた仮想ネットワークも含め、独自のゲートウェイを持つことができます。 仮想ネットワークは、独自のゲートウェイを使用して、オンプレミス ネットワークに接続できます。 ピアリングされた仮想ネットワークであっても、ゲートウェイを使用して仮想ネットワーク間接続を構成できます。

仮想ネットワーク間の接続に両方の方法を構成すると、ピアリング構成を介して仮想ネットワーク間のトラフィックが流れます。 トラフィックは、Azure のバックボーンを使用します。

そのピアリングされた仮想ネットワークのゲートウェイを、オンプレミスのネットワークへのトランジット ポイントとして構成することもできます。 この場合、リモート ゲートウェイを使用している仮想ネットワークが、それ独自のゲートウェイを持つことはできません。 1 つの仮想ネットワークが所有できるゲートウェイは 1 つに限られています。 以下の図に示すようにゲートウェイは、ローカル ゲートウェイであるか、ピアリングされた仮想ネットワークのリモート ゲートウェイのどちらかになります。

仮想ネットワーク ピアリングとグローバル仮想ネットワーク ピアリングの両方で、ゲートウェイ転送がサポートされます。

異なるデプロイメント モデルを使用して作成された仮想ネットワーク間のゲートウェイ転送がサポートされています。 ゲートウェイは、Azure Resource Manager モデルの仮想ネットワーク内にある必要があります。 ゲートウェイ転送の使用についての詳細は、「仮想ネットワーク ピアリングの VPN ゲートウェイ転送を構成する」をご覧ください。

1 つの Azure ExpressRoute 接続を共有する仮想ネットワークをピアリングする場合、この間のトラフィックは、ピアリングのリレーションシップを通過します。 トラフィックは、Azure のバックボーン ネットワークを使用します。 それでも、各仮想ネットワークのローカル ゲートウェイを使用してオンプレミス回線に接続できます。 また、共有ゲートウェイを使用して、オンプレミス接続用の転送を構成することもできます。

トラブルシューティング

仮想ネットワークがピアリングされていることを確認するには、有効なルートを確認します。 仮想ネットワーク内の任意のサブネット内のネットワーク インターフェイスのルートを確認します。 仮想ネットワーク ピアリングが存在する場合、仮想ネットワーク内のすべてのサブネットは、ピアリングされている各仮想ネットワークのアドレス空間ごとに、型が仮想ネットワーク ピアリングである次ホップを使用するルートを含みます。 詳しくは、「仮想マシンのルーティングに関する問題を診断する」をご覧ください。

また、Azure Network Watcher 使用することで、ピアリングされた仮想ネットワーク内にある仮想マシンに対する接続のトラブルシューティングもできます。 接続チェックを実行すると、接続元の仮想マシンのネットワーク インターフェイスから接続先の仮想マシンのネットワーク インターフェイスまでのトラフィックのルーティング方法がわかります。 詳細情報については、「Azure portal を使用した Azure Network Watcher による接続のトラブルシューティング」を参照してください。

また、「仮想ネットワーク ピアリングの問題をトラブルシューティングする」もご確認ください。

ピアリングした仮想ネットワークの制約

仮想ネットワークがグローバルにピアリングされている場合のみ、次の制約が適用されます。

- 1 つの仮想ネットワーク内のリソースは、グローバルにピアリングされた仮想ネットワーク内の基本ロード バランサー (内部またはパブリック) のフロントエンド IP アドレスと通信できません。

- 基本的なロード バランサーを使用する一部のサービスは、グローバルな仮想ネットワーク ピアリングでは動作しません。 詳細情報については、「グローバル仮想ネットワーク ピアリングとロード バランサーに関する制約について」を参照してください。

PUT 仮想ネットワーク操作の一部として、仮想ネットワーク ピアリングを実行することはできません。

詳細については、「要件と制約」を参照してください。 サポートされているピアリングの数の詳細については、「ネットワークの制限」を参照してください。

アクセス許可

仮想ネットワーク ピアリングを作成するために必要なアクセス許可については、アクセス許可に関するページを参照してください。

価格

仮想ネットワーク ピアリング接続を利用するイングレスとエグレス トラフィックには少額の料金が発生します。 詳細については、「Virtual Network の価格」を参照してください。

ゲートウェイ転送はピアリングのプロパティであり、仮想プライベート ネットワーク、またはピアリングされた仮想ネットワーク内にある ExpressRoute ゲートウェイを、仮想ネットワークが使用できるようにします。 ゲートウェイ転送は、クロスプレミスとネットワーク間接続の両方で機能します。 ピアリングされた仮想ネットワークでのゲートウェイ (イングレスまたはエグレス) へのトラフィックには、スポーク仮想ネットワーク (または VPN ゲートウェイを使用しない仮想ネットワーク) で仮想ネットワーク ピアリングの料金が発生します。 詳細情報については、「 AZure VPN Gateway の価格」で、VPN ゲートウェイの料金と ExpressRoute ゲートウェイの料金についてご確認ください。

Note

このドキュメントの以前のバージョンでは、仮想ネットワーク ピアリングの料金は、ゲートウェイ転送を含むスポーク仮想ネットワーク (または非ゲートウェイ仮想ネットワーク) には適用されないと述べられていました。 価格ページごとに正確な価格が反映されるようになりました。

関連するコンテンツ

2 つの仮想ネットワーク間のピアリングを作成できます。 ネットワークは、同じサブスクリプション、同じサブスクリプション内の異なるデプロイメント モデル、または異なるサブスクリプションに属することができます。 次のいずれかのシナリオのチュートリアルを完了します。

Azure デプロイメント モデル サブスクリプション 両方が Resource Manager 同じ 異なる 一方が Resource Manager、もう一方がクラシック 同じ 異なる ハブおよびスポークのネットワーク トポロジを作成する方法については、「Azure のハブおよびスポーク ネットワーク トポロジ」を参照してください。

すべての仮想ネットワーク ピアリング設定の詳細については、「仮想ネットワーク ピアリングの作成、変更、削除」を参照してください。

仮想ネットワーク ピアリングとグローバル仮想ネットワーク ピアリングの一般的な疑問に対する回答は、「仮想ネットワーク ピアリング」でご確認ください。