Azure Virtual Network Manager を使用してネットワーク トラフィックをブロックする方法 - Azure portal

この記事では、RDP ポート 3389 で受信ネットワーク トラフィックをブロックするセキュリティ管理規則を作成して規則コレクションに追加する方法について説明します。 詳細については、セキュリティ管理規則に関するページを参照してください。

前提条件

セキュリティ管理規則の構成を開始する前に、次の手順が実行済みであることを確認してください。

- セキュリティ管理規則の各要素を理解している。

- Azure Virtual Network Manager インスタンスを作成した。

SecurityAdmin 構成を作成する

- [設定] の下の [構成] を選択し、[+ 作成] を選択します。

- ドロップダウン メニューから [セキュリティの構成] を選びます。

- [Basics]\(基本\) タブで、このセキュリティ構成を識別するように [名前] を入力し、[Next: Rule collections]\(次へ: 規則コレクション\) を選択します。

規則コレクションとセキュリティ規則を追加する

この規則コレクションを識別するように [名前] を入力し、一連の規則を適用する [Target network groups]\(ターゲット ネットワーク グループ\) を選択します。

[Add a rule collection page]\(規則コレクションの追加\) ページで、[+ 追加] を選択します。

次の情報を入力または選択してから、[追加] を選択して規則コレクションに規則を追加します。

設定 値 名前 規則名として「Deny_RDP」と入力します。 説明 規則に関する説明を入力します。 優先順位* 規則の優先順位を決定する値 (0-99) を入力します。 数値が小さいほど優先順位が高くなります。 この例では「1」と入力します アクション* トラフィックをブロックする [拒否] を選択します。 詳細については、「アクション」を参照してください 方向* この規則を使用して受信トラフィックを拒否するため、[受信] を選択します。 プロトコル* [TCP] プロトコルを選択します。 HTTP と HTTPS は TCP ポートです。 ソース 送信元の種類 ソースの種類として [IP アドレス] または [サービス タグ] のいずれかを選択します。 ソース IP アドレス このフィールドは、ソースの種類として "IP アドレス" を選ぶと表示されます。 CIDR 表記を使用して IPv4 または IPv6 のアドレスまたは範囲を入力します。 複数のアドレスまたはアドレスのブロックを定義する場合は、コンマを使用して区切ります。 この例では空白のままにします。 発信元サービス タグ このフィールドは、ソースの種類として "サービス タグ" を選ぶと表示されます。 ソースとして指定するサービスのサービス タグを選択します。 サポートされているタグの一覧については、「利用可能なサービス タグ」を参照してください。 ソース ポート 1 つのポート番号またはポート範囲 (1024-65535 など) を入力します。 複数のポートまたはポート範囲を定義する場合は、コンマを使用して区切ります。 任意のポートを指定するには、「*」と入力します。 この例では空白のままにします。 宛先 変換先の型 宛先の種類として [IP アドレス] または [サービス タグ] のいずれかを選択します。 送信先 IP アドレス このフィールドは、宛先の種類として "IP アドレス" を選ぶと表示されます。 CIDR 表記を使用して IPv4 または IPv6 のアドレスまたは範囲を入力します。 複数のアドレスまたはアドレスのブロックを定義する場合は、コンマを使用して区切ります。 宛先サービス タグ このフィールドは、宛先の種類として "サービス タグ" を選ぶと表示されます。 宛先として指定するサービスのサービス タグを選択します。 サポートされているタグの一覧については、「利用可能なサービス タグ」を参照してください。 宛先ポート 1 つのポート番号またはポート範囲 (1024-65535 など) を入力します。 複数のポートまたはポート範囲を定義する場合は、コンマを使用して区切ります。 任意のポートを指定するには、「*」と入力します。 この例では「3389」と入力します。 規則コレクションにさらに規則を追加する場合は、手順 1 から 3 を繰り返します。

必要なすべての規則の作成が完了したら、[追加] を選択して、規則コレクションをセキュリティ管理構成に追加します。

次に、[確認および作成] と [作成] を選択して、セキュリティ構成を完了します。

セキュリティ管理構成をデプロイする

新しいセキュリティ管理構成を作成したばかりの場合は、必ずこの構成をデプロイして、ネットワーク グループ内の仮想ネットワークに適用してください。

- [設定] で [デプロイ] を選択し、[構成のデプロイ] を選択します。

- [Include security admin in your goal state] (目標の状態にセキュリティ管理を含める) チェックボックスを選択し、最後のセクションで作成したセキュリティ構成をドロップダウン メニューから選択します。 次に、この構成をデプロイするリージョンを選択します。

- [次へ] と [デプロイ] を選択し、セキュリティ管理構成をデプロイします。

既存のセキュリティ管理構成を更新する

- 更新するセキュリティ構成を、静的メンバーを含むネットワーク グループに適用する場合は、構成をもう一度デプロイして有効にする必要があります。

- ネットワーク グループ内の動的メンバーには、セキュリティ管理構成が自動的に適用されます。

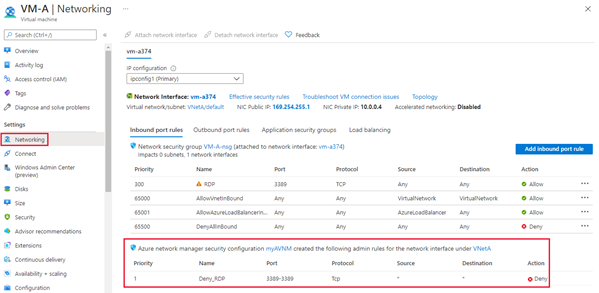

セキュリティ管理規則を確認する

セキュリティ管理者規則を適用した仮想ネットワークのいずれかに含まれる仮想マシンの [ネットワーク] 設定にアクセスします。 ない場合は、仮想ネットワークのいずれかにテスト用仮想マシンをデプロイします。 仮想マシンには、Azure Virtual Network Manager によって適用されるセキュリティ規則を含む、ネットワーク セキュリティ グループ規則の下に新しいセクションがあります。

次のステップ

セキュリティ管理規則の詳細を確認する