Azure ファイル共有に共有レベルのアクセス許可を割り当てる

ストレージ アカウントで Active Directory (AD) ソースを有効にしたら、ファイル共有にアクセスするために、共有レベルのアクセス許可を構成する必要があります。 共有レベルのアクセス許可を割り当てる方法は 2 つあります。 それらは特定の Microsoft Entra ユーザーやグループに割り当てることができるほか、既定の共有レベルのアクセス許可として、すべての認証済み ID に割り当てることができます。

重要

ファイルの所有権を引き受ける機能を含めて、ファイル共有を完全に管理制御するには、ストレージ アカウント キーを使用する必要があります。 完全な管理制御は、ID ベースの認証ではサポートされていません。

適用対象

| ファイル共有の種類 | SMB | NFS |

|---|---|---|

| Standard ファイル共有 (GPv2)、LRS/ZRS | ||

| Standard ファイル共有 (GPv2)、GRS/GZRS | ||

| Premium ファイル共有 (FileStorage)、LRS/ZRS |

共有レベルのアクセス許可を割り当てる方法を選ぶ

Azure ファイル共有に対する共有レベルのアクセス許可は、Microsoft Entra ユーザー、グループ、またはサービス プリンシパル用に構成されますが、ディレクトリとファイル レベルのアクセス許可は Windows アクセス制御リスト (ACL) を使用して適用されます。 アクセスできる必要があるユーザー、グループ、またはサービス プリンシパルを表す Microsoft Entra の ID に、共有レベルのアクセス許可を割り当てる必要があります。 Azure Managed Identities (MSIs) など、Microsoft Entra ID にのみ存在する ID に対する認証と承認はサポートされていません。

ほとんどのユーザーは、共有レベルのアクセス許可を特定の Microsoft Entra ユーザーまたはグループに割り当て、その後 Windows ACL を使用してディレクトリおよびファイル レベルできめ細かくアクセスを制御する必要があります。 これは最も厳重でセキュリティで保護された構成です。

代わりに、既定の共有レベルのアクセス許可を使って、閲覧者、共同作成者、管理者特権共同作成者、特権共同作成者、または特権閲覧者に、すべての認証済み ID へのアクセスを許可することをお勧めするシナリオが 3 つあります。

- オンプレミスの AD DS を Microsoft Entra ID に同期できない場合は、既定の共有レベルのアクセス許可を使用できます。 既定の共有レベルのアクセス許可を割り当てると、Microsoft Entra ID で ID に対するアクセス許可を指定する必要がないため、同期要件を回避できます。 その後、ファイルやディレクトリに対して Windows ACL を使用して、アクセス許可をよりきめ細かく適用できます。

- AD に関連付けられ、Microsoft Entra ID と同期していない ID でも、既定の共有レベル アクセス許可を利用できます。 これには、スタンドアロン管理サービス アカウント (sMSA)、グループ管理サービス アカウント (gMSA)、コンピューター アカウントが含まれる場合があります。

- 使用しているオンプレミスの AD DS が、ファイル共有がデプロイされている Microsoft Entra ID とは別の Microsoft Entra ID に同期されている。

- これは、マルチテナント環境を管理するときに一般的です。 既定の共有レベルのアクセス許可を使用すると、Microsoft Entra ID ハイブリッド ID の要件を回避できます。 その場合でもファイルやディレクトリに対して Windows ACL を使用してアクセス許可をよりきめ細かく適用できます。

- ファイルとディレクトリ レベルで Windows ACL のみを使用して認証を適用した方がよい。

Azure Files に関する Azure RBAC ロール

Azure Files には Azure ロールベースのアクセス制御 (RBAC) の 5 つの組み込みロールがあり、その一部では共有レベルのアクセス許可をユーザーとグループに付与できます。 Azure Storage Explorer を使っている場合は、Azure ファイル共有の読み取りとアクセスのために、閲覧者とデータ アクセス ロールも必要です。

Note

コンピューター アカウントには Microsoft Entra ID に ID がないため、それらに対して Azure RBAC を構成することはできません。 ただし、既定の共有レベルのアクセス許可を使用すれば、コンピューター アカウントでファイル共有にアクセスすることができます。

| 組み込みの Azure RBAC ロール | 説明 |

|---|---|

| ストレージ ファイル データの SMB 共有の閲覧者 | Azure ファイル共有のファイルまたはディレクトリに対する読み取りアクセスを許可します。 このロールは、Windows ファイル サーバーでのファイル共有 ACL の読み取りに相当します。 |

| 記憶域ファイル データの SMB 共有の共同作成者 | Azure ファイル共有のファイルまたはディレクトリに対する読み取り、書き込み、削除アクセスを許可します。 |

| 記憶域ファイル データの SMB 共有の管理者特権共同作成者 | Azure ファイル共有のファイルまたはディレクトリに対する ACL の読み取り、書き込み、削除、変更を許可します。 このロールは、Windows ファイル サーバーでのファイル共有 ACL の変更に相当します。 |

| ストレージ ファイル データ権限付き共同作成者 | 既存の ACL をオーバーライドして、Azure ファイル共有での ACL の読み取り、書き込み、削除、変更を行うことができます。 |

| ストレージ ファイル データ権限を持つ閲覧者 | 既存の ACL をオーバーライドして、Azure ファイル共有での読み取りアクセスを許可します。 |

特定の Microsoft Entra ユーザーまたはグループに対する共有レベルのアクセス許可

特定の Microsoft Entra ユーザーまたはグループを使用して Azure ファイル共有のリソースにアクセスする場合、その ID は、オンプレミスの AD DS と Microsoft Entra ID の両方に存在するハイブリッド ID である必要があります。 たとえば、AD に user1@onprem.contoso.com というユーザーがいて、Microsoft Entra Connect 同期または Microsoft Entra Connect クラウド同期を使用して、user1@contoso.com として Microsoft Entra ID に同期したとします。このユーザーが Azure Files にアクセスできるようにするには、user1@contoso.com に共有レベルのアクセス許可を割り当てる必要があります。 グループやサービス プリンシパルにも同じ概念が適用されます。

重要

ワイルドカード (*) 文字を使うのではなく、アクションとデータ アクションを明示的に宣言することによりアクセス許可を割り当てます。 データ アクションのカスタム ロール定義にワイルドカード文字が含まれている場合、そのロールに割り当てられているすべての ID に、可能なすべてのデータ アクションへのアクセス権が付与されます。 つまり、そのようなすべての ID は、プラットフォームに追加される新しいデータ アクションも許可されます。 新しいアクションまたはデータ アクションによって付与される追加のアクセスとアクセス許可は、ワイルドカードを使用しているお客様にとって望ましくない動作である可能性があります。

共有レベルのアクセス許可を機能させるには、次の操作を行う必要があります。

- AD ソースが AD DS または Microsoft Entra Kerberos の場合は、オンプレミスの Microsoft Entra Connect 同期アプリケーション、または Microsoft Entra Connect クラウド同期 (Microsoft Entra 管理センターからインストールできる軽量のエージェント) のいずれかを使って、ユーザーとグループの両方をローカル AD から Microsoft Entra ID に同期する必要があります。

- ストレージ アカウントにアクセスできるように、AD 同期済みのグループを RBAC ロールに追加します。

ヒント

省略可能: SMB サーバーの共有レベルのアクセス許可を RBAC アクセス許可に移行したいとお考えのお客様は、PowerShell コマンドレットを Move-OnPremSharePermissionsToAzureFileShare 使用して、ディレクトリとファイル レベルのアクセス許可をオンプレミスから Azure に移行できます。 このコマンドレットは、特定のオンプレミス ファイル共有のグループを評価し、3 つの RBAC ロールを使用して適切なユーザーとグループを Azure ファイル共有に書き込みます。 コマンドレットを呼び出す際には、オンプレミス共有と Azure ファイル共有の情報を指定してください。

Azure portal、Azure PowerShell、または Azure CLI を使用して、共有レベルのアクセス許可を付与するために、組み込みのロールをユーザーの Microsoft Entra ID に割り当てることができます。

重要

共有レベルのアクセス許可は、完了してから有効になるまで最大 3 時間かかります。 アクセス許可が同期されるまで待ってから、資格情報を使ってファイル共有に接続してください

Azure portal を使用して Azure ロールを Microsoft Entra ID に割り当てるには、これらの手順に従います。

- Azure portal でファイル共有に移動するか、SMB ファイル共有を作成します。

- [アクセス制御 (IAM)] を選択します。

- [ロールの割り当てを追加する] を選択します。

- [ロールの割り当てを追加する] ブレードで、 [ロール] の一覧から適切な組み込みロールを選択します。

- [アクセスの割り当て先] を、既定値の [Microsoft Entra のユーザー、グループ、サービス プリンシパル] のままにします。 名前またはメール アドレスで、ターゲット Microsoft Entra ID を選択します。 選択した Microsoft Entra ID は、ハイブリッド ID である必要があり、クラウドのみの ID にすることはできません。 これは、同じ ID が AD DS でも表示されることを意味します。

- [保存] を選択して、ロールの割り当て操作を完了します。

すべての認証済み ID に対する共有レベルのアクセス許可

Microsoft Entra のユーザーまたはグループに対して共有レベルのアクセス許可を構成するのではなく、ストレージ アカウントに既定の共有レベルのアクセス許可を追加することができます。 ストレージ アカウントに割り当てられた既定の共有レベルのアクセス許可は、そのストレージ アカウントに含まれるすべてのファイル共有に適用されます。

既定の共有レベルのアクセス許可を設定すると、認証されたすべてのユーザーとグループに同じアクセス許可が付与されます。 認証済みのユーザーやグループは、そのストレージ アカウントが関連付けられているオンプレミスの AD DS に対して認証できる ID として識別されます。 初期化すると、既定の共有レベルのアクセス許可は [なし] に設定されます。これは、Azure ファイル共有内のファイルやディレクトリへのアクセスが許可されていないことを示します。

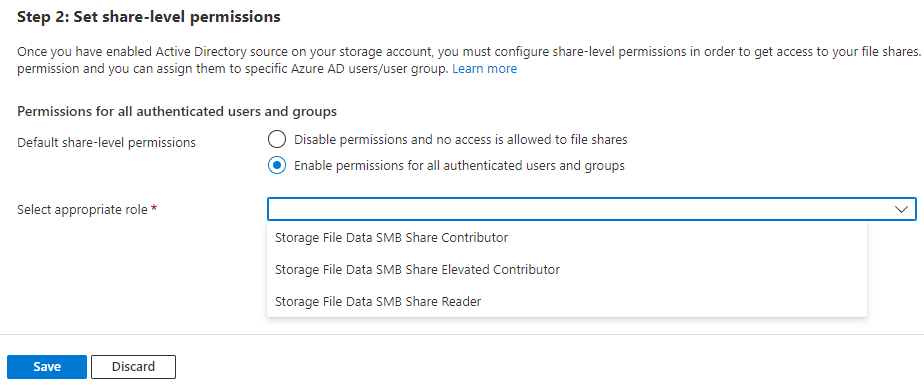

Azure portal を使用してストレージ アカウントに対する既定の共有レベルのアクセス許可を構成するには、次の手順に従います。

Azure portal で、ご利用のファイル共有を含むストレージ アカウントに移動し、[データ ストレージ] > [ファイル共有] の順に選択します。

既定の共有レベルのアクセス許可を割り当てる前に、ストレージ アカウントで AD ソースを有効にする必要があります。 既にこれを行っている場合は、[Active Directory] を選択し、次の手順に進みます。 それ以外の場合は、[Active Directory: 未構成] を選択し、目的の AD ソースの下にある [設定] を選択し、AD ソースを有効にします。

AD ソースを有効にしたら、手順 2: 共有レベルのアクセス許可を使用して構成を行うことができます。 [すべての認証済みユーザーとグループのアクセス許可を有効にする] を選択します。

ドロップダウン リストから、既定の共有アクセス許可として有効にする適切なロールを選択します。

[保存] を選択します。

両方の構成を使用した場合の動作

アクセス許可は、認証済みのすべての Microsoft Entra ユーザーに割り当てることも、特定の Microsoft Entra ユーザーやグループに割り当てることもできます。 この設定では、特定のユーザーまたはグループが、デフォルトの共有レベルのパーミッションとRBACの割り当てのうち、いずれか高いレベルのアクセス許可を持つことになります。 言い換えると、あるユーザーにターゲットのファイル共有に対する [記憶域ファイル データの SMB 閲覧者] を付与したとします。 また、認証済みのすべてのユーザーに、既定の共有レベルのアクセス許可 [ストレージ ファイル データの SMB 共有の管理者特権の共同作成者] を付与しました。 この構成では、その特定のユーザーは、ファイル共有に対する [ストレージ ファイル データの SMB 共有の管理者特権の共同作成者] レベルのアクセス権限を持ちます。 より高いレベルのアクセス許可が常に優先されます。

次のステップ

共有レベルのアクセス許可を割り当てたので、ディレクトリとファイル レベルのアクセス許可を構成できます。 共有レベルのアクセス許可が有効になるまでに最大 3 時間かかる場合があります。