チュートリアル: インシデント内の IP アドレス評価情報を自動的に確認して記録する

インシデントの重大度をすばやく簡単に評価する方法の 1 つは、その中に悪意のあるアクティビティの原因として知られている IP アドレスがあるかどうかを確認することです。 これを自動的に行う方法があると、多くの時間と労力を節約できます。

このチュートリアルでは、Microsoft Sentinel の自動化ルールとプレイブックを使用して、インシデント内の IP アドレスを脅威インテリジェンス ソースと照合して自動的にチェックし、それぞれの結果を関連するインシデントに記録する方法について学習します。

このチュートリアルを終えると、次のことができるようになります。

- テンプレートからプレイブックを作成する

- プレイブックの他のリソースへの接続を構成して承認する

- プレイブックを呼び出すオートメーション ルールを作成する

- 自動化されたプロセスの結果を確認する

重要

Microsoft Sentinel は、Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビューとして、Microsoft Defender XDR または E5 ライセンスなしで Microsoft Sentinel を Defender ポータルで利用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

前提条件

このチュートリアルを完了するには、以下のものが必要です。

Azure サブスクリプション。 まだない場合は、無料のアカウントを作成してください。

Microsoft Sentinel ソリューションがデプロイされ、データが取り込まれる Log Analytics ワークスペース。

次のリソースに次のロールが割り当てられている Azure ユーザー。

- Microsoft Sentinel 共同作成者 (Microsoft Sentinel がデプロイされている Log Analytics ワークスペース上)。

- ロジック アプリ共同作成者と所有者または同等 (このチュートリアルで作成したプレイブックを含むリソース グループ上)。

インストール済みのコンテンツ ハブの VirusTotal ソリューション

このチュートリアルでは、(無料の) VirusTotal アカウントで十分です。 運用環境の実装には、VirusTotal Premium アカウントが必要です。

環境内の少なくとも 1 台のコンピューターに Azure Monitor エージェントがインストールされていること。これにより、インシデントが生成され、Microsoft Sentinel に送信されます。

テンプレートからプレイブックを作成する

Microsoft Sentinel には、既製のすぐに使用できるプレイブック テンプレートが含まれています。これをカスタマイズして使用して、多数の基本的な SecOps の目標とシナリオを自動化できます。 インシデントの IP アドレス情報をエンリッチするものを見つけましょう。

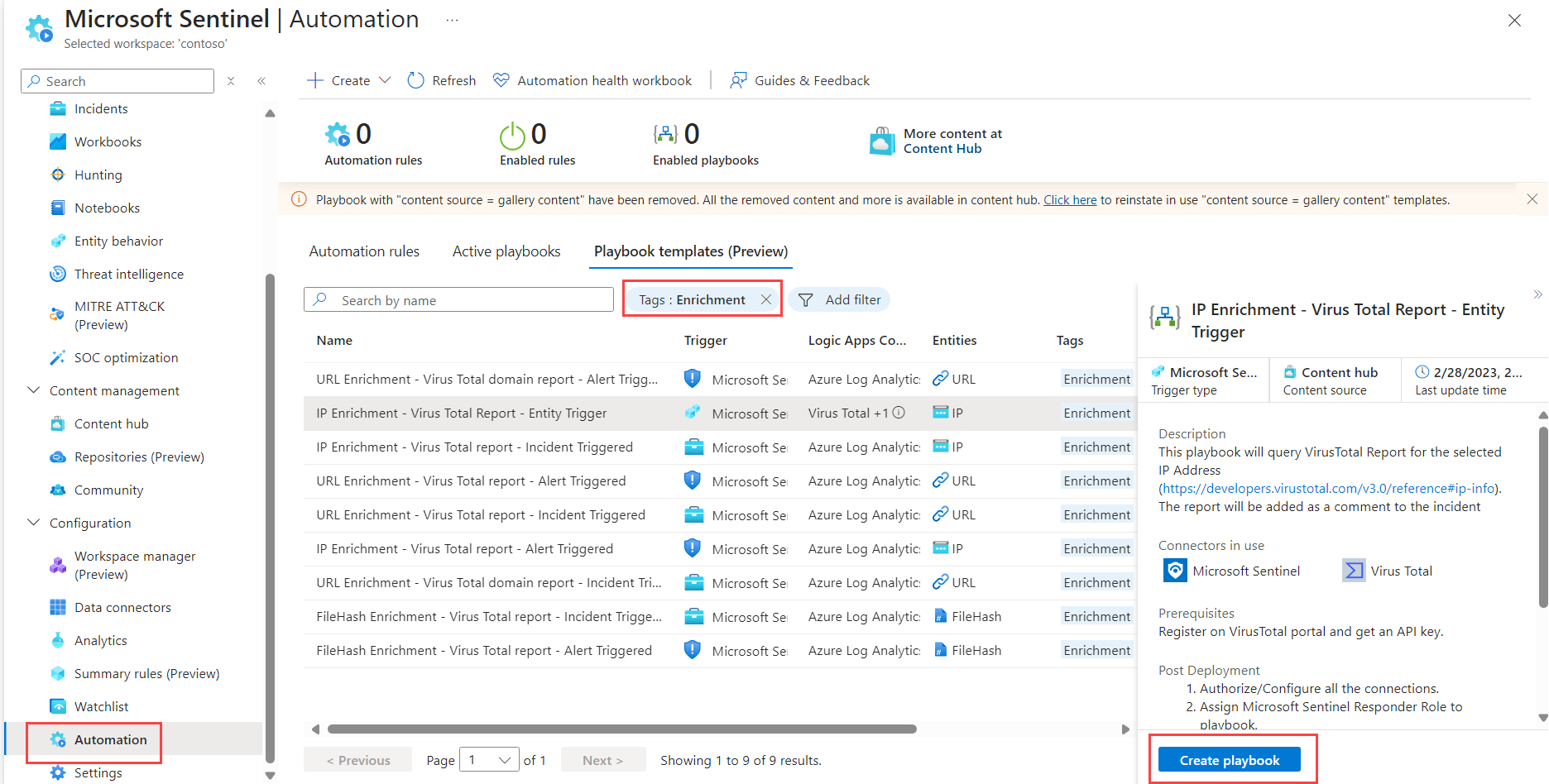

Microsoft Sentinel で、[構成]>[自動化] を選択します。

[オートメーション] ページで、[プレイブック テンプレート (プレビュー)] タブを選択します。

エンティティ、インシデント、またはアラート トリガーのいずれかについて、IP Enrichment - Virus Total レポート テンプレートのいずれかを見つけて選択します。 必要に応じて、Enrichment タグで一覧をフィルター処理して、テンプレートを見つけます。

詳細ウィンドウから [プレイブックの作成] を選択します。 次に例を示します。

[プレイブックの作成] ウィザードが開きます。 [基本] タブを次のように設定します。

[サブスクリプション]、[リソース グループ]、[リージョン] をそれぞれのドロップダウンから選択します。

プレイブック名を編集して、候補の名前 "Get-VirusTotalIPReport" の末尾に追加します。 この方法により、このプレイブックの元のテンプレートが明確でありつつ、同じテンプレートから別のプレイブックを作成しても一意の名前を持たせることができます。 ここでは "Get-VirusTotalIPReport-Tutorial-1" という名前だとしましょう。

[Log Analytics で診断ログを有効にする] オプションはオフのままにしておきます。

[次へ: 接続 >] を選択します。

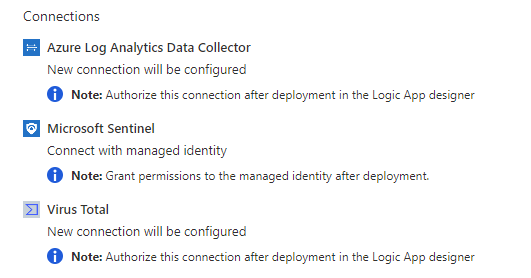

[接続] タブには、このプレイブックが他のサービスに対して行う必要があるすべての接続と、同じリソース グループ内の既存のロジック アプリ ワークフローで接続が既に行われている場合に使用される認証方法が表示されます。

Microsoft Sentinel 接続はそのままにします ("マネージド ID で接続する" と表示されています)。

接続に "新しい接続が構成されます" と表示される場合は、チュートリアルの次のステージでこれを行うよう求められます。 または、これらのリソースへの接続が既にある場合は、接続の左側にある展開矢印を選択し、展開された一覧から既存の接続を選択します。 この演習では、そのままにします。

![プレイブック作成ウィザードの [接続] タブのスクリーンショット。](media/tutorial-enrich-ip-information/4-playbook-connections-tab.png)

[次へ: 確認と作成 >] を選択します。

[確認と作成] タブで、ここに表示されている入力したすべての情報を確認し、[プレイブックの作成] を選択します。

![プレイブック作成ウィザードの [確認と作成] タブのスクリーンショット。](media/tutorial-enrich-ip-information/5-playbook-review-tab.png)

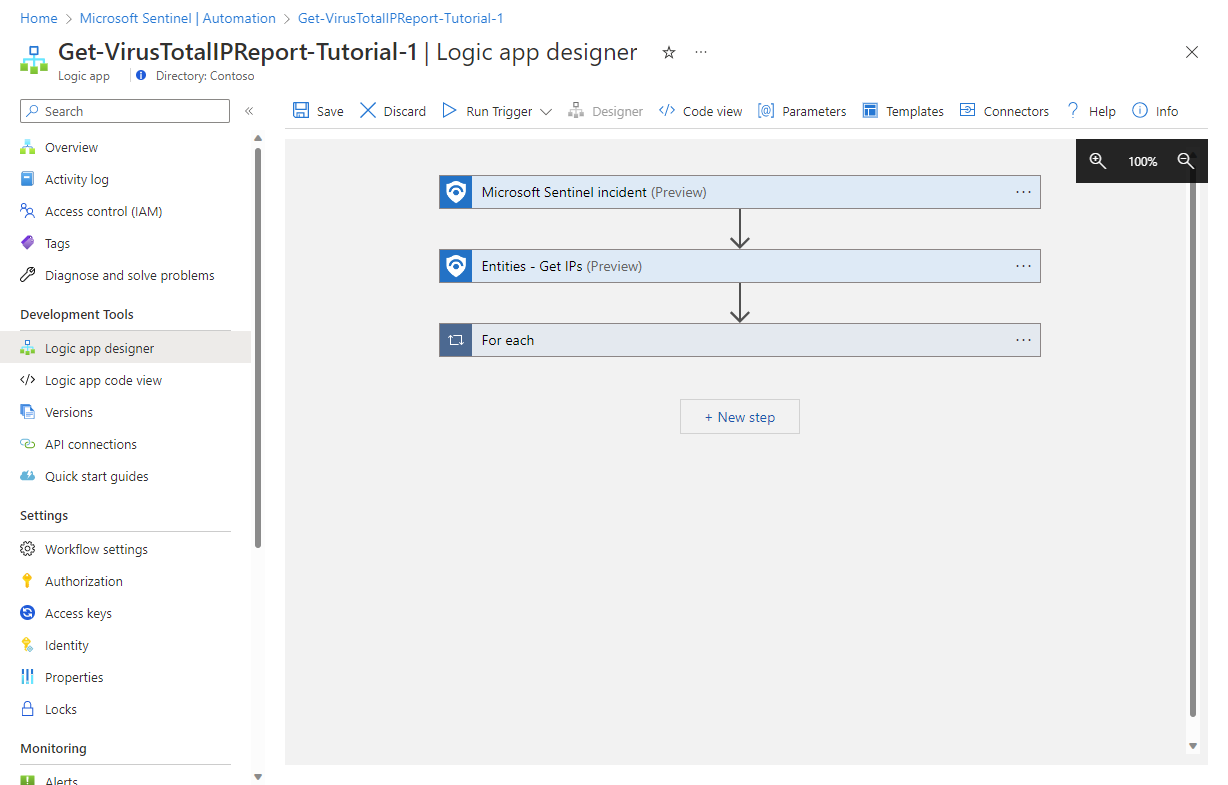

プレイブックがデプロイされると、その進行状況に関する一連の簡単な通知が表示されます。 次に、ロジック アプリ デザイナーが開き、プレイブックが表示されます。 プレイブックを実行できるように、操作するリソースへのロジック アプリの接続を承認する必要があります。 次に、プレイブック内の各アクションを見直して、環境に適していることを確認し、必要に応じて変更を加えます。

ロジック アプリの接続を承認する

テンプレートからプレイブックを作成したときに、Azure Log Analytics データ コレクターと Virus Total との接続が後で構成されると通知されたことを思い出してください。

ここでそれを行います。

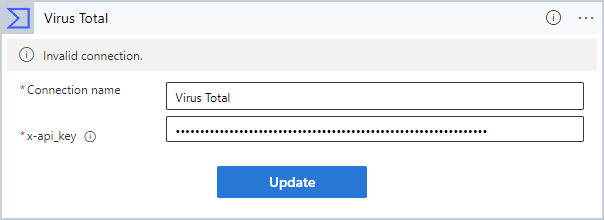

Virus Total の接続を承認する

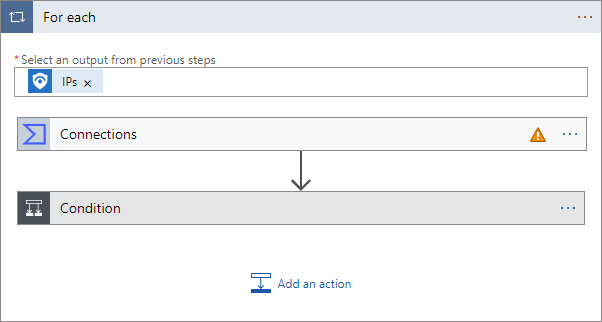

[それぞれ] アクションを選択して展開し、その内容 (各 IP アドレスに対して実行されるアクションなど) を確認します。 次に例を示します。

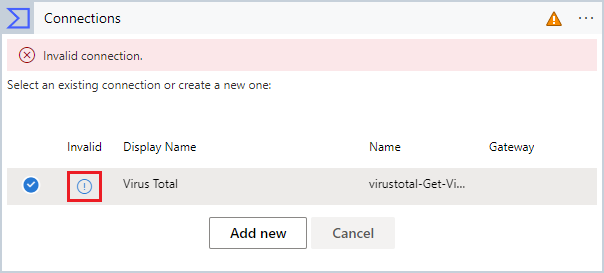

表示される最初のアクション項目には [接続] というラベルが付いていて、オレンジ色の警告三角形があります。

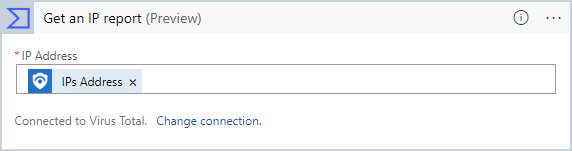

代わりに、その最初のアクションに "IP レポートの取得 (プレビュー)" というラベルが付いている場合は、Virus Total への既存の接続が既にあり、次の手順に進むことができることを示します。

Log Analytics 接続を承認する

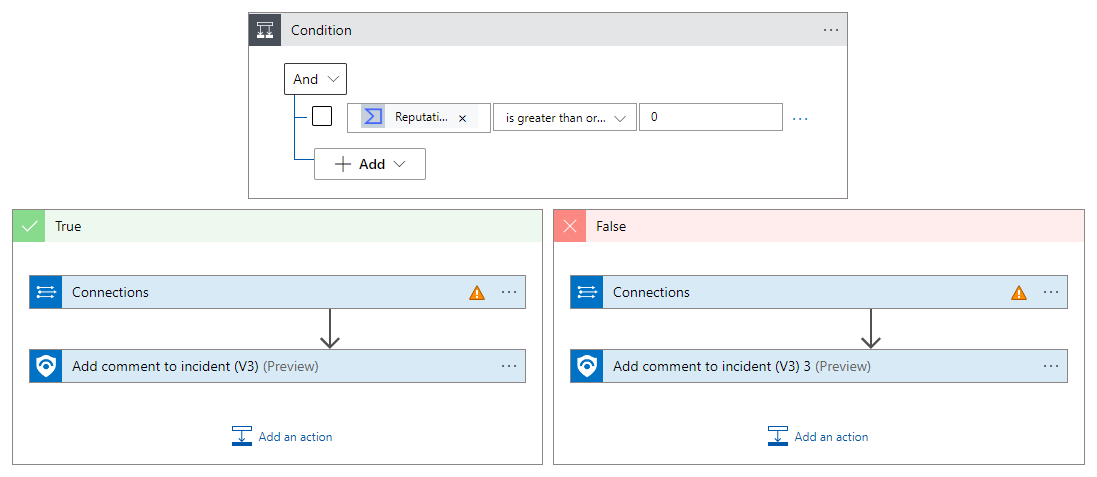

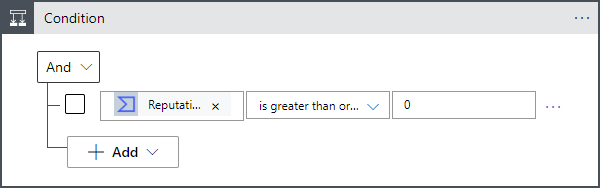

次のアクションは、IP アドレス レポートの結果に基づいて、for-each ループのアクションの残りの部分を決定する条件です。 レポート内の IP アドレスに与えられた評価スコアが分析されます。 0 より大きいスコアは、アドレスが無害であることを示します。スコアが 0 未満の場合は、悪意があることを示します。

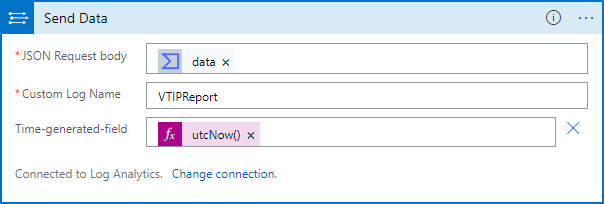

条件が true か false かに関係なく、クエリと分析を行うことができるようにし、インシデントにコメントを追加するために、Log Analytics のテーブルにレポート内のデータを送信します。

ただし、後でわかりますが、承認する必要がある無効な接続が多く存在します。

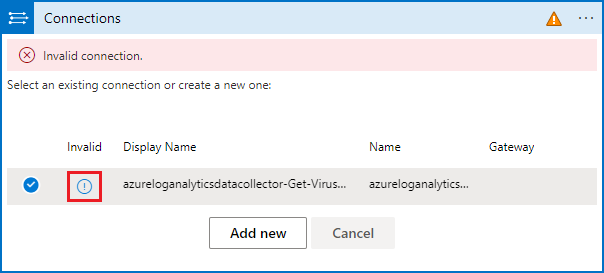

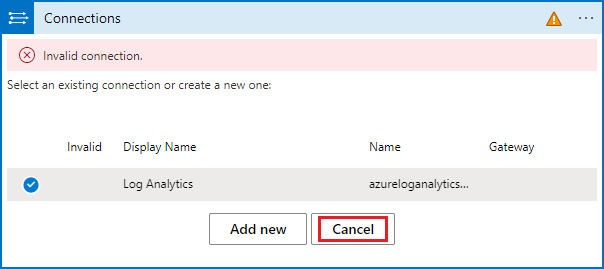

[True] フレームで [接続] アクションを選択します。

表示されている接続の [無効] 列のアイコンを選択します。

接続情報の入力を求められます。

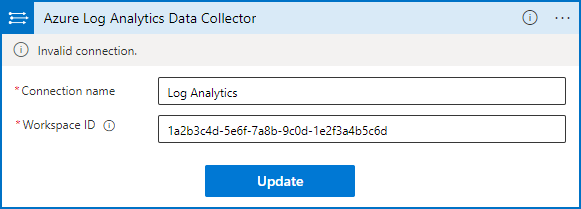

[接続名] に「Log Analytics」と入力します。

[ワークスペース ID] には、Log Analytics ワークスペース設定の [概要] ページから ID をコピーして貼り付けます。

[更新] を選択します。

これで、[データを送信する] アクションが正しく表示されるようになります。 (ロジック アプリから Log Analytics への接続が既にある場合は、既にこの段階です)。

ここで、[False] フレームで [接続] アクションを選択します。 このアクションでは、True フレーム内の接続と同じものが使用されます。

Log Analytics という名前の接続にマークが付けられていることを確認し、[キャンセル] を選択します。 これにより、アクションがプレイブックに正しく表示されるようになります。

これで、適切に構成されたプレイブック全体が表示されます。

とても重要です! [ロジック アプリ デザイナー] ウィンドウの上部にある [保存] を選択することを忘れないでください。 プレイブックが正常に保存されたことを示す通知メッセージが表示されたら、[オートメーション] ページの [アクティブなプレイブック]* タブにプレイブックが表示されます。

オートメーション ルールを作成する

ここで、このプレイブックを実際に実行するには、インシデントの作成時に実行されるオートメーション ルールを作成し、プレイブックを呼び出す必要があります。

[オートメーション] ページで、上部のバナーから [+ 作成] を選択します。 ドロップダウン メニューから、[オートメーション ルール] を選択します。

![[オートメーション] ページからオートメーション ルールを作成するスクリーンショット。](media/tutorial-enrich-ip-information/19-add-automation-rule.png)

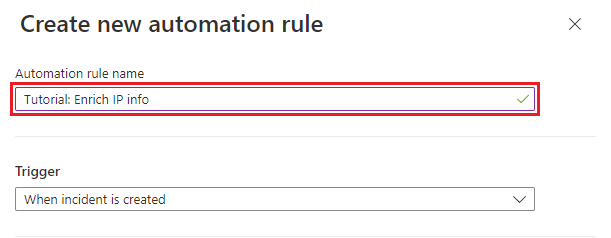

[新しいオートメーション ルールの作成] パネルで、ルールに「Tutorial: Enrich IP info」という名前を付けます。

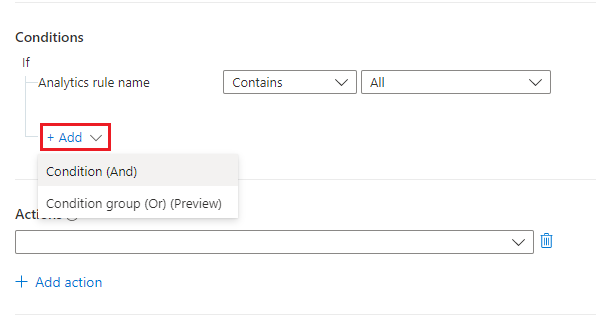

[条件] で、[+ 追加] と [条件 (And)] を選択します。

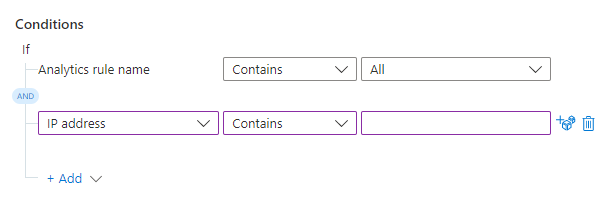

左側のプロパティ ドロップダウンから [IP アドレス] を選択します。 演算子ドロップダウンから [含む] を選択し、値フィールドを空白のままにします。 つまり、実質的には、含まれているものが何であっても IP アドレス フィールドを持つインシデントにルールが適用されます。

このオートメーションの対象になる分析ルールを停止する意図はありませんが、オートメーションを不必要にトリガーしないようにするため、対象範囲を IP アドレス エンティティを含むインシデントに制限します。

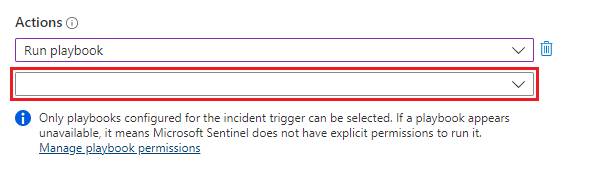

[アクション] で、ドロップダウンから [プレイブックの実行] を選択します。

表示される新しいドロップダウンを選択します。

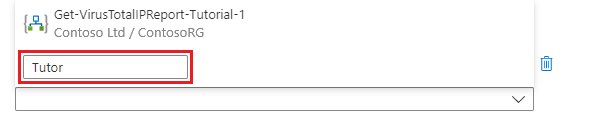

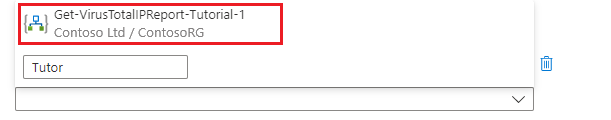

サブスクリプション内のすべてのプレイブックの一覧が表示されます。 淡色で表示されているのは、アクセスできないものです。 [プレイブックを検索してください] テキスト ボックスで、上で作成したプレイブックの名前 (または名前の任意の部分) の入力を開始します。 プレイブックの一覧は、入力した文字ごとに動的にフィルター処理されます。

プレイブックが一覧に表示されたら、それを選択します。

プレイブックが淡色表示されている場合は、[プレイブックのアクセス許可を管理] リンクを選択します (プレイブックを選択した下の細則段落にあります。上のスクリーンショットを参照してください)。 開いたパネルで、使用可能なリソース グループの一覧からプレイブックを含むリソース グループを選択し、[適用] を選択します。

[+ アクションの追加] をもう一度選択します。 ここで、表示される新しいアクションドロップダウンから、[タグを追加します] を選択します。

[+ タグの追加] を選択します。 タグ テキストとして「Tutorial-Enriched IP addresses」と入力し、[OK] を選択します。

残りの設定はそのままにして、[適用] を選択します。

オートメーションが正常に実行されたことを確認する

[インシデント] ページで、[検索] バーにタグ テキスト「Tutorial-Enriched IP addresses」を入力し、Enter キーを押して、そのタグが適用されたインシデントの一覧をフィルター処理します。 これらは、オートメーション ルールが実行されたインシデントです。

これらのインシデントの 1 つ以上を開き、そこに IP アドレスに関するコメントがあるかどうかを確認します。 これらのコメントが存在することは、プレイブックがインシデントに対して実行されたことを示しています。

リソースをクリーンアップする

このオートメーション シナリオの使用を継続しない場合は、次の手順を使用して、作成したプレイブックとオートメーション ルールを削除します。

[オートメーション] ページで、[アクティブなプレイブック] タブを選択します。

[検索] バーに、作成したプレイブックの名前 (または名前の一部) を入力します。

(表示されない場合は、すべてのフィルターが [すべて選択] に設定されていることを確認します)。一覧でプレイブックの横にあるチェック ボックスをオンにし、上部のバナーから [削除] を選択します。

(削除しない場合は、代わりに [無効にする] を選択できます)。[オートメーション ルール] タブを選択します。

[検索] バーに、作成したオートメーション ルールの名前 (または名前の一部) を入力します。

(表示されない場合は、すべてのフィルターが [すべて選択] に設定されていることを確認します)。一覧でオートメーション ルールの横にあるチェック ボックスをオンにし、上部のバナーから [削除] を選択します。

(削除しない場合は、代わりに [無効にする] を選択できます)。

関連するコンテンツ

基本的なインシデント エンリッチメント シナリオを自動化する方法を学習したので、オートメーションと、それを使用できるその他のシナリオについて学習してください。

- プレイブックとオートメーション ルールを使用するその他の例を参照してください。

- プレイブックにアクションを追加する方法について詳しく学習してください。

- プレイブックを必要としない基本的なオートメーション シナリオについて確認してください。