Microsoft Sentinel を使用してゼロ トラスト (TIC 3.0) セキュリティ アーキテクチャを監視する

ゼロ トラストとは、次の一連のセキュリティ原則を設計および実装するためのセキュリティ戦略です。

| 明示的に検証する | 最小限の特権アクセスを使用する | 侵害を想定する |

|---|---|---|

| すべての使用可能なデータ ポイントに基づいて、常に認証と承認を行います。 | Just-In-Time および Just-Enough-Access (JIT/JEA)、リスクベースの適応型ポリシー、データ保護を使用して、ユーザーのアクセスを制限します。 | 影響範囲を最小限に抑えるために、アクセスをセグメント化します。 エンドツーエンドで暗号化されていることを確認し、分析を使用して可視化し、脅威検出を推進し、防御を強化します。 |

この記事では、Microsoft Sentinel ゼロ トラスト (TIC 3.0) ソリューションを使用する方法について説明します。これは、ガバナンス チームやコンプライアンス チームが、信頼できるインターネット接続 (TIC) 3.0 イニシアチブに従ってゼロ トラスト要件を監視して対応するのに役立ちます。

Microsoft Sentinel のソリューションは、バンドルされたコンテンツのセットであり、特定のデータ セット用に事前に構成されています。 ゼロ トラス (TIC 3.0) ソリューションにはブック、分析ルール、プレイブックが含まれており、信頼できるインターネット接続フレームワークまでのゼロ トラスト原則の自動的な視覚化が提供ているため、組織による経時的な構成の監視に役立ちます。

Note

Microsoft 露出管理のゼロ トラスト イニシアチブを使用して、組織のゼロ トラストの状態を包括的に確認できます。 詳細については、「ゼロ トラストのセキュリティ態勢を迅速に最新化する | Microsoft Learn」を参照してください。

ゼロ トラスト ソリューションと TIC 3.0 フレームワーク

ゼロ トラストと TIC 3.0 は同じではありませんが、多くの共通テーマが共有されており、共に共通のストーリーが提供されています。 ゼロ トラスト (TIC 3.0) 用 Microsoft Sentinel ソリューションでは、Microsoft Sentinel からゼロ トラスト モデルと TIC 3.0 フレームワークまでの範囲の詳細が提供されます。 これらの横断的情報は、ユーザーが 2 つの間の重複をより深く理解するのに役立ちます。

ゼロ トラスト (TIC 3.0) 向け Microsoft Sentinel ソリューションにはベスト プラクティス ガイダンスが用意されていますが、Microsoft がコンプライアンスを保証または暗示しているわけではありません。 信頼できるインターネット接続 (TIC) のすべての要件、検証、制御は、Cybersecurity & Infrastructure Security Agency によって管理されています。

ゼロ トラスト (TIC 3.0) ソリューションでは、主にクラウドベースの環境で Microsoft のテクノロジによって提供される制御要件に対する可視性と状況認識が提供されます。 カスタマー エクスペリエンスはユーザーごとに異なり、一部のペインを操作するには追加の構成とクエリの変更が必要な場合があります。

推奨事項は、多くの場合、要件に近づけるための複数の活動の 1 つであり、各顧客に固有のものであるため、各制御の範囲を示すものではありません。 推奨事項は、それぞれの制御要件の完全または部分的な範囲を計画するための出発点と考える必要があります。

ゼロ トラスト (TIC 3.0) 用 Microsoft Sentinel ソリューションは、次のいずれかのユーザーとユース ケースに役立ちます。

- セキュリティ ガバナンス、リスク、コンプライアンスの専門家が、コンプライアンス態勢の評価とレポートを行うため

- エンジニアとアーキテクトが、ゼロ トラストと TIC 3.0 に従ってワークロードを設計する必要がある場合

- セキュリティ アナリストが、アラートと自動化を構築するため

- マネージド セキュリティ サービス プロバイダー (MSP) が、サービスのコンサルティングを行うため

- セキュリティ マネージャーが、要件を確認し、レポートを分析し、機能を評価する必要がある場合

前提条件

ゼロ トラスト (TIC 3.0) ソリューションをインストールする前に、次の前提条件があることを確認してください。

Microsoft サービスのオンボード: Microsoft Sentinel と Microsoft Defender for Cloud の両方が Azure サブスクリプションで有効になっていることを確認します。

Microsoft Defender for Cloud の要件: Microsoft Defender for Cloud で:

必要な規制基準をダッシュボードに追加します。 "Microsoft Cloud セキュリティ ベンチマーク" と "NIST SP 800-53 R5 評価" の両方を、Microsoft Defender for Cloud ダッシュボードに追加します。 詳しくは、Microsoft Defender for Cloud のドキュメントの「規制基準をダッシュボードへ追加する」をご覧ください。

Microsoft Defender for Cloud のデータを Log Analytics ワークスペースに継続的にエクスポートします。 詳しくは、「Microsoft Defender for Cloud データを継続的にエクスポートする」をご覧ください。

必要なユーザー アクセス許可。 ゼロ トラスト (TIC 3.0) ソリューションをインストールするには、セキュリティ閲覧者アクセス許可で Microsoft Sentinel ワークスペースにアクセスできる必要があります。

ゼロ トラスト (TIC 3.0) ソリューションは、次のような他の Microsoft サービスとの統合によっても強化されています。

- Microsoft Defender XDR

- Microsoft Information Protection

- Microsoft Entra ID

- Microsoft Defender for Cloud

- Microsoft Defender for Endpoint

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Office 365

ゼロ トラスト (TIC 3.0) ソリューションをインストールする

"ゼロ トラスト (TIC 3.0)" ソリューションを Azure portal からデプロイするには:

Microsoft Sentinel で [コンテンツ ハブ] を選び、ゼロ トラスト (TIC 3.0) ソリューションを見つけます。

右下にある [詳細の表示] を選んでから、[作成] を選びます。 ソリューションをインストールするサブスクリプション、リソース グループ、ワークスペースを選択し、デプロイされる関連するセキュリティ コンテンツを確認します。

完了したら、ソリューションをインストールするために [確認と作成] を選択します。

詳しくは、そのまま使えるコンテンツとソリューションのデプロイに関する記事をご覧ください。

サンプルの使用シナリオ

以下のセクションでは、セキュリティ オペレーション アナリストが、ゼロ トラスト (TIC 3.0) ソリューションでデプロイされるリソースを使って、要件の確認、クエリの探索、アラートの構成、自動化の実装を行う方法を示します。

ゼロ トラスト (TIC 3.0) ソリューションをインストールした後は、Microsoft Sentinel ワークスペースにデプロイされたブック、分析ルール、プレイブックを使って、ネットワーク内のゼロ トラストを管理します。

ゼロ トラストのデータを視覚化する

Microsoft Sentinel で [ブック]>ゼロ トラスト (TIC 3.0) ブックに移動し、[保存されたブックの表示] を選びます。

ゼロ トラスト (TIC 3.0) ブックのページで、表示する TIC 3.0 機能を選びます。 この手順では、[侵入の検出] を選びます。

ヒント

ページの上部にある [ガイド] トグルを使って、推奨事項とガイド ペインを表示または非表示にします。 検索する特定のデータを表示できるように、[サブスクリプション]、[ワークスペース]、[時間範囲] オプションで正しい詳細が選ばれていることを確認します。

表示するコントロール カードを選択します。 この手順では、[アダプティブ アクセス制御] を選択し、スクロールを続けて表示されるカードを確認します。

![[Adaptive Access Control] (アダプティブ アクセス制御) カードのスクリーンショット。](media/sentinel-workbook/review-query-output-sample.png)

ヒント

左上にある [ガイド] トグルを使って、推奨事項とガイド ペインを表示または非表示にします。 たとえば、これらはブックに初めてアクセスするときには役立つかもしれませんが、関連する概念を理解した後は不要です。

クエリを詳しく調べます。 たとえば、[アダプティブ アクセス制御] カードの右上にある 3 つの点の[オプション] メニューを選び、[最後に実行されたクエリをログ ビューで開く] を選択します。

クエリが、Microsoft Sentinel の [ログ] ページで開かれます。

![Microsoft Sentinel の [ログ] ページで選ばれたクエリのスクリーンショット。](media/sentinel-workbook/explore-query-logs.png)

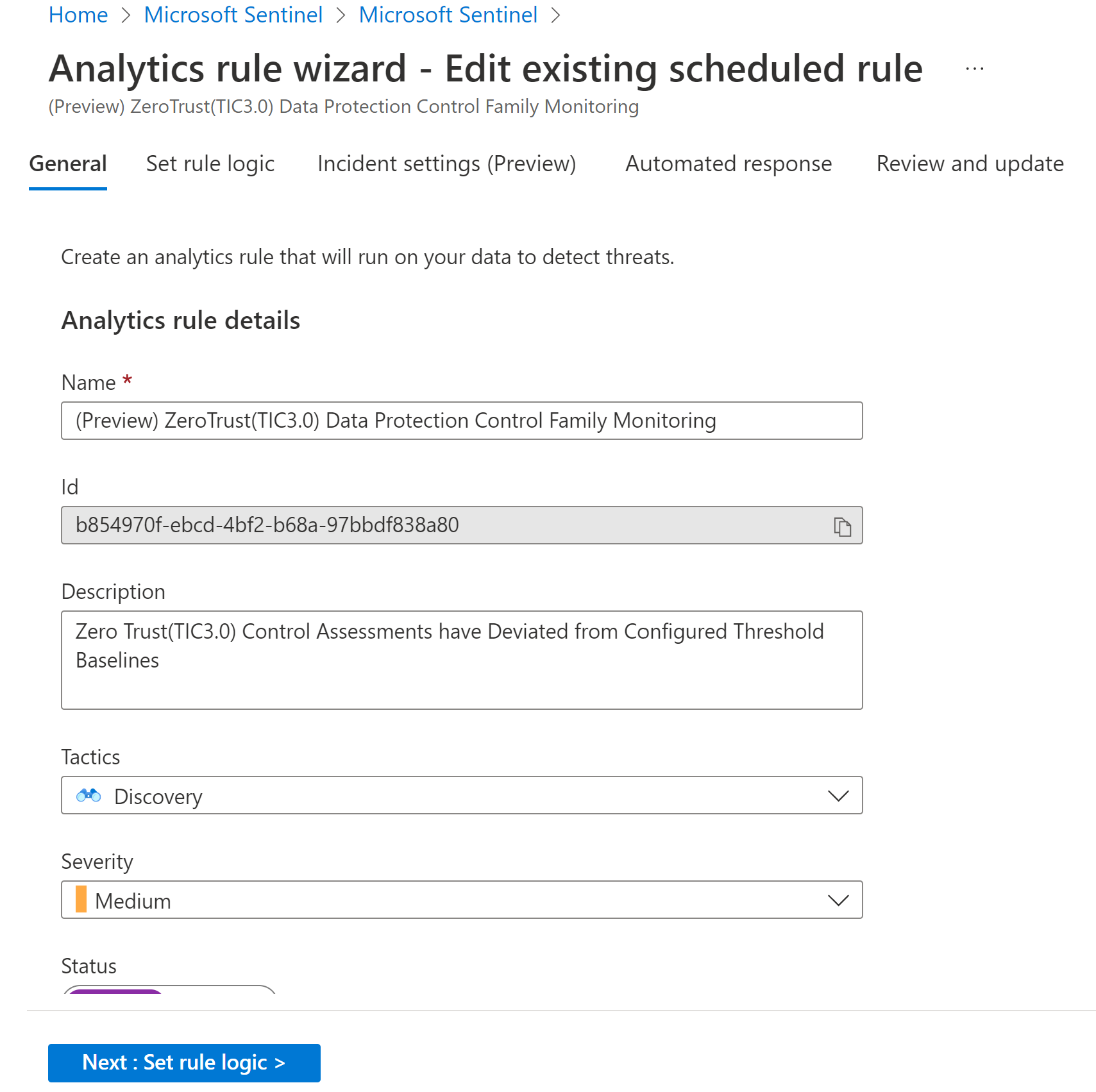

ゼロ トラスト関連のアラートを構成する

Microsoft Sentinel で、[分析] 領域に移動します。 TIC3.0 を検索して、ゼロ トラスト (TIC 3.0) ソリューションと共にデプロイされたそのまま使える分析ルールを表示します。

既定では、ゼロ トラスト (TIC 3.0) ソリューションによってインストールされる一連の分析ルールは、制御ファミリ別にゼロ トラスト (TIC3.0) の態勢を監視するように構成されており、ユーザーは態勢の変化をコンプライアンス チームに警告するためのしきい値をカスタマイズできます。

たとえば、ある週にワークロードの回復性の態勢が指定された割合を下回った場合、Microsoft Sentinel によってアラートが生成されて、それぞれのポリシーの状態 (成功または失敗)、特定された資産、最後の評価日時の詳細が示され、修復アクションのための Microsoft Defender for Cloud へのディープ リンクが提供されます。

必要に応じてルールを更新するか、新しいルールを構成します。

詳細については、「脅威を検出するためのカスタム分析ルールを作成する」を参照してください。

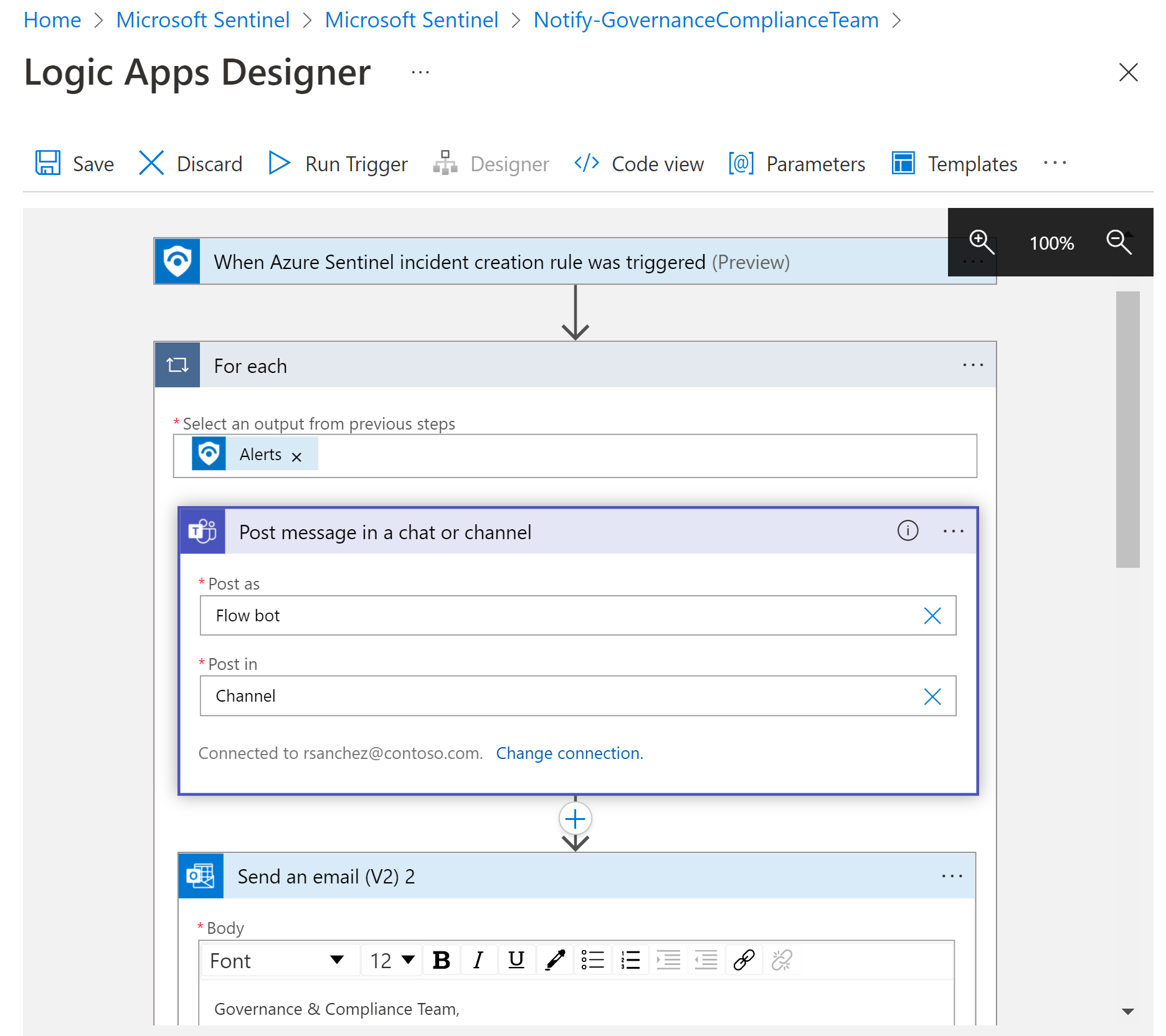

SOAR で応答する

Microsoft Sentinel で、[オートメーション]>[アクティブなプレイブック] タブに移動し、Notify-GovernanceComplianceTeam プレイブックを見つけます。

このプレイブックを使って CMMC アラートを自動的に監視し、メールと Microsoft Teams メッセージの両方で関連する詳細をガバナンス コンプライアンス チームに通知します。 必要に応じてプレイブックを変更します。

詳しくは、「Microsoft Sentinel プレイブックでトリガーとアクションを使用する」をご覧ください。

よく寄せられる質問

カスタム ビューとレポートはサポートされていますか?

はい。 ゼロ トラスト (TIC 3.0) ブックをカスタマイズして、サブスクリプション、ワークスペース、日時、制御ファミリ、または成熟度レベルのパラメーター別にデータを表示したり、ブックをエクスポートや印刷したりできます。

詳しくは、「Azure Monitor ブックを使用して、データを視覚化および監視する」をご覧ください。

追加の製品は必要ですか?

Microsoft Sentinel と Microsoft Defender for Cloud の両方が必要です。

これらのサービスとは別に、各制御カードは、カードに表示されるデータと視覚化の種類に応じて、複数のサービスからのデータが基になっています。 25 を超える Microsoft サービスから、ゼロ トラスト (TIC 3.0) ソリューションにエンリッチメントが提供されます。

データのないパネルでは何を行う必要がありますか?

データのないパネルでは、ゼロ トラストと TIC 3.0 の制御要件への対処を始めることができ、それぞれの制御に対処するための推奨事項が含まれます。

複数のサブスクリプション、クラウド、テナントがサポートされていますか?

はい。 ブックのパラメーター、Azure Lighthouse、Azure Arc を使って、すべてのサブスクリプション、クラウド、テナントでゼロ トラスト (TIC 3.0) ソリューションを活用できます。

詳しくは、「Azure Monitor ブックを使用して、データを視覚化および監視する」と「Microsoft Azure Sentinel で複数のテナントを MSSP として管理する」をご覧ください。

パートナーの統合はサポートされていますか?

はい。 ブックと分析ルールのどちらも、パートナー サービスとの統合用にカスタマイズできます。

詳しくは、「Azure Monitor ブックを使用して、データを視覚化および監視する」とアラートでのカスタム イベントの詳細の表示に関する記事をご覧ください。

これは Government リージョンで利用できますか?

はい。 ゼロ トラスト (TIC 3.0) ソリューションはパブリック プレビュー段階であり、商用および Government リージョンにデプロイできます。 詳しくは、「商用および米国政府機関のお客様向けのクラウド機能の利用可能性」をご覧ください。

このコンテンツを使用するために必要なアクセス許可は何ですか?

Microsoft Sentinel 共同作成者ユーザーは、ブック、分析ルール、その他の Microsoft Sentinel リソースの作成と編集を行うことができます。

Microsoft Sentinel 閲覧者ユーザーは、データ、インシデント、ブック、その他の Microsoft Sentinel リソースを見ることができます。

詳細については、「Microsoft Sentinel のアクセス許可」を参照してください。

次の手順

詳細については、次を参照してください。

ビデオをご覧ください。

ブログお読みください。