推奨されるプレイブックのユース ケース、テンプレート、例

この記事では、Microsoft Sentinel プレイブックのサンプル ユース ケースと、サンプル プレイブックと推奨されるプレイブック テンプレートの一覧を示します。

推奨されるプレイブックのユース ケース

次の SOC シナリオでは、Microsoft Sentinel プレイブックから開始することをお勧めします。このシナリオでは、既製の プレイブック テンプレート すぐに使用できます。

エンリッチメント: インシデントにデータを収集してアタッチして、よりスマートな意思決定を行う

IP アドレス エンティティを生成するアラートと分析ルールから Microsoft Sentinel インシデントが作成された場合は、プレイブックを実行して詳細情報を収集する自動化ルールをトリガーするようにインシデントを構成します。

次の手順でプレイブックを構成します。

インシデントの作成時にプレイブックを開始します。 インシデントで表されるエンティティが、インシデント トリガーの動的フィールドに格納されます。

IP アドレスごとに、外部の脅威インテリジェンス プロバイダー ( Virus Total など) に対してクエリを実行して、より多くのデータを取得するようにプレイブックを構成します。

返されたデータと分析情報をインシデントのコメントとして追加して、調査を強化します。

Microsoft Sentinel インシデントと他のチケット システムの双方向同期

Microsoft Sentinel インシデント データを ServiceNow などのチケット システムと同期するには:

すべてのインシデント作成の自動化ルールを作成します。

新しいインシデントの作成時にトリガーされるプレイブックをアタッチします。

ServiceNow コネクタを使用して ServiceNow で新しいチケットを作成するようにプレイブックを構成。

ServiceNow チケットにインシデント名、重要なフィールド、および Microsoft Sentinel インシデントへの URL を含めるようにプレイブックを構成することで、チームが ServiceNow チケットから Microsoft Sentinel インシデントに簡単にジャンプできることを確認します。

オーケストレーション: SOC チャット プラットフォームからインシデント キューを制御する

ユーザー名と IP アドレス エンティティを生成するアラートと分析ルールから Microsoft Sentinel インシデントが作成された場合は、プレイブックを実行して標準の通信チャネル経由でチームに連絡するように自動化ルールをトリガーするようにインシデントを構成します。

次の手順でプレイブックを構成します。

インシデントの作成時にプレイブックを開始します。 インシデントで表されるエンティティが、インシデント トリガーの動的フィールドに格納されます。

セキュリティ アナリストがインシデントを認識できるように、 Microsoft Teams や Slack など セキュリティ運用通信チャネルにメッセージを送信するようにプレイブックを構成します。

上級ネットワーク管理者とセキュリティ管理者に電子メールでアラート内のすべての情報を送信するようにプレイブックを構成します。電子メール メッセージには、 Block と Ignore ユーザー オプション ボタンが含まれています。

管理者から応答が受信されるまで待機するようにプレイブックを構成し、実行を続けます。

管理者が Block を選択した場合は、アラート内の IP アドレスをブロックするコマンドをファイアウォールに送信するようにプレイブックを構成し、もう 1 つを Microsoft Entra ID に構成してユーザーを無効にします。

人間の依存関係を最小限に抑えて脅威に直ちに対応する

このセクションでは、侵害されたユーザーと侵害されたコンピューターの脅威に対応する 2 つの例を示します。

ユーザーが侵害された場合Microsoft Entra ID 保護によって検出された場合など:

新しい Microsoft Sentinel インシデントが作成されたら、プレイブックを開始します。

侵害の疑いがあるインシデント内の各ユーザー エンティティについて、プレイブックを次のように構成します。

Teams メッセージを該当するユーザーに送信して、ユーザーが不審な行動を取ったことに関する確認を要求します。

Microsoft Entra ID Protection を確認して、ユーザーが侵害された状態であることを確認します。 Microsoft Entra ID 保護、ユーザーに risky というラベルを付け、既に構成されている適用ポリシーを適用します 。たとえば、ユーザーが次回サインインするときに MFA を使用するように要求する場合などです。

Note

この特定の Microsoft Entra アクションでは、ユーザーに対する強制アクティビティを開始することも、強制ポリシーの構成を開始することもありません。 必要に応じて、既に定義されているポリシーを適用するように Microsoft Entra ID Protection に指示するだけです。 すべての強制は、Microsoft Entra ID Protection に定義されている適切なポリシーに完全に依存します。

コンピューターが侵害された場合Microsoft Defender for Endpoint によって検出された場合など:

Entities - Get Hosts アクションを使用してプレイブックを構成し、インシデント エンティティに含まれる疑わしいマシンを解析します。

Microsoft Defender for Endpoint にコマンドを発行して、アラート内のマシンを に するようにプレイブックを構成します。

調査中またはコンテキストを離れずにハンティング中に手動で対応する

エンティティ トリガーを使用して、調査中に検出した個々の脅威アクターに対して、調査内から一度に 1 つずつ、直ちにアクションを実行します。 このオプションは、特定のインシデントに接続されていない脅威ハンティング コンテキストでも使用できます。

コンテキストでエンティティを選択し、そこでアクションを実行することで、時間を節約し、複雑さを軽減します。

エンティティ トリガーを含むプレイブックでは、次のようなアクションがサポートされます。

- 侵害されたユーザーをブロックする。

- ファイアウォール内の悪意のある IP アドレスからのトラフィックをブロックする。

- ネットワーク上の侵害されたホストを分離する。

- 安全/安全でないアドレス ウォッチリストまたは外部構成管理データベース (CMDB) への IP アドレスの追加。

- 外部の脅威インテリジェンス ソースからファイル ハッシュ レポートを取得し、それをコメントとしてインシデントに追加する。

推奨されるプレイブック テンプレート

このセクションでは、推奨されるプレイブックとその他の同様のプレイブックを、 Content ハブまたは Microsoft Sentinel GitHub リポジトリで使用できます。

通知プレイブック テンプレート

通知プレイブックは、アラートまたはインシデントが作成され、構成されている宛先に通知が送信されるとトリガーされます。

| プレイブック | フォルダー: GitHub リポジトリ |

ソリューション: コンテンツ ハブ/ Azure Marketplace |

|---|---|---|

| Microsoft Teams チャネルでメッセージを投稿する | Post-Message-Teams | Sentinel SOAR Essentials ソリューション |

| Outlook メール通知を送信する | Send-basic-email | Sentinel SOAR Essentials ソリューション |

| Slack チャネルでメッセージを投稿する | Post-Message-Slack | Sentinel SOAR Essentials ソリューション |

| インシデントの作成時に Microsoft Teams アダプティブ カードを送信する | Send-Teams-adaptive-card-on-incident-creation | Sentinel SOAR Essentials ソリューション |

プレイブック テンプレートのブロック

ブロック プレイブックは、アラートまたはインシデントが作成されるとトリガーされ、アカウント、IP アドレス、ホストなどのエンティティ情報を収集して、それ以上のアクションからそれらをブロックします。

| プレイブック | フォルダー: GitHub リポジトリ |

ソリューション: コンテンツ ハブ/ Azure Marketplace |

|---|---|---|

| Azure Firewall で IP アドレスをブロックする | AzureFirewall-BlockIP-addNewRule | Azure Firewall Solution for Sentinel |

| Microsoft Entra ユーザーをブロックする | Block-AADUser | Microsoft Entra ソリューション |

| Microsoft Entra のユーザー パスワードをリセットする | Reset-AADUserPassword | Microsoft Entra ソリューション |

| Microsoft Defender for Endpoint を使用して デバイスを分離または分離解除する |

Isolate-MDEMachine Unisolate-MDEMachine |

Microsoft Defender for Endpoint ソリューション |

プレイブック テンプレートを作成、更新、または閉じる

作成、更新、または終了プレイブックを使用すると、Microsoft Sentinel、Microsoft 365 セキュリティ サービス、または他のチケット システムで、インシデントを作成、更新、または終了できます。

| プレイブック | フォルダー: GitHub リポジトリ |

ソリューション: コンテンツ ハブ/ Azure Marketplace |

|---|---|---|

| Microsoft Forms を使用してインシデントを作成する | CreateIncident-MicrosoftForms | Sentinel SOAR Essentials ソリューション |

| アラートをインシデントに関連付ける | relateAlertsToIncident-basedOnIP | Sentinel SOAR Essentials ソリューション |

| サービスの今すぐインシデントを作成する | Create-SNOW-record | ServiceNow ソリューション |

一般的に使用されるプレイブックの構成

このセクションでは、インシデントの更新、インシデントの詳細の使用、インシデントへのコメントの追加、ユーザーの無効化など、一般的に使用されるプレイブック構成のサンプル スクリーンショットを示します。

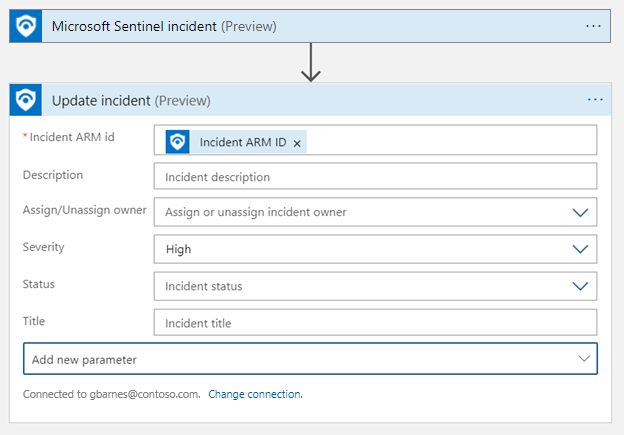

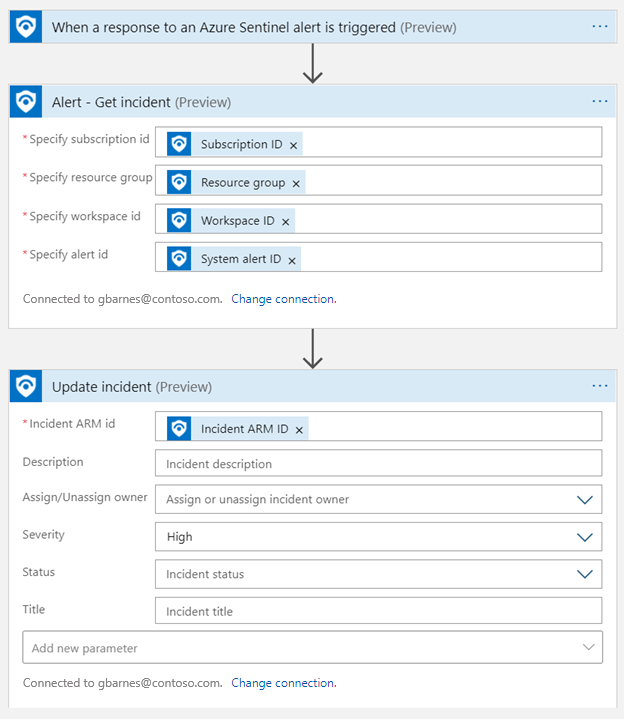

インシデントの更新

このセクションでは、プレイブックを使用して、新しいインシデントまたはアラートに基づいてインシデントを更新する方法のサンプル スクリーンショットを示します。

新しいインシデントに基づいてインシデントを更新します (インシデント トリガー):

新しいアラートに基づいてインシデントを更新 (アラート トリガー):

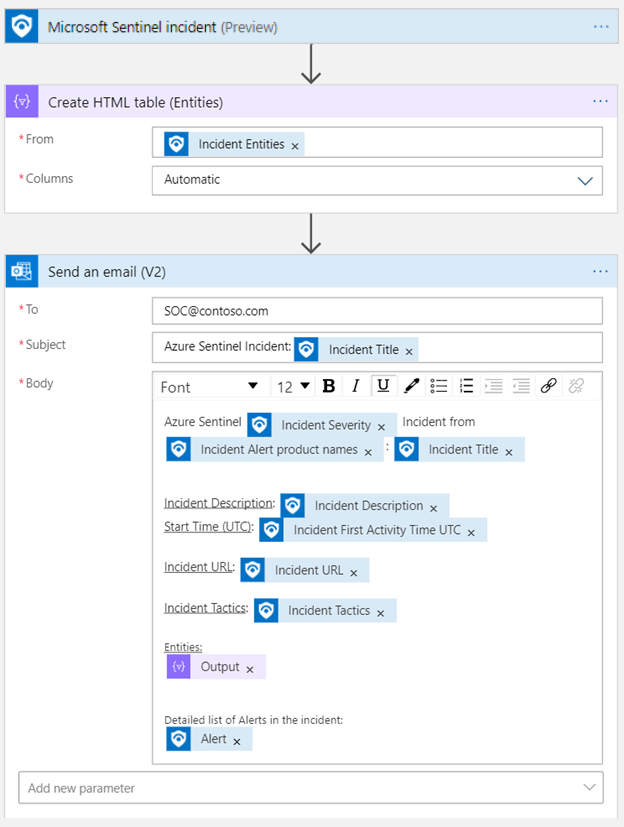

フローでインシデントの詳細を使用する

このセクションでは、プレイブックを使用してフロー内の別の場所でインシデントの詳細を使用する方法のサンプル スクリーンショットを示します。

新しいインシデントによってトリガーされたプレイブックを使用して、インシデントの詳細をメールで送信します:

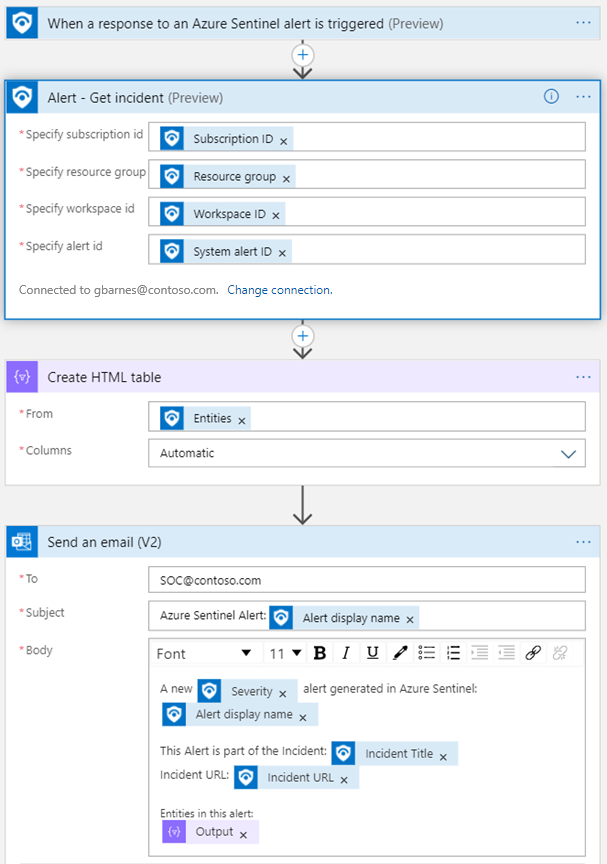

新しいアラートによってトリガーされたプレイブックを使用して、インシデントの詳細をメールで送信します:

インシデントにコメントを追加する

このセクションでは、プレイブックを使用してインシデントにコメントを追加する方法のサンプル スクリーンショットを示します。

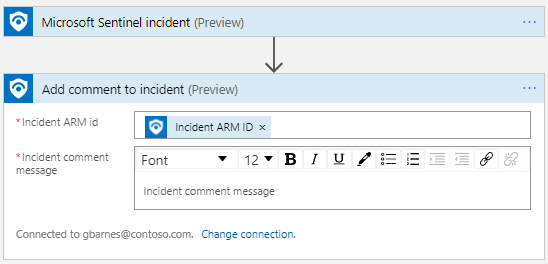

新しいインシデントによってトリガーされたプレイブックを使用して、インシデントにコメントを追加します:

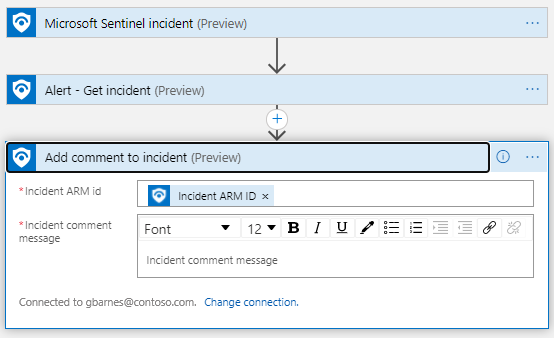

新しいアラートによってトリガーされたプレイブックを使用して、インシデントにコメントを追加します:

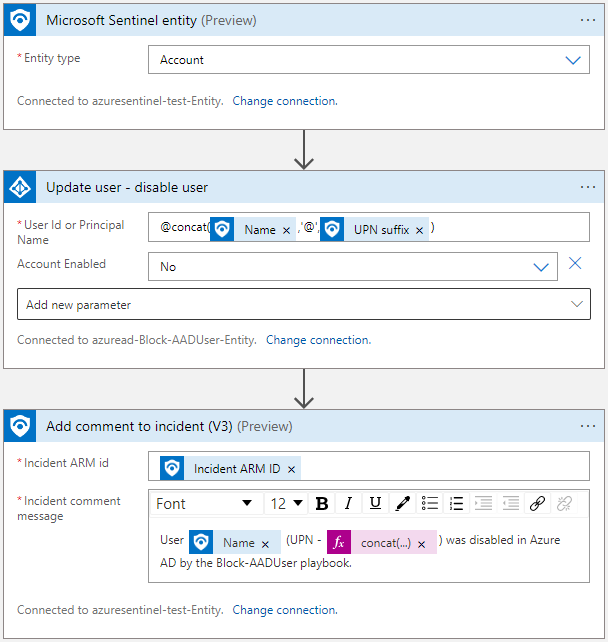

ユーザーの無効化

次のスクリーンショットは、Microsoft Sentinel エンティティ トリガーに基づいて、プレイブックを使用してユーザー アカウントを無効にする方法の例を示しています。