ランサムウェア攻撃の準備

サイバーセキュリティ フレームワークを採用する

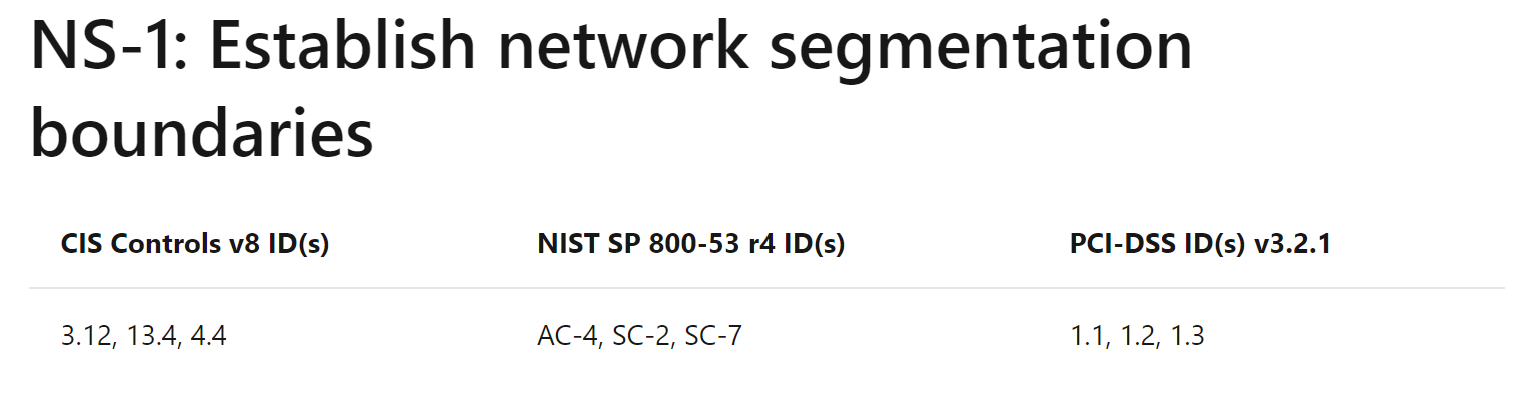

まず、Azure 環境を保護するために Microsoft クラウド セキュリティ ベンチマーク (MCSB) を採用することをお勧めします。 Microsoft クラウド セキュリティ ベンチマークは、NIST SP800-53 や CIS Controls v7.1 などの業界ベースのセキュリティ制御フレームワークに基づく Azure 独自のセキュリティ管理フレームワークです。

Microsoft クラウド セキュリティ ベンチマークは、Azure と Azure サービスを構成してセキュリティ制御を実装する方法に関するガイダンスを組織に提供します。 組織は、Microsoft Defender for Cloud を使用し、すべての MCSB 制御を使用して、ライブ Azure 環境の状態を監視できます。

最終的には、このフレームワークは、サイバーセキュリティ リスクの削減と管理の向上を目的とします。

| Microsoft クラウド セキュリティ ベンチマーク スタック |

|---|

| ネットワーク セキュリティ (NS) |

| ID 管理 (IM) |

| 特権アクセス (PA) |

| データ保護 (DP) |

| アセット管理 (AM) |

| ログと脅威検出 (LT) |

| インシデント対応 (IR) |

| 体制と脆弱性の管理 (PV) |

| エンドポイント セキュリティ (ES) |

| バックアップと回復 (BR) |

| DevOps セキュリティ (DS) |

| ガバナンスと戦略 (GS) |

軽減策の優先順位付け

ランサムウェア攻撃の経験に基づいて、優先順位は 1) 準備、2) 制限、3) 防止に重点を置く必要があるということがわかりました。 ほとんどの人は攻撃を防ぎ、次に進もうと考えるので、これは直感に反しているように見える可能性があります。 残念ながら、侵害 (重要なゼロ トラストの原則) を想定し、最初に最も大きな損害を確実に軽減する必要があります。 ランサムウェアで最悪のシナリオが発生する可能性が高いので、この優先順位付けは非常に重要です。 受け入れがたい真実ではありませんが、複雑な現実世界の環境をコントロールする方法を見つけることに長けた、クリエイティブでやる気のある人間の攻撃者に直面しているのです。 その現実に対して、最悪の事態に備え、攻撃者が追っているものを手に入れる能力を封じ込め、阻止するためのフレームワークを確立することが重要です。

これらの優先順位により、最初に何をすべきかが決定されますが、組織は可能な限り、手順を並行して実行することをお勧めします (可能であれば即効性のある成果を前倒しすることを含む)。

侵入を困難にする

ランサムウェア攻撃者が環境に入るのを防ぎ、インシデントに迅速に対応して、攻撃者がデータを盗んで暗号化する前に、攻撃者のアクセス権を削除します。 これにより、攻撃者はより早く、より頻繁に失敗するようになり、攻撃の成果が損なわれます。 防止が望ましい結果ではありますが、これは継続的な取り組みであり、実際の組織 (IT 責任が分散された複雑なマルチプラットフォームやマルチクラウド資産) 全体で 100% の防止と迅速な対応を実現できない場合があります。

これを実現するには、組織はセキュリティ制御を強化して攻撃者の侵入を防ぐ即効性のある成果を特定して実行し、攻撃者を迅速に検出/削除しながら、セキュリティを維持するのに役立つ持続的なプログラムを実装する必要があります。 Microsoft では、ここで概説されている組織がゼロト ラスト戦略の原則に従うことを推奨しています。 具体的には、ランサムウェアに対して、組織は次の優先順位付けをする必要があります。

- セキュリティの検疫を改善するために、攻撃面での低減と、資産の脅威と脆弱性の管理に重点的に取り組みます。

- 一般的な脅威や高度な脅威から保護できるデジタル資産のセキュリティ、検出、応答管理を実装し、攻撃者の活動を可視化して警告し、アクティブな脅威に対応します。

損害の範囲を制限する

IT 管理者などの特権アカウントや、ビジネスに不可欠なシステムを制御するその他のロールに対して、強力な制御 (防止、検出、対応) を確保します。 これにより、攻撃者がリソースに完全にアクセスしてリソースを盗んで暗号化するのが遅くなったり、ブロックされたりする可能性があります。 攻撃者が IT 管理者アカウントをリソースへの近道として使用する能力を奪えば、彼らが攻撃して支払いを要求し、利益を得る可能性が劇的に低下します。

組織は、特権アカウントのセキュリティを強化する必要があります (これらの役割に関連するインシデントを厳重に保護し、厳密に監視し、迅速に対応)。 以下については、Microsoft の「セキュリティの迅速な近代化計画」を参照してください。

- エンド ツー エンド セッション セキュリティ (管理者向け多要素認証 (MFA) を含む)

- ID システムを保護および監視する

- ラテラル トラバーサルを軽減する

- 迅速な脅威対応

最悪の事態に備える

最悪のシナリオに備えて計画し、そのシナリオが (組織のすべてのレベルで) 発生すると想定します。 これは、組織や、依存している世界中の他のユーザーに役立ちます。

- 最悪の事態を想定して被害を限定する - バックアップから全てのシステムを復元することは業務に大きな支障をきたしますが、お金を払ってキーを入手した後に攻撃者が提供する(低品質の)復号化ツールを使って復元しようとするより、効果的かつ効率的な方法と言えます。 注: 支払うことは不確実な道です - キーがすべてのファイルで動作すること、ツールが効果的に動作すること、または攻撃者 (プロのツールキットを使用しているアマチュア アフィリエイトであるかもしれません) が誠実に行動することについての正式または法的保証はありません。

- 攻撃者の金銭的収益を制限する - 組織が攻撃者に金銭を支払うことなく業務を回復できた場合、攻撃は失敗し、攻撃者の投資収益率 (ROI) はゼロとなります。 これにより、今後、その組織を標的にする可能性は低くなります (他の組織を攻撃するための追加資金も奪われる)。

攻撃者は、データの開示や、盗まれたデータの悪用・販売を通じて組織を脅かす可能性はありますが、データやシステムへの唯一のアクセス経路を持っている場合と比べて、その影響力は小さくなります。

これを実現するために、組織は次を確実に実行する必要があります。

- リスク登録 - 可能性が高く、影響が大きいシナリオとして、ランサムウェアをリスク登録に追加します。 Enterprise リスク管理 (ERM) の評価サイクルを使用して、緩和状態を追跡します。

- 重要なビジネス資産の定義とバックアップ - 重要な事業運営に必要なシステムを定義し、定期的に自動的なバックアップを行います(Active Directory などの重要な依存関係の適切なバックアップを含む)。 オンラインバックアップを変更/消去する前に、オフラインストレージ、不変ストレージ、帯域外ステップ (MFA または PIN) で故意の消去や暗号化からバックアップを保護します。

- 「ゼロからの復旧」シナリオのテスト - 事業継続/ディザスター リカバリー(BC/DR)が、機能ゼロ(全システムの停止)から重要な事業を迅速にオンライン化できることを確認するためのテストです。 帯域外での従業員と顧客とのコミュニケーション (すべてのメールとチャットが停止したと仮定) を含め、チーム間のプロセスと技術的な手順を検証する演習を実施します。

復旧手順書、CMDB、ネットワーク図、SolarWinds インスタンスなど、復旧に必要なサポート ドキュメントやシステムを保護 (または印刷) することは非常に重要です。攻撃者はこれらを定期的に破棄します。 - 自動バックアップとセルフサービス ロールバックを使用してクラウド サービスにデータを移動して、オンプレミスの露出を減らします。

意識改革を進め、知識格差を確実になくす

ランサムウェアのインシデントに備えるために、いくつかのアクティビティ行うことができます。

ランサムウェアの危険性についてエンド ユーザーを教育する

ランサムウェアの亜種の多くは、エンドユーザーがランサムウェアをインストールしたり、危険な Web サイトに接続することに依存しているため、すべてのエンドユーザーが危険性について教育される必要があります。 これは通常、毎年のセキュリティ認識トレーニングと、会社の学習管理システムを通じて利用できるアドホック トレーニングの一部です。 また、この啓発トレーニングは、会社のポータルやその他の適切なチャネルを通じて、会社の顧客にも拡大する必要があります。

セキュリティ オペレーション センター (SOC) アナリストなどに対するランサムウェア インシデントへの対応方法の教育

ランサムウェアのインシデントに関与する SOC アナリストなどは、悪意のあるソフトウェアとランサムウェアに特化した基礎知識を知っておく必要があります。 ランサムウェアの主な亜種/ファミリーと、その典型的な特徴について知っておく必要があります。 また、カスタマー コールセンターのスタッフは、自社のエンドユーザーや顧客からのランサムウェアのレポートに対する対処方法を知っておく必要があります。

適切な技術的コントロールが行われていることを確認する

ランサムウェアのインシデントを保護、検出、対応するために、予防に重点を置いて実施すべきさまざまな技術的コントロールがあります。 少なくとも、SOC アナリストは、最低限、会社内のマルウェア対策システムが生成するテレメトリーにアクセスでき、どのような予防策がとられているかを理解し、ランサムウェアが標的とするインフラを把握し、会社のチームが適切な対策をとれるよう支援する必要があります。

これには、次の必須ツールの一部またはすべてが含まれている必要があります。

検出ツールと予防ツール

- エンタープライズ サーバー向けマルウェア対策製品スイート (Microsoft Defender for Cloud など)

- ネットワーク マルウェア対策リューション(Azure マルウェア対策など)

- セキュリティ データ分析プラットフォーム(Azure Monitor、Sentinel など)

- 次世代型侵入検知と防御システム

- 次世代ファイアウォール(NGFW)

マルウェアの分析と応答ツールキット

- 組織内のほとんどの主要なエンドユーザーおよびサーバー OS をサポートする自動マルウェア解析システム

- 静的および動的マルウェア解析ツール

- デジタル フォレンジック ソフトウェアとハードウェア

- 組織以外のインターネットアクセス(例:4G ドングル)

- 最大限の効果を得るためには、SOC アナリストは、セキュリティデータ解析プラットフォーム内の統一されたテレメトリに加えて、ネイティブ インタフェースを通じて、ほぼすべてのマルウェア対策プラットフォームに幅広くアクセスする必要があります。 Azure Cloud Services および仮想マシンのための Azure ネイティブ マルウェア対策のプラットフォームでは、これを実現するためのステップバイステップのガイドが提供されています。

- エンリッチメントとインテリジェンス ソース

- オンラインおよびオフラインの脅威とマルウェア インテリジェンス ソース(sentinel、Azure Network Watcher など)

- Active Directory やその他の認証システム(および関連ログ)

- エンドポイント デバイス情報を含む内部構成管理データベース(CMDB)

データ保護

- ランサムウェア攻撃からの迅速で信頼性の高い回復を可能にし、攻撃者の一部の手法をブロックするために、データ保護を実装します。

- 保護されたフォルダーの指定 - 権限のないアプリケーションがこれらのフォルダー内のデータを変更することをより困難にします。

- アクセス権の見直し - ランサムウェアが有効になる広範なアクセスによるリスクを低減

- ファイル共有、SharePoint、その他のソリューションに対する広範な書き込み

- ビジネスコラボレーションの要件を満たしながら、広範な権限を削減

- 広範なパーミッションが再表示されないように監査と監視を行う

- 安全なバックアップ

- 重要なシステムのバックアップと、攻撃者による意図的な消去/暗号化からバックアップを確実に保護します。

- 重要なシステムの自動バックアップを定期的に実施

- 事業継続/ディザスター リカバリー (BC/DR)計画を定期的に実施し、事業運営の迅速な復旧を確保する

- 意図的な消去や暗号化に対するバックアップの保護

- 強力な保護 - Azure Backup などのオンライン バックアップを変更する前に、MUA/MFA のような帯域外ステップを要求

- 最も強力な保護 – オンライン/実稼働ワークロードからバックアップを分離して、バックアップ データの保護を強化します。

- 復旧手順書、CMDB、ネットワーク図など、復旧に必要な補助資料の保護

インシデント処理プロセスの確立

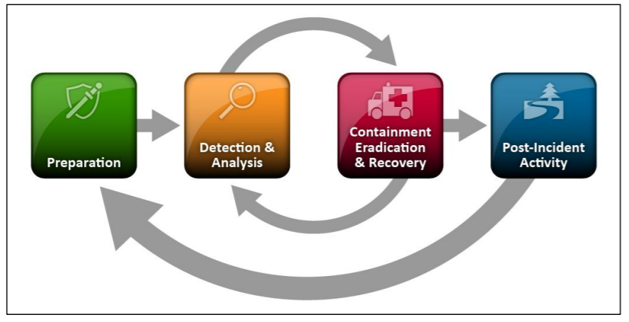

米国国立標準技術研究所(NIST)の「コンピュー タセキュリティ インシデント対応ガイド」(Special Publication 800-61r2)に記載されているインシデント対応手順とガイダンスに従って、組織が多くの活動を実施し、ランサムウェア感染の可能性に備えていることを確実にします。 その手順は次のとおりです。

- 準備: このステージでは、インシデントの前に行うべき各種の対策について説明します。 これには、技術的な準備 (適切なセキュリティ 制御の実装や他のテクノロジなど) と非技術的な準備 (プロセスや手順の準備など) の両方が含まれる場合があります。

- トリガー/検出: このステージでは、この種のインシデントをどのように検出するか、また、さらなる調査やインシデントの宣言のいずれかを開始するために使用すべきトリガーがあるかについて説明します。 これらは一般に、信頼度の高いトリガーと低いトリガーに分けられます。

- 調査/分析: このステージでは、インシデントが発生したことが明らかでない場合に、利用可能なデータを調査および分析するために実施すべき活動を説明し、インシデントを宣言すべきことを確認するか、インシデントは発生していないと結論付ける必要があります。

- インシデント宣言: この段階は、インシデントを宣言するために取らなければならない手順をカバーしており、通常、企業のインシデント管理(チケット発行)システム内でチケットを発行し、さらなる評価とアクションのために適切な担当者にチケットを指示します。

- 封じ込め/緩和: このステージでは、利用可能なツール、技術、手順を使用して、インシデントの発生を抑制または緩和(停止)し、インシデントの影響を抑えるために、セキュリティ オペレーションセンター(SOC)またはその他の者が取る可能性がある手順を取り上げます。

- 修復 / 復旧: この段階は、インシデントの発生を食い止め、軽減する前に、インシデントによって生じた損害を修復または復旧するために取られる可能性のある手順を対象としています。

- インシデント後の活動: このステージは、インシデントが収束した後に実行されるべき活動を取り上げます。 これには、インシデントに関連する最終的な概要の把握や、学習した教訓の特定が含まれます。

迅速な復旧のための準備

適切なプロセスや手順があることを確認します。 ほぼすべてのランサムウェアのインシデントでは、感染したシステムを復元する必要があります。 そのため、適切でテスト済みのバックアップと復元のプロセスと手順を、ほとんどのシステムで実施する必要があります。 また、ランサムウェアの拡散やランサムウェア攻撃から復旧するための適切な手段を備えた、適切な封じ込め戦略も必要です。

サードパーティによるサポート、特に脅威インテリジェンス プロバイダ、マルウェア対策ソリューションプ ロバイダ、マルウェア解析プロバイダからのサポートを受けるための手順が文書化されていることを確認します。 これらの連絡先は、ランサムウェア バリアントに既知の弱点がある場合や、復号化ツールが利用可能な場合に役立つことがあります。

Azure プラットフォームは、さまざまなデータサービスやワークロードに組み込まれた Azure Backup を通じて、バックアップと復旧のオプションを提供します。

Azure Backup と分離バックアップ

- Azure Virtual Machines

- Azure VM 内のデータベース: SQL、SAP HANA

- Azure Database for PostgreSQL

- オンプレミスの Windows サーバー (MARS エージェントでクラウドにバックアップ)

Azure Backup によるローカル(運用)バックアップ

- Azure Files

- Azure BLOB

- Azure ディスク

Azure サービスからの組み込みバックアップ

- Azure Databases (SQL、MySQL、MariaDB、PostgreSQL)、Azure Cosmos DB、ANF などのデータ サービスには、バックアップ機能が組み込まれています

次の内容

「ランサムウェア攻撃に対する Azure の防御 ホワイト ペーパー」をご覧ください。

このシリーズの他の記事: