コンテナーをセキュリティで保護するための Microsoft のフレームワークの概要

Microsoft の Containers Secure Supply Chain (CSSC) フレームワークは、コンテナーのライフサイクル全体にわたってセキュリティコントロールを統合および実行するために構築されたツールとプロセスのシームレスでアジャイルなエコシステムです。 コンテナー のセキュリティで保護されたサプライ チェーン戦略は、コンテナー アプリケーションのすべてのセキュリティ ニーズを考慮して構築されています。 目標は、脆弱なコンテナー イメージの使用を防ぎ、標準のセキュリティ ポートフォリオを使用してコンテナー インフラストラクチャを作成することです。

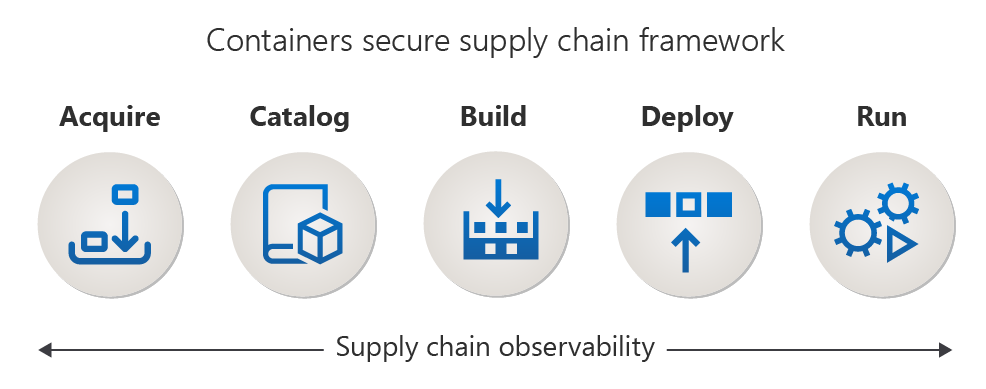

CSSC フレームワークは、次の手順を使用して構築されます。

- コンテナー化されたアプリケーションのサプライ チェーン ステージを特定する

- 各ステージのリスクと必要なセキュリティコントロールの概要

- 各ステージのセキュリティ目標と目標について説明する

- 各ステージでセキュリティ ツール、プロセス、ベスト プラクティスを特定する

- 各ステージでメタデータ、ログ記録、レポートを使用してセキュリティ体制を維持する

コンテナーのサプライ チェーンの段階

コンテナーのサプライ チェーンは、コンテナーのライフサイクルに合わせて段階的に構築されます。 パイプライン内の各ステージは、個別の目標、セキュリティ リスク、およびプロセスで識別されます。 Microsoft は、コンテナーのサプライ チェーンで次の 5 つの段階を特定します。

| 段階 | 詳細 |

|---|---|

| 取得 | 外部ソースまたはサードパーティ ベンダーからコンテナー イメージを取得します。 |

| Catalog | ビルドやデプロイを含む内部消費に対して承認済みのコンテナー イメージを提供します。 |

| ビルド | 準拠しているサービスとアプリケーションのイメージとデプロイ成果物を生成します。 |

| 展開 | コンテナー化されたサービスとアプリケーションをホスティング環境に安全にデプロイします。 |

| [ファイル名を指定して実行] | アプリケーションのビジネス ロジックを実行する、準拠している最新のセキュリティで保護されたコンテナー イメージから作成されたコンテナーを実行します。 |

サプライ チェーンの 5 つのステージすべてにセキュリティ プロセスを実装するには、監視と監視の一貫したプラクティスが必要です。 絶えず進化し続けるセキュリティ プラクティスでは、コンテナー イメージの更新、脆弱性の検出、内部プロセスの変更のトリガー、ビジネス要件、各ステージでの透明性の追加を監視する必要があります。

一般的なサプライ チェーンの脅威

CSSC について話すときは、ソフトウェア ベンダー、外部ソース、開発者、サービス、運用プロバイダー間の継続的なソフトウェア トランザクション、チャネルの配布、最も重要な顧客ベースについて説明します。 私たちの目標は、コンテナー ソフトウェアの安全なトランザクションを実現し、お客様に効果的なコンテナー インフラストラクチャを提供することです。 小さな侵害、脆弱性、または攻撃は、直ちに固有の逆境を引き起こし、信頼できるパートナー、顧客、および Microsoft の評判に深刻な損失を引き起こす可能性があります。 コンテナー化されたアプリケーションのセキュリティと整合性を確保するために、サプライ チェーン全体でこれらのセキュリティ侵害と考えられる脅威に対処することが重要です。

Microsoft は、サプライ チェーン全体のセキュリティ侵害と考えられる脅威をより深く特定し、掘り下げます。

信頼されていないソース

信頼されていないソースのコンテナー イメージを使用すると、重大なセキュリティ リスクが発生する可能性があります。 これらの信頼されていないソースには、マルウェア、脆弱性、バックドアを含むコンテナー イメージが含まれている可能性があります。

Microsoft は、次のプラクティスを使用して、これらのセキュリティ侵害に対処します。

- これらのリスクを軽減するために、コンテナー イメージをサプライ チェーンに組み込む前に、コンテナー イメージの信頼性と整合性を検証します。

- 信頼できるソースのコンテナー イメージを使用します。 イメージスキャンと検証ツールを使用して、イメージが信頼できるリポジトリから取得され、改ざんされていないことを確認します。

セキュリティ侵害されたレジストリ

適切にセキュリティ保護されていないレジストリは、侵害されたコンテナー イメージまたは古いコンテナー イメージをホストする可能性があります。 安全でないコンテナー イメージの配布を防ぐために、レジストリを定期的に監査してセキュリティで保護することが重要です。 これには、イメージがライセンス要件とエンタープライズのベスト プラクティスに準拠していることを確認する必要があります。

Microsoft は、次のプラクティスを使用して、これらのセキュリティ侵害に対処します。

- コンテナー イメージ レジストリを定期的に監査し、セキュリティで保護します。

- アクセス制御、認証制御、およびイメージ スキャンを使用して、安全でないイメージまたは古いイメージの使用を検出して防止します。

侵害された依存関係

基本イメージに悪意のあるコードを挿入したり、悪意のあるライブラリを使用したりすると、コンテナー アプリケーションのセキュリティが損なわれます。

Microsoft は、次のプラクティスを使用して、これらのセキュリティ侵害に対処します。

- コンテナー イメージで使用される依存関係に対して厳密な制御を実装します。

- 既知の脆弱性にパッチを適用するために、基本イメージとライブラリを定期的に更新します。

- コンテナー イメージ スキャンを使用して、悪意のある依存関係や脆弱な依存関係を特定して修復します。

侵害されたビルド環境

セキュリティで保護されていないビルド環境では、脆弱な、古い、または非準拠のコンテナー イメージが含まれる可能性があります。

Microsoft は、次のプラクティスを使用して、これらのセキュリティ侵害に対処します。

- 信頼された定期的に更新されるツールとコンテナーを使用して、ビルド環境をセキュリティで保護します。

- ビルド プロセス中に最新バージョンが使用されるように、古いコンテナー イメージまたは脆弱なコンテナー イメージを削除するプロセスを実装します。

未確認のデプロイ

信頼されていないコンテナー イメージまたは悪意のあるコンテナー イメージをデプロイすると、組織がさまざまなセキュリティ侵害にさらされる可能性があります。 承認された検証済みのコンテナー イメージのみがデプロイされるように、アクセス制御と堅牢な検証プロセスを実施する必要があります。

Microsoft は、次のプラクティスを使用して、これらのセキュリティ侵害に対処します。

- デプロイ時に厳密なアクセス制御とイメージ検証プロセスを適用します。

- ロールベースのアクセス制御 (RBAC) を使用して、コンテナー イメージをデプロイできるユーザーを制限します。

- 信頼された十分にテストされたイメージのみが運用環境にデプロイされていることを確認します。

可観測性の欠如

監視と監視は、セキュリティの問題を検出するために非常に重要です。 企業は、サプライ チェーン全体を可視化し、コンテナー イメージのリアルタイム追跡とセキュリティ攻撃の検出を可能にするツールとプロセスに投資する必要があります。

Microsoft は、次のプラクティスを使用して、これらのセキュリティ侵害に対処します。

- コンテナー化された環境に監視と監視ソリューションを実装します。

- ログ、トレース、および監視ツールを使用して、サプライ チェーン内のコンテナー イメージの変更、セキュリティ イベント、および異常を追跡します。

- 疑わしいアクティビティのアラートと通知を設定します。

これらの対策に加えて、明確なセキュリティ ポリシーとプラクティスを確立し、セキュリティのベスト プラクティスについてチームを教育し、コンテナーサプライ チェーンの定期的なセキュリティ評価と監査を実施することが不可欠です。 コンテナーに関連するセキュリティの脅威と脆弱性を継続的に更新し、それに応じてセキュリティ対策を調整します。 コンテナーのセキュリティは、注意と予防的なリスク管理を必要とする継続的なプロセスです。

次のステップ

CSSC フレームワークの各ステージの詳細については、次を参照してください。