Azure Storage へのインデクサー接続を信頼できるサービスとして作成する

Azure AI Search では、Azure BLOB にアクセスするインデクサーは、信頼されたサービス例外 を使用して、BLOB に安全にアクセスできます。 このメカニズムにより、IP ファイアウォール規則を使用してインデクサーにアクセス権を付与できないお客様に対して、ストレージ アカウントのデータにアクセスするための簡単、安全かつ無料の代替手段が提供されます。

Note

Azure Storage がファイアウォールの内側にあり、Azure AI Search と同じリージョンにある場合、検索サービスからの要求を許可する受信規則を作成することはできません。 この記事で説明するように、このシナリオの解決策は、検索が信頼できるサービスとして接続することです。

前提条件

システム割り当てマネージド ID を使用する検索サービスです (「サービス ID を確認する」を参照してください)。

[信頼された Microsoft サービスによるこのストレージ アカウントに対するアクセスを許可します] ネットワーク オプションを使用するストレージ アカウント (「ネットワーク設定を確認する」を参照してください)。

検索サービスのシステム割り当てマネージド ID にアクセス許可を付与する Azure Storage での Azure ロールの割り当て (「アクセス許可を確認する」を参照してください)。

Note

Azure AI Search では、信頼できるサービス接続は、Azure Storage 上の BLOB と ADLS Gen2 に制限されます。 Azure Table Storage と Azure Files へのインデクサー接続ではサポートされていません。

信頼されたサービス接続では、システム マネージド ID を使用する必要があります。 このシナリオでは、ユーザー割り当てマネージド ID は現在サポートされていません。

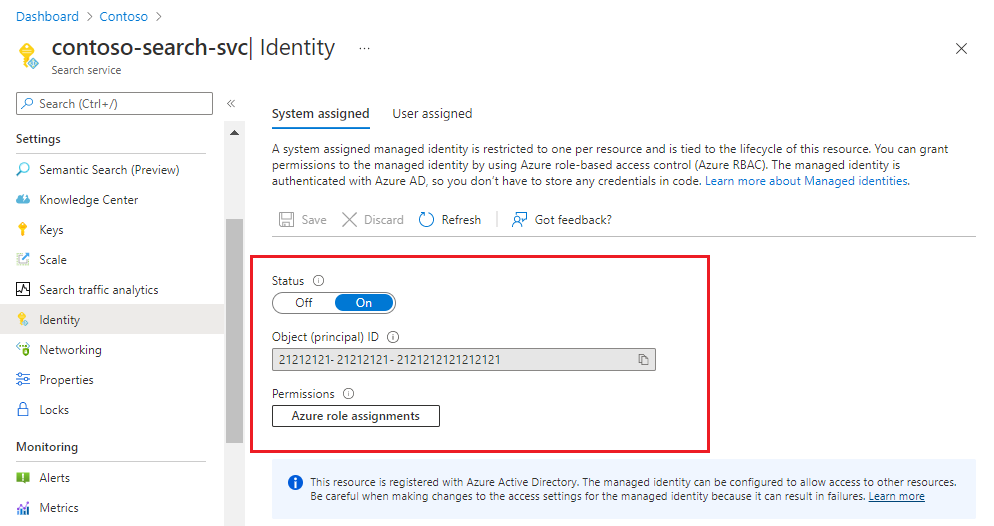

サービス ID を確認する

Azure portal にサインインし、ご利用の検索サービスを探します。

[ID] ページで、システム割り当て ID が有効化されていることを確認します。 現在プレビューで表示されているユーザー割り当てマネージド ID は、信頼されたサービス接続では機能しないことに注意してください。

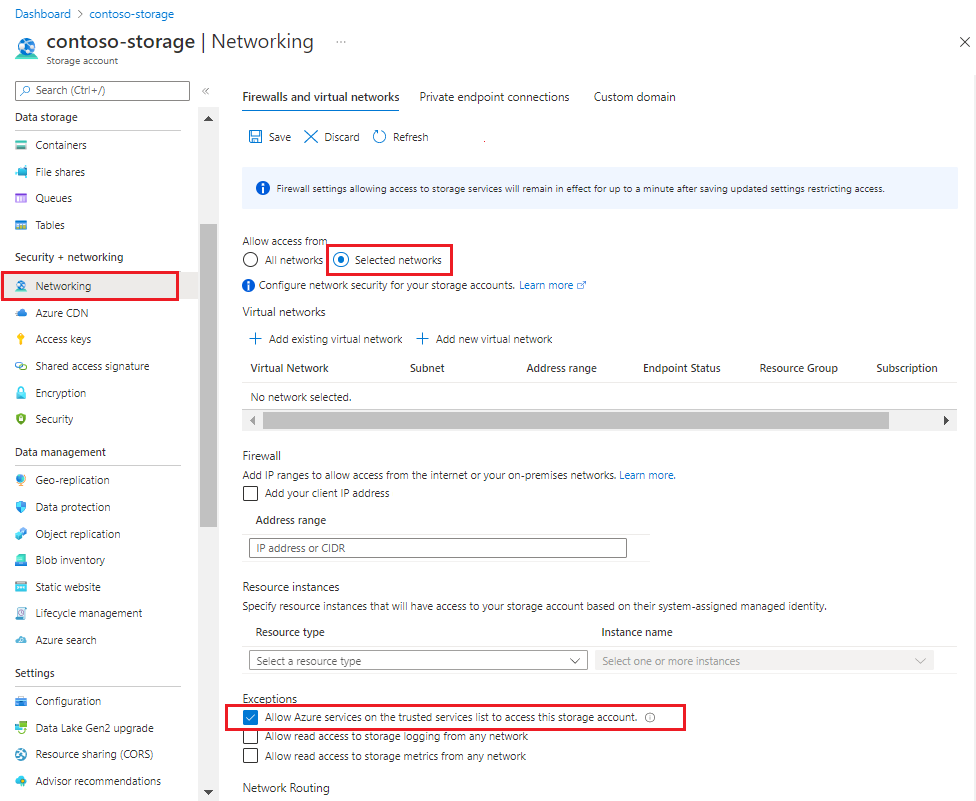

ネットワーク設定を確認する

Azure portal にサインインして、目的のストレージ アカウントを見つけます。

ナビゲーション ウィンドウの [セキュリティとネットワーク] で [ネットワーク] を選択します。

[ファイアウォールと仮想ネットワーク] タブで、「選択したネットワーク」からのアクセス を許可します。

[例外] セクション まで下にスクロールします。

[信頼された Azure サービスによるストレージ アカウントへのアクセスを許可する] が選択されていることを確認します。

ストレージ アカウントへのロールベースのアクセス権がお使いの検索サービスに与えられているとき、Azure Storage への接続が IP ファイアウォール規則によって保護されている場合でも、データにアクセスできます。

アクセス許可を確認する

システム マネージド ID は、Microsoft Entra サービス プリンシパルです。 割り当てには、少なくともストレージ BLOB データ閲覧者が必要です。

Access Control の左側のナビゲーション ウィンドウで、すべてのロールの割り当てを表示し、[Storage Blob Data Reader] が検索サービス システム ID に割り当てられていることを確認します。

書き込みアクセスが必要な場合は、Storage Blob データ共同作成者を追加します。

書き込みアクセスを必要とする機能には、エンリッチメント キャッシュ、デバッグ セッション、ナレッジ ストアなどがあります。

接続を設定してテストする

接続をテストする最も簡単な方法は、[データのインポートウィザード] を実行することです。

[データのインポート ウィザード] を開始し、Azure Blob Storage または Azure Data Lake Storage Gen2 を選択します。

ストレージ アカウントへの接続を選択し、[システム割り当て] を選択します。 [次へ] を選択して接続を呼び出します。 インデックス スキーマが検出されると、接続は成功です。

![[データのインポート] ウィザードの [データ ソースの接続] ページのスクリーンショット。](media/search-indexer-howto-secure-access/test-system-identity.png)