Azure でのネットワーク セキュリティ境界への切り替え

この記事では、さまざまなアクセス モードと、Azure のネットワーク セキュリティ境界に切り替える方法について説明します。 アクセス モードは、リソースのアクセスとログの動作を制御します。

リソースの関連付けのアクセス モード構成ポイント

アクセス モード構成ポイントは、境界上のリソースの関連付けの一部であるため、境界の管理者が設定できます。

プロパティ accessMode は、リソースのパブリック ネットワーク アクセスを制御するリソースの関連付けで設定できます。

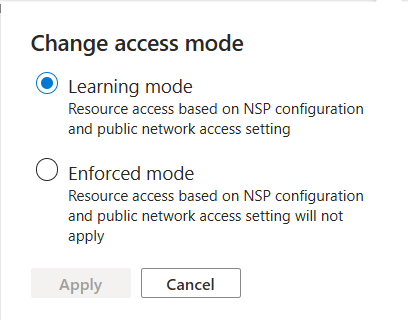

現在、accessMode の使用可能な値は、[強制] と [学習] です。

| アクセス モード | 説明 |

|---|---|

| 学習 | これは既定のアクセス モードです。 このモードでの評価では、ネットワーク セキュリティ境界構成がベースラインとして使用されますが、一致するルールが見つからない場合、評価はリソース ファイアウォール構成にフォールバックし、既存の設定でアクセスを承認できます。 |

| Enforced (強制) | 明示的に設定すると、リソースはネットワーク セキュリティ境界アクセス ルールのみに従います。 |

ネットワーク セキュリティ境界の導入中の接続の中断を防ぐ

学習モードを有効にする

既存の PaaS リソースにネットワーク セキュリティ境界を導入する際の望ましくない接続の中断を防ぎ、セキュリティで保護された構成へのスムーズな切り替えを確実にするために、管理者は学習モードで PaaS リソースをネットワーク セキュリティ境界に追加できます。 この手順では、PaaS リソースはセキュリティで保護されませんが、次の処理が行われます:

- ネットワーク セキュリティ境界の構成に従って接続を確立できるようにします。 さらに、この構成のリソースは、ネットワーク セキュリティ境界アクセス ルールによって接続が許可されていない場合に、優先されるリソース定義のファイアウォール ルールと信頼されたアクセス動作にフォールバックします。

- 診断ログを有効にすると、ネットワーク セキュリティ境界の構成またはリソースの構成に基づいて、接続が承認されたかどうかを詳しく示すログが生成されます。 管理者は、これらのログを分析して、アクセス ルールのギャップ、境界メンバーシップの欠落、望ましくない接続を特定できます。

重要

学習モードでの PaaS リソースの操作は、過渡的な手順としてのみ機能します。 悪意のあるアクターが、セキュリティで保護されていないリソースを悪用してデータを流出させる可能性があります。 したがって、アクセス モードを [強制] に設定して、できるだけ早く完全にセキュリティで保護された構成に切り替えることが重要です。

既存のリソースの強制モードへの切り替え

パブリック アクセスを完全にセキュリティで保護するには、ネットワーク セキュリティ境界で強制モードに移行することが絶対不可欠です。 強制モードに移行する前に考慮すべき点は、パブリック アクセス、プライベート アクセス、信頼されたアクセス、および境界アクセスへの影響です。 強制モードの場合、さまざまな種類の PaaS リソースにまたがる関連する PaaS リソースに対するネットワーク アクセスの動作は、次のように要約できます:

- パブリック アクセス: パブリック アクセスは、パブリック ネットワークを介して行われた受信要求または送信要求を参照します。 ネットワーク セキュリティ境界によってセキュリティ保護された PaaS リソースでは、受信パブリック アクセスと送信パブリック アクセスが既定で無効になっていますが、ネットワーク セキュリティ境界アクセス ルールを使用して、それらのルールに一致するパブリック トラフィックを選択的に許可できます。

- 境界アクセス: 境界アクセスは、同じネットワーク セキュリティ境界のリソース部分の間の受信要求または送信要求を参照します。 データの侵入と流出を防ぐために、このような境界トラフィックは、強制モードでソースと送信先の両方でパブリック トラフィックとして明示的に承認されない限り、境界を越えることはありません。 境界アクセスのために、リソースにマネージド ID を割り当てる必要があります。

- 信頼されたアクセス: 信頼されたサービス アクセスは、その配信元が信頼済みと見なされている特定の Azure サービスである場合に、パブリック ネットワーク経由でアクセスできるようにするわずかな Azure サービスの機能を参照します。 ネットワーク セキュリティ境界では、信頼されたアクセスよりも詳細な制御が提供されるため、信頼されたアクセスは強制モードではサポートされていません。

- プライベート アクセス: プライベート リンク経由のアクセスは、ネットワーク セキュリティ境界の影響を受けません。

ネットワーク セキュリティ境界への新しいリソースの移動

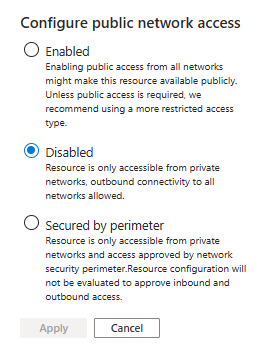

ネットワーク セキュリティ境界では、SecuredbyPerimeter と呼ばれる新しいプロパティを publicNetworkAccess に導入することで、既定の動作でセキュリティによる保護をサポートします。 設定すると、パブリック アクセスがロック ダウンされ、PaaS リソースがパブリック ネットワークに公開されなくなります。

リソースの作成時に、publicNetworkAccess が SecuredByPerimeter に設定されている場合、境界に関連付けられていない場合でも、リソースはロックダウン モードで作成されます。 構成されている場合は、プライベート リンク トラフィックのみが許可されます。 境界に関連付けられると、ネットワーク セキュリティ境界によってリソース アクセスの動作が制御されます。 次の表は、さまざまなモードとパブリック ネットワーク アクセス構成でのアクセスの動作をまとめたものです:

| 関連付けアクセス モード | 関連付けなし | 学習モード | 強制モード |

|---|---|---|---|

| パブリック ネットワーク アクセス | |||

| Enabled | 受信: リソース ルール 送信 許可 |

受信: ネットワーク セキュリティ境界 + リソース ルール 送信 ネットワーク セキュリティ境界ルール + 許可 |

受信: ネットワーク セキュリティ境界ルール 送信 ネットワーク セキュリティ境界ルール |

| Disabled | 受信: 拒否 送信: 許可 |

受信: ネットワーク セキュリティ境界ルール 送信: ネットワーク セキュリティ境界ルール + 許可 |

受信: ネットワーク セキュリティ境界ルール 送信: ネットワーク セキュリティ境界ルール |

| SecuredByPerimeter | 受信: 拒否 送信: 拒否 |

受信: ネットワーク セキュリティ境界ルール 送信: ネットワーク セキュリティ境界ルール |

- 受信: ネットワーク セキュリティ境界ルール - 送信: ネットワーク セキュリティ境界ルール |

publicNetworkAccess プロパティと accessMode プロパティを構成する手順

publicNetworkAccess と accessMode の両方のプロパティは、次の手順に従って Azure portal を使用して設定できます:

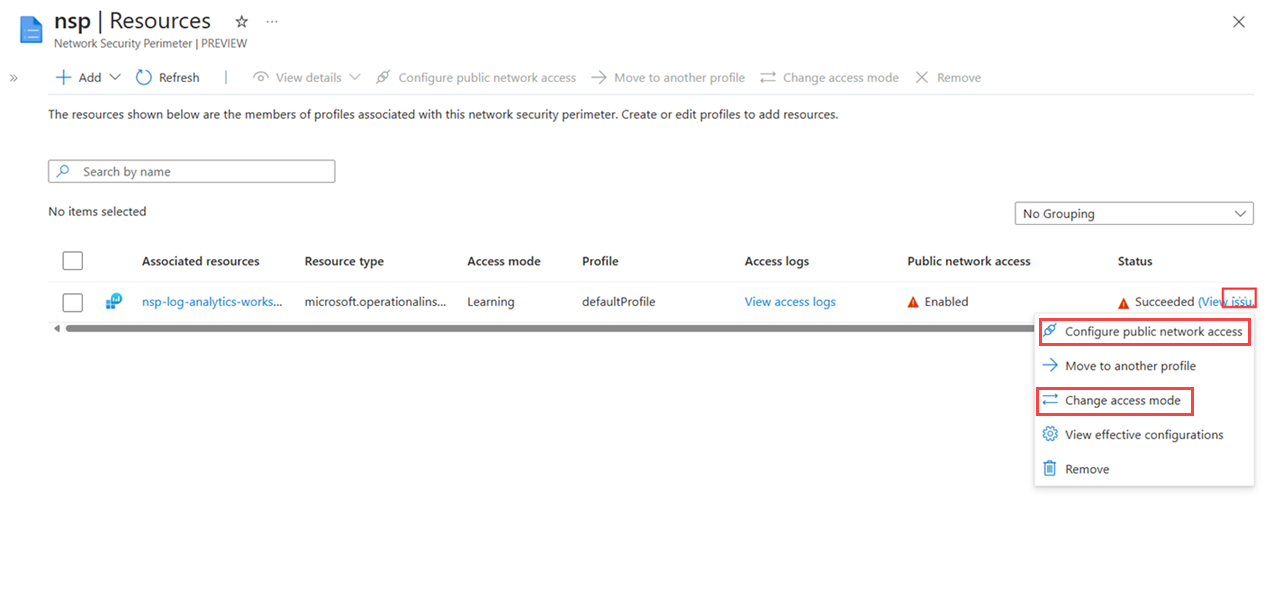

Azure portal でネットワーク セキュリティ境界リソースに移動します。

境界に関連付けられているリソースの一覧を表示するには、[設定]>[リソース] を選択します。

構成するリソースの横にある [...] (省略記号) を選択します。

ドロップダウン メニューから、[公衆ネットワーク アクセスを構成する] を選択し、[有効]、[無効]、または [SecuredByPerimeter] の使用可能な 3 つのオプションから目的のアクセス モードを選択します。

アクセス モードを設定するには、ドロップダウン メニューから [アクセス モードを構成する] を選択し、[学習] または [強制] の使用可能な 2 つのオプションから目的のアクセス モードを選択します。