プライベート エンドポイント宛てのトラフィックを検査する Azure Firewall シナリオ

Note

セキュリティ保護付き仮想ハブを使用して、Azure Virtual WAN のプライベート エンドポイントへの通信を保護する方法は、「Azure Virtual WAN でプライベート エンドポイント宛てのトラフィックをセキュリティで保護する」をご覧ください。

Azure プライベート エンドポイントは、Azure Private Link の基本的な構成要素です。 プライベート エンドポイントを使用すると、仮想ネットワークにデプロイされた Azure リソースから、プライベート リンク リソースとプライベートに通信できます。

プライベート エンドポイントを使用すると、リソースから、仮想ネットワークにデプロイされたプライベート リンク サービスにアクセスできます。 仮想ネットワーク ピアリングとオンプレミス ネットワーク接続を介したプライベート エンドポイントへのアクセスにより、接続性が拡張されます。

場合によっては、プライベート エンドポイントを介して公開されるサービスに対するクライアントからのトラフィックを検査またはブロックする必要があります。 Azure Firewall またはサード パーティのネットワーク仮想アプライアンスを使用して、この検査を完了します。

次の制限事項が適用されます。

既定では、仮想ネットワーク内のサブネットに対してネットワーク ポリシーが無効になっているため、ネットワーク セキュリティ グループ (NSG) トラフィックはプライベート エンドポイントからバイパスされます。 ユーザー定義ルートやネットワーク セキュリティ グループのサポートなどのネットワーク ポリシーを利用するには、サブネットに対してネットワーク ポリシーのサポートを有効にする必要があります。 この設定は、サブネット内のプライベート エンドポイントにのみ適用されます。 この設定は、サブネット内のすべてのプライベート エンドポイントに影響します。 サブネット内の他のリソースについては、ネットワーク セキュリティ グループのセキュリティ規則に基づいてアクセスが制御されます。

ユーザー定義ルート (UDR) のトラフィックは、プライベート エンドポイントからバイパスされます。 ユーザー定義ルートは、プライベート エンドポイント宛てのトラフィックをオーバーライドするために使用できます。

サブネットにアタッチできるルート テーブルは 1 つです

ルート テーブルでは最大 400 ルートがサポートされます

Azure Firewall では、次のいずれかを使用してトラフィックをフィルター処理します。

TCP および UDP プロトコルの場合、ネットワーク ルール内の FQDN

HTTP、HTTPS、MSSQL の場合、アプリケーション ルール内の FQDN

重要

フローの対称性を維持するために、プライベート エンドポイント宛てのトラフィックを検査する場合は、ネットワーク ルールよりもアプリケーション ルールを使用することをお勧めします。 アプリケーション規則は、プライベート エンドポイント宛てのトラフィックを検査する場合に、ネットワーク規則よりも優先されます。これは、Azure Firewall では常にアプリケーション規則を使用してトラフィックの SNAT を実行するためです。 ネットワーク ルールが使用されている場合、または Azure Firewall の代わりに NVA が使用されている場合は、フローの対称性を維持するためにプライベート エンドポイント宛てのトラフィックに対して SNAT を構成する必要があります。

注意

SQL の FQDN のフィルター処理は、プロキシ モードのみでサポートされます (ポート 1433)。 プロキシ モードを使用すると、リダイレクトと比較して待機時間が増加する可能性があります。 リダイレクト モードを使用して構成する場合は (Azure 内から接続するクライアントの既定)、代わりにファイアウォール ネットワーク ルールで FQDN を使ってアクセスをフィルター処理できます。

シナリオ 1:ハブとスポークのアーキテクチャ - プライベート エンドポイント専用の仮想ネットワーク

このシナリオは、プライベート エンドポイントを使用して複数の Azure サービスにプライベートに接続するための、最も拡張性のあるアーキテクチャです。 プライベート エンドポイントがデプロイされるネットワーク アドレス空間を指すルートが作成されます。 この構成により、管理オーバーヘッドが軽減され、400 ルートの上限に達するのを防ぐことができます。

仮想ネットワークがピアリングされている場合、クライアント仮想ネットワークからハブ仮想ネットワーク内の Azure Firewall に接続すると料金が発生します。 ハブ仮想ネットワーク内の Azure Firewall からピアリングされた仮想ネットワーク内のプライベート エンドポイントへの接続には、料金がかかりません。

ピアリングされた仮想ネットワークとの接続に関連した料金の詳細については、価格ページの FAQ セクションを参照してください。

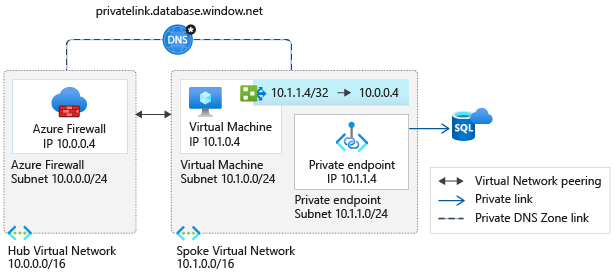

シナリオ 2: ハブとスポークのアーキテクチャ - プライベート エンドポイントと仮想マシン用の共有仮想ネットワーク

このシナリオは、次の場合に実装されます。

プライベート エンドポイント専用の仮想ネットワークを用意できない

プライベート エンドポイントを使用して仮想ネットワークで公開されるサービスの数が少ない

仮想マシンには、個々のプライベート エンドポイントを指す /32 システム ルートがあります。 Azure Firewall 経由でトラフィックをルーティングするために、プライベート エンドポイントごとに 1 つのルート構成されます。

仮想ネットワークでサービスが公開されると、ルート テーブル保守の管理オーバーヘッドが増加します。 ルート制限に達する可能性も高くなります。

全体のアーキテクチャによっては、400 ルートの上限に達する可能性があります。 可能な限り、シナリオ 1 を使用することをお勧めします。

仮想ネットワークがピアリングされている場合、クライアント仮想ネットワークからハブ仮想ネットワーク内の Azure Firewall に接続すると料金が発生します。 ハブ仮想ネットワーク内の Azure Firewall からピアリングされた仮想ネットワーク内のプライベート エンドポイントへの接続には、料金がかかりません。

ピアリングされた仮想ネットワークとの接続に関連した料金の詳細については、価格ページの FAQ セクションを参照してください。

シナリオ 3: 単一の仮想ネットワーク

ハブおよびスポーク アーキテクチャへの移行が不可能な場合は、このパターンを使用してください。 シナリオ 2 と同じ考慮事項が適用されます。 このシナリオでは、仮想ネットワークのピアリング料金は適用されません。

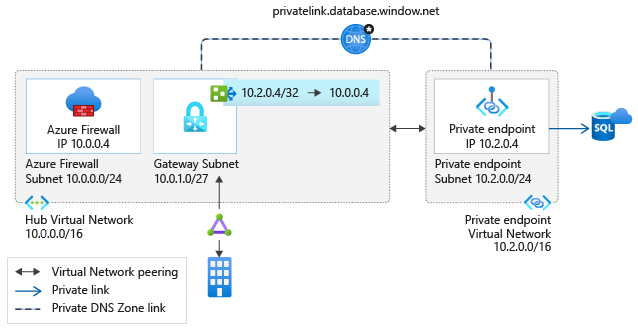

シナリオ 4: プライベート エンドポイントへのオンプレミス トラフィック

このアーキテクチャは、次のいずれかを使用してオンプレミス ネットワークとの接続を構成した場合に実装できます。

セキュリティの要件により、プライベート エンドポイントを介して公開されるサービスへのクライアント トラフィックをセキュリティ アプライアンス経由でルーティングする必要がある場合は、このシナリオをデプロイします。

前出のシナリオ 2 と同じ考慮事項が適用されます。 このシナリオでは、仮想ネットワークのピアリング料金はありません。 オンプレミスのワークロードがプライベート エンドポイントにアクセスできるように DNS サーバーを構成する方法の詳細については、「DNS フォワーダーを使用しているオンプレミスのワークロード」を参照してください。

次のステップ

この記事では、Azure Firewall を使用して仮想マシンとプライベート エンドポイント間のトラフィックを制限するために使用できるさまざまなシナリオについて説明しました。

プライベート エンドポイント宛てのトラフィックを検査するように Azure Firewall を構成する方法のチュートリアルについては、「チュートリアル: Azure Firewall を使用してプライベート エンドポイント トラフィックを検査する」を参照してください。

プライベート エンドポイントの詳細については、「Azure プライベート エンドポイントとは」を参照してください。