チュートリアル: Azure Private 5G Core 用のサンプル ポリシー制御構成セットを作成する

Azure Private 5G Core では、トラフィックを柔軟に処理できます。 パケット コア インスタンスがニーズに合わせてトラフィックにサービス品質 (QoS) 特性を適用する方法をカスタマイズできます。 また、特定のフローをブロックまたは制限することもできます。 このチュートリアルでは、一般的なユース ケース用のサービスと SIM ポリシーを作成し、SIM をプロビジョニングして新しいポリシー制御構成を使用する手順について説明します。

このチュートリアルでは、次の方法について説明します。

- プロトコルに基づいてパケットをフィルター処理する新しいサービスを作成する。

- 特定のリモート IP アドレスとポートがラベルとして付加されているトラフィックをブロックする新しいサービスを作成する。

- 一致するフローのトラフィック帯域幅を制限する新しいサービスを作成する。

- 2 つの新しい SIM ポリシーを作成し、サービスを割り当てる。

- 2 つの新しい SIM をプロビジョニングし、SIM ポリシーを割り当てる。

前提条件

- 「ポリシー制御」の情報を読んで、Azure Private 5G Core のポリシー制御構成について理解してください。

- 「プライベート モバイル ネットワークをデプロイするために必要なタスクを完了する」で識別したアクティブ サブスクリプションへのアクセス権があるアカウントを使用して Azure portal にサインインできることを確認してください。 このアカウントには、サブスクリプション スコープでの組み込み共同作成者ロールが必要です。

- プライベート モバイル ネットワークに対応するモバイル ネットワーク リソースの名前を識別してください。

- ネットワーク スライスに対応するスライス リソースの名前を特定します。

- 5G SIM にポリシーを割り当てる場合は、任意のスライスを選択できます。

- 4G SIM にポリシーを割り当てる場合は、スライス/サービスの種類 (SST) の値が 1 で構成されたスライスと、空のスライス差別化要因 (SD) を選択する必要があります。

プロトコル フィルタリング用のサービスを作成する

この手順では、プロトコルに基づいてパケットをフィルター処理するサービスを作成します。 具体的には、これにより次の操作を行います。

- UE から送信される ICMP パケットをブロックする。

- ポート 11 で UE から送信される UDP パケットをブロックする。

- 他のすべての ICMP と UDP のトラフィックを両方向で許可し、他の IP トラフィックは許可しない。

サービスを作成するには:

Azure portal にサインインします。

プライベート モバイル ネットワークを表すモバイル ネットワーク リソースを検索して選択します。

[リソース] メニューで [サービス] を選択します。

![Azure portal のスクリーンショット。モバイル ネットワーク リソースの [リソース] メニューの [サービス] オプションが表示されています。](media/configure-service-azure-portal/services-resource-menu-option.png)

コマンド バーで [作成] を選択します。

![Azure portal のスクリーンショット。コマンド バーの [作成] オプションが表示されています。](media/configure-service-azure-portal/create-command-bar-option.png)

次に、このサービスに一致するサービス データ フロー (SDF) に適用される QoS 特性を定義する値を入力します。 [基本] タブで、次のように各フィールドに入力します。

フィールド 値 サービス名 service_restricted_udp_and_icmp[Service precedence] (サービスの優先順位) 100[Maximum bit rate (MBR) - Uplink] (最大ビット レート (MBR) - アップリンク) 2 Gbps[Maximum bit rate (MBR) - Downlink] (最大ビット レート (MBR) - ダウンリンク) 2 Gbps[Allocation and Retention Priority level] (Allocation and Retention 優先度レベル) 25QI/QCI 9[Preemption capability] (プリエンプション機能) [May not preempt] (優先しない) を選択します。 [Preemption vulnerability] (プリエンプション脆弱性) [優先させない] を選択します。 [Data flow policy rules] (データ フロー ポリシー規則) で [Add a policy rule] (ポリシー規則の追加) を選択します。

![Azure portal のスクリーンショット。プロトコル フィルタリングの構成を含む [サービスの作成] 画面が表示されています。[Add a policy rule] (ポリシー規則の追加) ボタンが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/example-protocol-filtering-service-without-rules.png)

次に、次の手順で構成するデータ フロー テンプレートに一致するパケットをブロックするデータ フロー ポリシー規則を作成します。 右側の [Add a policy rule] (ポリシー規則の追加) で、次のように各フィールドに入力します。

フィールド 値 ルール名 rule_block_icmp_and_udp_uplink_traffic[Policy rule precedence] (ポリシー規則の優先順位) [10] を選択します。 トラフィックを許可する [ブロック] を選択します。 次に、UE から送信される ICMP パケットに一致するデータ フロー テンプレートを作成し、それらのパケットを

rule_block_icmp_uplink_traffic規則でブロックできるようにします。 [Data flow templates] (データ フロー テンプレート) で [Add a data flow template] (データ フロー テンプレートの追加) を選択します。 [Add a data flow template] (データ フロー テンプレートの追加) ポップアップで、次のように各フィールドに入力します。フィールド 値 テンプレート名 icmp_uplink_trafficプロトコル [ICMP] を選択します。 方向 [アップリンク] を選択します。 リモート IP anyポート 空白のままにします。 [追加] を選択します。

![Azure portal のスクリーンショット。[Add a data flow template] (データ フロー テンプレートの追加) ポップアップが表示されていて、[追加] ボタンが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/add-a-data-flow-template.png)

ポート 11 で UE から送信される UDP パケットに一致する同じ規則に対して別のデータ フロー テンプレートを作成します。

[Data flow templates] (データ フロー テンプレート) で [Add a data flow template] (データ フロー テンプレートの追加) を選択します。 [Add a data flow template] (データ フロー テンプレートの追加) ポップアップで、次のように各フィールドに入力します。

フィールド 値 テンプレート名 udp_uplink_traffic_port_11プロトコル [UDP] を選択します。 方向 [アップリンク] を選択します。 リモート IP anyポート 11[追加] を選択します。

これで、規則を仕上げることができます。 [Add a policy rule] (ポリシー規則の追加) で [追加] を選択します。

![Azure portal のスクリーンショット。プロトコル フィルタリングの構成を含む [Add a policy rule] (ポリシー規則の追加) 画面が表示されていて、[追加] ボタンが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/protocol-filtering-rule-configuration.png)

最後に、他のすべての ICMP と UDP のトラフィックを許可するデータ ポリシー フロー規則を作成します。

[Add a policy rule] (ポリシー規則の追加) を選択し、右側の [Add a policy rule] (ポリシー規則の追加) の下の各フィールドに入力します。

フィールド 値 ルール名 rule_allow_other_icmp_and_udp_traffic[Policy rule precedence] (ポリシー規則の優先順位) [15] を選択します。 トラフィックを許可する [Enabled] を選択します。 [サービスの作成] 画面に戻ります。 両方向のすべての ICMP と UDP に一致するデータ フロー テンプレートを作成します。

[Data flow policy rules] (データ フロー ポリシー規則) で [Add a data flow template] (データ フロー テンプレートの追加) を選択します。 [Add a data flow template] (データ フロー テンプレートの追加) ポップアップで、次のように各フィールドに入力します。

フィールド 値 テンプレート名 icmp_and_udp_trafficプロトコル [UDP] と [ICMP] の両方のチェックボックスを選択します。 方向 [双方向] を選択します。 リモート IP anyポート 空白のままにします。 [追加] を選択します。

これで、規則を仕上げることができます。 [Add a policy rule] (ポリシー規則の追加) で [追加] を選択します。

これで、サービスに対してデータ フロー ポリシー規則を 2 つ構成しました。これらの規則は、[Data flow policy rules] (データ フロー ポリシー規則) という見出しの下に表示されます。

rule_block_icmp_and_udp_uplink_traffic規則の [Policy rule precedence] (ポリシー規則の優先順位) フィールドの値は、rule_allow_other_icmp_and_udp_traffic規則よりも小さい点に注目してください (それぞれ 10 と 15)。 値が小さい規則は、優先順位が高くなります。 これにより、パケットをブロックするrule_block_icmp_and_udp_uplink_traffic規則が最初に適用され、その後、対象範囲が広いrule_allow_other_icmp_and_udp_trafficが残りのすべてのパケットに適用されます。![Azure portal のスクリーンショット。すべてのフィールドが正しく入力され、2 つのデータ フロー ポリシー規則がある [サービスの作成] 画面が表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/example-protocol-filtering-service.png)

[基本] 構成タブで、[確認と作成] を選択します。

[作成] を選択して、サービスを作成します。

![Azure portal のスクリーンショット。[確認と作成] タブが表示されていて、そこにプロトコル フィルタリング用のサービスの全構成が表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/create-example-protocol-filtering-service.png)

サービスが作成されると、Azure portal で次の確認画面が表示されます。 [リソースに移動] を選択して、新しいサービス リソースを表示します。

![Azure portal のスクリーンショット。プロトコル フィルタリング用のサービスのデプロイが成功したことが示されており、[リソースに移動] ボタンが表示されています。](media/configure-service-azure-portal/service-resource-deployment-confirmation.png)

画面の下部にリストされている QoS 特性、データ フロー ポリシー規則、サービス データ フロー テンプレートが予定どおりに構成されていることを確認します。

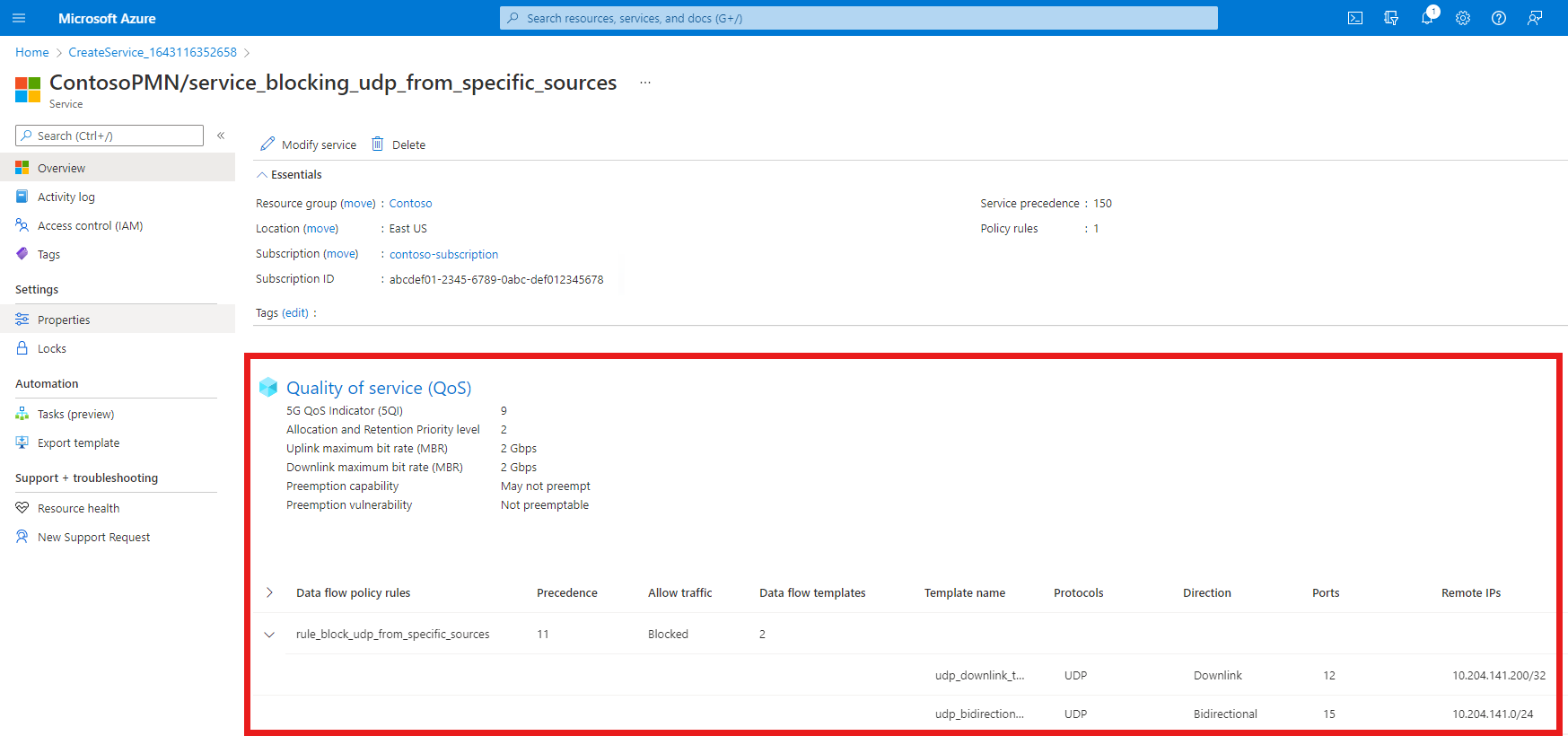

特定のソースからのトラフィックをブロックするサービスを作成する

この手順では、特定のソースからのトラフィックをブロックするサービスを作成します。 具体的には、これにより次の操作を行います。

- UE に送信される、リモート アドレス 10.204.141.200 とポート 12 がラベルとして付加されている UDP パケットをブロックする。

- 範囲 10.204.141.0/24 およびポート 15 のリモート アドレスがラベルとして付加されている、両方向の UDP パケットをブロックする。

サービスを作成するには:

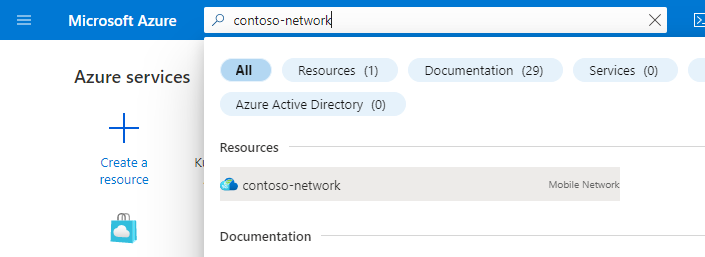

プライベート モバイル ネットワークを表すモバイル ネットワーク リソースを検索して選択します。

[リソース] メニューで [サービス] を選択します。

コマンド バーで [作成] を選択します。

次に、このサービスに一致する SDF に適用される QoS 特性を定義する値を入力します。 [基本] タブで、次のように各フィールドに入力します。

フィールド 値 サービス名 service_blocking_udp_from_specific_sources[Service precedence] (サービスの優先順位) 150[Maximum bit rate (MBR) - Uplink] (最大ビット レート (MBR) - アップリンク) 2 Gbps[Maximum bit rate (MBR) - Downlink] (最大ビット レート (MBR) - ダウンリンク) 2 Gbps[Allocation and Retention Priority level] (Allocation and Retention 優先度レベル) 25QI/QCI 9[Preemption capability] (プリエンプション機能) [May not preempt] (優先しない) を選択します。 [Preemption vulnerability] (プリエンプション脆弱性) [優先させない] を選択します。 [Data flow policy rules] (データ フロー ポリシー規則) で [Add a policy rule] (ポリシー規則の追加) を選択します。

![Azure portal のスクリーンショット。トラフィック ブロック構成を含む [サービスの作成] 画面が表示されています。[Add a policy rule] (ポリシー規則の追加) ボタンが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/example-traffic-blocking-service-without-rules.png)

次に、次の手順で構成するデータ フロー テンプレートに一致するパケットをブロックするデータ フロー ポリシー規則を作成します。 右側の [Add a policy rule] (ポリシー規則の追加) で、次のように各フィールドに入力します。

フィールド 値 ルール名 rule_block_udp_from_specific_sources[Policy rule precedence] (ポリシー規則の優先順位) [11] を選択します。 トラフィックを許可する [ブロック] を選択します。 次に、ポート 12 で 10.204.141.200 から UE に送信される UDP パケットに一致するデータ フロー テンプレートを作成し、それらのパケットを

rule_block_udp_from_specific_sources規則でブロックできるようにします。[Data flow templates] (データ フロー テンプレート) で [Add a data flow template] (データ フロー テンプレートの追加) を選択します。 [Add a data flow template] (データ フロー テンプレートの追加) ポップアップで、次のように各フィールドに入力します。

フィールド 値 テンプレート名 udp_downlink_trafficプロトコル [UDP] を選択します。 方向 [ダウンリンク] を選択します。 リモート IP 10.204.141.200/32ポート 12[追加] を選択します。

最後に、範囲 10.204.141.0/24 およびポート 15 のリモート アドレスがラベルとして付加されている片方向の UDP パケットに一致する同じ規則に対して、別のデータ フロー テンプレートを作成します。

[Data flow templates] (データ フロー テンプレート) で [Add a data flow template] (データ フロー テンプレートの追加) を選択します。 [Add a data flow template] (データ フロー テンプレートの追加) ポップアップで、次のように各フィールドに入力します。

フィールド 値 テンプレート名 udp_bidirectional_trafficプロトコル [UDP] を選択します。 方向 [双方向] を選択します。 リモート IP 10.204.141.0/24ポート 15[追加] を選択します。

これで、規則を仕上げることができます。 [Add a policy rule] (ポリシー規則の追加) で [追加] を選択します。

![Azure portal のスクリーンショット。[Add a policy rule] (ポリシー規則の追加) 画面が表示されており、そこに特定の UDP トラフィックをブロックする規則の構成が表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/example-udp-blocking-rule.png)

Azure portal のスクリーンショット。 [Add a policy rule] (ポリシー規則の追加) 画面が表示されており、特定の UDP トラフィックをブロックする規則のために、すべてのフィールドに値が正しく入力されています。 これには、2 つの構成済みのデータ フロー テンプレートが含まれています。 1 番目のものは、ポート 12 で 10.204.141.200 から UE に送信される UDP パケットに一致します。 2 番目のものは、範囲 10.204.141.0/24 およびポート 15 のリモート アドレスがラベルとして付加されている、片方向の UDP パケットに一致します。 [Add](追加) ボタンが強調表示されています。

これで、UDP トラフィックをブロックするために、サービスで 1 つのデータ フロー ポリシー規則を用意しました。 これは、[Data flow policy rules] (データ フロー ポリシー規則) という見出しの下に表示されます。

[基本] 構成タブで、[確認と作成] を選択します。

[作成] を選択して、サービスを作成します。

![Azure portal のスクリーンショット。[確認と作成] タブが表示されていて、そこにトラフィック ブロック用のサービスの全構成が表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/create-example-traffic-blocking-service.png)

サービスが作成されると、Azure portal で次の確認画面が表示されます。 [リソースに移動] を選択して、新しいサービス リソースを表示します。

![Azure portal のスクリーンショット。トラフィック ブロック用のサービスのデプロイが成功したことが示されており、[リソースに移動] ボタンが表示されています。](media/configure-service-azure-portal/service-resource-deployment-confirmation.png)

画面の下部にリストされているデータ フロー ポリシー規則とサービス データ フロー テンプレートが予定どおりに構成されていることを確認します。

トラフィックを制限するサービスを作成する

この手順では、一致するフローのトラフィック帯域幅を制限するサービスを作成する。 具体的には、これにより次の操作を行います。

- UE から送信されるパケットの最大ビット レート (MBR) を 10 Mbps に制限する。

- UE に送信されるパケットの最大ビット レート (MBR) を 15 Mbps に制限する。

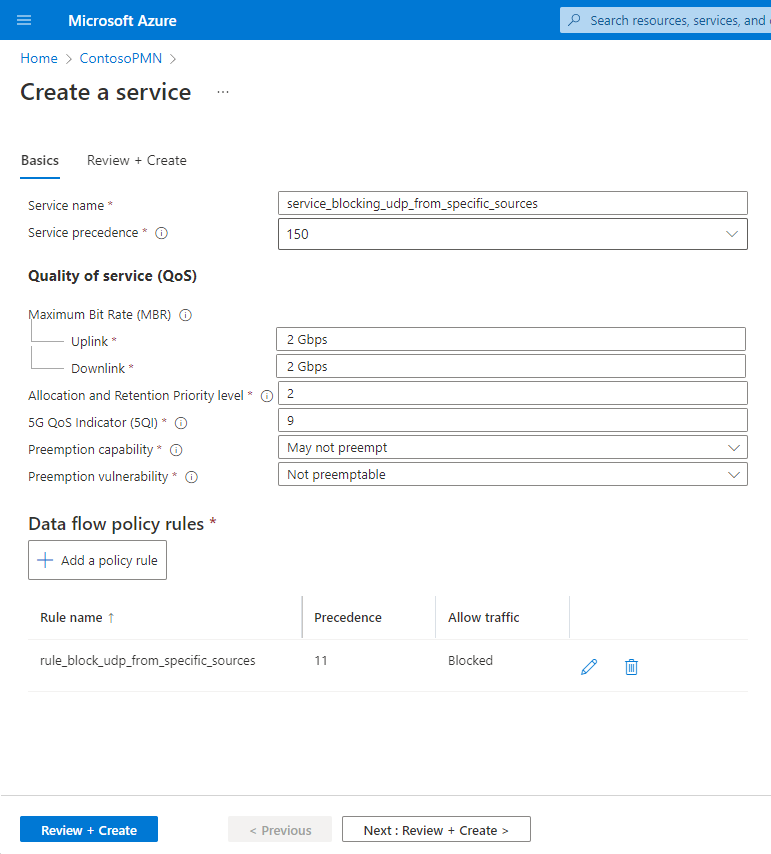

サービスを作成するには:

プライベート モバイル ネットワークを表すモバイル ネットワーク リソースを検索して選択します。

[リソース] メニューで [サービス] を選択します。

コマンド バーで [作成] を選択します。

次に、このサービスに一致する SDF に適用される QoS 特性を定義する値を入力します。 [Maximum bit rate (MBR) - Uplink] (最大ビット レート (MBR) - アップリンク) および [Maximum bit rate (MBR) - Downlink] (最大ビット レート (MBR) - ダウンリンク) フィールドを使用して、帯域幅制限を設定します。 [基本] タブで、次のように各フィールドに入力します。

フィールド 値 サービス名 service_traffic_limits[Service precedence] (サービスの優先順位) 250[Maximum bit rate (MBR) - Uplink] (最大ビット レート (MBR) - アップリンク) 10 Mbps[Maximum bit rate (MBR) - Downlink] (最大ビット レート (MBR) - ダウンリンク) 15 Mbps[Allocation and Retention Priority level] (Allocation and Retention 優先度レベル) 25QI/QCI 9[Preemption capability] (プリエンプション機能) [May not preempt] (優先しない) を選択します。 [Preemption vulnerability] (プリエンプション脆弱性) [優先させる] を選択します。 [Data flow policy rules] (データ フロー ポリシー規則) で [Add a policy rule] (ポリシー規則の追加) を選択します。

![Azure portal のスクリーンショット。トラフィック制限構成を含む [サービスの作成] 画面が表示されています。[Add a policy rule] (ポリシー規則の追加) ボタンが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/example-traffic-limiting-service-without-rules.png)

右側の [Add a policy rule] (ポリシー規則の追加) で、次のように各フィールドに入力します。

フィールド 値 ルール名 rule_bidirectional_limits[Policy rule precedence] (ポリシー規則の優先順位) [22] を選択します。 トラフィックを許可する [Enabled] を選択します。 両方向のすべての IP トラフィックに一致するデータ フロー テンプレートを作成します。

[Add a data flow template] (データ フロー テンプレートの追加) を選択します。 [Add a data flow template] (データ フロー テンプレートの追加) ポップアップで、次のように各フィールドに入力します。

フィールド 値 テンプレート名 ip_trafficプロトコル [すべて] を選択します。 方向 [双方向] を選択します。 リモート IP anyポート 空白 [追加] を選択します。

これで、規則を仕上げることができます。 [Add a policy rule] (ポリシー規則の追加) で [追加] を選択します。

![Azure portal のスクリーンショット。トラフィック制限の構成を含む [Add a policy rule] (ポリシー規則の追加) 画面が表示されていて、[追加] ボタンが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/traffic-limiting-rule-configuration.png)

これで、サービスに対して 1 つのデータ フロー ポリシー規則が構成されます。

[基本] 構成タブで、[確認と作成] を選択します。

[作成] を選択して、サービスを作成します。

![Azure portal のスクリーンショット。サービスの全構成を含む [確認と作成] タブが表示されています。[作成] ボタンが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/create-example-traffic-limiting-service.png)

サービスが作成されると、Azure portal で次の確認画面が表示されます。 [リソースに移動] を選択して、新しいサービス リソースを表示します。

![Azure portal のスクリーンショット。サービス リソースのデプロイが成功したことが示されており、[リソースに移動] ボタンが表示されています。](media/configure-service-azure-portal/service-resource-deployment-confirmation.png)

画面の下部にリストされているデータ フロー ポリシー規則とサービス データ フロー テンプレートが予定どおりに構成されていることを確認します。

SIM ポリシーを構成する

この手順では、2 つの SIM ポリシーを作成します。 1 番目の SIM ポリシーでは、「プロトコル フィルタリング用のサービスを作成する」で作成したサービスを使用し、2 番目の SIM ポリシーでは、「特定のソースからのトラフィックをブロックするサービスを作成する」で作成したサービスを使用します。 どちらの SIM ポリシーでも、「トラフィックを制限するサービスを作成する」で作成した 3 番目のサービスを使用します。

Note

各 SIM ポリシーで複数のサービスを使用するため、これらのサービスの複数の規則に一致するパケットが存在することになります。 たとえば、ダウンリンク ICMP パケットは次の規則に一致します。

-

service_restricted_udp_and_icmpサービスのrule_allow_other_icmp_and_udp_traffic規則。 -

service_traffic_limitsサービスのrule_bidirectional_limits規則。

この場合、パケット コア インスタンスは、[Service precedence] (サービスの優先順位) フィールドの値が小さいサービスを優先します。 これにより、このサービスの QoS 特性がパケットに適用されます。 上の例では、service_restricted_udp_and_icmp サービスの値 (100) は、service_traffic_limits サービスの値 (250) よりも小さいです。 したがって、パケット コア インスタンスは、service_restricted_udp_and_icmp サービスで指定されている QoS 特性をダウンリンク ICMP パケットに適用します。

SIM ポリシーを作成しましょう。

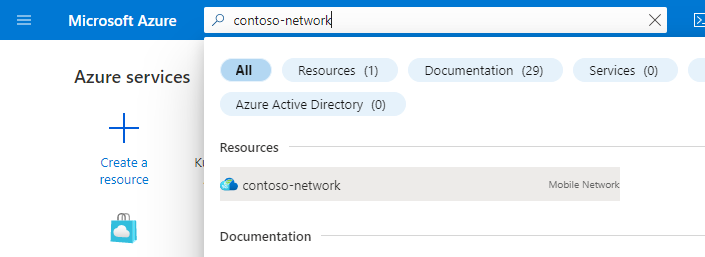

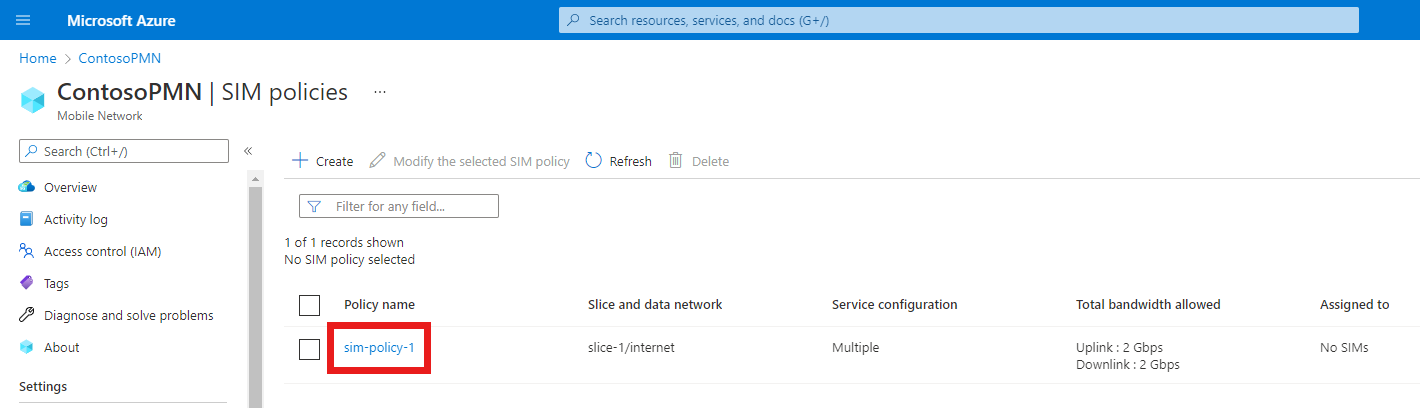

プライベート モバイル ネットワークを表すモバイル ネットワーク リソースを検索して選択します。

[リソース] メニューで [SIM ポリシー] を選択します。

![Azure portal のスクリーンショット。モバイル ネットワーク リソースの [リソース] メニューの [SIM ポリシー] オプションが表示されています。](media/configure-sim-policy-azure-portal/sim-policies-resource-menu-option.png)

コマンド バーで [作成] を選択します。

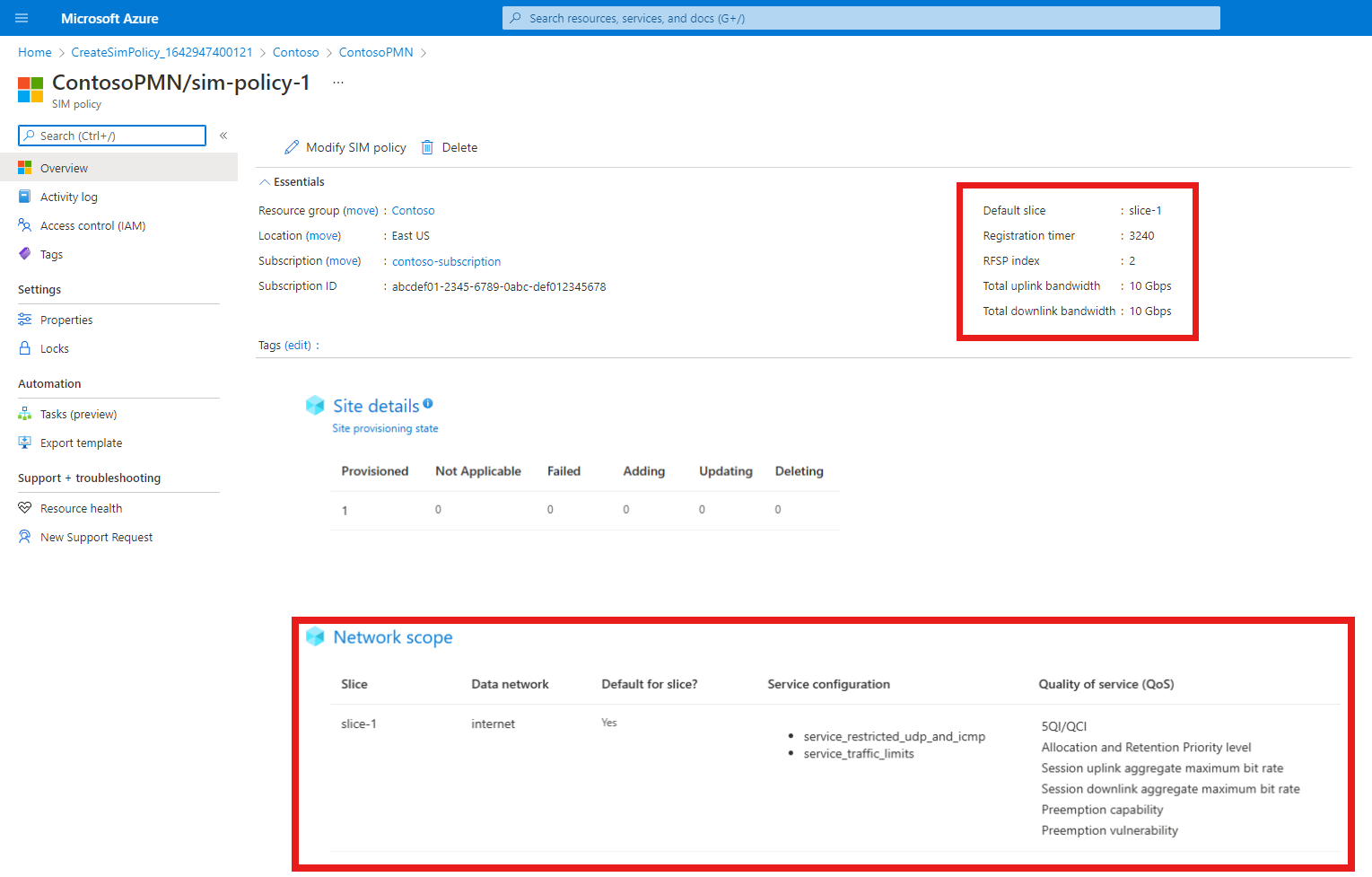

[Create a SIM policy] (SIM ポリシーの作成) で、次のように各フィールドに入力します。

フィールド 値 ポリシー名 sim-policy-1[Total bandwidth allowed - Uplink] (許可される合計帯域幅 - アップリンク) 10 Gbps[Total bandwidth allowed - Downlink] (許可される合計帯域幅 - ダウンリンク) 10 Gbps[Default slice] (既定のスライス) ネットワーク スライスの名前を選択します。 [Registration timer] (登録タイマー) 3240[RFSP index] (RFSP インデックス) 2[Add a network scope] (ネットワーク スコープの追加) を選択します。

![Azure portal のスクリーンショット。[Create a SIM policy] (SIM ポリシーの作成) 画面が表示されています。[Add a network scope] (ネットワーク スコープの追加) オプションが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/example-sim-policy-add-network-scope-option.png)

[Add a network scope] (ネットワーク スコープの追加) で、次のように各フィールドに入力します。

フィールド 値 スライス 既定のスライスを選択します。 データ ネットワーク プライベート モバイル ネットワークが接続されるすべてのデータ ネットワークを選択します。 サービス構成 [service_restricted_udp_and_icmp] と [service_traffic_limits] を選択します。 [Session aggregate maximum bit rate - Uplink] (セッション集計最大ビット レート - アップリンク) 2 Gbps[Session aggregate maximum bit rate - Downlink] (セッション集計最大ビット レート - ダウンリンク) 2 Gbps5QI/QCI 9[Allocation and Retention Priority level] (Allocation and Retention 優先度レベル) 9[Preemption capability] (プリエンプション機能) [May not preempt] (優先しない) を選択します。 [Preemption vulnerability] (プリエンプション脆弱性) [優先させる] を選択します。 [Default session type] (既定のセッションの種類) [IPv4] を選択します。 [追加] を選択します。

![Azure portal のスクリーンショット。[Add a network scope] (ネットワーク スコープの追加) 画面が表示されています。[追加] オプションが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/add-a-network-scope.png)

[基本] 構成タブで、[確認と作成] を選択します。

[確認と作成] タブで [確認と作成] を選択します。

![Azure portal のスクリーンショット。SIM ポリシーの [確認と作成] タブが表示されています。[確認と作成] オプションが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/create-example-sim-policy.png)

SIM ポリシーが作成されると、Azure portal で次の確認画面が表示されます。

[リソース グループに移動] を選択します。

表示される [リソース グループ] で、プライベート モバイル ネットワークを表すモバイル ネットワーク リソースを選択します。

[リソース] メニューで [SIM ポリシー] を選択します。

![Azure portal のスクリーンショット。モバイル ネットワーク リソースの [リソース] メニューの [SIM ポリシー] オプションが表示されています。](media/configure-sim-policy-azure-portal/sim-policies-resource-menu-option.png)

[sim-policy-1] を選択します。

SIM ポリシーの構成が予定どおりであることを確認します。

- SIM ポリシーの最上位レベルの設定は、[Essentials] (基本) という見出しの下に表示されます。

- ネットワーク スコープの構成は、[サービスの構成] の下の構成済みサービスと、[サービスの品質 (QoS)] の下のサービス構成の品質を含め、[ネットワーク スコープ] 見出しの下に表示されます。

次に、他の SIM ポリシーを作成します。 サービスを構成する対象のプライベート モバイル ネットワークを表すモバイル ネットワーク リソースを検索して選択します。

[リソース] メニューで [SIM ポリシー] を選択します。

コマンド バーで [作成] を選択します。

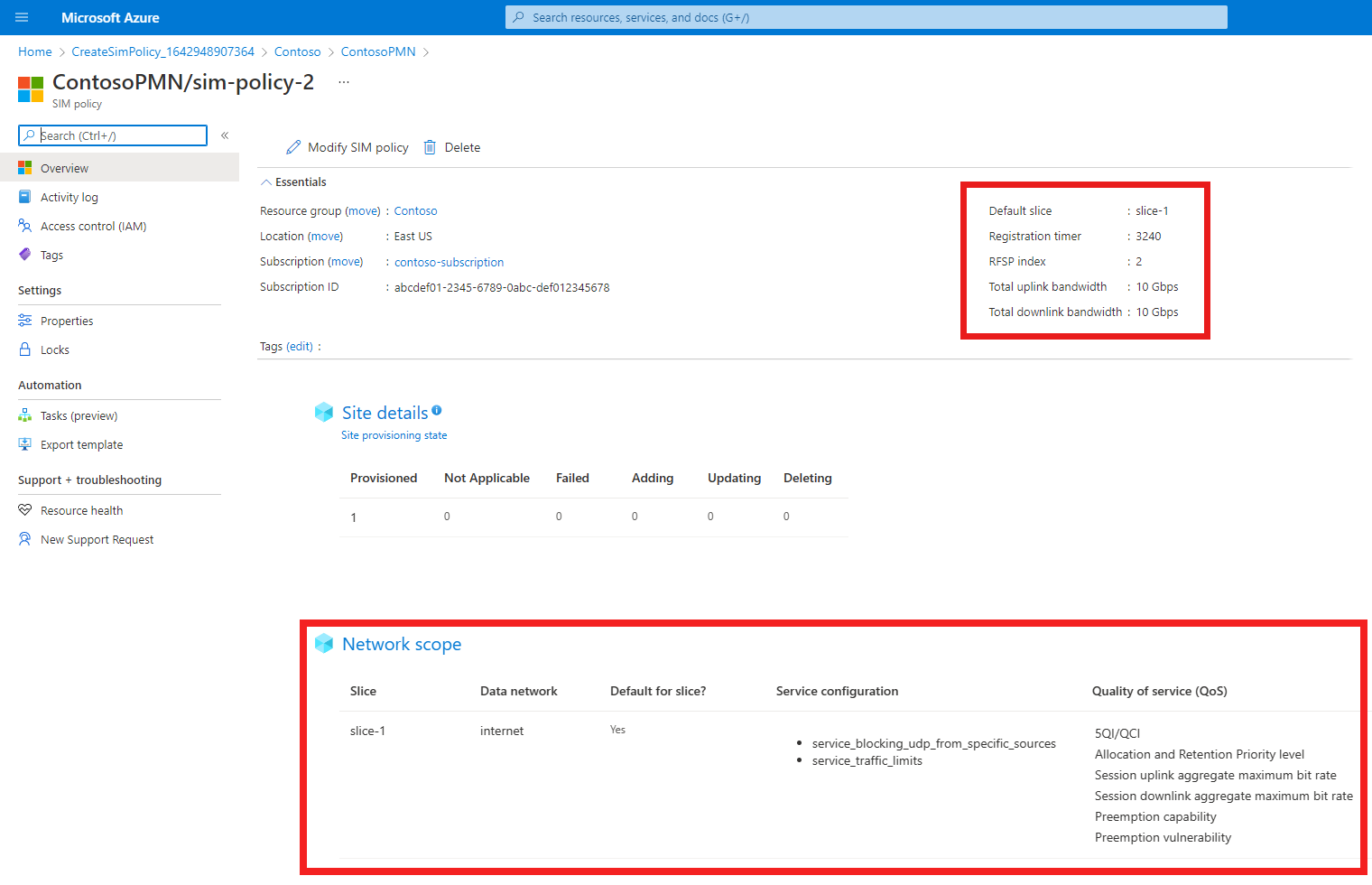

右側の [Create a SIM policy] (SIM ポリシーの作成) で、次のように各フィールドに入力します。

フィールド 値 ポリシー名 sim-policy-2[Total bandwidth allowed - Uplink] (許可される合計帯域幅 - アップリンク) 10 Gbps[Total bandwidth allowed - Downlink] (許可される合計帯域幅 - ダウンリンク) 10 Gbps[Default slice] (既定のスライス) ネットワーク スライスの名前を選択します。 [Registration timer] (登録タイマー) 3240[RFSP index] (RFSP インデックス) 2[Add a network scope] (ネットワーク スコープの追加) を選択します。

[Add a network scope] (ネットワーク スコープの追加) ブレードで、次のように各フィールドに入力します。

フィールド 値 スライス 既定のスライスを選択します。 データ ネットワーク プライベート モバイル ネットワークが接続されるすべてのデータ ネットワークを選択します。 サービス構成 [service_blocking_udp_from_specific_sources] と [service_traffic_limits] を選択します。 [Session aggregate maximum bit rate - Uplink] (セッション集計最大ビット レート - アップリンク) 2 Gbps[Session aggregate maximum bit rate - Downlink] (セッション集計最大ビット レート - ダウンリンク) 2 Gbps5QI/QCI 9[Allocation and Retention Priority level] (Allocation and Retention 優先度レベル) 9[Preemption capability] (プリエンプション機能) [May not preempt] (優先しない) を選択します。 [Preemption vulnerability] (プリエンプション脆弱性) [優先させる] を選択します。 [Default session type] (既定のセッションの種類) [IPv4] を選択します。 [追加] を選択します。

[基本] 構成タブで、[確認と作成] を選択します。

[確認と作成] 構成タブで、[確認と作成] を選択します。

SIM ポリシーが作成されると、Azure portal で次の確認画面が表示されます。

[リソース グループに移動] を選択します。

表示される [リソース グループ] で、プライベート モバイル ネットワークを表すモバイル ネットワーク リソースを選択します。

[リソース] メニューで [SIM ポリシー] を選択します。

[sim-policy-2] を選択します。

SIM ポリシーの構成が予定どおりであることを確認します。

- SIM ポリシーの最上位レベルの設定は、[Essentials] (基本) という見出しの下に表示されます。

- ネットワーク スコープの構成は、[サービスの構成] の下の構成済みサービスと、[サービスの品質 (QoS)] の下のサービス構成の品質を含め、[ネットワーク スコープ] 見出しの下に表示されます。

SIM をプロビジョニングする

この手順では、2 つの SIM をプロビジョニングし、それぞれに SIM ポリシーを割り当てます。 これにより、SIM はプライベート モバイル ネットワークに接続し、正しい QoS ポリシーを受信できます。

次の内容を JSON ファイルとして保存し、ファイル パスをメモします。

[ { "simName": "SIM1", "integratedCircuitCardIdentifier": "8912345678901234566", "internationalMobileSubscriberIdentity": "001019990010001", "authenticationKey": "00112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88737d", "deviceType": "Cellphone" }, { "simName": "SIM2", "integratedCircuitCardIdentifier": "8922345678901234567", "internationalMobileSubscriberIdentity": "001019990010002", "authenticationKey": "11112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88738d", "deviceType": "Sensor" } ]プライベート モバイル ネットワークを表すモバイル ネットワーク リソースを検索して選択します。

[SIM の管理] を選択します。

![Azure portal のスクリーンショット。モバイル ネットワーク リソースで [View SIMs] (SIM の表示) ボタンが表示されています。](media/provision-sims-azure-portal/view-sims.png)

[作成] を選択し、次に [Upload JSON from file] (ファイルから JSON をアップロードする) を選択します。

![Azure portal のスクリーンショット。[作成] ボタンとそのオプションである [ファイルから JSON をアップロード] と [手動で追加] が表示されています。](media/provision-sims-azure-portal/create-new-sim.png)

ファイルの種類として [プレーンテキスト] を選択します。

[参照] を選択し、この手順の冒頭で作成した JSON ファイルを選択します。

[SIM group name] (SIM グループ名) で [新規作成] を選択し、表示されるフィールドに「SIMGroup1」と入力します。

[追加] を選択します。

これにより、Azure portal で SIM グループと SIM のデプロイが開始されます。 デプロイが完了したら、[リソース グループに移動] を選択します。

![Azure portal のスクリーンショット。JSON ファイルを介して SIM グループと SIM リソースのデプロイが完了したことが示されています。[リソースに移動] ボタンが強調表示されています。](media/provision-sims-azure-portal/multiple-sim-resource-deployment.png)

表示される [リソース グループ] で、作成した [SIMGroup1] リソースを選択します。 SIM グループに新しい SIM が表示されます。

[SIM1] の横にあるチェックボックスを選択します。

コマンド バーで、[Assign SIM policy] (SIM ポリシーの割り当て) を選択します。

![Azure portal のスクリーンショット。SIM の一覧が表示されています。SIM1 リソースと [Assign SIM policy] (SIM ポリシーの割り当て) オプションが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/assign-sim-policy-from-sims-list.png)

右側の [Assign SIM policy] (SIM ポリシーの割り当て) で、[SIM ポリシー] フィールドを [sim-policy-1] に設定します。

[Assign SIM policy] (SIM ポリシーの割り当て) を選択します。

![Azure portal のスクリーンショット。[Assign SIM policy] (SIM ポリシーの割り当て) 画面が表示されています。[Assign SIM policy] (SIM ポリシーの割り当て) オプションが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/assign-sim-policy.png)

デプロイが完了したら、 [リソースに移動] を選択します。

[管理] セクションの [SIM ポリシー] フィールドを調べて、[sim-policy-1] が正常に割り当てられていることを確認します。

[Essentials] (基本) の [SIM グループ] フィールドで、[SIMGroup1] を選択して SIM グループに戻ります。

[SIM2] の横にあるチェックボックスを選択します。

コマンド バーで、[Assign SIM policy] (SIM ポリシーの割り当て) を選択します。

右側の [Assign SIM policy] (SIM ポリシーの割り当て) で、[SIM ポリシー] フィールドを [sim-policy-2] に設定します。

[Assign SIM policy] (SIM ポリシーの割り当て) ボタンを選択します。

デプロイが完了したら、 [リソースに移動] を選択します。

[管理] セクションの [SIM ポリシー] フィールドを調べて、[sim-policy-2] が正常に割り当てられていることを確認します。

2 つの SIM をプロビジョニングし、それぞれに異なる SIM ポリシーを割り当てしました。 これらの各 SIM ポリシーにより、異なる一連のサービスにアクセスできるようになります。

リソースをクリーンアップする

このチュートリアルで作成した各リソースは削除してかまいません。

- プライベート モバイル ネットワークを表すモバイル ネットワーク リソースを検索して選択します。

- [リソース] メニューで [SIM グループ] を選択します。

- [SIMGroup1] の横のチェックボックスを選択し、コマンド バーから [削除] を選択します。

- [削除] を選択して、選択を確定します。

- SIM グループが削除された後、[リソース] メニューから [SIM ポリシー] を選択します。

- [sim-policy-1] と [sim-policy-2] の横にあるチェックボックスを選択し、コマンド バーから [削除] を選択します。

- [削除] を選択して、選択を確定します。

- SIM ポリシーが削除された後、[リソース] メニューから [サービス] を選択します。

- [service_unrestricted_udp_and_icmp]、[service_blocking_udp_from_specific_sources]、[service_traffic_limits] の横にあるチェックボックスを選択し、コマンド バーから [削除] を選択します。

- [削除] を選択して、選択を確定します。

![Azure portal のスクリーンショット。SIM リソースが表示されています。[管理] セクションの [SIM ポリシー] フィールドが強調表示されています。](media/tutorial-create-example-set-of-policy-control-configuration/sim-with-sim-policy.png)