Azure Policy を使用して NSG フロー ログを管理する

重要

2027 年 9 月 30 日にネットワーク セキュリティ グループ (NSG) フロー ログは廃止されます。 この提供終了の一環として、2025 年 6 月 30 日以降新しい NSG フロー ログを作成できなくなります。 NSG フロー ログの制限を克服するために、仮想ネットワーク フロー ログに移行することをお勧めします。 提供終了日を過ぎると、NSG フロー ログで有効になっているトラフィック分析がサポートされなくなり、サブスクリプション内の既存の NSG フロー ログ リソースが削除されます。 ただし、NSG フロー ログのレコードは削除されず、引き続きそれぞれのアイテム保持ポリシーに従います。 詳細については、公式告知を参照してください。

Azure Policy は、組織の標準を適用してコンプライアンスを大規模に評価するのに役立ちます。 Azure Policy の一般的なユースケースには、リソースの整合性、規制コンプライアンス、セキュリティ、コスト、管理のガバナンスの実装が含まれています。 Azure Policy の詳細については、「Azure Policy とは」と「クイックスタート: 準拠していないリソースを識別するためのポリシー割り当てを作成する」を参照してください。

この記事では、2 つの組み込みポリシーを使用して、ネットワーク セキュリティ グループ (NSG) フロー ログのセットアップを管理する方法について説明します。 最初のポリシーでは、フロー ログが有効にされていないネットワーク セキュリティ グループにフラグを設定します。 2 番目のポリシーでは、フロー ログが有効にされていない NSG のフロー ログを自動的にデプロイします。

組み込みポリシーを使用してネットワーク セキュリティ グループを監査する

[すべてのネットワーク セキュリティ グループに対してフロー ログを構成する必要がある] ポリシーでは、スコープ内のすべての既存のネットワーク セキュリティ グループを監査します。その場合は、Microsoft.Network/networkSecurityGroups 型のすべての Azure Resource Manager オブジェクトを確認します。 次に、このポリシーでは、ネットワーク セキュリティ グループのフロー ログ プロパティを使用してリンクされたフロー ログを確認し、フロー ログが有効にされていないネットワーク セキュリティ グループにフラグを設定します。

組み込みポリシーを使用してフロー ログを監査するには、次の手順に従います。

Azure portal にサインインします。

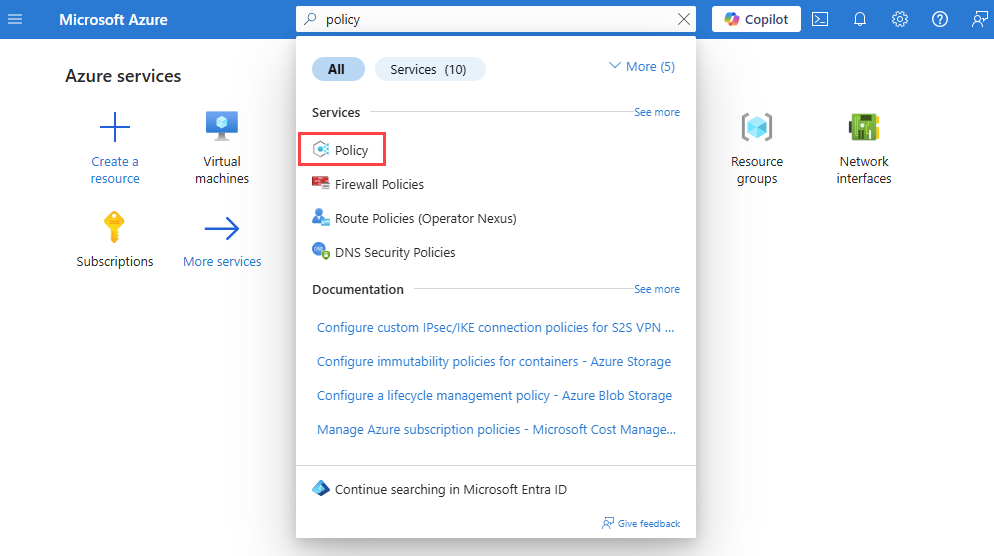

ポータルの上部にある検索ボックスに、「ポリシー」と入力します。 検索結果から [ポリシー] を選択します。

[割り当て] を選択し、[ポリシーの割り当て] を選択します。

[スコープ] の横にある省略記号 (...) を選択して、ポリシーで監査するネットワーク セキュリティ グループを含む Azure サブスクリプションを選択します。 ネットワーク セキュリティ グループを含むリソース グループを選択することもできます。 選択した後、[選択] ボタンを選択します。

[ポリシー定義] の横にある省略記号 (...) を選択して、割り当てる組み込みポリシーを選択します。 検索ボックスに「フロー ログ」 と入力し、[組み込み] フィルターを選択します。 検索結果から、[すべてのネットワーク セキュリティ グループに対してフロー ログを構成する必要がある] を選択し、[追加] を選択します。

[割り当て名] に名前を入力し、[割り当て担当者] に自分の名前を入力します。

このポリシーにパラメーターは必要ありません。 また、ロール定義も含まれていないため、[修復] タブでマネージド ID のロールの割り当てを作成する必要はありません。

[確認と作成] を選択し、次に [作成] を選択します。

[コンプライアンス] を選択します。 割り当ての名前を検索し、選択します。

[リソース コンプライアンス] を選択して、準拠していないすべてのネットワーク セキュリティ グループの一覧を取得します。

組み込みのポリシーを使用して NSG フロー ログをデプロイして構成する

[ターゲット ネットワーク セキュリティ グループを使用してフロー ログ リソースをデプロイする] ポリシーでは、スコープ内のすべての既存のネットワーク セキュリティ グループを確認します。その場合は、Microsoft.Network/networkSecurityGroups 型のすべての Azure Resource Manager オブジェクトを確認します。 次に、ネットワーク セキュリティ グループの flow logs プロパティを使用して、リンクされたフロー ログを確認します。 プロパティが存在しない場合は、ポリシーによってフロー ログが展開されます。

deployIfNotExists ポリシーを割り当てるには:

Azure portal にサインインします。

ポータルの上部にある検索ボックスに、「ポリシー」と入力します。 検索結果から [ポリシー] を選択します。

[割り当て] を選択し、[ポリシーの割り当て] を選択します。

[スコープ] の横にある省略記号 (...) を選択して、ポリシーで監査するネットワーク セキュリティ グループを含む Azure サブスクリプションを選択します。 ネットワーク セキュリティ グループを含むリソース グループを選択することもできます。 選択した後、[選択] ボタンを選択します。

[ポリシー定義] の横にある省略記号 (...) を選択して、割り当てる組み込みポリシーを選択します。 検索ボックスに「フロー ログ」 と入力し、[組み込み] フィルターを選択します。 検索結果から、[ターゲット ネットワーク セキュリティ グループを使用してフロー ログ リソースをデプロイする] を選択し、[追加] を選択します。

[割り当て名] に名前を入力し、[割り当て担当者] に自分の名前を入力します。

[次へ] ボタンを 2 回選択するか、[パラメーター] タブを選択します。さらに次の値を入力または選択します。

設定 値 NSG リージョン ポリシーで対象とするネットワーク セキュリティ グループのリージョンを選択します。 ストレージ ID ストレージ アカウントのフル リソース ID を入力します。 ストレージ アカウントは、ネットワーク セキュリティ グループと同じリージョンに存在する必要があります。 ストレージ リソース ID の形式は /subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>です。Network Watchers RG Azure Network Watcher インスタンスのリソース グループを選択します。 Network Watcher 名 Network Watcher インスタンスの名前を入力します。 [次へ] または [修復] タブを選択します。次の値を入力または選択します。

設定 値 修復タスクを作成する ポリシーが既存のリソースに影響を与えるようにする場合は、チェック ボックスをオンにします。 マネージド ID を作成する チェックボックスをオンにします。 マネージド ID の種類 使用するマネージド ID の種類を選択します。 システム割り当て ID の場所 システム割り当て ID のリージョンを選択します。 スコープ ユーザー割り当て ID のスコープを選択します。 既存のユーザー割り当て ID ユーザー割り当て ID を選択します。 Note

このポリシーを使用するには、"共同作成者" または "所有者" のアクセス許可が必要です。

[確認と作成] を選択し、次に [作成] を選択します。

[コンプライアンス] を選択します。 割り当ての名前を検索し、選択します。

[リソース コンプライアンス] を選択して、準拠していないすべてのネットワーク セキュリティ グループの一覧を取得します。

ポリシーが実行によって、準拠していないすべてのネットワーク セキュリティ グループのフロー ログを評価してデプロイするままにします。 次に、もう一度 [リソースのコンプライアンス] を選択して、ネットワーク セキュリティ グループの状態を確認します (ポリシーが修復を完了した場合、準拠していないネットワーク セキュリティ グループは表示されません)。

関連するコンテンツ

- NSG フロー ログの詳細については、「ネットワーク セキュリティ グループのフロー ログ」を参照してください。

- トラフィック分析で組み込みのポリシーを使用する方法については、Azure Policy を使用したトラフィック分析の管理に関する記事を参照してください。

- Azure Resource Manager (ARM) テンプレートを使用してフロー ログとトラフィック分析をデプロイする方法を確認するには、「ARM テンプレートを使用してネットワーク セキュリティ グループのフロー ログを構成する」を参照してください。

![Azure portal で監査ポリシーを割り当てるための [基本] タブのスクリーンショット。](media/nsg-flow-logs-policy-portal/assign-audit-policy.png)

![監査ポリシーに基づく非準拠リソースが表示されている [コンプライアンス] ページのスクリーンショット。](media/nsg-flow-logs-policy-portal/audit-policy-compliance.png)

![監査ポリシーに基づく非準拠リソースが表示されているポリシーの [コンプライアンス] ページのスクリーンショット。](media/nsg-flow-logs-policy-portal/audit-policy-compliance-details.png)

![Azure portal でデプロイ ポリシーを割り当てるための [基本] タブのスクリーンショット。](media/nsg-flow-logs-policy-portal/assign-deploy-policy-basics.png)

![Azure portal でデプロイ ポリシーを割り当てるための [パラメーター] タブのスクリーンショット。](media/nsg-flow-logs-policy-portal/assign-deploy-policy-parameters.png)

![Azure portal でデプロイ ポリシーを割り当てるための [修復] タブのスクリーンショット。](media/nsg-flow-logs-policy-portal/assign-deploy-policy-remediation.png)

![デプロイ ポリシーに基づく非準拠リソースが表示されている [コンプライアンス] ページのスクリーンショット。](media/nsg-flow-logs-policy-portal/deploy-policy-compliance.png)

![非準拠リソースが表示されているポリシーの [コンプライアンス] ページのスクリーンショット。](media/nsg-flow-logs-policy-portal/deploy-policy-compliance-details.png)

![すべてのリソースが準拠していることが表示されているポリシーの [コンプライアンス] ページのスクリーンショット。](media/nsg-flow-logs-policy-portal/deploy-policy-compliance-details-compliant-resources.png)