Azure portal を使用して Azure Database for MySQL - フレキシブル サーバーでパブリック ネットワーク アクセスを拒否する

この記事では、Azure Database for MySQL フレキシブル サーバー インスタンスを、すべてのパブリック構成を拒否し、プライベート エンドポイント経由の接続のみを許可するように構成して、ネットワーク セキュリティをさらに強化する方法について説明します。

MySQL フレキシブル サーバーの作成時にパブリック アクセスを拒否する

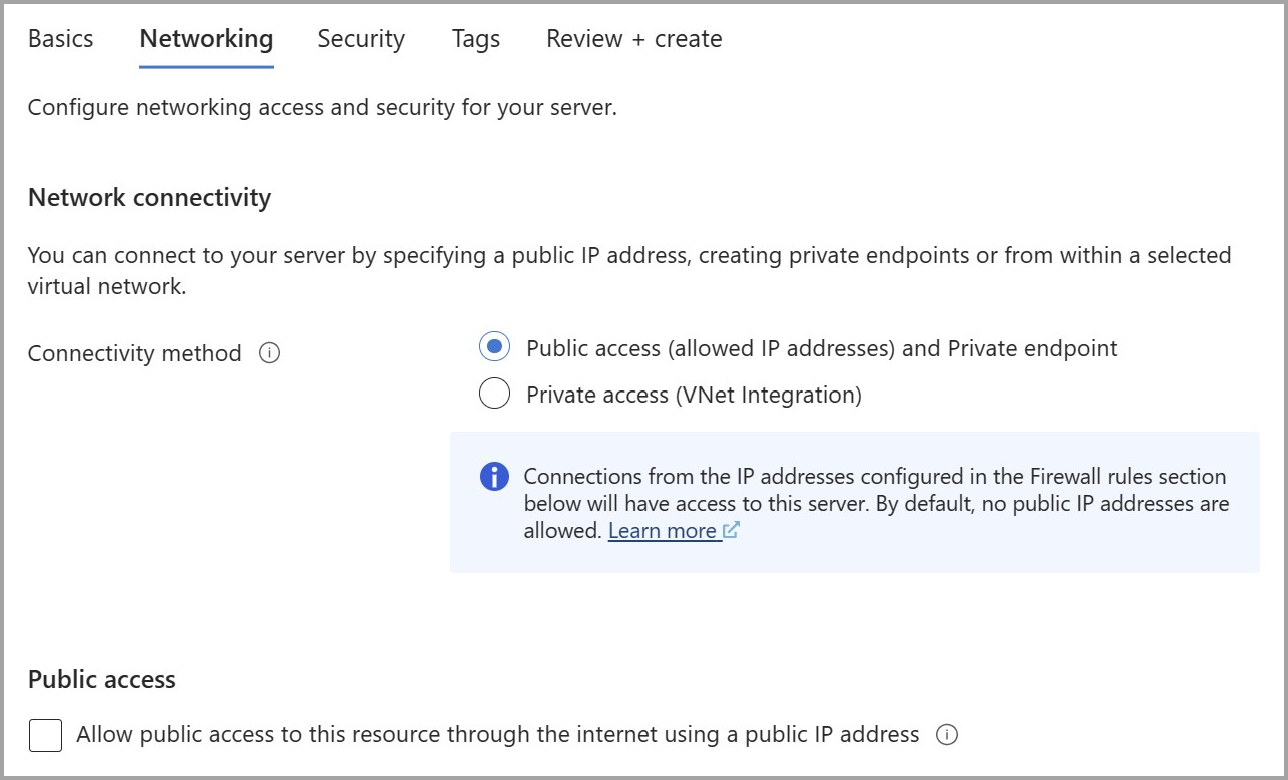

[ネットワーク] タブで「クイックスタート: Azure portal を使用して Azure Database for MySQL のインスタンスを作成する」を作成するときに、接続方法として [パブリック アクセス (許可された IP アドレス) とプライベート エンドポイント] を選択します。

作成中の Azure Database for MySQL フレキシブル サーバー インスタンスでパブリック アクセスを無効にするには、[パブリック アクセス] の下にある [パブリック IP アドレスを使用してインターネット経由でこのリソースへのパブリック アクセスを許可する] をオフにします。

他のタブに残りの情報を入力したら、[確認と作成] を選択して、パブリック アクセスなしで Azure Database for MySQL フレキシブル サーバー インスタンスをデプロイします。

既存の MySQL フレキシブル サーバーへのパブリック アクセスを拒否する

Note

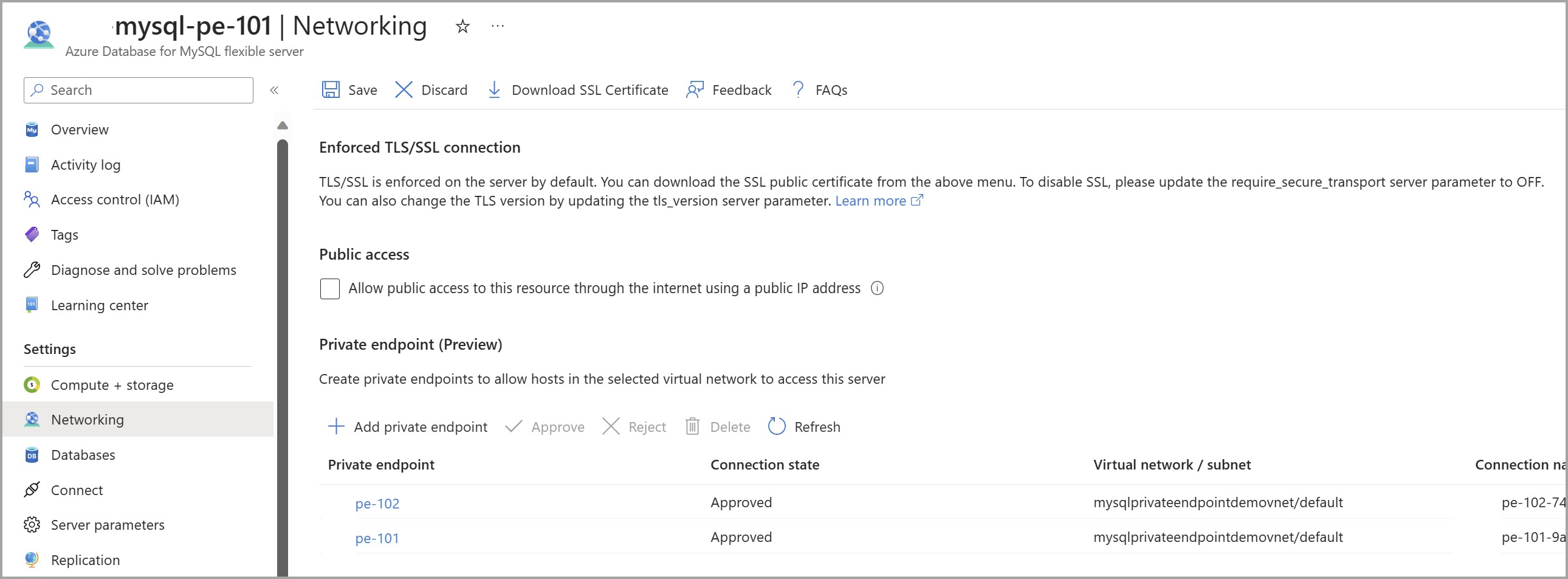

実装するための接続方法として、[パブリック アクセス (許可された IP アドレス) とプライベート エンドポイント] を使用して Azure Database for MySQL フレキシブル サーバー インスタンスをデプロイする必要があります。

[Azure Database for MySQL フレキシブル サーバー] ページの [設定] で、[ネットワーク] を選択します。

Azure Database for MySQL フレキシブル サーバー インスタンスでパブリック アクセスを無効にするには、[パブリック アクセス] の下にある [パブリック IP アドレスを使用してインターネット経由でこのリソースへのパブリック アクセスを許可する] をオフにします。

[保存] を選択して変更を保存します。

接続のセキュリティの設定が正常に有効化されたことを確認する通知が表示されます。