Azure portal を使用して Azure Database for MySQL - フレキシブル サーバーのファイアウォール規則を管理する

この記事では、Azure Database for MySQL Flexible Server インスタンスを作成した後のファイアウォール規則の管理の概要について説明します。 "パブリック アクセス (許可された IP アドレス)" では、Azure Database for MySQL Flexible Server インスタンスへの接続は許可された IP アドレスのみに制限されます。 クライアント IP アドレスは、ファイアウォール規則で許可されている必要があります。

この記事では、Azure portal を使用して、パブリック アクセス (許可された IP アドレス) を備えた Azure Database for MySQL Flexible Server インスタンスを作成することに焦点を当てています。

詳細については、「パブリック アクセス (許可された IP アドレス)」をご覧ください。 ファイアウォール規則は、サーバーの作成時に定義できます (推奨) が、後で追加することもできます。

Azure Database for MySQL Flexible Server では、Azure Database for MySQL Flexible Server インスタンスに接続するために、相互に排他的な 2 種類のネットワーク接続方法がサポートされています。 次の 2 つのオプションがあります。

- パブリック アクセス (許可された IP アドレス)

- プライベート アクセス (VNet 統合)

サーバーの作成時にファイアウォール規則を作成する

ポータルの左上隅にある [リソースの作成] (+) を選択します。

[データベース]>[Azure Database for MySQL] の順に選択します。 検索ボックスに「MySQL」と入力してサービスを検索することもできます。

デプロイ オプションとして [フレキシブル サーバー] を選択します。

[基本] フォームに入力します。

[ネットワーク] タブに移動して、サーバーへの接続方法を構成します。

[接続方法] で、 [Public access (allowed IP addresses)](パブリック アクセス (許可される IP アドレス)) を選択します。 ファイアウォール規則を作成するには、ファイアウォール規則の名前と単一の IP アドレスまたはアドレスの範囲を指定します。 規則を単一の IP アドレスに限定する場合は、[開始 IP アドレス] と [終了 IP アドレス] のフィールドに同じアドレスを入力します。 ファイアウォールを開くと、管理者、ユーザー、およびアプリケーションは、有効な資格情報を持っている MySQL サーバー上の任意のデータベースにアクセスできます。

Note

Azure Database for MySQL フレキシブル サーバーでは、サーバー レベルでファイアウォールが作成されます。 これにより、外部のアプリケーションやツールからの、サーバーとサーバー上のすべてのデータベースへの接続が禁止されます。接続を許可するには、特定の IP アドレスに対してファイアウォールを開放する規則を作成します。

[レビューと作成] を選択して、ご利用の Azure Database for MySQL フレキシブル サーバーの構成をレビューします。

[作成] を選択して、サーバーをプロビジョニングします。 プロビジョニングには数分かかる場合があります。

サーバーを作成した後にファイアウォール規則を作成する

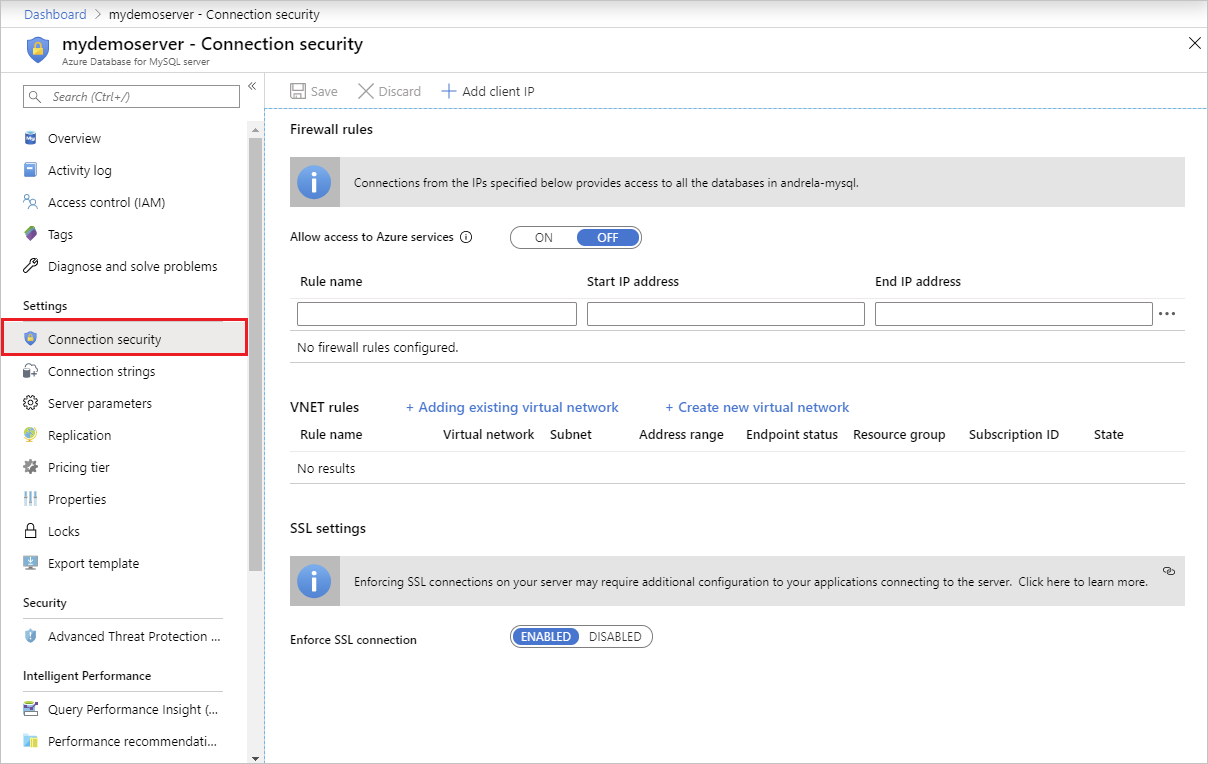

Azure portal で、ファイアウォール規則を追加する Azure Database for MySQL Flexible Server インスタンスを選択します。

Azure Database for MySQL Flexible Server のページの [設定] 見出しで [ネットワーク] を選択して、Azure Database for MySQL Flexible Server インスタンスの [ネットワーク] ページを開きます。

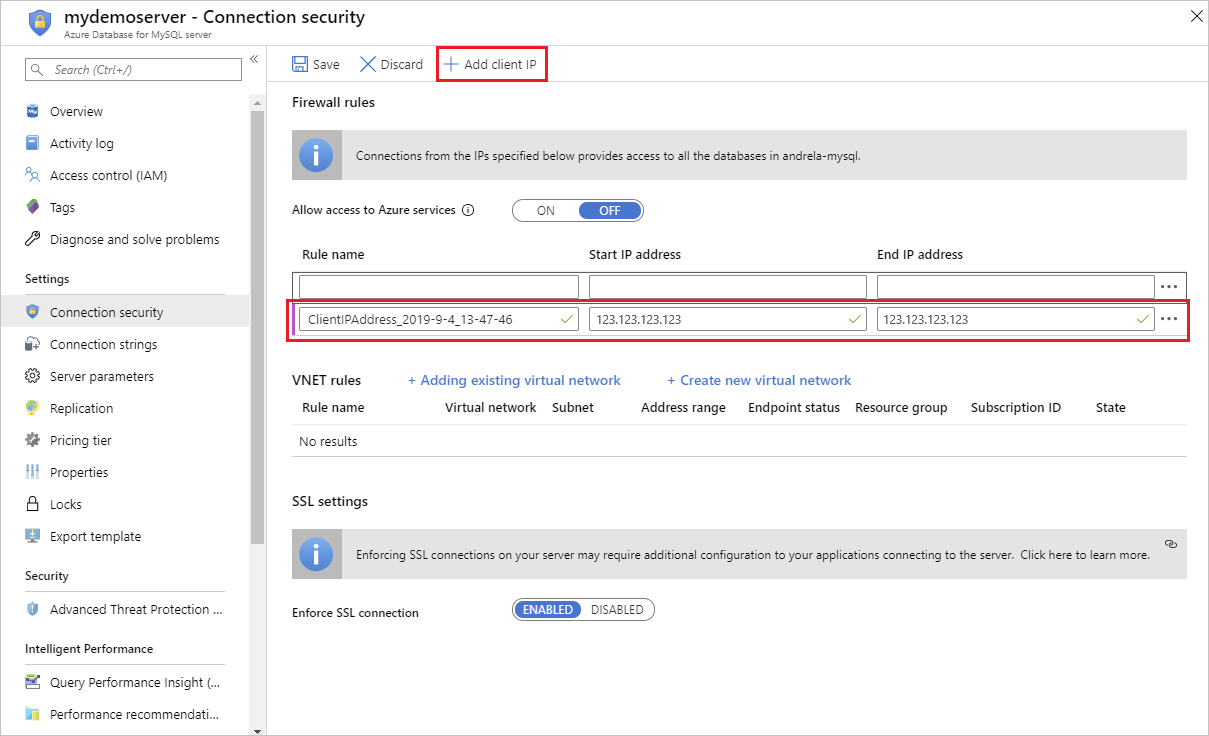

ファイアウォール規則で [現在のクライアント IP アドレスを追加する] を選択します。 これにより、Azure システムによって認識されたコンピューターのパブリック IP アドレスでファイアウォール規則が自動的に作成されます。

構成を保存する前に、IP アドレスを確認します。 場合によっては、Azure portal で見られる IP アドレスは、インターネットおよび Azure サーバーにアクセスするときに使用する IP アドレスと異なることがあります。 そのため、開始と終了の IP アドレスを変更してルール関数を予想どおりにする必要があります。

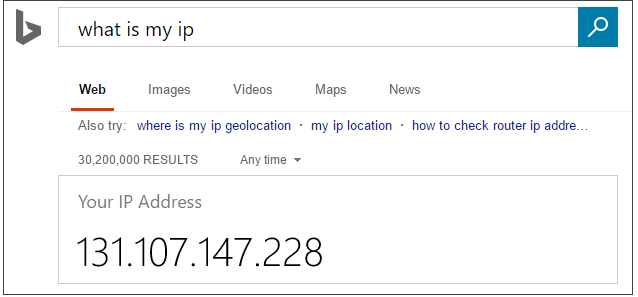

検索エンジンまたはその他のオンライン ツールを使用して、自分の IP アドレスを確認できます。 (たとえば、"what is my IP" を検索します)。

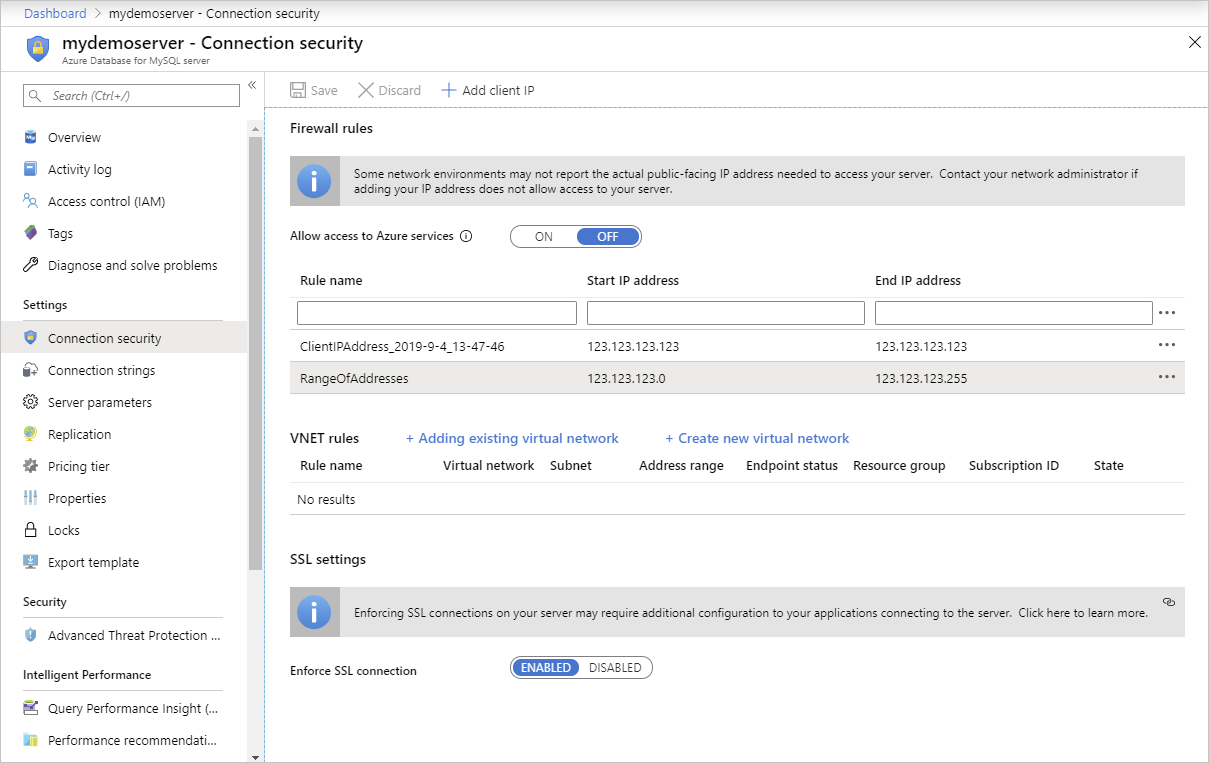

さらにアドレス範囲を追加します。 Azure Database for MySQL Flexible Server インスタンスのファイアウォール規則では、単一の IP アドレスまたはアドレス範囲を指定できます。 規則を単一の IP アドレスに限定する場合は、[開始 IP アドレス] と [終了 IP アドレス] のフィールドに同じアドレスを入力します。 ファイアウォールを開くと、管理者、ユーザー、アプリケーションは、有効な資格情報を持つ Azure Database for MySQL Flexible Server インスタンス上の任意のデータベースにアクセスできます。

ツール バーの [保存] を選択してこのファイアウォール規則を保存します。 ファイアウォール規則の更新が成功したという確認を待機します。

Azure から接続する

Azure にデプロイされたリソースまたはアプリケーションを有効にして、Azure Database for MySQL Flexible Server インスタンスに接続することができます。 これには、Azure App Service でホストされる Web アプリケーション、Azure VM で実行される Web アプリケーション、Azure Data Factory データ管理ゲートウェイなどが含まれます。

Azure 内のアプリケーションがサーバーに接続しようとした場合、ファイアウォールは、Azure の接続が許可されていることを確認します。 この設定を有効にするには、ポータルの [ネットワーク] タブから [Allow public access from Azure services and resources within Azure to this server] (Azure サービスおよび Azure 内のリソースからこのサーバーへのパブリックアクセスを許可する) オプションを選択し、[保存] を選択します。

ファイアウォール規則でこれらの接続を有効にする場合に、リソースが異なる仮想ネットワーク (VNet) やリソース グループに存在していても問題ありません。 接続試行が許可されていない場合、この要求は Azure Database for MySQL Flexible Server インスタンスに到達しません。

重要

このオプションでは、他のお客様のサブスクリプションからの接続を含む、Azure からのすべての接続を許可するようにファイアウォールが構成されます。 このオプションを選択する場合は、ログインおよびユーザーのアクセス許可が、承認されたユーザーのみにアクセスを制限していることを確認してください。

Azure Database for MySQL Flexible Server に安全にアクセスするには、プライベート アクセス (VNet 統合) を選択することをお勧めします。

Azure portal で既存のファイアウォール規則を管理する

次の手順を繰り返して、ファイアウォール規則を管理します。

- 現在のコンピューターを追加するには、ファイアウォール規則で [現在のクライアント IP アドレスを追加する] を選択します。 [保存] を選択して変更を保存します。

- さらに IP アドレスを追加するには、規則名、開始および終了 IP アドレスを入力します。 [保存] を選択して変更を保存します。

- 既存の規則を変更するには、規則内の任意のフィールドを選択および変更します。 [保存] を選択して変更を保存します。

- 既存の規則を削除するには、省略記号 [...] を選択し、[削除] を選択して規則を削除します。 [保存] を選択して変更を保存します。

![Azure portal - [保存] を選択するスクリーンショット。](media/how-to-manage-firewall-portal/5-save-firewall-rule.png)