チュートリアル: Azure Migrate 検出および評価を使用して Hyper-V で実行されているサーバーを検出する

Azure への移行の一環として、オンプレミスのインベントリとワークロードを検出します。

このチュートリアルでは、Azure Migrate の検出および評価ツール、軽量の Azure Migrate アプライアンスを使用して、Hyper-V 環境で実行されているサーバーを検出する方法について説明します。 このアプライアンスを Hyper-V ホスト上のサーバーとしてデプロイして、サーバーとそのパフォーマンス メタデータ、サーバー上で実行されているアプリケーション、サーバーの依存関係、Web アプリ、SQL Server インスタンスおよびデータベースを継続的に検出します。

このチュートリアルでは、以下の内容を学習します。

- Azure アカウントを設定する

- 検出のために Hyper-V 環境を準備します。

- プロジェクトを作成します。

- Azure Migrate アプライアンスを設定します。

- 継続的な検出を開始します。

Note

各チュートリアルでは、シナリオを試すための最も簡単な方法を紹介し、既定のオプションを使用します。

Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

前提条件

このチュートリアルを開始する前に、次の前提条件を満たしていることを確認してください。

| 要件 | 詳細 |

|---|---|

| Hyper-V ホスト | サーバーが配置されている Hyper-V ホストは、スタンドアロンでも、クラスターに含まれていてもかまいません。 ホストでは、Windows Server 2022、Windows Server 2019、または Windows Server 2016 が実行されている必要があります。 Common Information Model (CIM) セッションを使用して、アプライアンスがサーバー メタデータとパフォーマンス データをプルするために接続できるように、WinRM ポート 5985 (HTTP) で受信接続が許可されていることを確認します。 |

| アプライアンスのデプロイ | Hyper-V ホストには、アプライアンスにサーバーを割り当てるためのリソースが必要です。 - 16 GB の RAM、8 個の vCPU、約 80 GB のディスク記憶域。 - 外部仮想スイッチと、アプライアンスに対するインターネット アクセス (直接またはプロキシ経由)。 |

| サーバー | 構成とパフォーマンス メタデータの検出では、Windows および Linux OS のすべてのバージョンがサポートされています。 サーバー上でアプリケーションを検出するために、Windows および Linux OS のすべてのバージョンがサポートされています。 エージェントレスの依存関係分析でサポートされている OS バージョンをご確認ください。 IIS Web サーバーで実行されている ASP.NET Web アプリを検出するには、サポートされている Windows OS と IIS バージョンを確認してください。 インストールされているアプリケーションの検出や、エージェントレスの依存関係の分析には、Windows サーバーに PowerShell バージョン 2.0 以降がインストールされている必要があります。 Apache Tomcat Web サーバーで実行されている Java Web アプリを検出するには、サポートされている Linux OS と Tomcat のバージョンを確認します。 |

| SQL Server へのアクセス | SQL Server インスタンスとデータベースを検出するために、Windows または SQL Server アカウントは、各 SQL Server インスタンスのこれらのアクセス許可を必要とします。 アカウント プロビジョニング ユーティリティを使ってカスタム アカウントを作成することや、sysadmin サーバー ロールのメンバーである既存のアカウントを使って簡略化することができます。 |

Azure ユーザー アカウントを準備する

プロジェクトを作成し、Azure Migrate アプライアンスを登録するには、次を備えたアカウントが必要です。

- Azure サブスクリプションに対する共同作成者または所有者のアクセス許可。

- Microsoft Entra アプリを登録できるアクセス許可。

無料の Azure アカウントを作成したばかりであれば、自分のサブスクリプションの所有者になっています。 サブスクリプションの所有者でない場合は、所有者と協力して、次のようにアクセス許可を割り当てます。

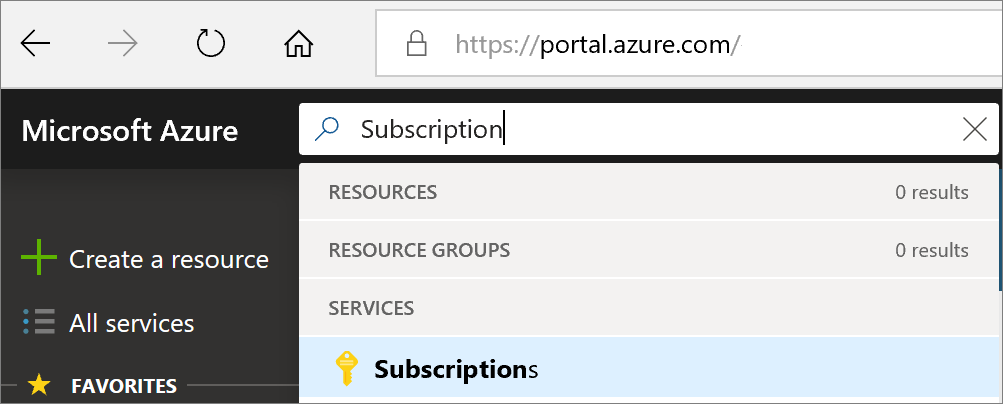

Azure portal で "サブスクリプション" を検索し、 [サービス] で [サブスクリプション] を選択します。

[サブスクリプション] ページで、プロジェクトを作成するサブスクリプションを選択します。

[アクセス制御 (IAM)] を選択します。

[追加]>[ロールの割り当ての追加] を選択して、[ロールの割り当ての追加] ページを開きます。

次のロールを割り当てます。 詳細な手順については、「Azure portal を使用して Azure ロールを割り当てる」を参照してください。

設定 値 Role 共同作成者または所有者 アクセスの割り当て先 User メンバー azmigrateuser ![Azure portal の [ロールの割り当てを追加] ページのスクリーンショット。](../reusable-content/ce-skilling/azure/media/role-based-access-control/add-role-assignment-page.png)

アプライアンスを登録するには、お使いの Azure アカウントに Microsoft Entra アプリを登録するためのアクセス許可が必要です。

ポータルで、 Microsoft Entra ID>Usersに移動します。

テナントまたは特権ロール管理者に、ユーザーによる Microsoft Entra アプリの登録が可能になるよう、アプリケーション開発者ロールをアカウントに割り当てるよう要求します。 詳細情報。

Hyper-V ホストを準備する

Hyper-V ホストは手動で準備することも、スクリプトを使用して準備することもできます。 次の表に準備手順がまとめられています。 スクリプトでは、これらを自動的に準備します。

| Step | [スクリプト] | 手動 |

|---|---|---|

| ホストの要件を確認する | サポートされているバージョンの Hyper-V がホストで実行されていることを確認し、Hyper-V ロールを確認します。 WinRM サービスを有効にし、ホスト上のポート 5985 (HTTP) と 5986 (HTTPS) を開きます (メタデータの収集に必要)。 |

ホストでは、Windows Server 2019、Windows Server 2016、または Windows Server 2012 R2 が実行されている必要があります。 Common Information Model (CIM) セッションを使用して、アプライアンスがサーバー メタデータとパフォーマンス データをプルするために接続できるように、WinRM ポート 5985 (HTTP) で受信接続が許可されていることを確認します。 このスクリプトは、英語以外のロケールのホストでは現在サポートされていません。 |

| PowerShell のバージョンを確認する | サポートされている PowerShell バージョンでスクリプトが実行されていることを確認します。 | Hyper-V ホストで PowerShell バージョン4.0 以降が実行されていることを確認します。 |

| アカウントを作成する | Hyper-V ホストに対する適切なアクセス許可があることを確認します。 適切なアクセス許可が割り当てられたローカル ユーザー アカウントを作成できます。 |

オプション 1: Hyper-V ホスト マシンに対する管理者アクセス権があるアカウントを準備します。 オプション 2:ローカル管理者アカウントまたはドメイン管理者アカウントを準備し、アカウントを次のグループに追加します: Remote Management Users、Hyper-V Administrators、Performance Monitor Users。 |

| PowerShell リモート処理を有効にする | ホスト上で PowerShell リモート処理を有効にして、Azure Migrate アプライアンスが WinRM 接続を介してホスト上で PowerShell コマンドを実行できるようにします。 | 設定するには、各ホスト上で、管理者として PowerShell コンソールを開き、powershell Enable-PSRemoting -force コマンドを実行します。 |

| Hyper-V 統合サービスを設定する | ホストによって管理されているすべてのサーバーで Hyper-V 統合サービスが有効になっていることを確認します。 | 各サーバーで Hyper-V 統合サービスを有効にします。 Windows Server 2003 を実行している場合は、これらの手順に従います。 |

| サーバー ディスクがリモート SMB 共有に配置されている場合に資格情報を委任する | 資格情報を委任します。 | powershell Enable-WSManCredSSP -Role Server -Force コマンドを実行して、SMB 共有上にディスクがあるサーバーを実行しているホストで、CredSSP が資格情報を委任できるようにします。このコマンドは、すべての Hyper-V ホスト上でリモートで実行できます。 クラスターに新しいホスト ノードを追加すると、自動的に検出用に追加されますが、CredSSP を手動で有効にする必要があります。 アプライアンスを設定したら、アプライアンス上で CredSSP を有効にして、その設定を終了します。 |

スクリプトを実行する

Microsoft ダウンロード センターからスクリプトをダウンロードします。 このスクリプトは、Microsoft によって暗号的に署名されています。

SHA256 ハッシュ ファイルを使用して、スクリプトの整合性を検証します。 ハッシュタグの値は以下のとおりです。 このコマンドを実行して、スクリプトのハッシュを生成します。

C:\>CertUtil -HashFile <file_location> [Hashing Algorithm]使用例:

C:\>CertUtil -HashFile C:\Users\Administrators\Desktop\MicrosoftAzureMigrate-Hyper-V.ps1 SHA256スクリプトの整合性を検証した後、昇格されたアクセス許可でこの PowerShell コマンドを使用して、各 Hyper-V ホストでスクリプトを実行します。

PS C:\Users\Administrators\Desktop> MicrosoftAzureMigrate-Hyper-V.ps1

ハッシュ値は以下のとおりです。

| ハッシュ | Value |

|---|---|

| SHA256 | 0ad60e7299925eff4d1ae9f1c7db485dc9316ef45b0964148a3c07c80761ade2 |

サーバーにアクセスするためのアカウントを作成する

サーバー上の自分のユーザー アカウントには、インストールされているアプリケーションの検出、エージェントレスの依存関係分析、SQL Server インスタンスおよびデータベースを開始するために必要なアクセス許可が付与されていなければなりません。 このユーザー アカウント情報は、アプライアンス構成マネージャーで指定できます。 アプライアンスは、サーバーにエージェントをインストールしません。

- ソフトウェア インベントリとエージェントレス依存関係分析を実行するには、サーバー上にゲスト ユーザー アカウント (ローカルまたはドメイン) を作成します。 Web アプリの検出を実行するには、サーバーに対する管理アクセス許可を持つアカウントが必要です。 SQL Server インスタンスとデータベースを検出するには、Windows または SQL Server アカウントが sysadmin サーバー ロールのメンバーであるか、各 SQL Server インスタンスに対してこれらのアクセス許可を持っている必要があります。 必要なロールをユーザー アカウントに割り当てる方法をご確認ください。

- Linux サーバーの場合、ls および netstat コマンドを実行できるアクセス許可を sudo ユーザー アカウントに付与するか、/bin/netstat and /bin/ls ファイルで CAP_DAC_READ_SEARCH および CAP_SYS_PTRACE アクセス許可を持つユーザー アカウントを作成します。 sudo ユーザー アカウントを用意している場合は、NOPASSWD を有効にしたことを確認します。これにより、このアカウントで、sudo コマンドが呼び出されるたびにパスワードを求めるプロンプトが表示されることなく、必要なコマンドを実行できます。

Note

Azure Migrate アプライアンス構成マネージャーに複数のサーバー資格情報を追加して、インストールされているアプリケーションの検出、エージェントレスの依存関係分析、および SQL Server インスタンスおよびデータベースを実行できます。 複数のドメイン、Windows (ドメイン以外)、Linux (ドメイン以外)、または SQL Server の認証資格情報を追加できます。 サーバーの資格情報を追加する方法をご確認ください。

プロジェクトの設定

新しいプロジェクトを設定します。

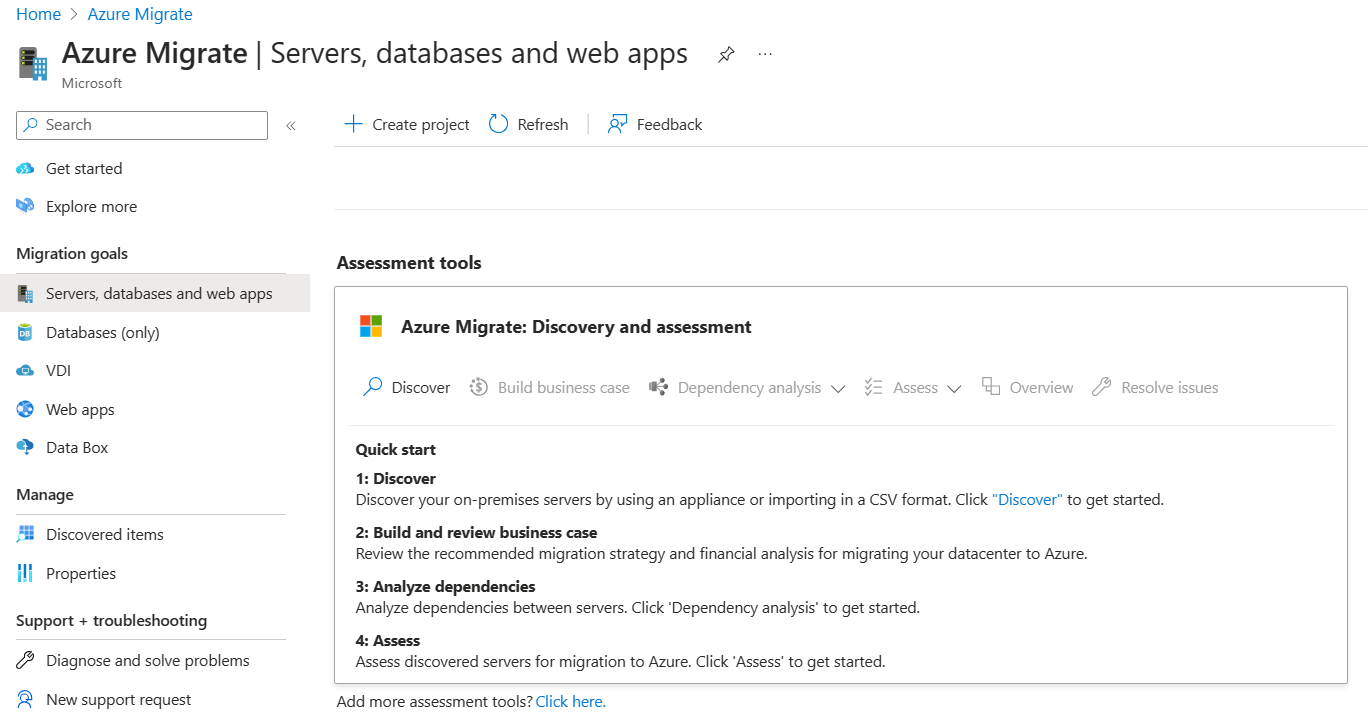

Azure portal の >> で、Azure Migrate を検索します。

[サービス] で [Azure Migrate] を選択します。

[作業の開始] で、[プロジェクトの作成] を選択します。

[プロジェクトの作成] で、Azure サブスクリプションとリソース グループを選択します。 リソース グループがない場合は作成します。

[プロジェクトの詳細] で、プロジェクト名と、プロジェクトを作成したい地理的な場所を指定します。 パブリックと Government クラウドでサポートされている地域を確認してください。

Note

プライベート エンドポイント接続を使用した Azure Migrate プロジェクトを作成するには、 [Advanced](詳細) 構成セクションを使用します。 詳細情報

[作成] を選択します

プロジェクトがデプロイされるまで数分待ちます。 Azure Migrate の検出および評価ツールは、新しいプロジェクトに既定で追加されます。

Note

既にプロジェクト作っている場合は、その同じプロジェクトを使って追加のアプライアンスを登録して、より多くの数のサーバーを検出して評価することができます。 詳細情報

アプライアンスを設定する

Azure Migrate には軽量の Azure Migrate アプライアンスが使用されます。 このアプライアンスによって、サーバー検出が実行され、サーバーの構成とパフォーマンス メタデータが Azure Migrate に送信されます。 アプライアンスは、プロジェクトからダウンロードできる VHD ファイルをデプロイすることで設定できます。

Note

このチュートリアルでは、次のように、Hyper-V 環境で実行されているサーバーにアプライアンスを設定します。

- アプライアンス名を指定し、ポータルでプロジェクト キーを生成します。

- Azure portal から圧縮された Hyper-V VHD をダウンロードします。

- アプライアンスを作成し、それが Azure Migrate: 検出および評価に接続できることを確認します。

- 初回のアプライアンス構成を行い、プロジェクト キーを使用してプロジェクトに登録します。

1.プロジェクト キーを生成する

- [サーバー、データベース、Web アプリ]>[Azure Migrate: 検出と評価] で、[検出] を選択します。

- [Discover Servers]\(サーバーの検出\)>[お使いのサーバーは仮想化されていますか?] で、[はい。Hyper-V を使用します] を選択します。

- [1:Generate project key] (1: プロジェクト キーの生成) で、サーバーの検出用に設定する Azure Migrate アプライアンスの名前を指定します。 名前は、14 文字以下の英数字にする必要があります。

- [キーの生成] を選択して、必要な Azure リソースの作成を開始します。 リソースの作成中に [サーバーの検出] ページを閉じないでください。

- Azure リソースが正常に作成されると、プロジェクト キーが生成されます。

- このキーは、アプライアンスの構成時に登録を完了するために必要となるため、コピーしてください。

2. VHD をダウンロードする

[2: Azure Migrate アプライアンスをダウンロードする] で、.VHD ファイルを選択し、[ダウンロード] を選択します。

セキュリティを確認する

圧縮されたファイルをデプロイする前に、それが安全であることを確認します。

ファイルをダウンロードしたマシンで、管理者用のコマンド ウィンドウを開きます。

次の PowerShell コマンドを実行して、ZIP ファイルのハッシュを生成します

C:\>Get-FileHash -Path <file_location> -Algorithm [Hashing Algorithm]- 使用例:

C:\>Get-FileHash -Path ./AzureMigrateAppliance_v3.20.09.25.zip -Algorithm SHA256

最新のアプライアンス バージョンとハッシュ値を確認します。

3.アプライアンスを作成する

ダウンロードしたファイルをインポートし、アプライアンスを作成します。

- アプライアンスをホストする Hyper-V ホスト上のフォルダーに、zip 圧縮された VHD ファイルを抽出します。 3 つのフォルダーが抽出されます。

- Hyper-V マネージャーを開きます。 [アクション] で、[仮想マシンのインポート] を選びます。

- 仮想マシンのインポート ウィザード >[開始する前に]、[次へ] を選びます。

- [フォルダーの検索] で、抽出された VHD が含まれているフォルダーを指定します。 [次へ] を選択します。

- [仮想マシンの選択] で、[次へ] を選びます。

- [インポートの種類の選択] で、[仮想マシンをコピーする (新しい一意な ID を作成する)] を選びます。 [次へ] を選択します。

- [移動先の選択] は、既定の設定のままにします。 [次へ] を選択します。

- [保存フォルダー] は、既定の設定のままにします。 [次へ] を選択します。

- [ネットワークの選択] で、アプライアンスによって使用される仮想スイッチを指定します。 このスイッチには、Azure にデータを送信するためのインターネット接続が必要です。

- [概要] で、設定を確認します。 [完了] を選択します。

- Hyper-V マネージャー >> で、アプライアンスを起動します。

アプライアンスによる Azure へのアクセスを確認する

アプライアンスから Azure URL の [パブリック] クラウドと [政府機関向け] クラウドに接続できることを確認します。

4. アプライアンスを構成する

アプライアンスを初めて設定します。

Note

ダウンロードした VHD でなく、PowerShell スクリプトを使用してアプライアンスを設定する場合、この手順の最初の 2 つの操作は必要ありません。

Hyper-V マネージャー >> で、アプライアンスを右クリックし >> を選びます。

アプライアンスの言語、タイム ゾーン、パスワードを指定します。

アプライアンスに接続できる任意のマシン上でブラウザーを開き、アプライアンス Web アプリの URL を開きます (https://アプライアンス名または IP アドレス:44368)。

または、アプリ ショートカットを選択して、アプライアンス デスクトップからアプリを開くこともできます。

ライセンス条項に同意し、サード パーティの情報を確認します。

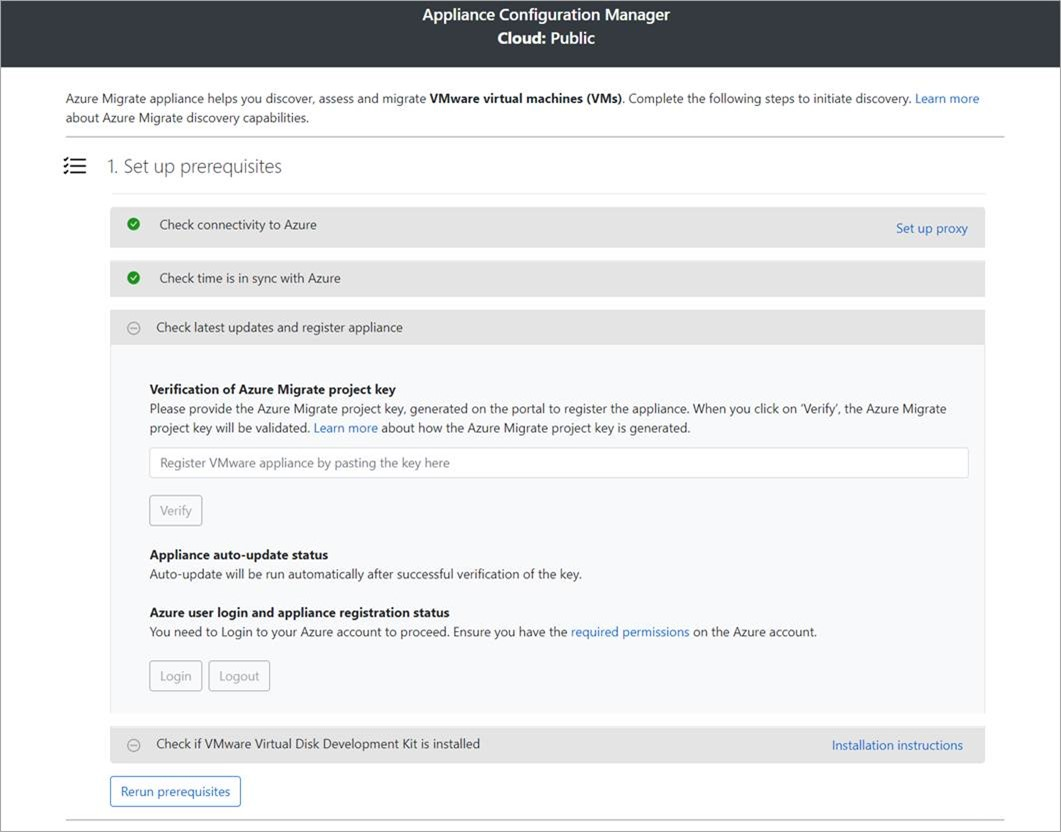

前提条件の設定とアプライアンスの登録

構成マネージャーで、 [前提条件のセットアップ] を選択し、これらの手順を完了します。

接続:サーバーがインターネットにアクセスできることが、アプライアンスによって確認されます。 サーバーでプロキシを使用する場合は、次の操作を行います。

プロキシの設定 を選択して、プロキシのアドレス (

http://ProxyIPAddressまたはhttp://ProxyFQDNの形式。FQDN は "完全修飾ドメイン名" を指す) とリスニング ポートを指定します。プロキシで認証が必要な場合は資格情報を入力します。

プロキシの詳細を追加した場合、あるいはプロキシまたは認証を無効にした場合は、 [保存] を選択し、接続をトリガーしてもう一度接続を確認します。

サポートされるのは HTTP プロキシのみです。

時刻同期: 検出が正常に機能するように、アプライアンス上の時刻がインターネットの時刻と同期していることを確認します。

更新プログラムのインストールとアプライアンスの登録: 自動更新を実行してアプライアンスを登録するには、次の手順に従います。

Note

これは Azure Migrate アプライアンスの新しいユーザー エクスペリエンスであり、ポータルからダウンロードした最新の OVA/インストーラー スクリプトを使用してアプライアンスを設定した場合にのみ使用できます。 既に登録されているアプライアンスでは、引き続き前のバージョンのユーザー エクスペリエンスが提供されて問題なく動作します。

アプライアンスで自動更新を実行するには、ポータルからコピーしたプロジェクト キーを貼り付けます。 キーがない場合は、[Azure Migrate: Discovery and Assessment]>[概要]>[既存のアプライアンスの管理] の順に移動します。 プロジェクト キーを生成したときに指定したアプライアンスの名前を選択して、表示されたキーをコピーします。

アプライアンスでキーが検証され、自動更新サービスが開始されることにより、アプライアンス上のすべてのサービスが最新バージョンに更新されます。 自動更新が実行されたら、[View appliance services](アプライアンス サービスを表示) を選択して、アプライアンス サーバーで実行されているサービスの状態とバージョンを確認できます。

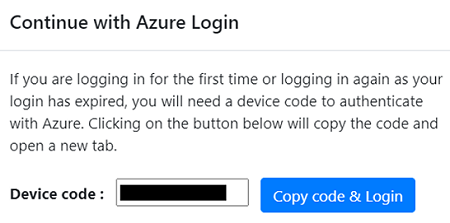

アプライアンスを登録するには、[ログイン] を選択する必要があります。 [Azure ログインの続行] で、[コードのコピーとログイン] を選択してデバイス コードをコピーし (Azure での認証にはデバイス コードが必要です)、新しいブラウザー タブで Azure ログイン プロンプトを開きます。プロンプトが表示されるように、ブラウザーでポップアップ ブロックを無効にしておいてください。

ブラウザーの新しいタブで、デバイス コードを貼り付け、自分の Azure ユーザー名とパスワードを使用してサインインします。 PIN を使用したサインインはサポートされていません。

Note

ログインせずにログイン タブを誤って閉じた場合は、アプライアンス構成マネージャーのブラウザー タブを最新の情報に更新して、デバイス コードと コードのコピーとログイン ボタンを表示します。

正常にログインしたら、アプライアンス構成マネージャーが表示されているブラウザー タブに戻ります。 ログインに使用した Azure ユーザー アカウントに、キーの生成時に作成された Azure リソースに対する必要なアクセス許可がある場合は、アプライアンスの登録が開始されます。

アプライアンスが正常に登録された後は、 [詳細の表示] を選択して、登録の詳細を確認できます。

アプライアンスの構成中はいつでも 「r前提条件の再実行」 を行って、アプライアンスがすべての前提条件を満たしているかどうかを確認できます。

SMB VHD の資格情報を委任する

SMB 上で VHD を実行している場合は、アプライアンスから Hyper-V ホストへの資格情報の委任を有効にする必要があります。 アプライアンスからこれを行うには、次のようにします。

アプライアンスで、このコマンドを実行します。 HyperVHost1/HyperVHost2 は、ホスト名の例です。

Enable-WSManCredSSP -Role Client -DelegateComputer HyperVHost1.contoso.com, HyperVHost2.contoso.com, HyperVHost1, HyperVHost2 -Forceまたは、アプライアンス上のローカル グループ ポリシー エディターでこれを行います。

- [ローカル コンピューター ポリシー]>[コンピューターの構成] で、[管理用テンプレート]>[システム]>[資格情報の委任] を選びます。

- [新しい資格情報の委任を許可する] をダブルクリックし、 [有効] を選択します。

- [オプション] で [表示] を選び、検出したい各 Hyper-V ホストを、プレフィックスとして wsman/ を付けて、一覧に追加します。

- [資格情報の委任] で [NTLM のみのサーバー認証で新しい資格情報の委任を許可する] をダブルクリックします。 もう一度、検出したい各 Hyper-V ホストを、プレフィックスとして wsman/ を付けて、一覧に追加します。

継続的な検出を開始する

アプライアンスから Hyper-V ホストまたはクラスターに接続し、サーバーの検出を開始します。

Hyper-V ホスト/クラスターの詳細を指定する

[Step 1: Provide Hyper-V host credentials] (ステップ 1: Hyper-V ホストの資格情報を指定する) で、[資格情報の追加] を選択して資格情報のフレンドリ名を指定し、アプライアンスでサーバーの検出に使用される Hyper-V ホストまたはクラスターの [ユーザー名] と [パスワード] を追加します。 [保存] を選択します。

複数の資格情報を一度に追加するには、[さらに追加] を選択して、資格情報を保存して追加します。 Hyper-V 環境でのサーバーの検出では、複数の資格情報がサポートされています。

[ステップ 2: Hyper-V ホストまたはクラスターの詳細を指定する] で、[検出ソースの追加] を選択して、Hyper-V ホストまたはクラスターの [IP アドレスまたは FQDN] と、ホストまたはクラスターに接続するための資格情報のフレンドリ名を指定します。

一度に 1 つの項目を追加するか、一括で複数の項目を追加することができます。 また、[Import CSV] (CSV のインポート) を使用して、Hyper-V ホストまたはクラスターの詳細を指定することもできます。

- [Add single item] (1 つの項目を追加) を選択した場合は、資格情報のフレンドリ名と Hyper-V ホストまたはクラスターの [IP アドレスまたは FQDN] を指定し、[保存] を選択する必要があります。

- [Add multiple items]\(複数の項目を追加\) "(既定で選択)" を選択した場合は、テキスト ボックスで Hyper-V ホストまたはクラスターの [IP address/FQDN]\(IP アドレスまたは FQDN\) を資格情報のフレンドリ名と共に指定することで、一度に複数のレコードを追加できます。 追加したレコードを [Verify] (検証) し、[保存] を選択します。

- [Import CSV](CSV のインポート) を選択した場合は、CSV テンプレート ファイルをダウンロードし、そのファイルに Hyper-V ホストまたはクラスターの [IP address/FQDN](IP アドレスまたは FQDN) および資格情報のフレンドリ名を入力できます。 その後、ファイルをアプライアンスにインポートし、ファイル内のレコードを [Verify] (検証) し、[保存] を選択します。

[保存] を選択すると、追加された Hyper-V ホストまたはクラスターへの接続がアプライアンスによって検証され、各ホストまたはクラスターの [検証状態] が表に表示されます。

- 正常に検証されたホストまたはクラスターについては、その IP アドレスまたは FQDN を選ぶことで詳細を表示できます。

- ホストの検証が失敗した場合は、表の [状態] 列で [検証に失敗しました] を選択してエラーを確認します。 問題を修正し、もう一度検証してください。

- ホストまたはクラスターを削除するには、[削除] を選択します。

- クラスターから特定のホストを削除することはできません。 削除できるのは、クラスター全体のみです。

- クラスター内の特定のホストに問題がある場合でも、クラスターを追加できます。

検出を開始する前に、ホストまたはクラスターへの接続はいつでも再検証できます。

サーバーの資格情報を指定する

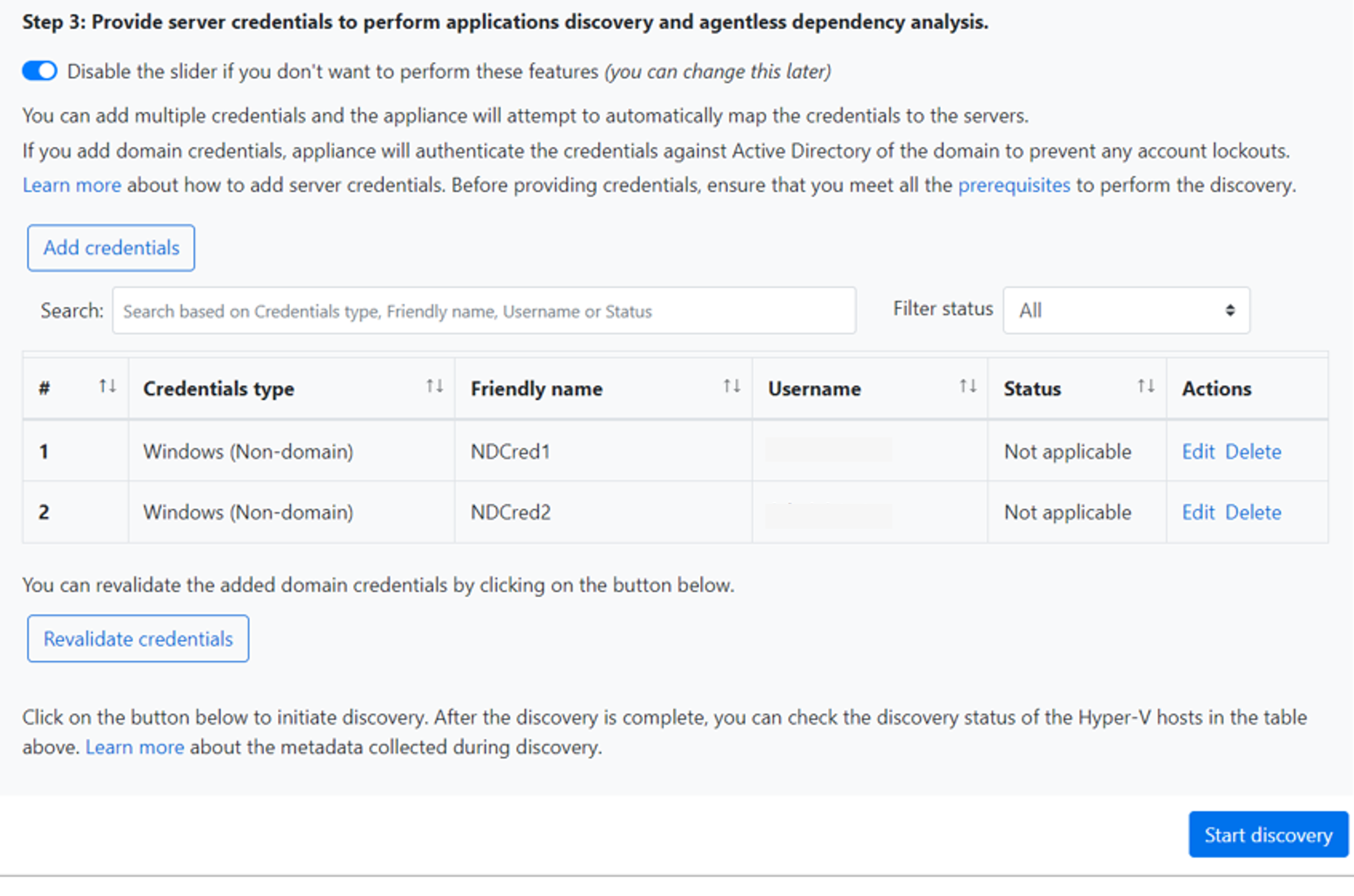

[Step 3: Provide server credentials to perform software inventory, agentless dependency analysis, discovery of SQL Server instances and databases in your Microsoft HyperV environment.](手順 3: サーバーの資格情報を指定して、Microsoft HyperV 環境でソフトウェア インベントリ、エージェントレスの依存関係分析、SQL Server インスタンスおよびデータベースの検出を実行する) で、複数のサーバー資格情報を指定できます。 これらのアプライアンス機能を使いたくない場合は、スライダーを無効に設定してこの手順をスキップして、Hyper-V ホスト/クラスター上で実行中のサーバーの検出に進むことができます。 このオプションはいつでも変更できます。

これらの機能を使用する場合、次の手順を実行して、サーバーの資格情報を指定します。 検出機能を実行するために、サーバーへの資格情報の自動マップがアプライアンスによって試行されます。

サーバーの資格情報を追加するには:

[Add Credentials](資格情報の追加) を選択します。

ドロップダウン メニューで、 [資格情報の種類] を選択します。

ドメイン、Windows (ドメイン以外)、Linux (ドメイン以外)、SQL Server の認証資格情報を指定できます。 資格情報を指定する方法とそれらを処理する方法を確認してください。

それぞれの種類の資格情報について、以下を入力します。

- フレンドリ名。

- "ユーザー名"。

- パスワード。

[保存] を選択します。

ドメイン資格情報を使用することにした場合は、ドメインの FQDN の入力も必要です。 FQDN は、そのドメイン内の Active Directory インスタンスと共に資格情報の信頼性を検証するために必要です。

インストールされているアプリケーションの検出、エージェントレスの依存関係の分析、SQL Server インスタンスとデータベースの検出のために、アカウントで必要なアクセス許可を確認します。

一度に複数の資格情報を追加するには、 [さらに追加] を選択して資格情報を保存し、さらに資格情報を追加します。 [保存] または [さらに追加] を選択すると、アプライアンスによって、認証のためにドメインの Active Directory インスタンスと共にドメイン資格情報が検証されます。 検証は、アカウントのロックアウトを避けるため、追加が行われるたびに実行されます。これは、各サーバーへの資格情報のマップがアプライアンスによって繰り返されるためです。

ドメイン資格情報の検証を確認するには:

構成マネージャーの資格情報テーブルで、ドメイン資格情報の検証状態を確認します。 ドメイン資格情報のみ検証されます。

検証が失敗した場合は、失敗の状態を選択して検証エラーを確認できます。 問題を修正し、 [資格情報の再検証] を選択して資格情報の検証を再試行します。

検出を開始する

正常に検証されたホストまたはクラスターからサーバーの検出を開始するには、[検出開始] を選択します。 検出が正常に開始されたら、各ホストまたはクラスターに対する検出の状態を表で確認できます。

検出のしくみ

検出されたサーバーのメタデータが Azure portal に表示されるまでにホストあたり約 2 分かかります。

サーバーの資格情報を指定済みの場合は、Hyper-V ホスト/クラスターで実行中のサーバーの検出が完了すると、ソフトウェア インベントリ (インストールされているアプリケーションの検出) が自動的に開始されます。

ソフトウェア インベントリでは、サーバー上で実行されている SQL Server インスタンスを特定します。 そこで収集された情報を使用し、アプライアンスで指定された Windows 認証資格情報または SQL Server 認証資格情報を介して、アプライアンスから SQL Server インスタンスへの接続が試行されます。 次に、SQL Server データベースとそのプロパティに関するデータが収集されます。 SQL Server の検出は 24 時間ごとに実行されます。

アプライアンスは、ネットワークの見通し線がある SQL Server インスタンスにのみ接続できますが、ソフトウェア インベントリ自体ではネットワークの見通し線は必要ない場合があります。

インストールされているアプリケーションの検出に要する時間は、検出されるサーバーの数によって異なります。 500 台のサーバーでは、検出されたインベントリがポータルの Azure Migrate プロジェクトに表示されるまで約 1 時間かかります。

ソフトウェア インベントリは、検出されたサーバーに存在する Web サーバーの役割を識別します。 サーバーで Web サーバーの役割が有効になっている場合、Azure Migrate により、サーバーで Web アプリの検出が実行されます。 Web アプリ構成データは 24 時間に 1 回更新されます。

ソフトウェア インベントリの間、エージェントレスの依存関係分析のために、追加されたサーバー資格情報がサーバーに対して繰り返され、検証されます。 サーバーの検出が完了すると、ポータルでサーバーに対するエージェントレスの依存関係分析を有効にできます。 エージェントレスの依存関係分析を有効にするように選択できるのは、検証が成功したサーバーだけです。

検出の開始後 24 時間以内に、SQL Server インスタンスおよびデータベースのデータがポータルに表示され始めます。

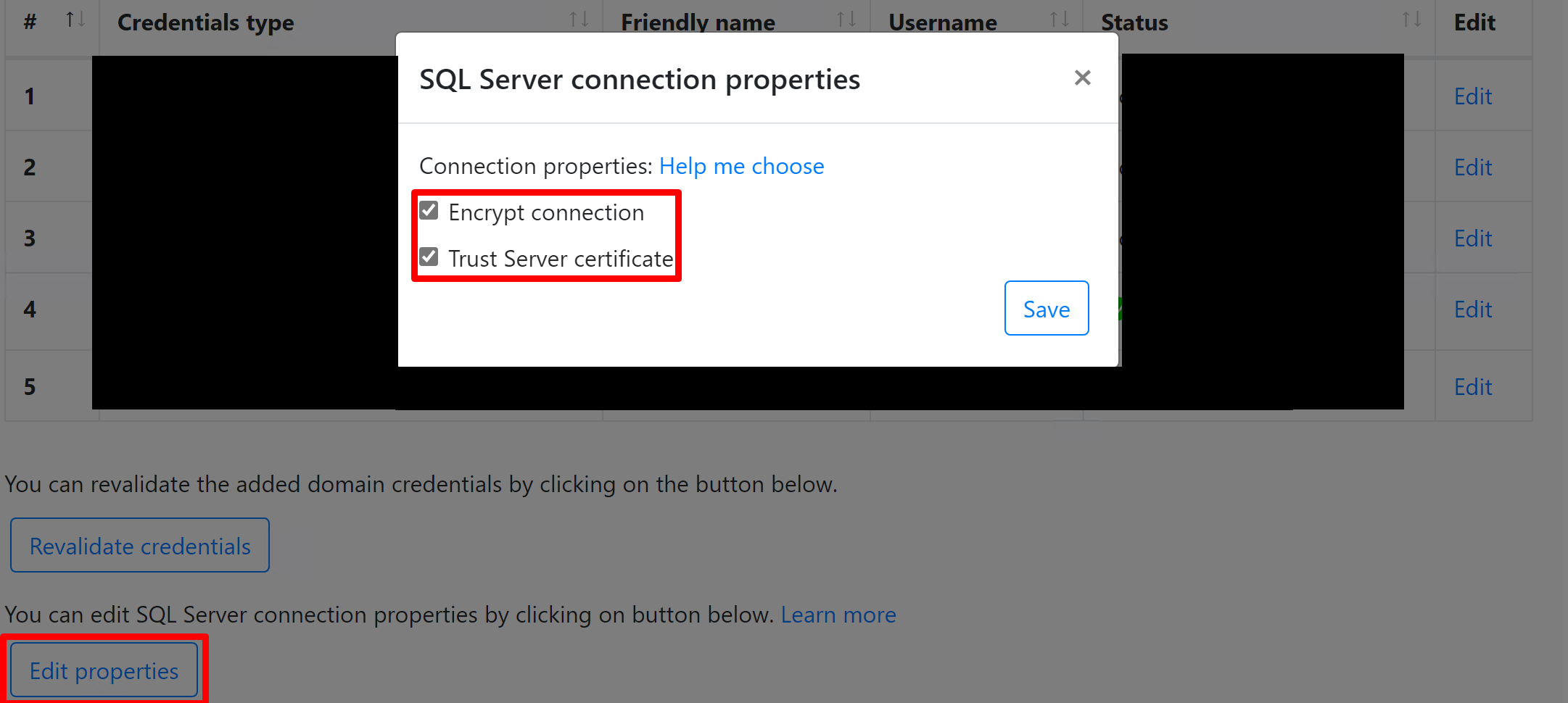

Azure Migrate の既定では、SQL インスタンスに接続する最も安全な方法が使用されます。つまり、Azure Migrate により、TrustServerCertificate プロパティが

trueに設定され、Azure Migrate アプライアンスとソース SQL Server インスタンス間の通信が暗号化されます。 さらに、トランスポート層で SSL を使用してチャネルが暗号化され、証明書チェーンによる信頼性の検証がバイパスされます。 そのため、証明書のルート証明機関を信頼するようにアプライアンス サーバーを設定する必要があります。 ただし、アプライアンス上で [Edit SQL Server connection properties](SQL Server の接続プロパティの編集) を選択して、接続設定を変更することができます。 選択内容の詳細については、こちらを参照してください。

ポータルでサーバーを確認する

検出の完了後、サーバーがポータルに表示されることを確認できます。

- Azure Migrate ダッシュボードを開きます。

- [Azure Migrate - サーバー]>[Azure Migrate: 検出および評価] ページで、[検出済みサーバー] の数を表示するアイコンを選択します。

サポート状態を表示する

[検出済みサーバー] と [Discovered database instances] (検出済みデータベース インスタンス) のセクションから、環境のサポート態勢に関するより深い分析情報を得ることができます。

[Operating system license support status] (オペレーティング システムのライセンス サポート状態) 列には、メインストリーム サポート、延長サポート、サポート対象外のいずれであっても、オペレーティング システムのサポート状態が表示されます。 サポート状態を選択すると、右側にペインが開き、延長サポートまたはサポート対象外のサーバーとデータベースをセキュリティで保護するために実行できる実行可能な手順に関する明確なガイダンスが表示されます。

サポート終了までの残りの期間、つまりライセンスが有効な月数を表示するには、[列]>[Support ends in] (サポート終了までの期間)>[送信] を選択します。 [Support ends in] (サポート終了までの期間) 列には、期間が月単位で表示されます。

[データベース インスタンス] には、Azure Migrate によって検出されたインスタンスの数が表示されます。 インスタンスの数を選択して、データベース インスタンスの詳細を表示します。 [Database instance license support status] (データベース インスタンスのライセンス サポート状態) には、データベース インスタンスのサポート状態が表示されます。 サポート状態を選ぶと、右側にペインが開き、延長サポートまたはサポート外のサーバーとデータベースをセキュリティで保護するために行える実行可能な手順に関する明確なガイダンスが提供されます。

サポート終了までの残りの期間、つまりライセンスが有効な月数を表示するには、[列]>[Support ends in] (サポート終了までの期間)>[送信] を選択します。 [Support ends in] (サポート終了までの期間) 列には、期間が月単位で表示されます。

Azure Local へのオンボード (省略可能)

Note

この手順は、Azure Local に移行する場合にのみ行います。

Azure Local インスタンスに関する情報と、このシステムに接続するための資格情報を指定します。 詳細については、Azure Local ソフトウェアのダウンロードに関するページを参照してください。

![[Azure Local へのオンボード] セクションを示すスクリーンショット。](media/tutorial-discover-hyper-v/onboard-hci.png)

次のステップ

- Azure VM への移行について Hyper-V 環境のサーバーを評価します。

- 検出中にアプライアンスによって収集されるデータを確認します。