データ ソースにプライベートに接続する

このガイドでは、マネージド プライベート エンドポイントを使用して、Azure Managed Grafana インスタンスをデータ ソースに接続する方法について学習します。 Azure Managed Grafana のマネージド プライベート エンドポイントは、Azure Managed Grafana サービスで使用されるマネージド仮想ネットワークに作成されたエンドポイントです。 そのネットワークから Azure データ ソースへのプライベート リンクが確立されます。 Azure Managed Grafana により、ユーザーに代わってこれらのプライベート エンドポイントが設定および管理されます。 Azure Managed Grafana からマネージド プライベート エンドポイントを作成して、他の Azure マネージド サービス (Azure Monitor プライベート リンク スコープや Azure Monitor ワークスペースなど) と独自のセルフホステッド データ ソース にアクセスできます (プライベート リンク サービスの背後にあるセルフホステッド Prometheus への接続など)。

マネージド プライベート エンドポイントを使用すると、Azure Managed Grafana とそのデータ ソース間のトラフィックは、インターネットを経由せずに Microsoft バックボーン ネットワークのみを経由します。 マネージド プライベート エンドポイントにより、データ流出から保護されます。 マネージド プライベート エンドポイントでは、マネージド仮想ネットワークのプライベート IP アドレスを使用して、Azure Managed Grafana ワークスペースをそのネットワークに効果的に取り込みます。 各マネージド プライベート エンドポイントは、サービス全体ではなく、Azure 内の特定のリソースにマップされます。 顧客は、組織によって承認されたリソースのみに接続を制限できます。

Azure Managed Grafana ワークスペースにマネージド プライベート エンドポイントを作成すると、プライベート エンドポイント接続は "保留" 状態で作成されます。 承認ワークフローが開始されます。 プライベート リンク リソースの所有者が新しい接続の承認または拒否を担当します。 所有者が接続を承認した場合、プライベート リンクが確立されます。 それ以外の場合、プライベート リンクは設定されません。 Azure Managed Grafana には、現在の接続状態が表示されます。 マネージド プライベート エンドポイントに接続されているプライベート リンク リソースにトラフィックを送信するときに使用できるのは、承認済み状態のマネージド プライベート エンドポイントだけです。

マネージド プライベート エンドポイントは無料ですが、データ ソースでのプライベート リンクの使用に関連する料金が発生する場合があります。 詳しくは、データ ソースの価格の詳細を参照してください。

Note

マネージド プライベート エンドポイントは現在、Azure Global では使用できません。

Note

AKS クラスターでプライベート データ ソースを実行している場合、サービスの externalTrafficPolicy がローカルに設定されていると、Azure Private Link サービスはポッドのサブネットとは異なるサブネットを使用する必要があります。 同じサブネットが必要な場合は、サービスでクラスター externalTrafficPolicy を使用する必要があります。 「クラウド プロバイダー Azure」を参照してください。

サポートされるデータ ソース

マネージド プライベート エンドポイントは、プライベート リンクをサポートする Azure サービスと連動します。 これらを使用すると、プライベート接続経由で Azure Managed Grafana ワークスペースを次の Azure データ ストアに接続できます。

- Azure Cosmos DB for Mongo DB (要求ユニット (RU) アーキテクチャに関してのみ)

- PostgreSQL 用 Azure Cosmos DB

- Azure Data Explorer

- Azure Monitor プライベート リンク スコープ (Log Analytics ワークスペースなど)

- Azure Monitor ワークスペース (Prometheus 用マネージド サービスの場合)

- Azure SQL マネージド インスタンス

- Azure SQL サーバー

- プライベート リンク サービス

- Azure Databricks

- Azure Database for PostgreSQL フレキシブル サーバー (パブリック アクセス ネットワークを備えたサーバーの場合のみ)

前提条件

このガイドの手順に従うには、次のものが必要です。

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

- Standard レベルの Azure Managed Grafana インスタンス。 まだお持ちでない場合は、新しいインスタンスを作成してください。

Azure Monitor ワークスペースのマネージド プライベート エンドポイントを作成する

Azure Managed Grafana ワークスペースにマネージド プライベート エンドポイントを作成し、プライベート リンクを使用してサポートされているデータ ソースに接続できます。

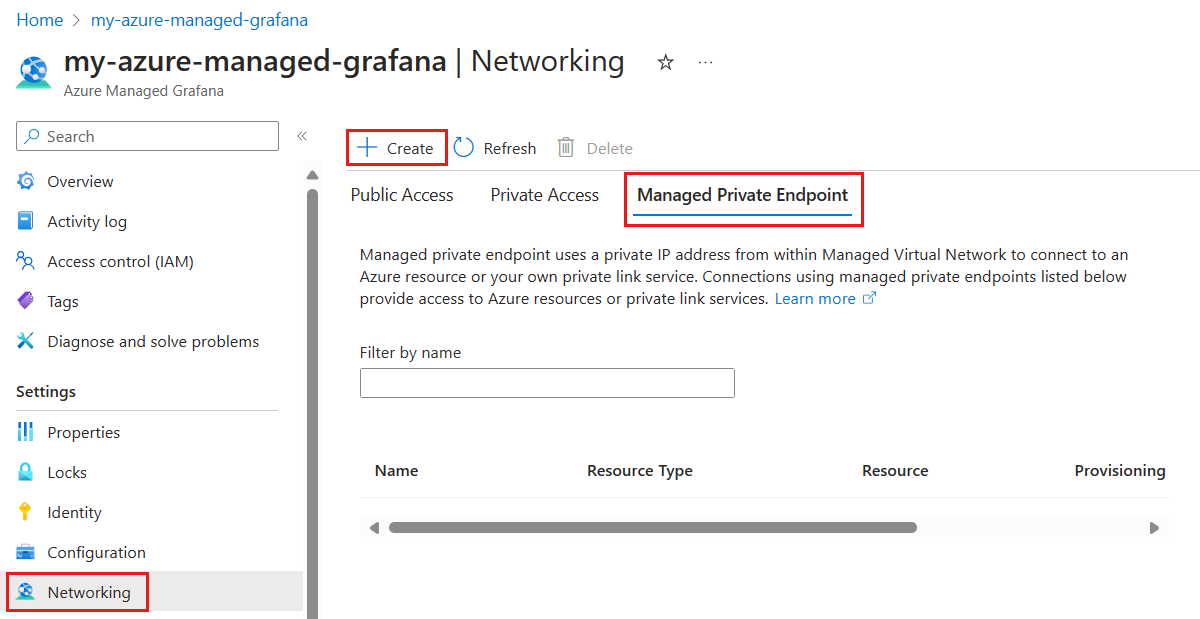

Azure portal で、Grafana ワークスペースに移動し、[ネットワーク] を選択します。

[マネージド プライベート エンドポイント]、[作成] の順に選択します。

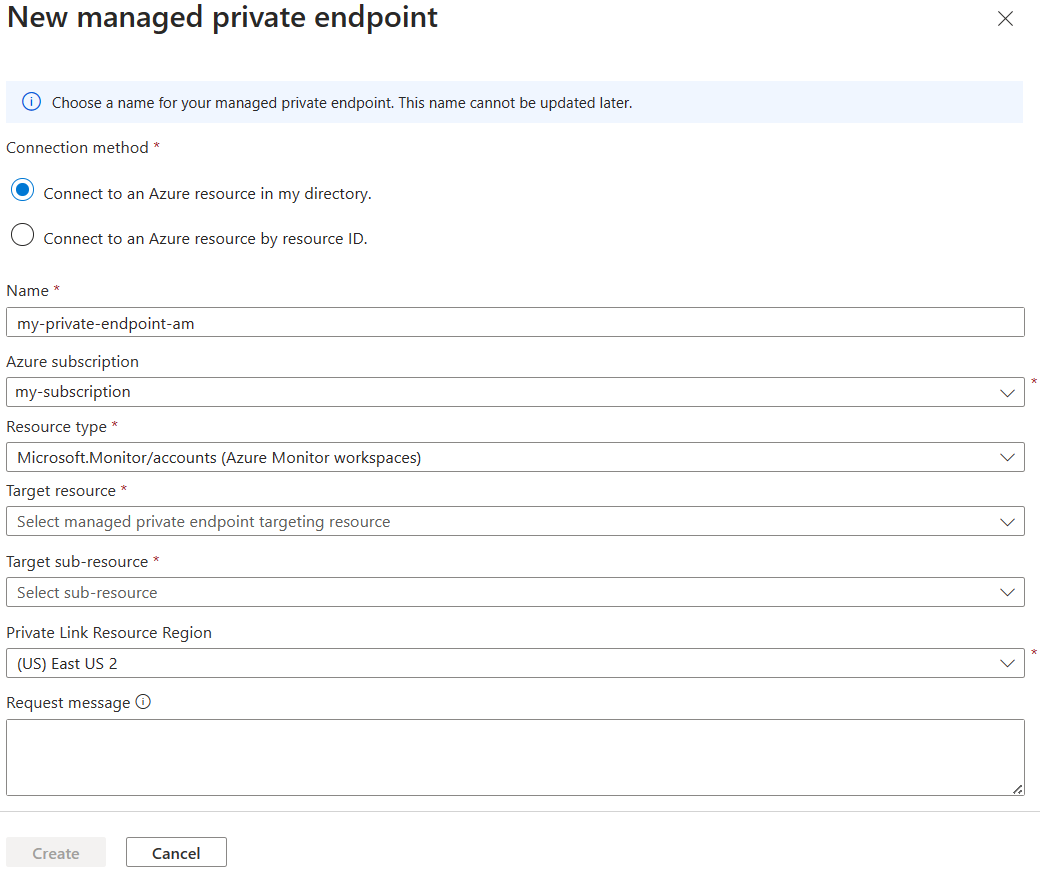

[新しいマネージド プライベート エンドポイント] ペインで、接続するリソースに必要な情報を入力します。

Azure の [リソースの種類] (たとえば、Prometheus 用の Azure Monitor マネージド サービスの場合は、Microsoft.Monitor/accounts) を選択します。

[作成] を選択して、マネージド プライベート エンドポイント リソースを追加します。

接続要求を承認するために、ターゲットの Azure Monitor ワークスペースの所有者に連絡します。

Note

新しいプライベート エンドポイント接続が承認された後、Azure Managed Grafana ワークスペースと選択したデータ ソースの間のすべてのネットワーク トラフィックは、Azure バックボーン ネットワークのみを経由します。

Azure Private Link サービスに対するマネージド プライベート エンドポイントを作成する

Azure 仮想マシンでホストされている InfluxDB サーバーや、AKS クラスターの内部でホストされている Loki サーバーなど、仮想ネットワークの内部にデータ ソースがある場合は、Azure Managed Grafana をそれに接続できます。 まず、Azure Private Link サービスを使用して、そのリソースへのプライベート リンク アクセスを追加する必要があります。 プライベート リンクを設定するために必要な正確な手順は、Azure リソースの種類によって異なります。 使用しているホスティング サービスのドキュメントを参照してください。 たとえば、こちらの記事では、Kubernetes サービス オブジェクトを指定して Azure Kubernetes Service でプライベート リンク サービスを作成する方法について説明しています。

プライベート リンク サービスを設定したら、新しいプライベート リンクに接続するマネージド プライベート エンドポイントを Grafana ワークスペースに作成できます。

Azure portal で Grafana リソースに移動し、[ネットワーク] を選択します。

[マネージド プライベート エンドポイント]、[作成] の順に選択します。

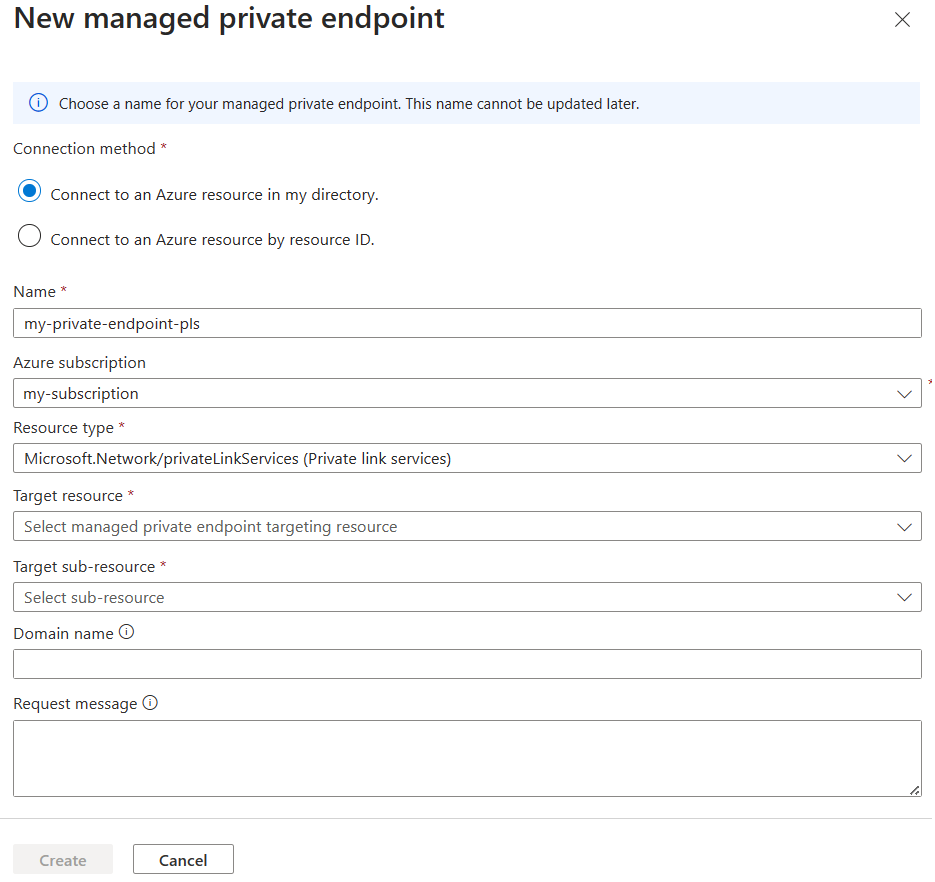

[新しいマネージド プライベート エンドポイント] ペインで、接続するリソースに必要な情報を入力します。

ヒント

[ドメイン名] フィールドは省略可能です。 ドメイン名を指定すると、Azure Managed Grafana によって、このドメイン名が、この Grafana のサービス マネージド ネットワーク内のマネージド プライベート エンドポイントのプライベート IP に確実に解決されます。 このドメイン名は、プライベート IP アドレスではなく、Grafana データ ソースの URL 構成で使用できます。 セルフホステッド データ ストアに対して TLS または Server Name Indication (SNI) を有効にした場合は、ドメイン名を使用することを要求されます。

[作成] を選択して、マネージド プライベート エンドポイント リソースを追加します。

接続要求を承認するには、ターゲット プライベート リンク サービスの所有者に問い合わせてください。

接続要求が承認されたら、[更新] を選択して、接続の状態が [承認済み] であることと、プライベート IP アドレスが表示されていることを確認します。

Note

更新の手順はスキップできません。更新することで、Azure Managed Grafana によるネットワーク同期操作がトリガーされるためです。 新しいマネージド プライベート エンドポイント接続が承認されたことが表示されたら、Azure Managed Grafana ワークスペースと選択したデータ ソースの間のすべてのネットワーク トラフィックは、Azure バックボーン ネットワークのみを経由します。

次のステップ

この攻略ガイドでは、Azure Managed Grafana ワークスペースとデータ ソースの間でプライベート アクセスを構成する方法について学習しました。 ユーザーからの Azure Managed Grafana ワークスペースへのプライベート アクセスを設定する方法については、「プライベート アクセスを設定する」を参照してください。