Azure Data Lake Storage Gen2 のデータ フロー エンドポイントを構成する

重要

このページには、プレビュー段階にある Kubernetes デプロイ マニフェストを使用して Azure IoT Operations コンポーネントを管理する手順が含まれます。 この機能はいくつかの制限を設けて提供されており、運用環境のワークロードには使用しないでください。

ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用される法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

Azure IoT Operations で Azure Data Lake Storage Gen2 にデータを送信するために、データ フロー エンドポイントを構成できます。 この構成では、送信先エンドポイント、認証方法、テーブル、その他の設定を指定できます。

前提条件

- Azure IoT Operations のインスタンス

- Azure Data Lake Storage Gen2 アカウント

- ストレージ アカウント内の事前作成済みストレージ コンテナー

マネージド ID にアクセス許可を割り当てる

Azure Data Lake Storage Gen2 用のデータ フロー エンドポイントを構成するには、ユーザー割り当てまたはシステム割り当てマネージド ID を使うことをお勧めします。 この方法は安全であり、認証情報を手動で管理する必要がありません。

Azure Data Lake Storage Gen2 作成された後で、ストレージ アカウントへの書き込みを行うためのアクセス許可が付与されるロールを、Azure IoT Operations マネージド ID に割り当てる必要があります。

システム割り当てマネージド ID を使用する場合は、Azure portal で、Azure IoT Operations インスタンスに移動し、[概要] を選択します。 Azure IoT Operations Arc 拡張機能の後一覧表示されている拡張機能の名前をコピーします。 たとえば、azure-iot-operations-xxxx7。 システム割り当てマネージド ID を見つけるには、Azure IoT Operations Arc 拡張機能の名前と同じものを使用します。

次に、Azure Storage アカウント >[アクセス制御 (IAM)]>[ロールの割り当ての追加] に移動します。

-

[ロール] タブで、

Storage Blob Data Contributorなどの適切なロールを選択します。 これにより、Azure Storage Blob コンテナーへの書き込みに必要なアクセス許可がマネージド ID に付与されます。 詳細については、「Microsoft Entra ID を使用して BLOB へのアクセスを承認する」をご覧ください。 -

[メンバー] タブで次の操作を行います。

- システム割り当てマネージド ID を使用している場合、[アクセスの割り当て先] で [ユーザー、グループ、またはサービス プリンシパル] オプションを選択し、[+ メンバーの選択] を選択して、Azure IoT Operations Arc 拡張機能の名前を検索します。

- ユーザー割り当てマネージド ID を使用している場合、[アクセスの割り当て先] で [マネージド ID] オプションを選択し、[+ メンバーの選択] を選択して、クラウド接続用に設定されたユーザー割り当てマネージド ID を検索します。

Azure Data Lake Storage Gen2 用のデータ フロー エンドポイントを作成する

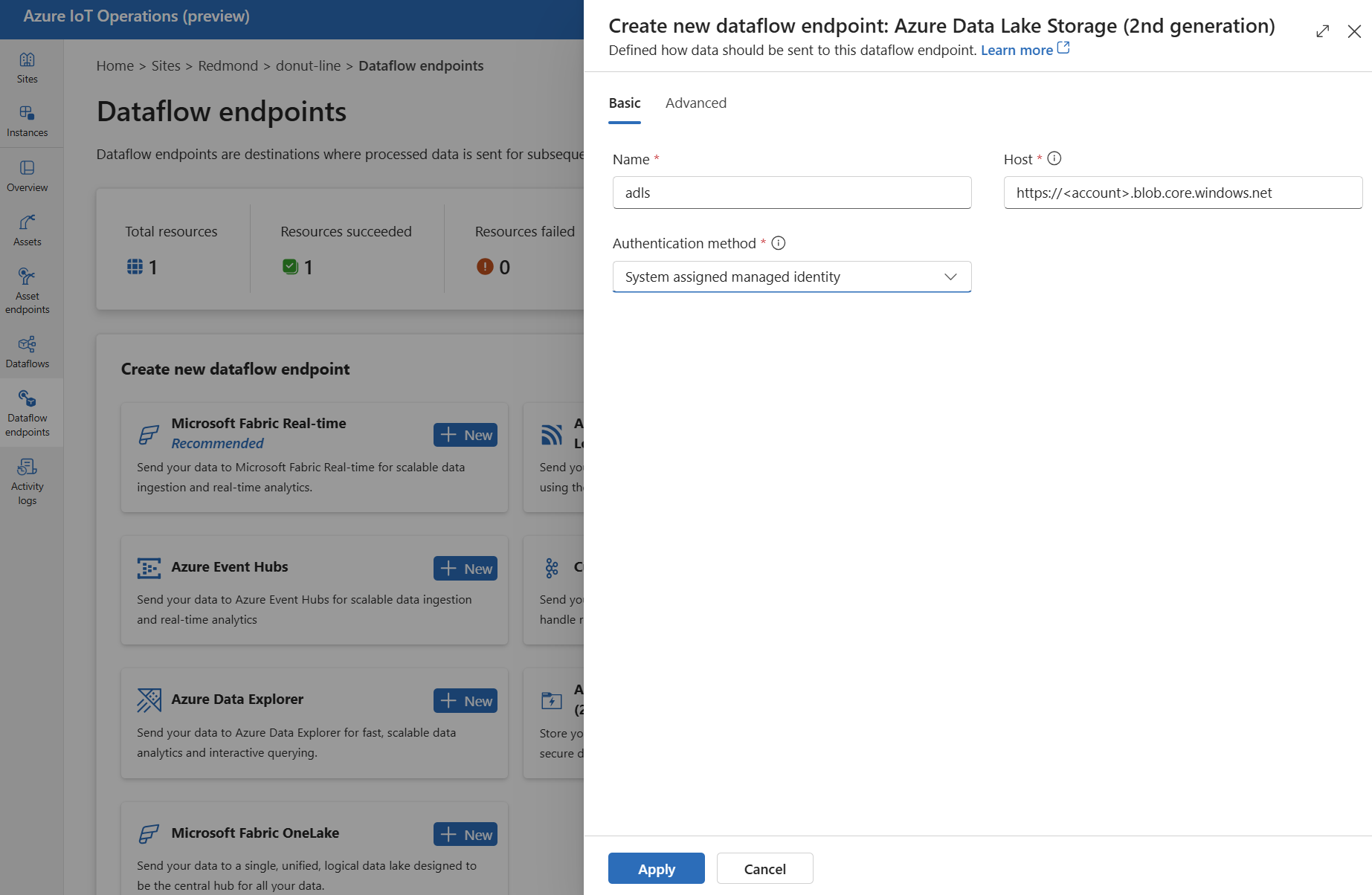

IoT Operations ポータルで、[データ フロー エンドポイント] タブを選びます。

[新しいデータ フロー エンドポイントの作成] で、[Azure Data Lake Storage (第 2 世代)]>[新規] を選びます。

エンドポイントに関する次の設定を入力します。

設定 内容 Name データ フロー エンドポイントの名前。 Host <account>.blob.core.windows.net形式の Azure Data Lake Storage Gen2 エンドポイントのホスト名。 アカウント プレースホルダーをエンドポイント アカウント名に置き換えます。認証方法 認証に使用する方式。 [システム割り当てマネージド ID] または [ユーザー割り当てマネージド ID] を選択することをお勧めします。 クライアント ID ユーザー割り当てマネージド ID のクライアント ID "ユーザー割り当てマネージド ID" を使う場合に必要です。 テナント ID ユーザー割り当てマネージド ID のテナント ID。 "ユーザー割り当てマネージド ID" を使う場合に必要です。 アクセス トークンのシークレット名 SAS トークンを含む Kubernetes シークレットの名前。 "アクセス トークン" を使う場合に必要です。 [適用] を選択してエンドポイントをプロビジョニングします。

アクセス トークン認証を使用する

「アクセス トークン」セクションの手順に従って、ストレージ アカウントの SAS トークンを取得し、それを Kubernetes シークレットに格納します。

次に DataflowEndpoint リソースを作成し、アクセス トークン認証方法を指定します。 ここで、<SAS_SECRET_NAME> を SAS トークンを含むシークレットの名前に置き換え、他のプレースホルダー値も置き換えます。

操作エクスペリエンス ポータルでシークレットを作成する手順については、「アクセス トークン」のセクションを参照してください。

使用可能な認証方法

Azure Data Lake Storage Gen2 エンドポイントでは、次の認証方法を使用できます。

システム割り当てマネージド ID

データ フロー エンドポイントを構成する前に、ストレージ アカウントへの書き込みを行うためのアクセス許可を付与するロールを、Azure IoT Operations マネージド ID に割り当てます。

- Azure portal で、Azure IoT Operations インスタンスに移動し、[概要] を選択します。

- Azure IoT Operations Arc 拡張機能の後一覧表示されている拡張機能の名前をコピーします。 たとえば、azure-iot-operations-xxxx7。

- アクセス許可を付与する必要があるクラウド リソースに移動します。 たとえば、Azure Storage アカウント >[アクセス制御 (IAM)]>[ロールの割り当ての追加] に移動します。

- [ロール] タブで、適切なロールを選択します。

- [メンバー] タブの [アクセスの割り当て先] で [ユーザー、グループ、またはサービス プリンシパル] オプションを選択し、[+ メンバーの選択] を選択して、Azure IoT Operations マネージド ID を検索します。 たとえば、azure-iot-operations-xxxx7。

次に、システム割り当てマネージド ID の設定を使用してデータ フロー エンドポイントを構成します。

操作エクスペリエンスのデータ フロー エンドポイント設定ページで、[基本] タブを選択し、[認証方法]>[システム割り当てマネージド ID] を選択します。

ほとんどの場合、サービス対象ユーザーを指定する必要はありません。 対象ユーザーを指定しない場合、既定の対象ユーザーのスコープをストレージ アカウントに設定したマネージド ID が作成されます。

システム割り当てマネージド ID の対象ユーザーをオーバーライドする必要がある場合は、audience 設定を指定できます。

ほとんどの場合、サービス対象ユーザーを指定する必要はありません。 対象ユーザーを指定しない場合、既定の対象ユーザーのスコープをストレージ アカウントに設定したマネージド ID が作成されます。

ユーザー割り当てマネージド ID

認証にユーザー割り当てマネージド ID を使用するには、まず、セキュリティで保護された設定を有効にして Azure IoT Operations をデプロイする必要があります。 次に、クラウド接続用にユーザー割り当てマネージド ID を設定する必要があります。 詳細については、Azure IoT Operations デプロイでの安全な設定の有効化に関する記事を参照してください。

データ フロー エンドポイントを構成する前に、ストレージ アカウントへの書き込みを行うためのアクセス許可を付与するロールを、ユーザー割り当てマネージド ID に割り当てます。

- Azure portal で、アクセス許可を付与する必要があるクラウド リソースに移動します。 たとえば、Azure Storage アカウント >[アクセス制御 (IAM)]>[ロールの割り当ての追加] に移動します。

- [ロール] タブで、適切なロールを選択します。

- [メンバー] タブの [アクセスの割り当て先] で [マネージド ID] オプションを選択し、[+ メンバーの選択] を選択して、ユーザー割り当てマネージド ID を検索します。

次に、ユーザー割り当てマネージド ID の設定を使用してデータ フロー エンドポイントを構成します。

操作エクスペリエンスのデータ フロー エンドポイント設定ページで、[基本] タブを選択し、[認証方法]>[ユーザー割り当てマネージド ID] を選択します。

該当するフィールドに、ユーザー割り当てマネージド ID のクライアント ID とテナント ID を入力します。

ここでは、スコープは省略可能であり、既定値は https://storage.azure.com/.default です。 既定のスコープをオーバーライドする必要がある場合は、Bicep または Kubernetes マニフェストを使用して scope 設定を指定します。

アクセス トークン

代替の認証方法として、アクセス トークンを使用する方法があります。 この方法を使用するには、SAS トークンを使用して Kubernetes シークレットを作成し、そのシークレットを DataflowEndpoint リソースで参照する必要があります。

Azure Data Lake Storage Gen2 (ADLSv2) アカウントの SAS トークンを取得します。 たとえば、Azure portal を使用してストレージ アカウントを参照します。 左側のメニューで、[セキュリティとネットワーク]>[Shared Access Signature] の順に選択します。 次の表を使用して、必要なアクセス許可を設定します。

| パラメーター | 有効な設定 |

|---|---|

| 使用できるサービス | BLOB |

| 許可されるリソースの種類 | オブジェクト、コンテナー |

| 許可されるアクセス許可 | 読み取り、書き込み、削除、一覧表示、追加 |

セキュリティを強化し、最小限の特権の原則に従うために、特定のコンテナーの SAS トークンを生成できます。 認証エラーを防ぐため、必ず SAS トークンで指定されているコンテナーと、構成でのデータ フローの宛先の設定を一致させてください。

重要

操作エクスペリエンス ポータルを使用してシークレットを管理するには、まず、安全な設定で Azure IoT Operations を有効にする必要があります。それには Azure Key Vault を構成し、ワークロード ID を有効にします。 詳細については、Azure IoT Operations デプロイでの安全な設定の有効化に関する記事を参照してください。

操作エクスペリエンスのデータ フロー エンドポイント設定ページで、[基本] タブを選んでから、[認証方法]>[アクセス トークン] を選びます。

ここで、[同期されたシークレット名] にシークレットの名前を入力します。 この名前は、データ フロー エンドポイントの設定でシークレットの参照に使われ、Kubernetes クラスターに格納されているシークレットの名前です。

次に、[アクセス トークン シークレットの名前] で、[参照の追加] を選択して、Azure Key Vault からシークレットを追加します。 次のページで、Azure Key Vault のシークレットを選択し、Azure Key Vault から追加するか、シークレットを新規作成します。

[新規作成] を選択した場合は、次の設定を入力します。

| 設定 | 説明 |

|---|---|

| シークレット名 | Azure Key Vault 内のシークレットの名前。 覚えやすい名前にして、後でリストからそのシークレットを選択できるようにしてください。 |

| シークレットの値 |

'sv=2022-11-02&ss=b&srt=c&sp=rwdlax&se=2023-07-22T05:47:40Z&st=2023-07-21T21:47:40Z&spr=https&sig=<signature>' の形式の SAS トークン。 |

| アクティブ化する日を設定する | オンにした場合、シークレットがアクティブになる日付。 |

| 有効期限を設定する | オンにした場合、シークレットの有効期限が切れる日付。 |

シークレットの詳細については、「Azure IoT Operations でのシークレットの作成と管理」を参照してください。

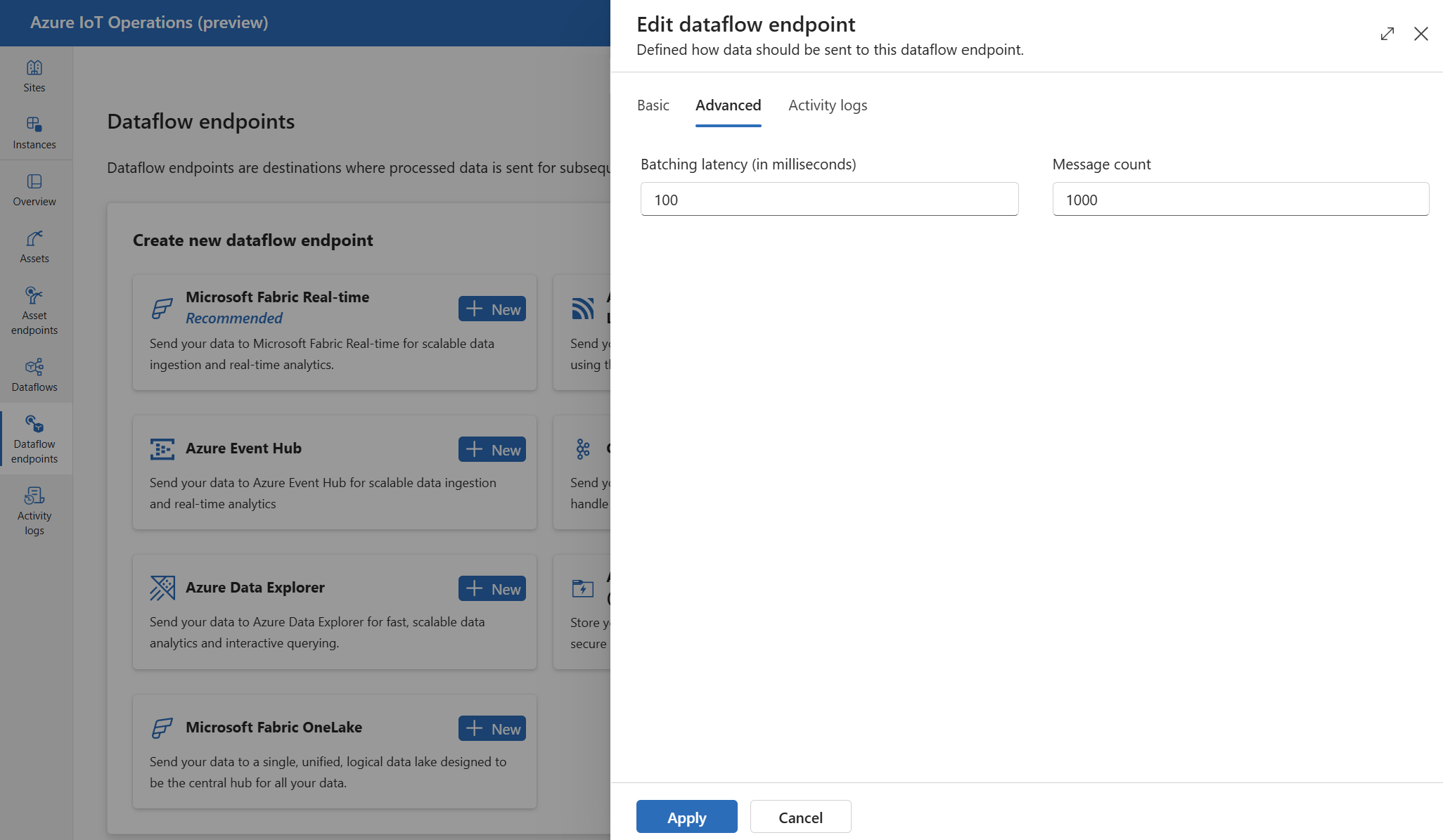

詳細設定

バッチ処理の待機時間やメッセージ数など、Azure Data Lake Storage Gen2 エンドポイントの詳細設定を設定できます。

メッセージの最大数と、メッセージが宛先に送信されるまでの最大待機時間を構成するには、batching 設定を使用します。 この設定は、ネットワーク帯域幅を最適化し、宛先への要求数を減らす場合に役立ちます。

| フィールド | Description | 必須 |

|---|---|---|

latencySeconds |

メッセージを宛先に送信するまでの最大待機時間 (秒数)。 既定値は 60 秒です。 | いいえ |

maxMessages |

宛先に送信するメッセージの最大数。 既定値は、100,000 メッセージです。 | いいえ |

たとえば、メッセージの最大数を 1,000 に構成し、最大待機時間を 100 秒に設定するには、次の設定を使用します。

操作エクスペリエンスで、データ フロー エンドポイントの [詳細] タブを選択します。

次のステップ

- データ フローについて詳しくは、データ フローの作成に関する記事をご覧ください。

- データ フローを使って Azure Data Lake Storage Gen2 にデータを送信する方法のチュートリアルについては、Azure Data Lake Storage Gen2 へのデータ送信のチュートリアルに関する記事をご覧ください。