Microsoft Rights Management コネクタのインストールと構成

Microsoft Rights Management (RMS) コネクタをインストールして構成するには、次の情報を活用してください。 これらの手順では、「Microsoft Rights Management コネクタを展開する」の手順 1 から手順 4 を説明します。

作業を開始する前に、次のことを行います。

このデプロイの前提条件を確認してください。

セットアップと構成を完了するには、コネクタが適切な Azure ソブリン クラウド インスタンスを認識していることを確認してください。

RMS コネクタのインストール

RMS コネクタを実行するコンピューター (2 つ以上) を決定します。 これらのコンピューターは、前提条件で表示されている最小限の仕様を満たしている必要があります。

Note

テナント (Microsoft 365 テナントまたは Microsoft Entra テナント) ごとに 1 つの RMS コネクタをインストールします (高可用性のための複数のサーバで構成)。 Active Directory RMS とは異なり、RMS コネクタを各フォレストにインストールする必要はありません。

Microsoft ダウンロード センターから RMS コネクタのソース ファイルをダウンロードします。

RMS コネクタをインストールするには、RMSConnectorSetup.exe をダウンロードしてください。

さらに、RMS コネクタのサーバー構成ツールを使用して、オンプレミス サーバーのレジストリ設定を自動構成する場合は、GenConnectorConfig.ps1 もダウンロードします。

RMS コネクタをインストールするコンピューター上で、 RMSConnectorSetup.exe を管理者権限で実行します。

[Microsoft Rights Management コネクタ セットアップ] の [ようこそ] ページで、[このコンピューターへの Microsoft Rights Management コネクタのインストール] を選択し、[次へ] をクリックします。

使用承諾契約書の契約条件を読んで同意し、[次へ] をクリックします。

[認証] ページで、ソリューションに一致するクラウド環境を選択します。 たとえば、Azure 商用オファリングとして [AzureCloud] を選択します。 それ以外の場合、次のいずれかのオプションを 1 つ選択します。

- AzureChinaCloud: 21Vianet が運用している Azure

- AzureUSGovernment: Azure Government (GCC 高/DoD)

- AzureUSGovernment2: Azure Government 2

- AzureUSGovernment3: Azure Government 3

[サインイン] を選択してアカウントにサインインします。 RMS コネクタを構成するための十分な特権を持つアカウントの資格情報を入力してください。

次のいずれかの特権を持つアカウントを使用できます。

テナントための全体管理者: Microsoft 365 テナントまたは Microsoft Entra テナントための全体管理者のアカウント。

Azure Rights Management の全体管理者: Azure RMS 全体管理者ロールを割り当てられている Microsoft Entra ID のアカウント。

Azure Rights Management のコネクタ管理者: 組織の RMS コネクタをインストールおよび管理する権限が付与されている Microsoft Entra ID のアカウント。

Azure Rights Management グローバル管理者ロールおよび Azure Rights Management コネクタ管理者ロールは、Azure RMS の Add-AipServiceRoleBasedAdministrator コマンドレットを使用してアカウントに割り当てられます。

Note

オンボード制御を実装済みの場合、指定するアカウントでコンテンツを保護できることをご確認ください。

たとえば、コンテンツの保護機能の使用を "IT 部門" グループに限り許可している場合、ここで指定するアカウントがそのグループのメンバーである必要があります。 そうでない場合、エラー メッセージ「管理サービスと組織の場所の検出が失敗しました。組織で Microsoft Azure RMS が有効になっていることを確認してください」が表示されます。

ヒント

RMS コネクタを最低限の特権で実行するには、この目的専用のアカウントを作成し、Azure RMS コネクタ管理者ロールを割り当てます。 詳細については、RMS コネクタ専用のアカウントの作成に関するページを参照してください。

ウィザードの最終ページで、次の操作を実行して [完了] をクリックします。

最初のコネクタをインストールした段階の場合、[コネクタ管理者コンソールを起動してサーバーを承認する] を選択しないでください。 このオプションは、2 つ目 (または最後) の RMS コネクタをインストールした後に選択します。 代わりに、少なくとも 1 つの他のコンピューターで、ウィザードをもう一度実行してください。 2 つ以上のコネクタをインストールする必要があります。

2 つ目 (または最後) のコネクタをインストールしたら、[コネクタ管理者コンソールを起動してサーバーを承認する] を選択します。

RMS コネクタのインストール プロセスでは、すべての前提条件ソフトウェアが検証されてインストールされます。また、インターネット インフォメーション サービス (IIS) が存在しない場合はインストールされ、その後、コネクタ ソフトウェアがインストールされて構成されます。 また、Azure RMS の構成を準備するために以下も作成されます。

コネクタを使用して Azure RMS と通信することが許可されているサーバーの空テーブル。 後で、このテーブルにサーバーを追加します。

Azure RMS での操作を承認するコネクタ用の一連のセキュリティ トークン。 これらのトークンは Azure RMS からダウンロードされ、ローカル コンピューター上のレジストリにインストールされます。 これらはデータ保護アプリケーション プログラム (DPAPI) およびローカル システム アカウントの資格情報を使用して保護されます。

RMS コネクタ専用のアカウントを作成する

この手順では、RMS コネクタのインストール時にサインインするときに使用する、最小限の特権で Azure RMS コネクタを実行するための専用アカウントを作成する方法について説明します。

まだ行っていない場合は、AIPService PowerShell モジュールをダウンロードしてインストールします。 詳細については、「AIPService PowerShell モジュールのインストール」を参照してください。

[管理者として実行] コマンドで Windows PowerShell を起動し、Connect-AipService コマンドを使用して保護サービスに接続します。

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentials次のいずれか 1 つのパラメーターだけを使用して、Add-AipServiceRoleBasedAdministrator コマンドを実行します。

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"たとえば、

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"を実行します

これらのコマンドではコネクタ管理者ロールを割り当てますが、代わりに GlobalAdministrator ロールを使用することもできます。

インストールの検証

RMS コネクタの Web サービスが動作しているかどうかを確認するには、次を行います。

Web ブラウザーから http://<connectoraddress>/_wmcs/certification/servercertification.asmx に接続します。<connectoraddress> は、RMS コネクタがインストールされているサーバーのアドレスまたは名前に置き換えてください。

接続に成功すると、ServerCertificationWebService ページが表示されます。

RMS または AIP で保護されたドキュメントをユーザーが読み取りまたは変更できることを確認するには、次を行います。

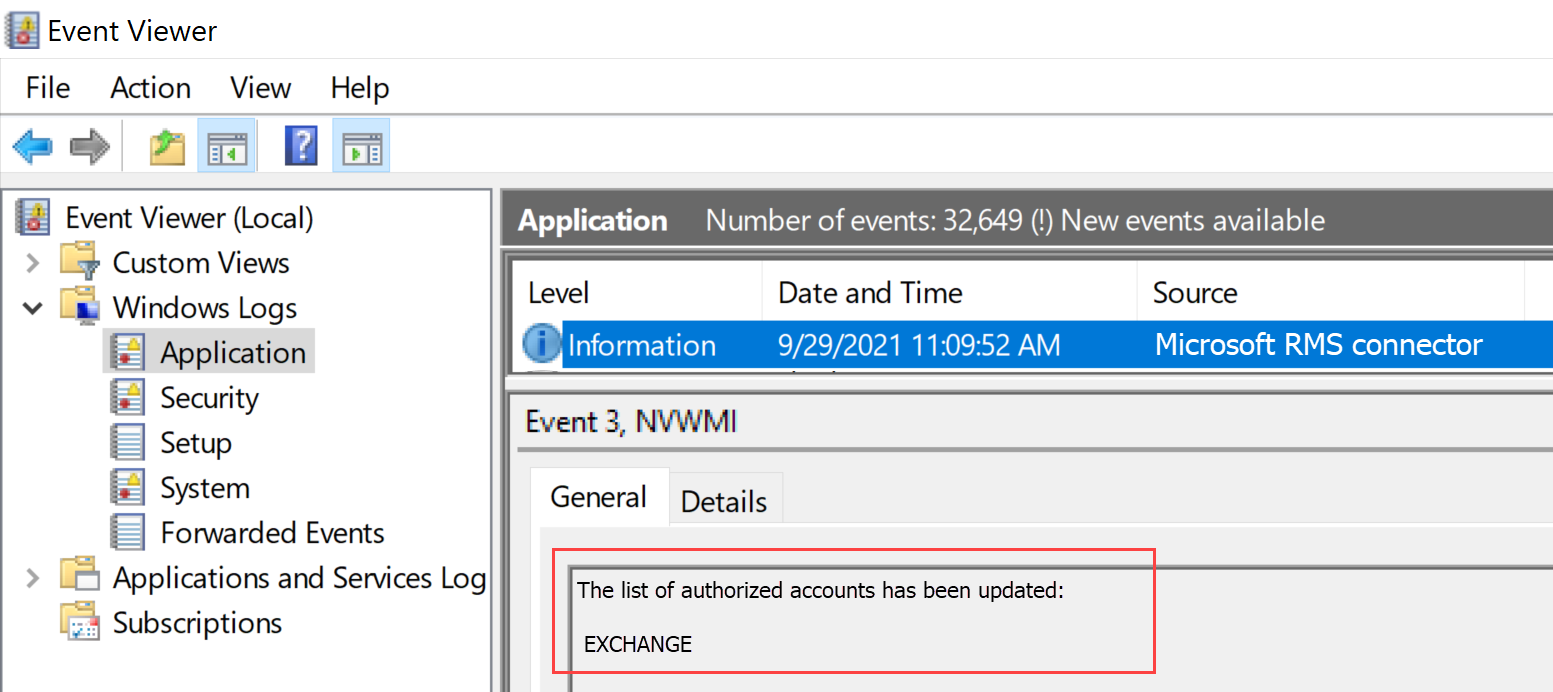

RMS コネクタ コンピューターでイベント ビューアーを開き、アプリケーション Windows ログにアクセスします。 Microsoft RMS コネクタ ソースから、情報レベルでエントリを検索します。

エントリには、次のようなメッセージが表示されます。

The list of authorized accounts has been updated

RMS コネクタをアンインストールする必要がある場合は、[システム設定] ページでをアンインストールするか、ウィザードを再度実行して [アンインストール] オプションを選択します。

インストール中に問題が発生した場合、インストール ログ %LocalAppData%\Temp\Microsoft Rights Management connector_<date and time>.log を確認してください。

たとえば、インストール ログは C:\Users\Administrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log のようになります。

RMS コネクタを使用するサーバーの承認

2 台以上のコンピューターに RMS コネクタをインストールしたら、RMS コネクタを使用するサーバーとサービスを承認することができます。 たとえば、Exchange Server 2013 や SharePoint Server 2013 を実行しているサーバーがあるとします。

これらのサーバーを定義するには、RMS コネクタ管理ツールを実行して、許可されているサーバーのリストにエントリを追加します。 このツールは、Microsoft Rights Management コネクタ セットアップ ウィザードの最後で [サーバーを承認するには、コネクタ管理コンソールを開始します] を選択して実行するか、またはウィザードとは別に実行することができます。

これらのサーバーを承認するときは、次の考慮事項に注意してください。

追加するサーバーには特別な特権が付与されます。 コネクタ構成で Exchange Server ロールとして指定したすべてのアカウントに、Azure RMS のスーパー ユーザー ロールが付与されます。これにより、それらのアカウントはこの RMS テナントのすべてのコンテンツにアクセスすることができます。 スーパー ユーザー機能は、この時点で必要に応じて自動的に有効になります。 特権の昇格によるセキュリティ上のリスクを回避するため、組織の Exchange サーバーで使用されているアカウントのみを指定するように注意します。 SharePoint サーバー、または FCI を使用するファイル サーバーとして構成されているすべてのサーバーには、通常のユーザー特権が付与されます。

複数のサーバーを 1 つのエントリとして追加するには、Active Directory のセキュリティ グループや配布グループ、または複数のサーバーで使用されているサービス アカウントを指定します。 この構成を使用すると、サーバーのグループは同じ RMS 証明書を共有し、グループに属するすべてのサーバーは各サーバーが保護しているコンテンツの所有者と見なされます。 管理オーバーヘッドを最小限に抑えるため、個々のサーバー単位ではなく、この単一グループ構成を使用して組織の Exchange サーバーまたは SharePoint サーバー ファームを承認することをお勧めします。

[コネクタの使用が許可されているサーバー] ページで [追加]を選択します。

Note

サーバーの承認は、サービスまたはサーバーのコンピューター アカウントの ServerCertification.asmx に NTFS アクセス許可を手動で適用して、Exchange アカウントにユーザー スーパー権限を手動で付与する AD RMS 構成に対する Azure RMS の同等の構成です。 コネクタでは、ServerCertification.asmx に NTFS アクセス許可を適用する必要はありません。

許可されたサーバーのリストへのサーバーの追加

[サーバーでコネクタの利用を許可する] ページで、承認するオブジェクトの名前を入力するか、または承認するオブジェクトを参照して指定します。

正しいオブジェクトを承認することが重要です。 サーバーでコネクタを使用するには、オンプレミス サービス (Exchange や SharePoint など) を実行するアカウントを選択して承認する必要があります。 たとえば、構成済みのサービス アカウントとしてサービスが実行されている場合、そのサービス アカウントの名前をリストに追加します。 ローカル システムとしてサービスが実行されている場合は、コンピューター オブジェクトの名前 (SERVERNAME$ など) を追加します。 これらのアカウントが含まれるグループを作成し、個々のサーバー名の代わりにそのグループを指定することをお勧めします。

さまざまなサーバー ロールの詳細を以下に示します。

Exchange を実行するサーバー: セキュリティ グループを指定する必要があり、既定のグループ (Exchange サーバー) を使用できます。このグループは Exchange によって自動的に作成され、フォレスト内のすべての Exchange サーバーが保持されています。

SharePoint を実行するサーバー:

SharePoint 2010 サーバーが (サービス アカウントを使用しないで) ローカル システムとして実行するように構成されている場合は、Active Directory ドメイン サービスにセキュリティ グループを手動で作成し、この構成でのサーバーのコンピューター名オブジェクトを、このグループに追加します。

SharePoint サーバーがサービス アカウントを使用するように構成されている場合は (SharePoint 2010 の場合は推奨される方法、SharePoint 2016 と SharePoint 2013 の場合は唯一のオプション)、次のようにします。

SharePoint サーバーの全体管理サービスを実行するサービス アカウントを追加して、SharePoint を管理者コンソールから構成できるようにします。

SharePoint アプリケーション プール用に構成されているアカウントを追加します。

ヒント

これらの 2 つのアカウントが異なる場合は、管理オーバーヘッドを最小限に抑えるために、両方のアカウントを含む単一グループを作成することを検討してください。

ファイル分類インフラストラクチャを使用するファイル サーバーの場合、関連するサービスはローカル システム アカウントとして実行されるため、ファイル サーバーのコンピューター アカウント (SERVERNAME$ など)、またはこれらのコンピューター アカウントを含むグループを承認する必要があります。

リストへのサーバーの追加が完了したら、[閉じる] をクリックします。

次に、RMS コネクタがインストールされているサーバーの負荷分散を構成する必要があります (未構成の場合)。また、これらのサーバーと承認されたサーバーの間の接続に HTTPS を使用するかどうかを検討します。

負荷分散と高可用性の構成

RMS コネクタの 2 つ目または最後のインスタンスをインストールしたら、コネクタ URL のサーバー名を定義して負荷分散システムを構成します。

コネクタ URL のサーバー名には、管理している名前空間で任意の名前を指定できます。 たとえば、DNS システムに rmsconnector.contoso.com に対するエントリを作成して、このエントリで負荷分散システムの IP アドレスを使用するように構成できます。 この名前に特別な要件はありません。また、コネクタ サーバー自体での構成は不要です。 Exchange サーバーと SharePoint サーバーがインターネット経由でコネクタと通信する場合を除き、この名前はインターネット上で解決する必要はありません。

重要

コネクタを使用するように Exchange サーバーまたは SharePoint サーバーを構成した後は、この名前を変更しないことをお勧めします。名前を変更すると、これらのサーバーですべての IRM 構成を消去し、再構成する必要があります。

DNS で名前を作成して IP アドレスを構成したら、そのアドレスに対する負荷分散を構成し、トラフィックを複数のコネクタ サーバーに振り分けます。 このためには、Windows Server のネットワーク負荷分散 (NLB) 機能など、IP ベースの任意のロード バランサーを使用できます。 詳細については、負荷分散デプロイに関するガイドを参照してください。

次の設定を使用して、NLB クラスターを構成します。

ポート: 80 (HTTP) または 443 (HTTPS)

HTTP または HTTPS のどちらを使用するかについては、次のセクションを参照してください。

アフィニティ: なし

分散方法: Equal

(RMS コネクタ サービスを実行しているサーバーの) 負荷分散システム用に定義したこの名前は、組織の RMS コネクタ名です。この名前は、後で Azure RMS を使用するオンプレミス サーバーを構成するときに使用します。

HTTPS を使用するための RMS コネクタの構成

Note

この構成手順は省略可能ですが、セキュリティ強化のために推奨されます。

RMS コネクタでの TLS や SSL の使用は省略可能ですが、セキュリティ上の注意が必要な HTTP ベースのサービスでは使用することをお勧めします。 この構成では、コネクタを使用する Exchange および SharePoint サーバーに対してコネクタを実行しているサーバーを認証します。 さらに、これらのサーバーからコネクタに送信されるすべてのデータは暗号化されます。

RMS コネクタで TLS の使用を有効にするには、RMS コネクタを実行する各サーバーに、コネクタで使用する名前が含まれるサーバー認証証明書をインストールします。 たとえば、DNS で定義した RMS コネクタ名が rmsconnector.contoso.com の場合、証明書サブジェクトの共通名に rmsconnector.contoso.com が含まれるサーバー認証証明書をデプロイします。 または、証明書の別名に DNS 値として rmsconnector.contoso.com を指定します。 証明書にサーバーの名前を含める必要はありません。 その後、IIS で、この証明書を既定の Web サイトにバインドします。

HTTPS オプションを使用する場合は、コネクタを実行するすべてのサーバーに有効なサーバー認証証明書が存在し、Exchange および SharePoint サーバーが信頼するルート CA にその証明書がチェーンされていることを確認してください。 さらに、コネクタ サーバーの証明書を発行した証明機関 (CA) が証明書失効リスト (CRL) を公開している場合、Exchange および SharePoint サーバーはこの CRL をダウンロードできる必要があります。

ヒント

次の情報とリソースを使用して、サーバー認証証明書を要求してインストールし、その証明書を IIS の既定の Web サイトにバインドできます。

Active Directory 証明書サービス (AD CS) とエンタープライズ証明機関 (CA) を使用してこれらのサーバー認証証明書を展開する場合は、Web サーバー証明書テンプレートを複製して使用することができます。 この証明書テンプレートでは、証明書のサブジェクト名で [要求に含まれる] オプションを使用します。これにより、証明書を要求する際に、証明書のサブジェクト名またはサブジェクトの別名に RMS コネクタ名の FQDN を指定できます。

スタンドアロン CA を使用する場合や、この証明書を別の会社から購入している場合は、TechNet の「Web サーバー (IIS)」ドキュメント ライブラリにある「インターネット サーバー証明書を構成する (IIS 7)」を参照してください。

証明書を使用するように IIS を構成するには、TechNet の「Web サーバー (IIS)」ドキュメント ライブラリにある「サイトにバインドを追加する (IIS 7)」を参照してください。

Web プロキシ サーバー用の RMS コネクタの構成

コネクタ サーバーが配置されているネットワークがインターネットに直接接続されておらず、インターネットに発信アクセスを行うために Web プロキシ サーバーの手動構成が必要な場合、これらのサーバーのレジストリで RMS コネクタを構成する必要があります。

Web プロキシ サーバーを使用するように RMS コネクタを構成するには

RMS コネクタが実行されている各サーバーで、レジストリ エディター (Regedit など) を開きます。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Connector に移動します。

文字列値の ProxyAddress を追加し、この値のデータを http://<MyProxyDomainOrIPaddress>:<MyProxyPort> に設定します。

レジストリ エディターを閉じて、サーバーを再起動するか、または IISReset コマンドを実行して IIS を再起動します。

管理用コンピューターへの RMS コネクタ管理ツールのインストール

RMS コネクタがインストールされていないコンピューターが次の要件を満たしている場合は、RMS コネクタ管理ツールを実行することができます。

Windows Server 2019、2016、2012、Windows Server 2012 R2 (すべてのエディション)、Windows 11、Windows 10、Windows 8.1、Windows 8 を実行している物理または仮想コンピューター。

1 GB 以上の RAM。

64 GB 以上のディスク領域。

1 つ以上のネットワーク インターフェイス。

ファイアウォール (または Web プロキシ) 経由でのインターネット アクセス。

.NET 4.7.2

RMS コネクタ管理ツールをインストールするには、64 ビットのコンピューターに対して次のファイルを実行します。RMSConnectorSetup.exe

これらのファイルをまだダウンロードしていない場合は、Microsoft ダウンロード センターからダウンロードできます。

詳しくは、RMS コネクタの前提条件に関するページをご覧ください。

RMS コネクタのインストールの更新

新しいバージョンの RMS コネクタをインストールすると、自動的に以前のバージョンがすべてアンインストールされ、必要な .NET 4.7.2 がインストールされます。 何らかの問題が発生した場合は、次の手順に従って、以前のバージョンを手動でアンインストールし、.NET 4.7.2 をインストールします。

RMS コネクタ コンピューターで、[アプリと機能] 設定ページを使用して、Microsoft Rights Management コネクタをアンインストールします。

レガシシステムでは、[コントロール パネル] の [プログラムと機能] ページにインストールされていないオプションが表示される場合があります。

ウィザード内を移動して Microsoft Rights Management コネクタをアンインストールし、最後に [完了] を選択します。

コンピューターに .NET 4.7.2 がインストールされていることを確認します。 詳しくは、「方法: インストールされている .NET Framework バージョンを確認する」を参照してください。

必要な場合、.NET version 4.7.2 をダウンロードおよびインストールします。

プロンプトが表示されたらコンピューターを再起動し、新しい RMS コネクタ バージョンのインストールを続行します。

Azure RMS コネクタに TLS 1.2 を適用する

Microsoft は、2022 年 3 月 1 日に既定で、RMS サービスの TLS 1.0 および TLS 1.1 を含む、セキュリティで保護されていない古い TLS プロトコルを無効にします。 この変更に備えるには、RMS コネクタ サーバー上でこれらの古いプロトコルのサポートを無効にし、システムが予想どおりに動作し続けるようにする必要がある場合があります。

このセクションでは、RMS コネクタ サーバーで Transport Layer Security (TLS) 1.0 と 1.1 を無効にし、TLS 1.2 を強制的に使用する手順について説明します。

TLS 1.0 と 1.1 を無効にし 1.2 を強制的に使用する

RMS コネクタ コンピューター上の .NET framework がバージョン 4.7.2 であることを確認します。 詳細については、.NET framework version 4.7.2 に関するページを参照してください。

使用可能な最新バージョンの RMS コネクタをダウンロードしてインストールします。 詳細については、RMS コネクタのインストールに関するページを参照してください。

RMS コネクタ サーバーを再起動し、RMS コネクタ機能をテストします。 たとえば、オンプレミスの RMS ユーザーが暗号化されたドキュメントを読み取ることができることを確認します。

詳細については、以下を参照してください:

TLS 1.2 の使用状況の確認 (高度)

この手順では、TLS 1.2 が使用されていることを確認する方法の例を示し、Fiddler の事前知識が必要です。

RMS コネクタ コンピューターに Fiddler をダウンロードしてインストールします。

Fiddler を開き、Microsoft RMS コネクタ管理ツールを開きます。

[サインイン] を選択します。ただし、検証を完了するために実際にサインインする必要はありません。

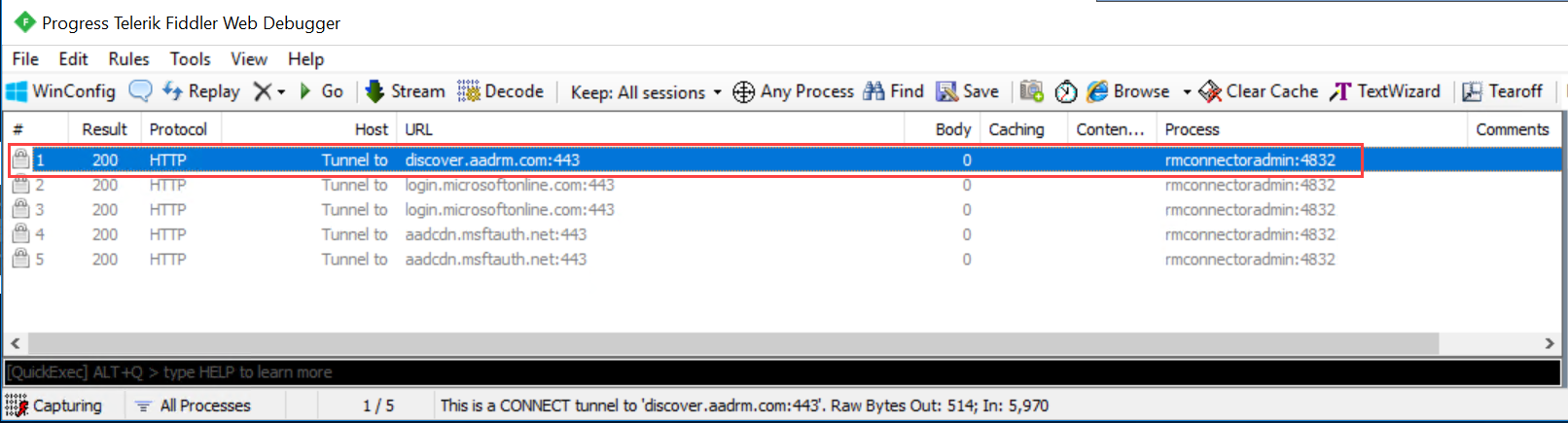

左側の [Fiddler] ウィンドウで、msconnectoradmin プロセスを見つけます。 このプロセスでは、discover.aadrm.com とのセキュリティで保護された接続を確立しようとしています。

次に例を示します。

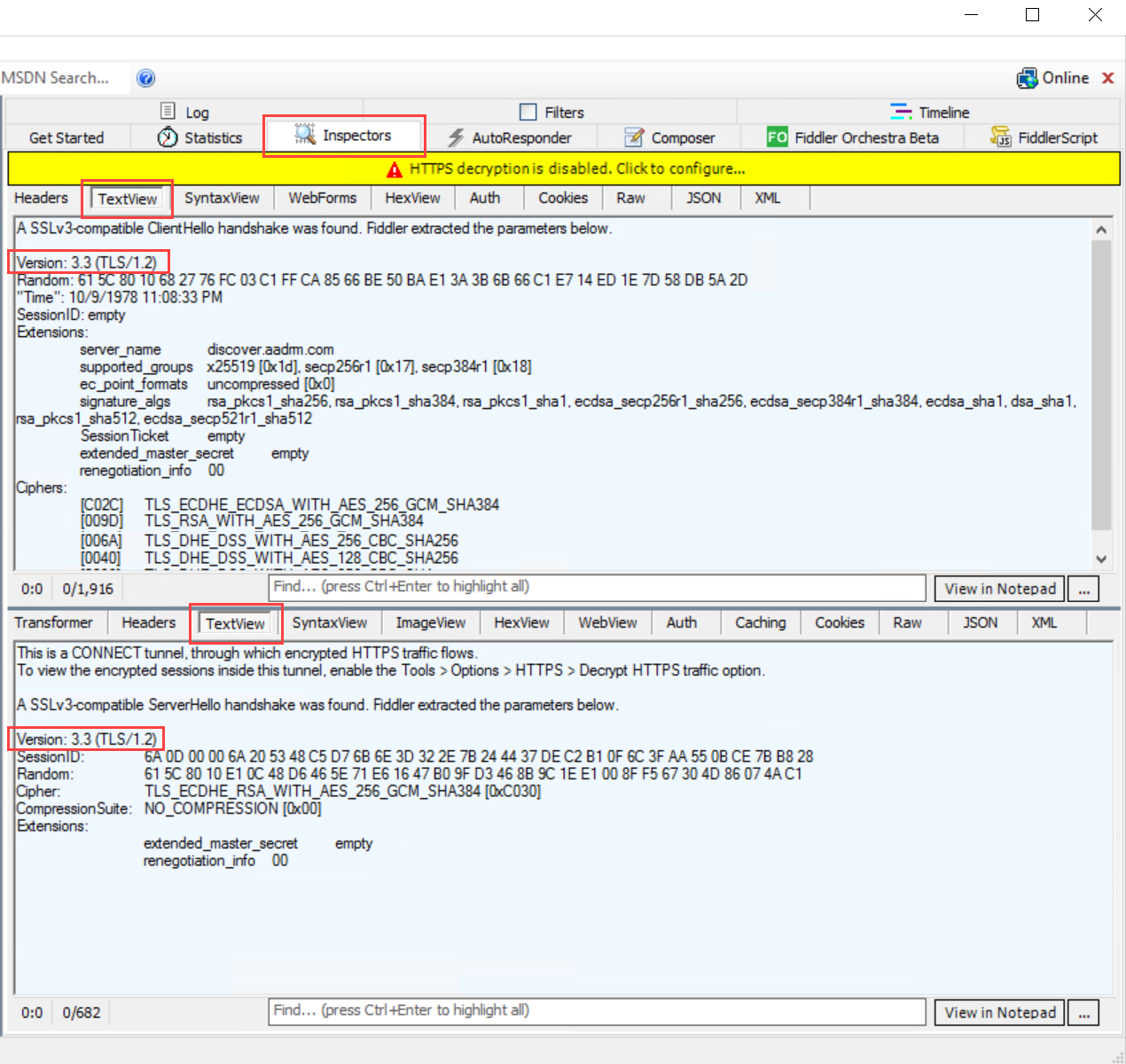

右側の [Fiddler] ウィンドウで、[インスペクター] タブを選択し、要求と応答の両方について [テキスト ビュー] タブを表示します。

これらのタブでは、TLS 1.2 を使用して通信が実行されることに注意してください。 次に例を示します。

TLS 1.2 の使用を手動で強制する

手動で TLS 1.2 の使用を強制する必要がある場合は、以前のバージョンの使用を無効にして、RMS コネクタ コンピューターで次の PowerShell スクリプトを実行します。

注意

このセクションのスクリプトを使用すると、コンピューター単位で TLS 1.2 より前の通信がオフになります。 コンピューター上の他のサービスが TLS 1.0 または 1.2 を必要とする場合、このスクリプトはこれらのサービスの機能を中断する可能性があります。

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

次のステップ

これで RMS コネクタのインストールと構成が完了したので、コネクタを使用するようにオンプレミス サーバーを構成することができます。 「Microsoft Rights Management コネクタ用にサーバーを構成する」に移動します。