Microsoft Entra ID でクライアント アプリケーションを登録する

この記事では、Azure Health Data Services にアクセスするために Microsoft Entra ID でクライアント アプリケーションを登録する方法について説明します。 詳しくは、「Microsoft ID プラットフォームにアプリケーションを登録する」をご覧ください。

新しいアプリケーションの登録

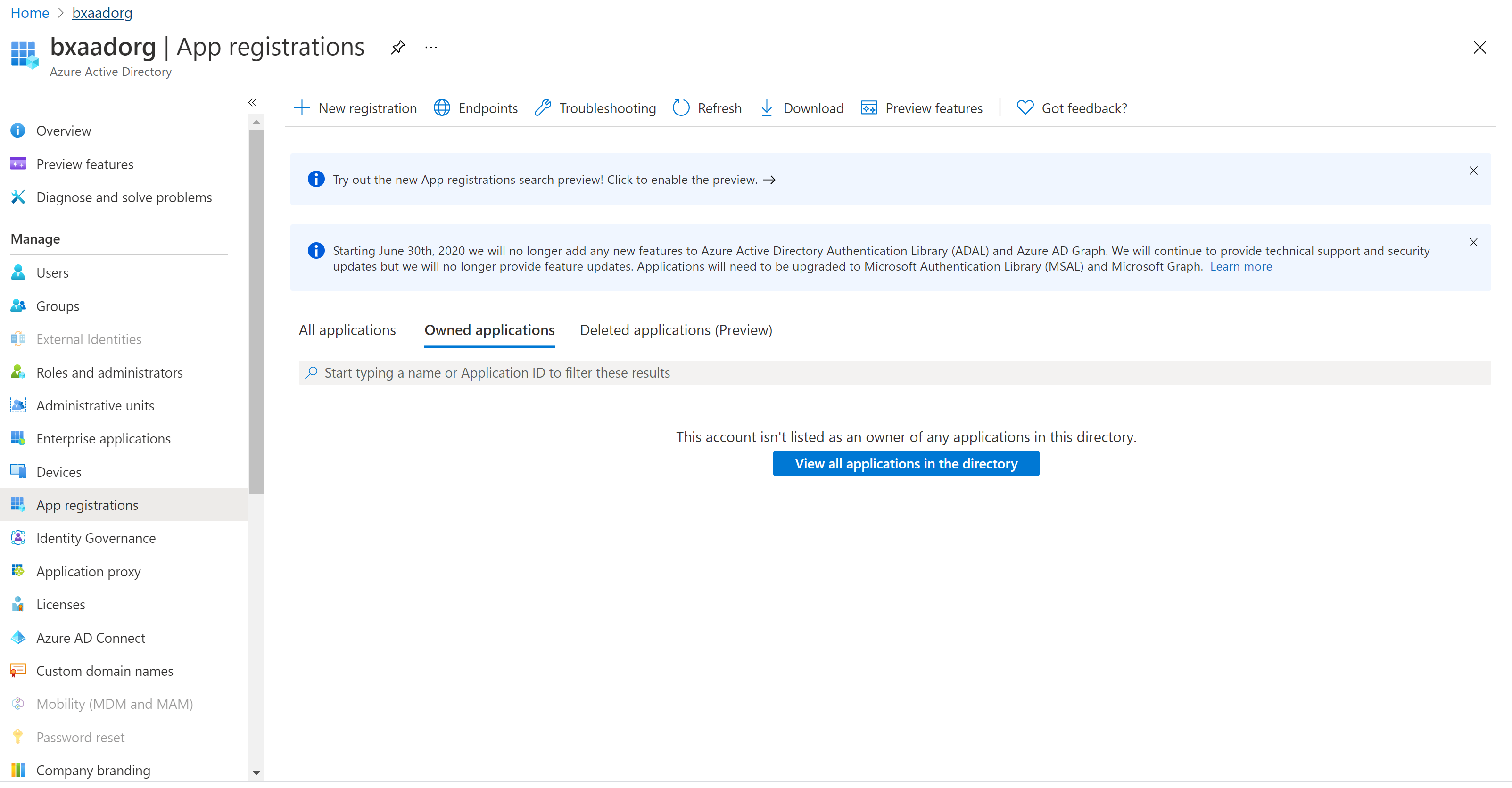

- Azure portal で、[Microsoft Entra ID] を選びます。

-

[アプリの登録] を選択します。

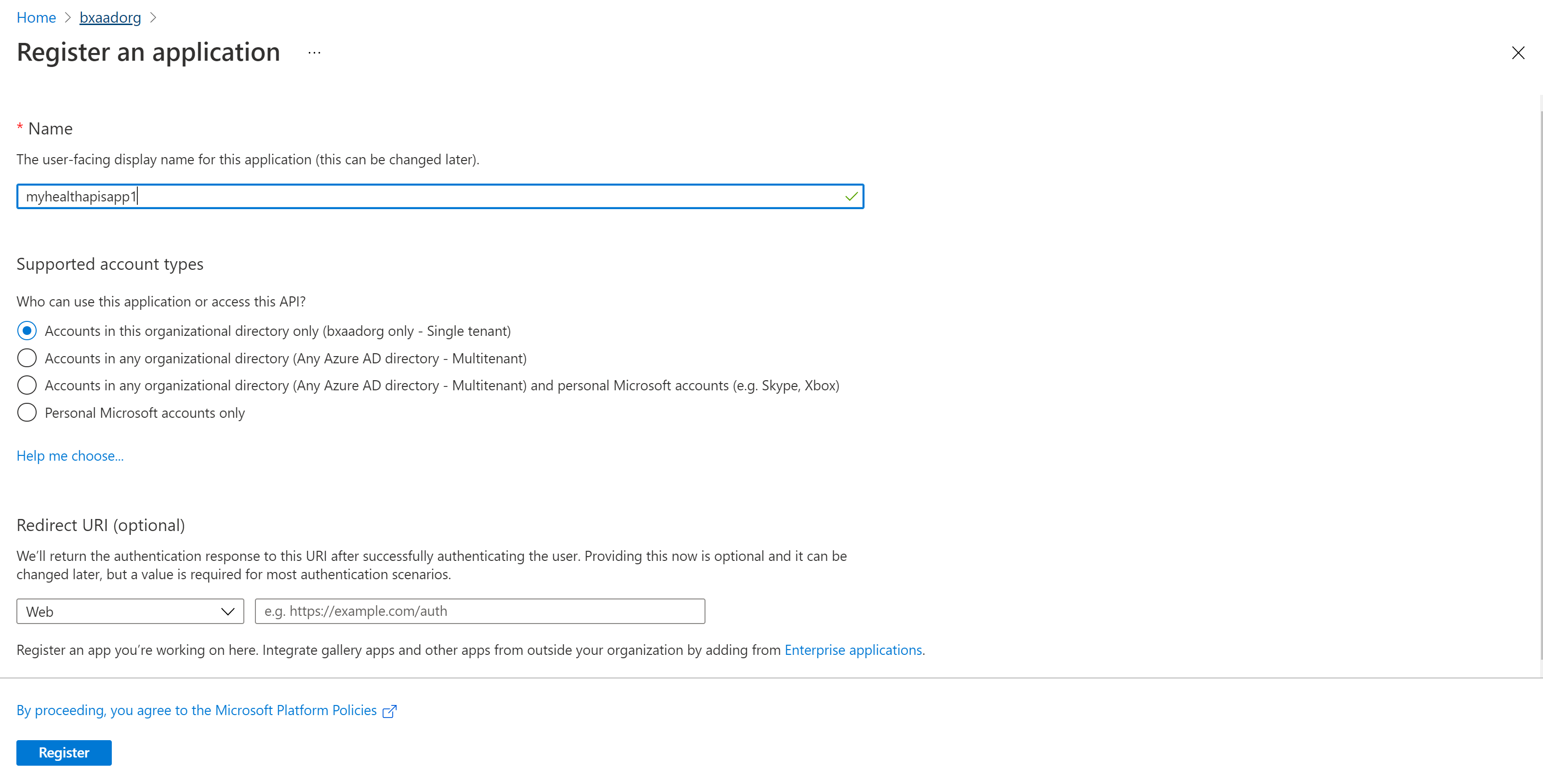

- [新規登録] を選択します。

- [サポートされているアカウントの種類] で、[この組織のディレクトリ内のアカウントのみ] を選びます。 他のオプションはそのままにします。

- 登録 を選択します。

アプリケーション ID (クライアント ID)

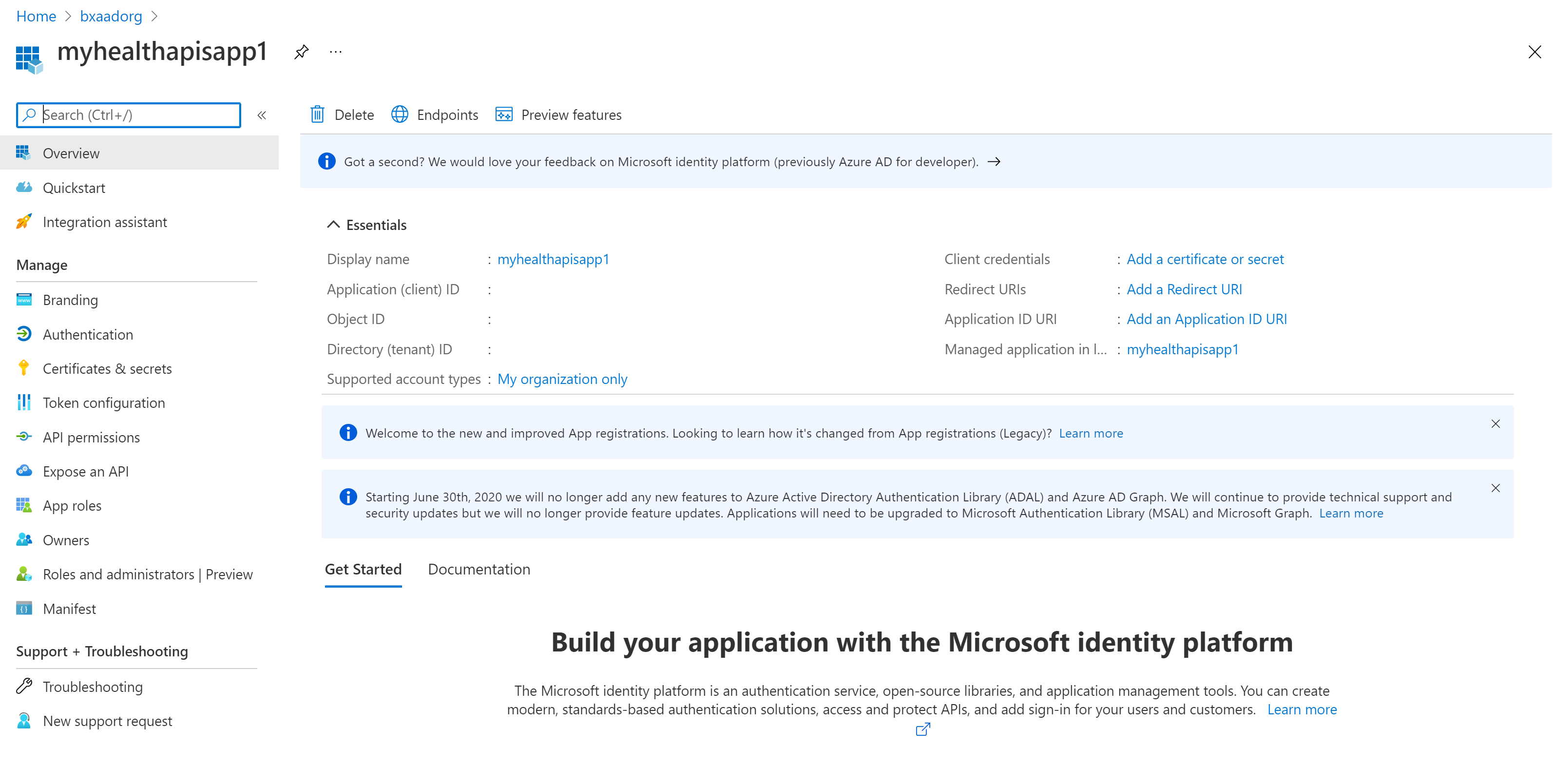

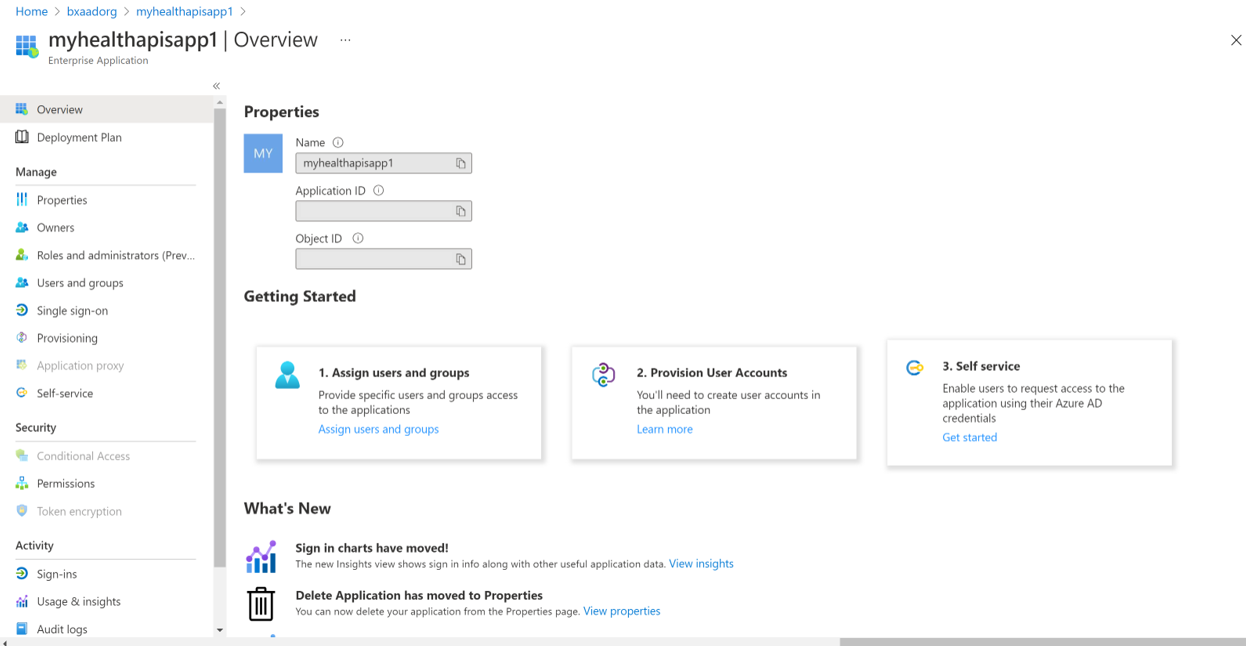

新しいアプリケーションを登録したら、概要メニュー オプションからアプリケーション (クライアント) ID とディレクトリ (テナント) ID を確認できます。 後で使うので、これらの値を記録しておきます。

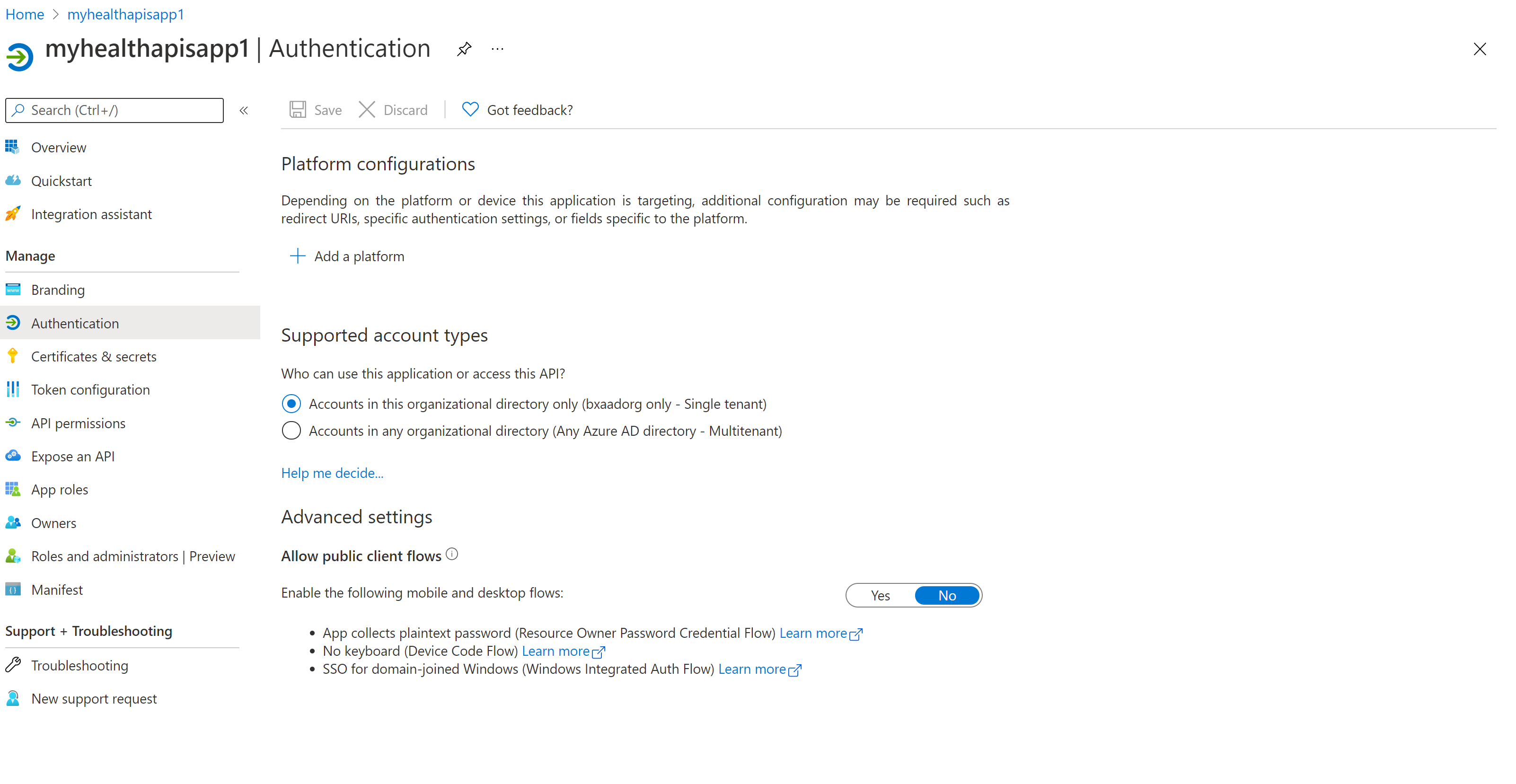

認証設定: 機密かパブリックか

[認証] を選んで設定を確認します。 [パブリック クライアント フローを許可する] の既定値は [いいえ] です。

この既定値をそのままにした場合、アプリケーションの登録は機密クライアント アプリケーションになり、証明書またはシークレットが必要です。

詳細設定の [パブリック クライアント フローを許可する] オプションを既定値から [はい] に変更した場合、アプリケーションの登録はパブリック クライアント アプリケーションになり、証明書またはシークレットは必要ありません。 [はい] の値は、モバイル アプリまたはシークレットを格納したくない JavaScript アプリでクライアント アプリケーションを使う場合に便利です。

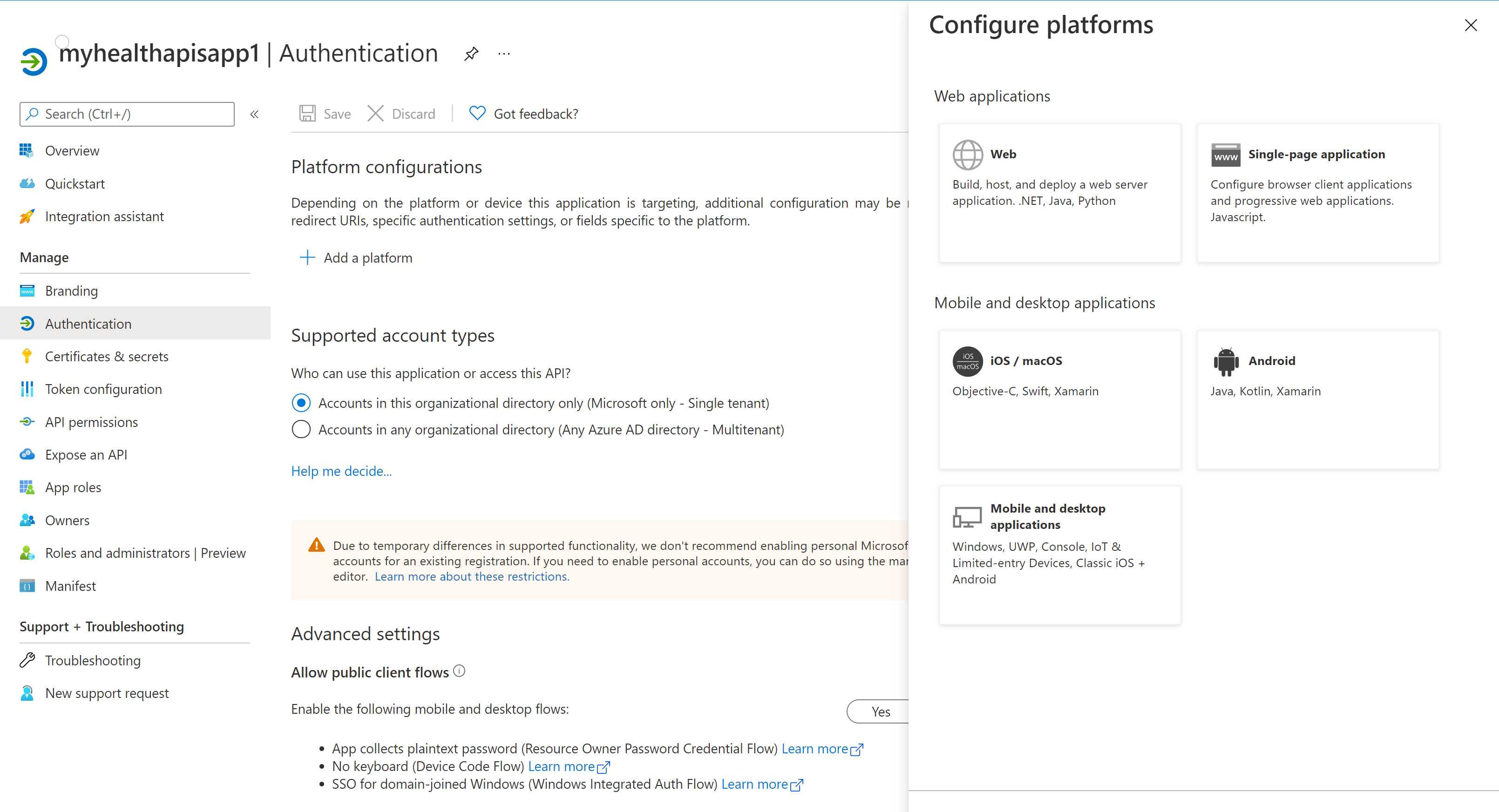

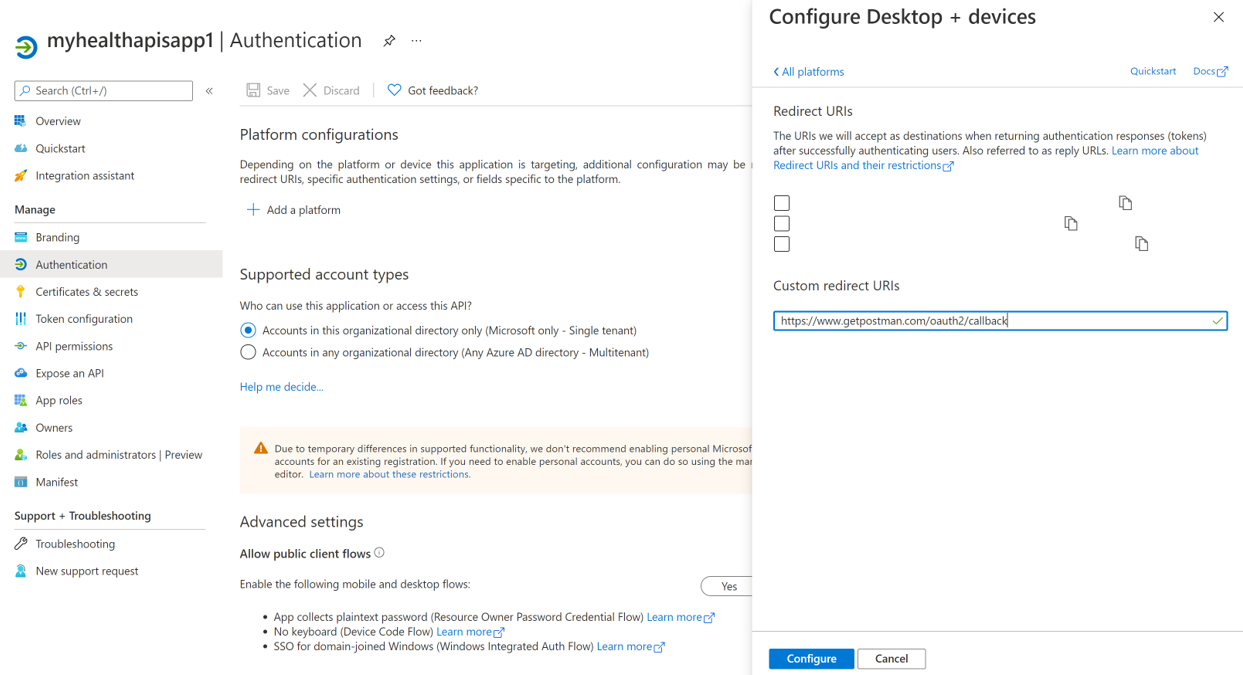

リダイレクト URL が必要なツールの場合は、[プラットフォームの追加] を選んでプラットフォームを構成します。

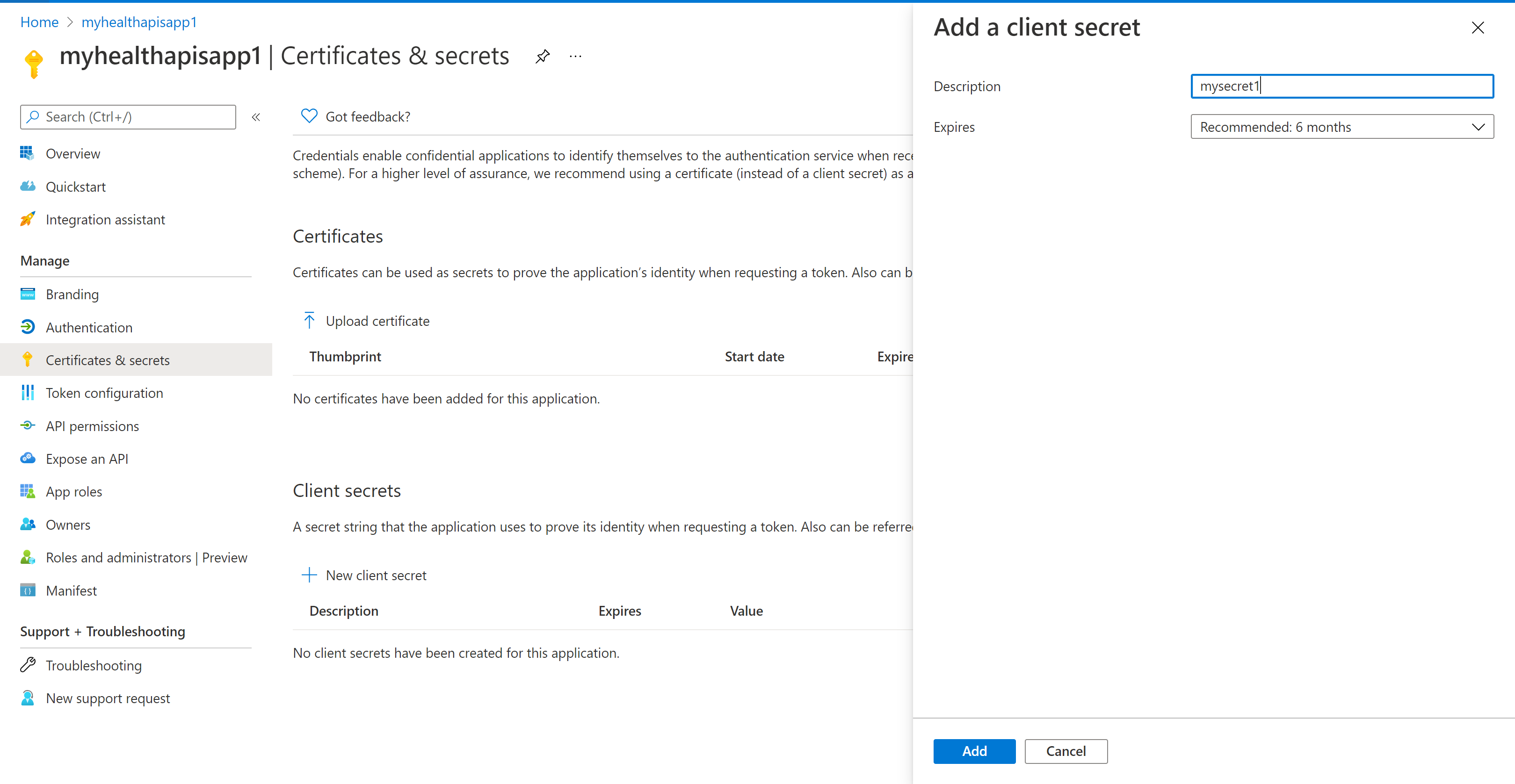

証明書とシークレット

[証明書とシークレット] を選択し、[新しいクライアント シークレット] を選択します。 [有効期限] フィールドで、[Recommended 6 months] (推奨 6 か月) を選びます。 この新しいシークレットは 6 か月間有効です。 次のような異なる値を選ぶこともできます。

- 3 か月

- 12 か月

- 24 か月

- カスタムの開始日と終了日。

Note

シークレット ID ではなく、シークレットの値を保存することが重要です。

必要に応じて、証明書 (公開キー) をアップロードし、証明書に関連付けられている GUID 値である証明書 ID を使用できます。 テストのために、PowerShell コマンド ラインの New-SelfSignedCertificate などのツールを使って自己署名証明書を作成し、証明書ストアから証明書をエクスポートできます。

API アクセス許可

次の手順は、DICOM サービスの場合は必要ですが、FHIR サービスの場合は省略可能です。 さらに、Azure Health Data Services に関するユーザーのアクセス許可またはロールの割り当ては、RBAC によって管理されます。 詳しくは、Azure Health Data Services のための Azure RBAC の構成に関する記事をご覧ください。

[API のアクセス許可] ブレードを選択します。

[アクセス許可の追加] を選択します。

Azure Health Data Services を使う場合は、[所属する組織で使用している API] で DICOM 用 Azure API を検索して、DICOM サービスにアクセス許可を追加します。

DICOM 用の Azure API の検索結果が返されるのは、既に DICOM サービスをワークスペースにデプロイしている場合のみです。

別のリソース アプリケーションを参照する場合は、[所属する組織で使用している API] で作成済みの DICOM API リソース アプリケーションの登録を選択します。

ユーザーに代わって機密クライアント アプリケーションが要求するスコープ (アクセス許可) を選択します。 Dicom.ReadWrite を選択してから [アクセス許可の追加] を選択します。

Note

REST Client などのツールを使って FHIR サービス用のアクセス トークンを取得する場合は、grant_type として client_credentials を使います。 詳しくは、「Visual Studio Code で REST クライアント拡張機能を使用した Azure Health Data Services へのアクセス」をご覧ください。

DICOM サービス用のアクセス トークンを取得する場合は、grant_type として client_credentials または authentication_code を使います。 詳しくは、cURL での DICOM の使用に関する記事をご覧ください。

これで、アプリケーションの登録は完了です。

次のステップ

この記事では、Microsoft Entra ID でクライアント アプリケーションを登録する方法について説明しました。 さらに、シークレットと API のアクセス許可を Azure Health Data Services に追加する方法も説明しました。 Azure Health Data Services について詳しくは、以下をご覧ください

![[アクセス許可の追加] ボタンが強調表示されている [API のアクセス許可] ページのスクリーンショット。](dicom/media/dicom-add-apis-permissions.png)

![[所属する組織で使用している API] タブが選択されている [API のアクセス許可の検索] ページのスクリーンショット。](dicom/media/dicom-search-apis-permissions.png)