Azure HDInsight での転送中の IPsec 暗号化

この記事では、Azure HDInsight クラスター ノード間の通信に対する転送中の暗号化の実装について説明します。

バックグラウンド

Azure HDInsight には、エンタープライズ データをセキュリティで保護するためのさまざまなセキュリティ機能が用意されています。 これらのソリューションは、境界セキュリティ、認証、承認、監査、暗号化、コンプライアンスの柱の下にグループ化されています。 暗号化は、保存データと転送中のデータの両方に適用できます。

保存時の暗号化は、Azure ストレージ アカウントでのサーバー側暗号化と、HDInsight クラスターの一部である Azure VM でのディスク暗号化によってカバーされます。

HDInsight での転送中データの暗号化は、クラスター ゲートウェイにアクセスするためのトランスポート層セキュリティ (TLS) と、クラスター ノード間のインターネット プロトコル セキュリティ (IPsec) を使用して実現されます。 IPsec は、すべてのヘッド ノード、ワーカー ノード、エッジ ノード、Zookeeper ノードのほか、ゲートウェイや ID ブローカー ノードの間で、オプションで有効にすることができます。

転送中の暗号化を有効にする

Azure portal

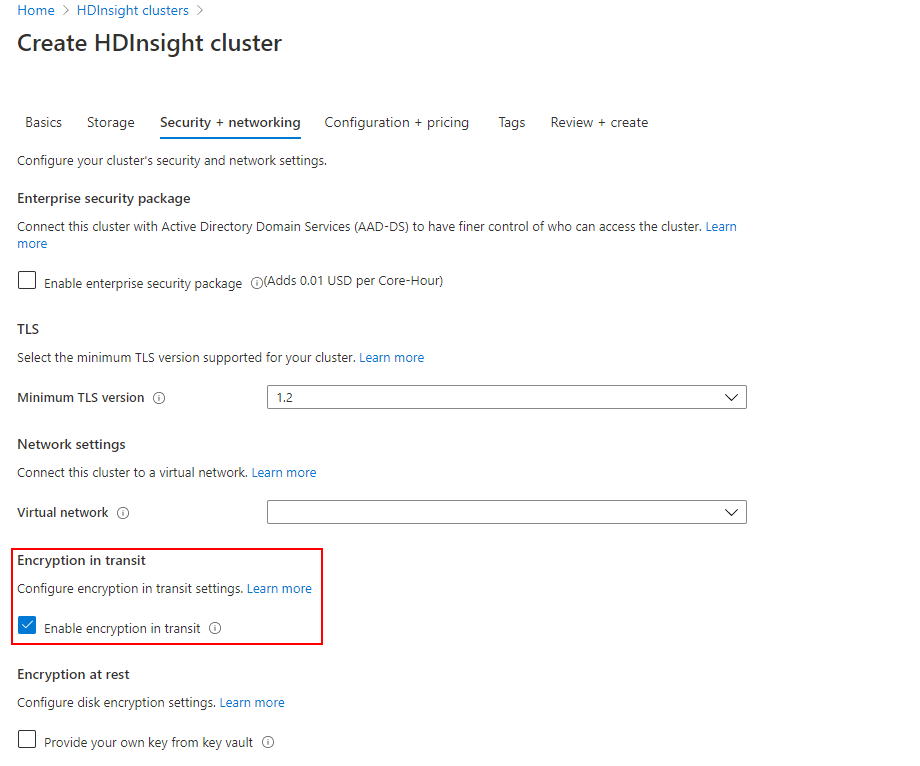

Azure portal を使用して、転送中の暗号化を有効にした新しいクラスターを作成するには、次の手順を実行します。

通常のクラスター作成プロセスを開始します。 最初のクラスター作成手順については、「Azure portal を使用して HDInsight で Linux ベースのクラスターを作成する」を参照してください。

[基本] タブと [ストレージ] タブに入力します。 [セキュリティとネットワーク] タブに進みます。

![クラスターの作成 - [セキュリティとネットワーク] タブ](media/encryption-in-transit/create-cluster-security-networking-tab.png)

[セキュリティとネットワーク] タブで、 [転送中の暗号化を有効にする] チェック ボックスを選択します。

転送中の暗号化を有効にしたクラスターを Azure CLI を使用して作成する

転送中の暗号化は isEncryptionInTransitEnabled プロパティを使用して有効化します。

サンプル テンプレートとパラメーター ファイルをダウンロードできます。 このテンプレートと以下の Azure CLI のコード スニペットを使用する前に、次のプレース ホルダーを正しい値に置き換えます。

| プレースホルダー | 説明 |

|---|---|

<SUBSCRIPTION_ID> |

Azure サブスクリプションの ID です |

<RESOURCE_GROUP> |

新しいクラスターとストレージ アカウントを作成するリソース グループです。 |

<STORAGEACCOUNTNAME> |

クラスターで使用する既存のストレージ アカウント。 名前は ACCOUNTNAME.blob.core.windows.net の形式にする必要があります |

<CLUSTERNAME> |

HDInsight クラスターの名前です。 |

<PASSWORD> |

SSH と Ambari ダッシュボードを使用してクラスターにサインインするために選択したパスワードです。 |

<VNET_NAME> |

クラスターがデプロイされる仮想ネットワーク。 |

以下のコード スニペットでは、次の初期手順が実行されます。

- Azure アカウントにログインします。

- 作成操作が実行されるアクティブなサブスクリプションを設定します。

- 新しいデプロイ アクティビティ用の新しいリソース グループを作成します。

- テンプレートをデプロイして、新しいクラスターを作成します。

az login

az account set --subscription <SUBSCRIPTION_ID>

# Create resource group

az group create --name <RESOURCEGROUPNAME> --location eastus2

az deployment group create --name HDInsightEnterpriseSecDeployment \

--resource-group <RESOURCEGROUPNAME> \

--template-file hdinsight-enterprise-security.json \

--parameters parameters.json