Azure Firewall Basic の機能

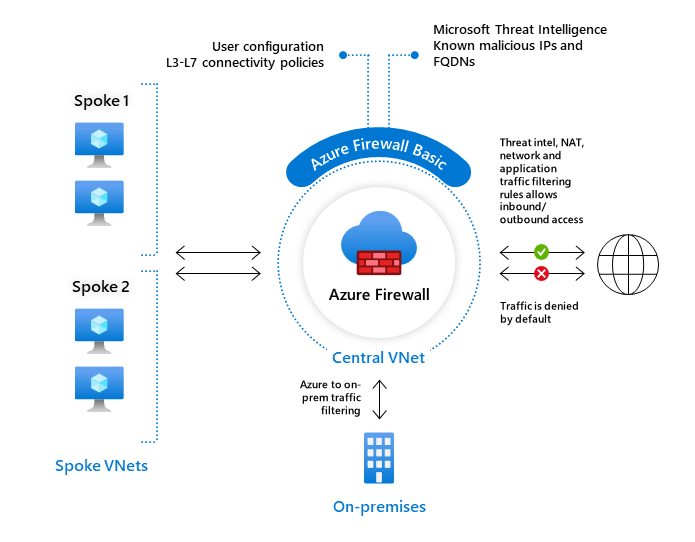

Azure Firewall Basic は、Azure Virtual Network リソースを保護する、クラウドベースのマネージド ネットワーク セキュリティ サービスです。

Azure Firewall Basic には次の機能が含まれています。

- 組み込みの高可用性

- 可用性ゾーン

- アプリケーションの FQDN のフィルタリング規則

- ネットワーク トラフィックのフィルタリング規則

- FQDN のタグ

- サービス タグ

- アラート モードでの脅威インテリジェンス

- 送信 SNAT サポート

- 受信 DNAT のサポート

- 複数のパブリック IP アドレス

- Azure Monitor ログ記録

- 認定資格

すべての Firewall バージョンの Azure Firewall 機能を比較するには、「ニーズを満たす適切な Azure Firewall バージョンの選択」を参照してください。

組み込みの高可用性

高可用性が組み込まれているため、追加のロード バランサーは必要なく、構成すべきものもありません。

可用性ゾーン

Azure Firewall は、デプロイ時に、可用性を高めるために複数の可用性ゾーンにまたがるように構成できます。 近接性の理由から Azure Firewall を特定のゾーンに関連付けることもできます。 可用性の詳細については、Azure Firewall のサービス レベル アグリーメント (SLA) に関するページを参照してください。

複数の可用性ゾーンにデプロイされるファイアウォールについては追加のコストは発生しません。

Azure Firewall Availability Zones は、可用性ゾーンをサポートするリージョンで利用できます。 詳細については、「可用性ゾーンがサポートされているリージョン」を参照してください。

アプリケーションの FQDN のフィルタリング規則

ワイルド カードも含まれる完全修飾ドメイン名 (FQDN) の指定された一覧に、送信 HTTP/S トラフィックまたは Azure SQL トラフィックを制限できます。 この機能では、トランスポート層セキュリティ (TLS) 終端は必要ありません。

次のビデオでは、アプリケーション ルールを作成する方法を示します。

ネットワーク トラフィックのフィルタリング規則

送信元と送信先の IP アドレス、ポート、プロトコルを基準として、"許可" または "拒否" のネットワーク フィルタリング規則を一元的に作成できます。 Azure Firewall は完全にステートフルであるため、各種の接続の正当なパケットを識別できます。 規則は、複数のサブスクリプションと仮想ネットワークにまたがって適用および記録されます。

Azure Firewall では、レイヤー 3 とレイヤー 4 のネットワーク プロトコルのステートフル フィルター処理がサポートされています。 レイヤー 3 の IP プロトコルをフィルター処理するには、ネットワーク規則で任意のプロトコルを選んで、ポートでワイルドカード * を選びます。

FQDN のタグ

FQDN のタグにより、ファイアウォール経由の既知の Azure サービスのネットワーク トラフィックを簡単に許可することができます。 たとえば、ファイアウォール経由の Windows Update のネットワーク トラフィックを許可したいとします。 アプリケーションの規則を作成して、Windows Update のタグを組み込みます。 これで、Windows Update からのネットワーク トラフィックをファイアウォール経由でフローできるようになります。

サービス タグ

サービス タグは IP アドレス プレフィックスのグループを表し、セキュリティ規則の作成の複雑さを最小限に抑えるのに役立ちます。 独自のサービス タグを作成することも、タグ内に含まれる IP アドレスを指定することもできません。 サービス タグに含まれるアドレス プレフィックスの管理は Microsoft が行い、アドレスが変化するとサービス タグは自動的に更新されます。

脅威インテリジェンス

ファイアウォールに対して脅威インテリジェンスベースのフィルター処理を有効にして、既知の悪意のある IP アドレスとドメインとの間のトラフィックについて警告を行うことができます。 この IP アドレスとドメインのソースは、Microsoft の脅威インテリジェンス フィードです。

送信 SNAT サポート

仮想ネットワーク トラフィックの送信 IP アドレスはすべて Azure Firewall パブリック IP に変換されます (送信元ネットワーク アドレス変換)。 仮想ネットワークからインターネット上のリモートの送信先に向かうトラフィックを特定して許可できます。 宛先 IP が IANA RFC 1918 のプライベート IP 範囲である場合、Azure Firewall は SNAT を行いません。

組織でプライベート ネットワークに対してパブリック IP アドレス範囲を使用している場合、Azure Firewall は、SNAT を使用して、トラフィックのアドレスを AzureFirewallSubnet のいずれかのファイアウォール プライベート IP アドレスに変換します。 パブリック IP アドレス範囲の SNAT が行われないように、Azure Firewall を構成することができます。 詳細については、「Azure Firewall の SNAT プライベート IP アドレス範囲」を参照してください。

Azure Firewall メトリックで SNAT ポートの使用率を監視できます。 SNAT ポートの使用率の詳細と推奨事項については、ファイアウォールのログとメトリックのドキュメントを参照してください。

Azure Firewall NAT の動作に関する詳細については、「Azure Firewall NAT の動作」を参照してください。

受信 DNAT のサポート

ファイアウォールのパブリック IP アドレスへのインバウンド インターネット ネットワーク トラフィックは、変換され (宛先ネットワーク アドレス変換)、仮想ネットワークのプライベート IP アドレスでフィルター処理されます。

複数のパブリック IP アドレス

複数のパブリック IP アドレスをファイアウォールに関連付けることができます。

複数のパブリック IP アドレスを使用すると、以下のシナリオが可能になります。

- DNAT - 複数の標準ポート インスタンスをバックエンド サーバーに変換できます。 たとえば、2 つのパブリック IP アドレスがある場合、両方の IP アドレス用の TCP ポート 3389 (RDP) を変換できます。

- SNAT - 送信 SNAT 接続にさらにポートを使用できるので、SNAT ポートが不足する可能性が低減されます。 現時点では、Azure Firewall は、接続に使用する送信元パブリック IP アドレスをランダムに選択します。 ネットワークにダウンストリーム フィルターがある場合、ファイアウォールに関連付けられているすべてのパブリック IP アドレスを許可する必要があります。 この構成を簡略化するには、パブリック IP アドレス プレフィックスを使用することを検討してください。

Azure Monitor ログ記録

すべてのイベントは Azure Monitor と統合されます。そのため、ログをストレージ アカウントにアーカイブしたり、イベントをイベント ハブにストリーム配信したり、それらを Azure Monitor ログに送信したりできます。 Azure Monitor ログのサンプルについては、「Azure Firewall の Azure Monitor ログ」をご覧ください。

詳細については、「Azure Firewall のログとメトリックを監視する」を参照してください。

Azure Firewall ブックにより、Azure Firewall のデータ分析のための柔軟なキャンバスが提供されます。 これを使用して、Azure portal 内で高度な視覚的レポートを作成できます。 詳細については、「Azure Firewall ブックを使用してログを監視する」をご覧ください。

認定

Azure Firewall は、Payment Card Industry (PCI)、Service Organization Controls (SOC)、国際標準化機構 (ISO) に準拠しています。 詳細については、「Azure Firewall のコンプライアンス認定資格」を参照してください。