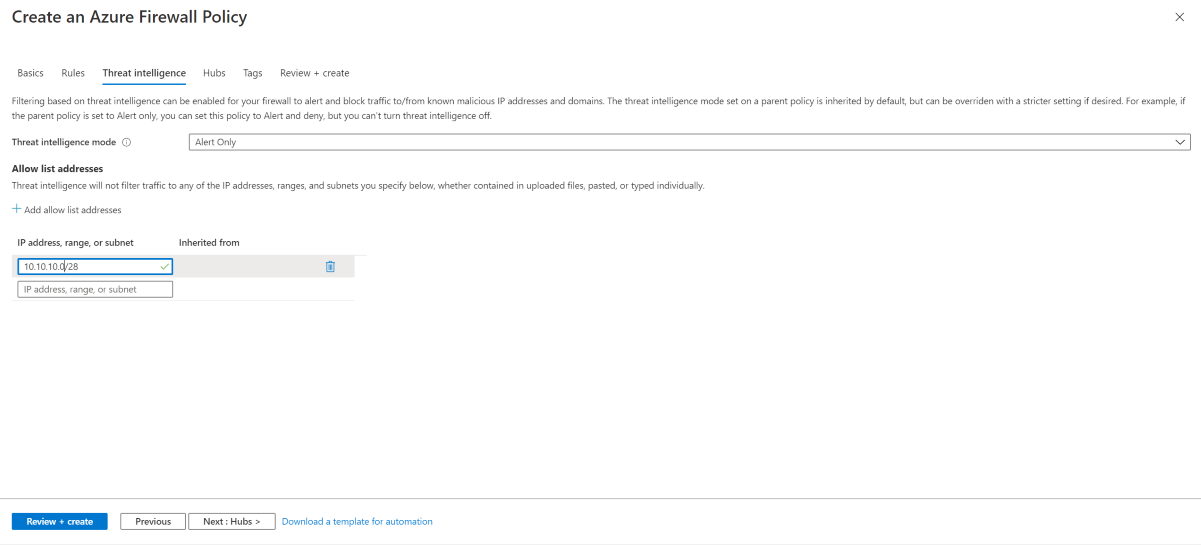

Azure Firewall の脅威インテリジェンスの構成

Azure Firewall ポリシー用に脅威インテリジェンスベースのフィルター処理を構成して、既知の悪意のある IP アドレスおよびドメインとの間で送受信されるトラフィックを警告および拒否できます。 この IP アドレスとドメインのソースは、Microsoft の脅威インテリジェンス フィードです。 インテリジェント セキュリティ グラフは Microsoft の脅威インテリジェンスの動力となるものであり、Microsoft Defender for Cloud を含む複数のサービスによって使用されます。

脅威インテリジェンスベースのフィルター処理が構成されている場合は、すべての NAT ルール、ネットワーク ルール、またはアプリケーション ルールの前に、関連付けられているルールが処理されます。

脅威インテリジェンス モード

脅威インテリジェンスは、次の表で説明する 3 つのモードのいずれかで構成できます。 既定では、脅威インテリジェンスベースのフィルター処理は、アラート モードで有効になっています。

| モード | 説明 |

|---|---|

Off |

ファイアウォールの脅威インテリジェンス機能が有効になっていません。 |

Alert only |

悪意のある既知の IP アドレスおよびドメインと通信するトラフィックがファイアウォールを通過すると、信頼度の高い警告を受信します。 |

Alert and deny |

悪意のある既知の IP アドレスおよびドメインと通信するトラフィックがファイアウォールを通過しようとしていることが検出されると、トラフィックがブロックされ、信頼度の高い警告を受信します。 |

注意

脅威インテリジェンス モードは、親ポリシーから子ポリシーに継承されます。 子ポリシーは、親ポリシーと同じか、より厳密なモードで構成する必要があります。

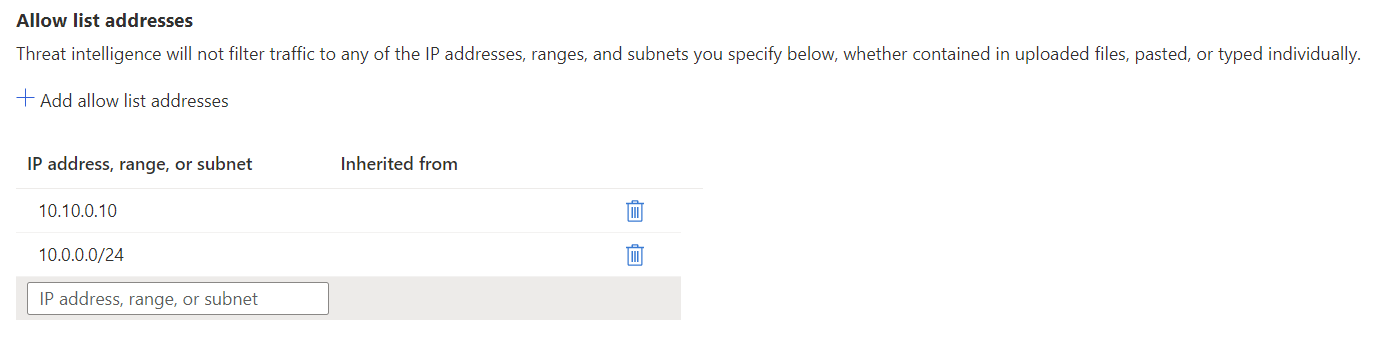

許可リスト アドレス

脅威インテリジェンスによって偽陽性がトリガーされ、実際には有効なトラフィックがブロックされる可能性があります。 許可された IP アドレスのリストを構成して、指定したアドレス、範囲、またはサブネットが脅威インテリジェンスによってフィルター処理されないようにすることができます。

CSV ファイルをアップロードすることで、一度に複数のエントリで許可リストを更新できます。 CSV ファイルには、IP アドレスと範囲のみを含めることができます。 ファイルに見出しを含めることはできません。

注意

脅威インテリジェンスの許可リスト アドレスは、親ポリシーから子ポリシーに継承されます。 親ポリシーに追加されたすべての IP アドレスまたは範囲は、すべての子ポリシーにも適用されます。

ログ

次のログの抜粋は、悪意のあるサイトへの送信トラフィックに対してトリガーされるルールを示しています。

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

テスト

送信テスト - 環境が侵害されたことを意味するため、送信トラフィック アラートがまれに発生します。 テスト送信アラートの動作をサポートするため、アラートをトリガーするテスト用 FQDN が作成されています。

testmaliciousdomain.eastus.cloudapp.azure.comを送信テストに使用します。テスト受信 - DNAT ルールがファイアウォールで構成されている場合、受信トラフィックにアラートが表示されることを想定できます。 これは、特定のソースのみが DNAT ルールで許可されている場合でも該当し、それ以外の場合はトラフィックが拒否されます。 Azure Firewall では、既知のすべてのポート スキャナーでアラートが発行されるわけではありません。悪意のあるアクティビティにも参加していることが知られているスキャナーのみです。