チュートリアル:Azure Firewall Manager を使用して仮想ハブのセキュリティを保護する

Azure Firewall Manager を使用して、セキュリティ保護付き仮想ハブを作成し、プライベート IP アドレス、Azure PaaS、インターネットに宛てたクラウド ネットワーク トラフィックをセキュリティで保護することができます。 ファイアウォールへのトラフィックのルーティングは自動化されているため、ユーザー定義ルート (UDR) を作成する必要はありません。

Firewall Manager では、ハブ仮想ネットワーク アーキテクチャもサポートされます。 セキュリティ保護付き仮想ハブとハブ仮想ネットワーク アーキテクチャの種類の比較については、「Azure Firewall Manager のアーキテクチャ オプション」を参照してください。

このチュートリアルでは、以下の内容を学習します。

- スポーク仮想ネットワークを作成する

- セキュリティ保護付き仮想ハブを作成する

- ハブとスポークの仮想ネットワークを接続する

- ハブにトラフィックをルーティングする

- サーバーをデプロイする

- ファイアウォール ポリシーを作成してハブをセキュリティで保護する

- ファイアウォールをテストする

重要

このチュートリアルの手順では、Azure Firewall Manager を使用して、新しい Azure Virtual WAN のセキュリティ保護付きハブを作成します。 Firewall Manager を使用して既存のハブをアップグレードすることはできますが、Azure Firewall 用に Azure Availability Zones を構成することはできません。 「仮想 WAN ハブ内で Azure Firewall を構成する」に記載されているとおり、Azure portal を使用して既存のハブをセキュリティ保護付きハブに変換することもできます。 ただし、Azure Firewall Manager と同様に、Availability Zones を構成することはできません。 既存のハブをアップグレードし、Azure Firewall 用の Availability Zones を指定する (推奨) には、「チュートリアル: Azure PowerShell を使用して仮想ハブをセキュリティで保護する」のアップグレード手順に従う必要があります。

前提条件

Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

ハブとスポークのアーキテクチャを作成する

まず、サーバーを配置できるスポーク仮想ネットワークを作成します。

2 つのスポーク仮想ネットワークとサブネットを作成する

2 つの仮想ネットワークにはそれぞれワークロード サーバーがあり、ファイアウォールによって保護されています。

- Azure portal のホーム ページから [リソースの作成] を選択します。

- [仮想ネットワーク] を見つけて選び、[作成] を選びます。

- [サブスクリプション] で、ご使用のサブスクリプションを選択します。

- [リソース グループ] で、 [新規作成] を選択し、名前として「fw-manager-rg」と入力して [OK] を選択します。

- [仮想ネットワーク名] には、「Spoke-01」と入力します。

- [リージョン] で、 [米国東部] を選択します。

- [次へ] を選択します。

- [セキュリティ] ページで、[次へ] を選択します。

- Add IPv4 address space] ([IPv4 アドレス空間の追加) では、既定値の 10.0.0.0/16 をそのまま使います。

- [サブネット] で、[既定] を選択します。

- [名前] には、「Workload-01-SN」と入力します。

- [開始アドレス] には、「10.0.1.0/24」と入力します。

- [保存] を選択します。

- [Review + create](レビュー + 作成) を選択します。

- [作成] を選択します

この手順を繰り返して、fw-manager-rg リソース グループに同様の仮想ネットワークをもう 1 つ作成します。

名前:Spoke-02

アドレス空間: 10.1.0.0/16

サブネット名:Workload-02-SN

開始アドレス: 10.1.1.0/24

セキュリティ保護付き仮想ハブを作成する

Firewall Manager を使用して、セキュリティ保護付き仮想ハブを作成します。

Azure portal のホーム ページで、 [すべてのサービス] を選択します。

検索ボックスに「Firewall Manager」と入力し、 [Firewall Manager] を選択します。

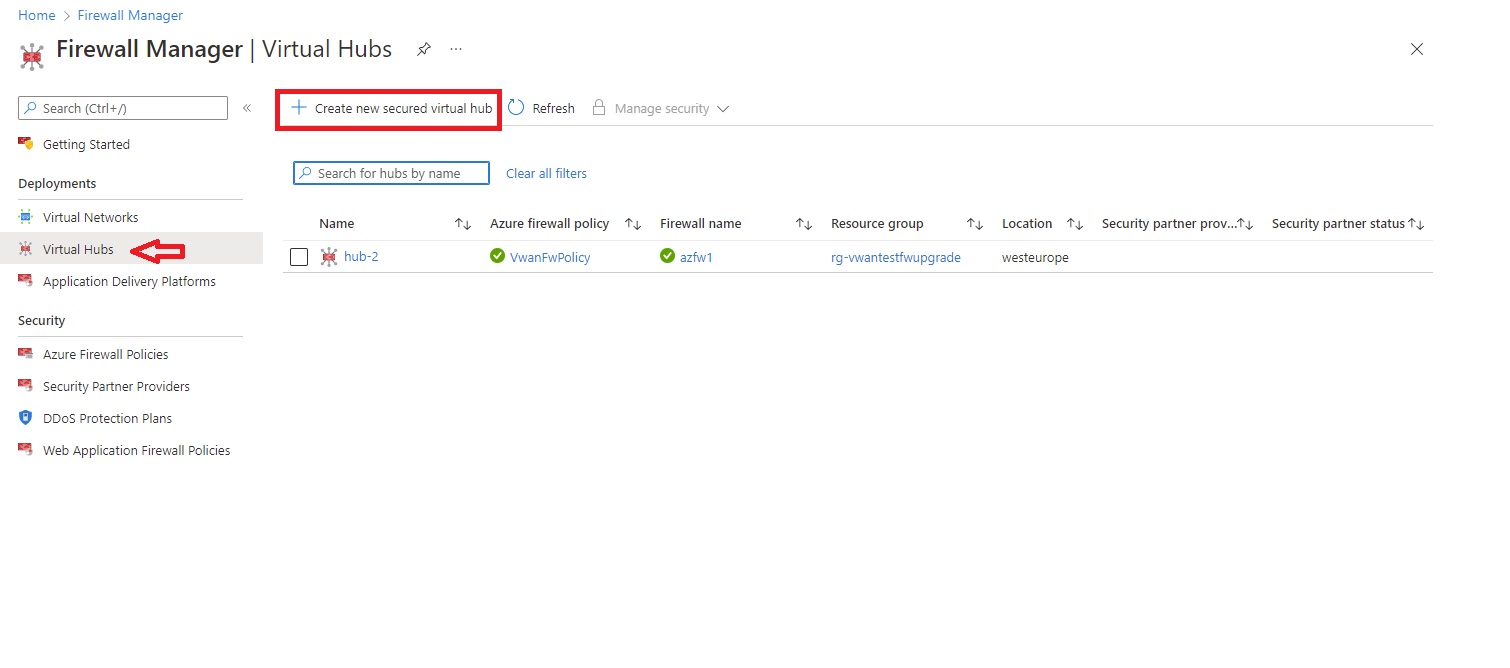

[Firewall Manager] ページの [デプロイ] で、[仮想ハブ] を選択します。

[Firewall Manager | 仮想ハブ] ページで、[セキュリティで保護された仮想ハブの新規作成] を選択します。

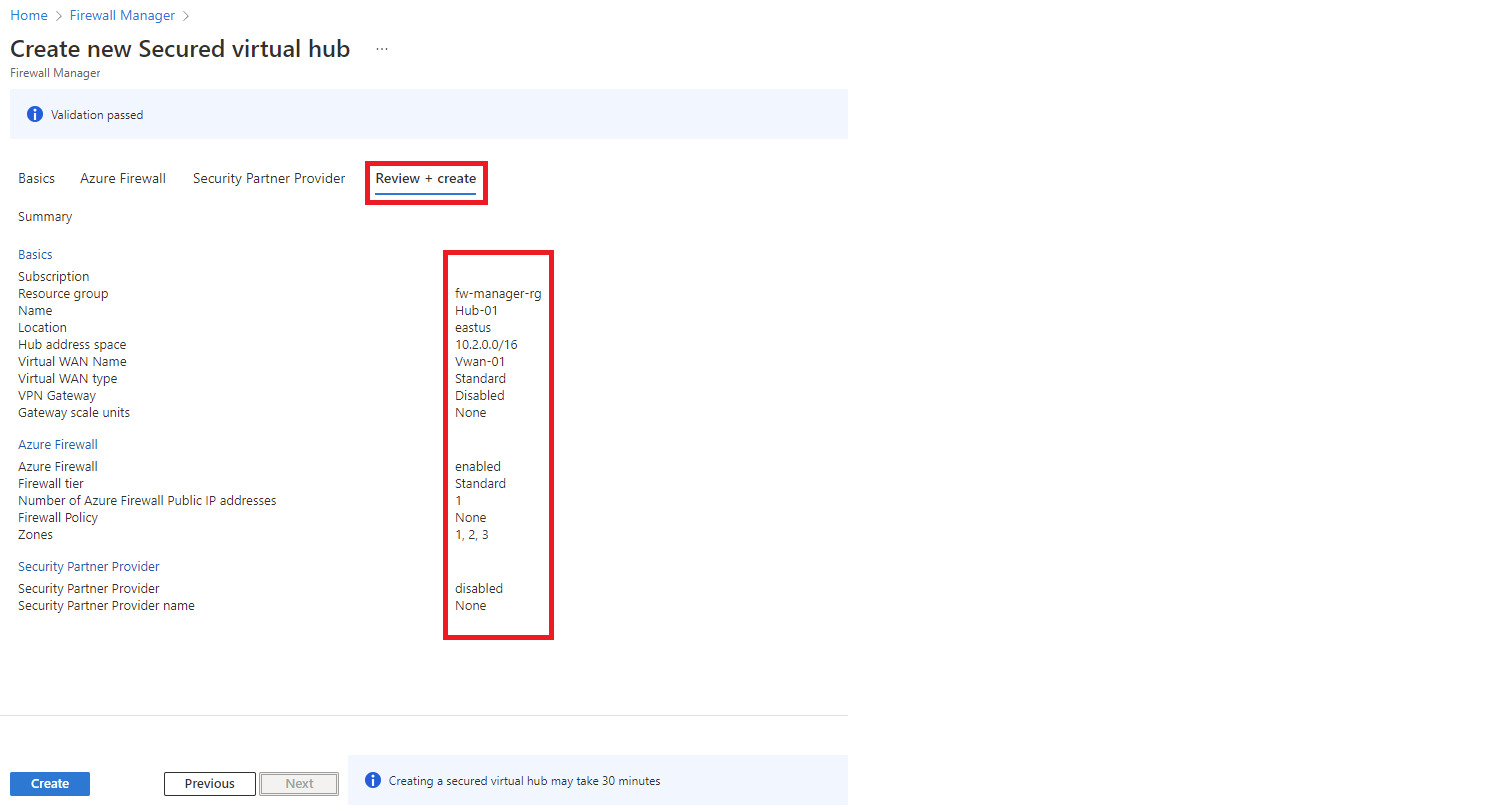

サブスクリプションを選択します。

[リソース グループ] で、 [fw-manager-rg] を選択します。

[リージョン] で、 [米国東部] を選択します。

[セキュリティで保護された仮想ハブ名] には、「Hub 01」と入力します。

[ハブ アドレス空間] に、「10.2.0.0/16」と入力します。

[新しい vWAN] を選びます。

新しい仮想 WAN 名として、「Vwan-01」と入力します。

[種類] の [標準] を選びます。

[信頼されたセキュリティ パートナーを有効にするために VPN ゲートウェイを含める] チェック ボックスはオフのままにします。

[Next:Azure Firewall] を選択します。

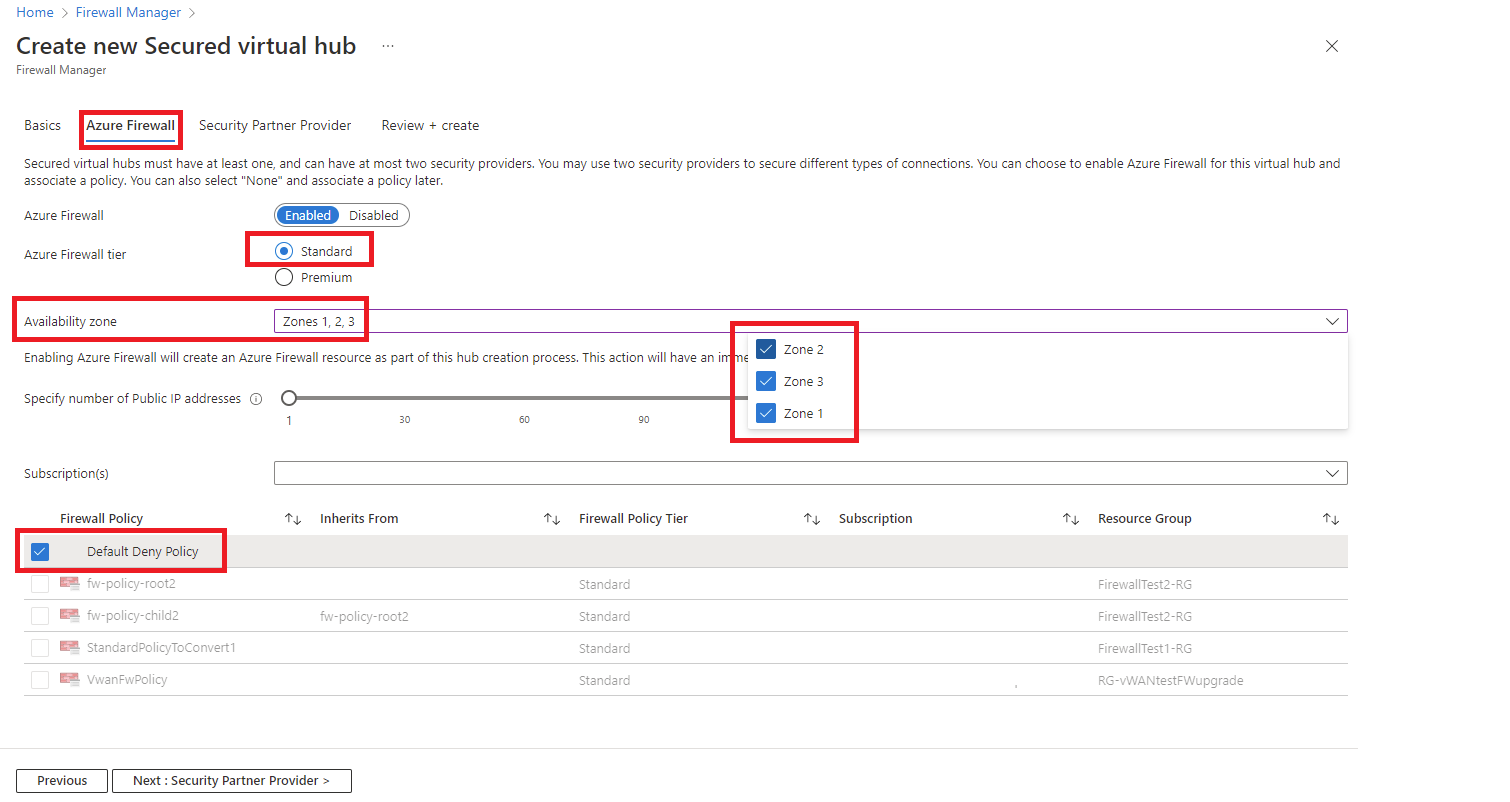

規定の Azure Firewall が有効になっている設定をそのまま使用します。

[Azure Firewall レベル] では、[Standard] を選択します。

Availability Zones の目的の組み合わせを選択します。

重要

Virtual WAN は、ハブおよびハブ内で利用できるサービスのコレクションです。 Virtual WAN は必要な数だけデプロイできます。 Virtual WAN ハブには、VPN や ExpressRoute などの複数のサービスがあります。 リージョンが Availability Zones をサポートしている場合、Azure Firewall を除くこれらの各サービスは Availability Zones 全体に自動的にデプロイされます。 Azure Virtual WAN の回復性に合わせて、使用可能なすべての Availability Zones を選択する必要があります。

[パブリック IP アドレスの数を指定] テキスト ボックスに「1」と入力するか、既存のパブリック IP アドレス (プレビュー) をこのファイアウォールに関連付けます。

[ファイアウォール ポリシー] で、[既定の拒否ポリシー] が選ばれていることを確認します。 この記事で後ほど設定を調整します。

[Next: Security Partner Provider](Next: セキュリティ パートナー プロバイダー) を選択します。

既定の信頼されたセキュリティ パートナーが無効になっている設定をそのまま使用し、[次へ: 確認と作成] を選択します。

[作成] を選択します

Note

セキュリティ保護付き仮想ハブを作成するには、最大 30 分かかる場合があります。

デプロイが完了した後で、ファイアウォールのパブリック IP アドレスを検索できます。

- Firewall Manager を開きます。

- [仮想ハブ] を選択します。

- [hub-01] を選択します。

- AzureFirewall_Hub-01 を選びます。

- 後で使用するパブリック IP アドレスを書き留めます。

ハブとスポークの仮想ネットワークを接続する

これで、ハブとスポークの仮想ネットワークをピアリングできるようになりました。

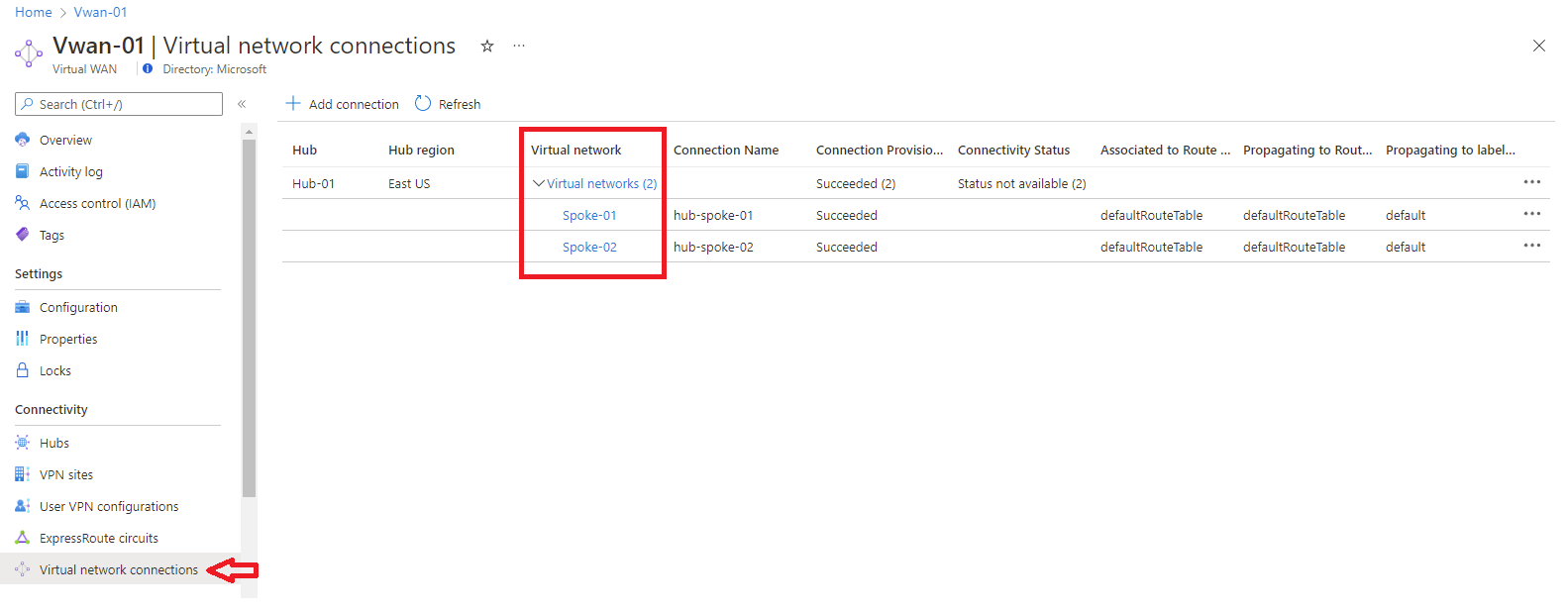

[fw-manager-rg] リソース グループを選択してから、 [Vwan-01] 仮想 WAN を選択します。

[接続] で、 [仮想ネットワーク接続] を選択します。

[接続の追加] を選択します。

[接続名] に、「hub-spoke-01」と入力します。

[ハブ] で、 [Hub-01] を選択します。

[リソース グループ] で、 [fw-manager-rg] を選択します。

[仮想ネットワーク] で、 [Spoke-01] を選択します。

[作成] を選択します

同じようにして Spoke-02 仮想ネットワークを接続します: 接続名 - hub-spoke-02。

サーバーをデプロイする

Azure portal で、 [リソースの作成] を選択します。

[人気順] の一覧で [Windows Server 2019 Datacenter] を選択します。

次の仮想マシンの値を入力します。

設定 値 Resource group fw-manager-rg 仮想マシン名 Srv-workload-01 リージョン (米国) 米国東部 管理者のユーザー名 ユーザー名を入力します。 Password パスワードを入力します。 [受信ポートの規則] の [パブリック受信ポート] で、 [なし] を選択します。

他の既定値をそのまま使用し、 [次へ:ディスク] を選択します。

ディスクの既定値をそのまま使用し、 [次へ:ネットワーク] を選択します。

仮想ネットワークで [Spoke-01] を選択し、サブネットで [Workload-01-SN] を選択します。

[パブリック IP] で、 [なし] を選択します。

他の既定値をそのまま使用し、 [次へ:管理] を選択します。

[次へ: 監視] を選びます。

[無効] を選択して、ブート診断を無効にします。 他の既定値をそのまま使用し、 [確認および作成] を選択します。

概要ページの設定を確認して、 [作成] を選択します。

次の表の情報を使用して、Srv-Workload-02 という名前の別の仮想マシンを構成します。 残りの構成は、Srv-workload-01 仮想マシンと同じです。

| 設定 | 値 |

|---|---|

| 仮想ネットワーク | Spoke-02 |

| Subnet | Workload-02-SN |

サーバーがデプロイされたら、サーバー リソースを選択し、 [ネットワーク] で、各サーバーのプライベート IP アドレスを書き留めます。

ファイアウォール ポリシーを作成してハブをセキュリティで保護する

ファイアウォール ポリシーでは、1 つまたは複数のセキュリティで保護された仮想ハブでトラフィックを転送する規則のコレクションを定義します。 ファイアウォール ポリシーを作成してから、ハブをセキュリティで保護します。

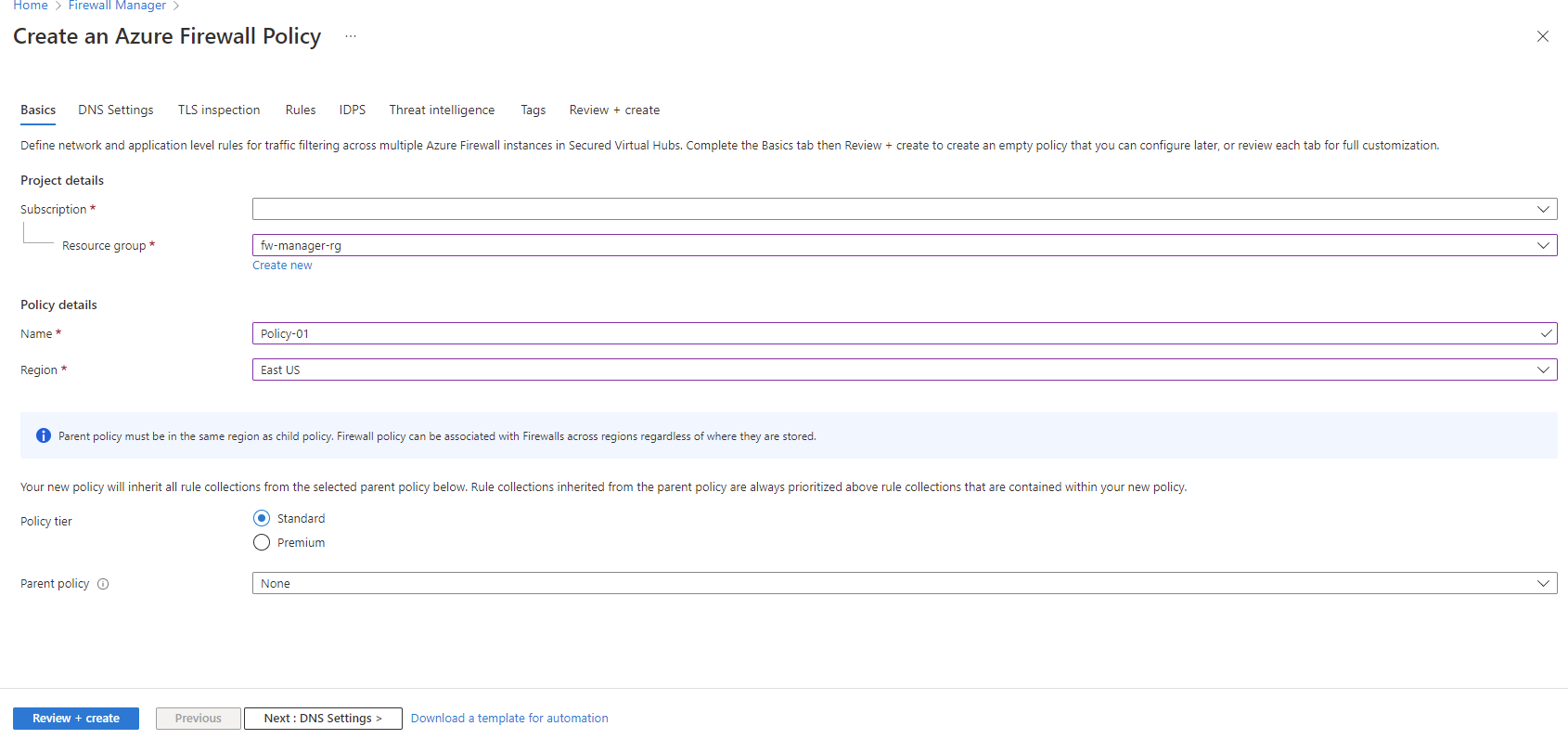

Firewall Manager から、[Azure Firewall ポリシー] を選択します。

[Azure ファイアウォール ポリシーの作成] を選択します。

[リソース グループ] で、 [fw-manager-rg] を選択します。

[ポリシーの詳細] で、 [名前] に「Policy-01」と入力し、 [リージョン] で [米国東部] を選択します。

[ポリシー レベル] で、[Standard] を選択します。

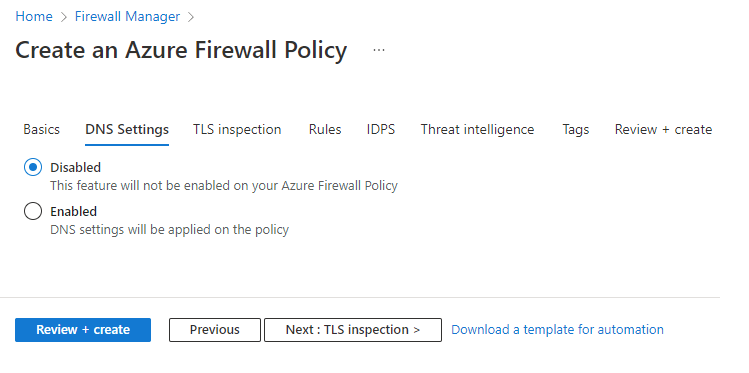

[Next: DNS Settings](次へ: DNS 設定) を選択します。

[次へ: TLS 検査] を選択します。

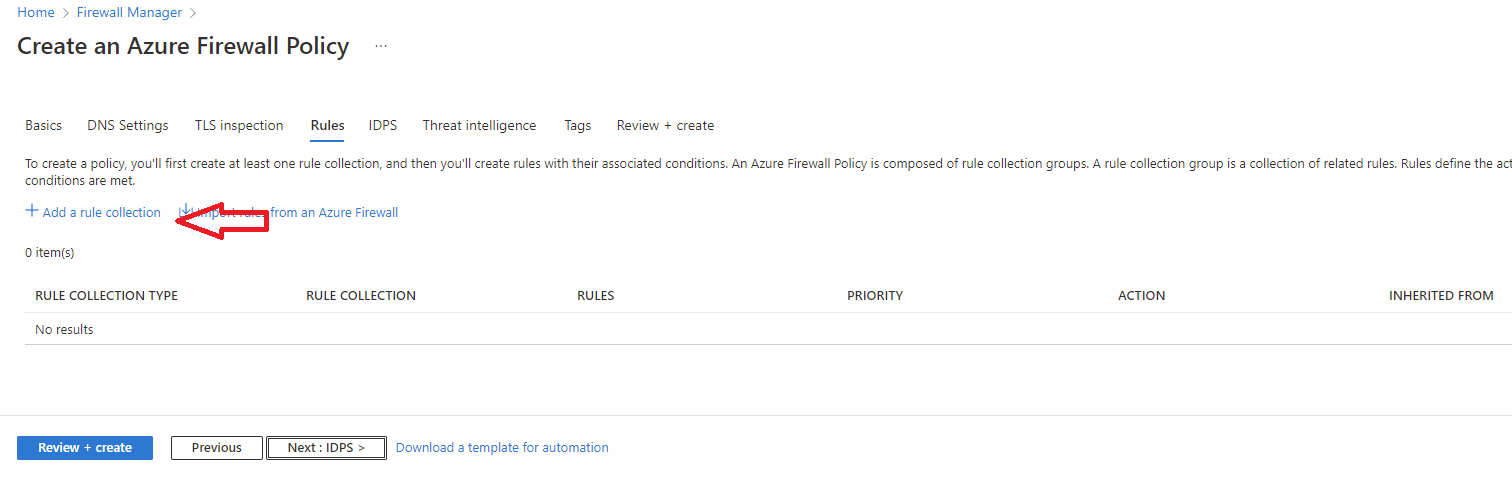

[Next : Rules](次へ: 規則) を選択します。

[規則] タブで、 [規則コレクションの追加] を選択します。

[規則コレクションの追加] ページで、 [名前] に「App-RC-01」と入力します。

[規則コレクションの種類] で、 [アプリケーション] を選択します。

[優先度] に「100」と入力します。

[規則コレクション] アクションが [許可] であることを確認します。

規則の [名前] に、「Allow-msft」と入力します。

[Source type](送信元の種類) で、 [IP アドレス] を選択します。

[送信先] に「*」を入力します。

[プロトコル] に、「http,https」と入力します。

[送信先の種類] が [FQDN] であることを確認します。

[送信先] に、「*.microsoft.com」と入力します。

[追加] を選択します。

DNAT 規則を追加して、リモート デスクトップを Srv-Workload-01 仮想マシンに接続できるようにします。

- [規則コレクションの追加] を選択します。

- [名前] に「dnat-rdp」と入力します。

- [規則コレクションの種類] で、 [DNAT] を選択します。

- [優先度] に「100」と入力します。

- 規則の [名前] に、「Allow-rdp」と入力します。

- [Source type](送信元の種類) で、 [IP アドレス] を選択します。

- [送信先] に「*」を入力します。

- [プロトコル] で [TCP] を選択します。

- [宛先ポート] に「3389」と入力します。

- [宛先] に、前に書き留めたファイアウォールのパブリック IP アドレスを入力します。

- [Translated type] (変換される種類) で [IP アドレス] を選びます。

- [変換されたアドレス] に、前に書き留めた Srv-Workload-01 のプライベート IP アドレスを入力します。

- [Translated port] (変換されたポート) に「3389」と入力します。

- [追加] を選択します。

ネットワーク規則を追加して、Srv-Workload-01 から Srv-Workload-02 にリモート デスクトップを接続できるようにします。

- [規則コレクションの追加] を選択します。

- [名前] に「vnet-rdp」と入力します。

- [規則コレクションの種類] で、 [ネットワーク] を選択します。

- [優先度] に「100」と入力します。

- [規則コレクション アクション] で [許可] を選択します。

- 規則の [名前] に、「Allow-vnet」と入力します。

- [Source type](送信元の種類) で、 [IP アドレス] を選択します。

- [送信先] に「*」を入力します。

- [プロトコル] で [TCP] を選択します。

- [宛先ポート] に「3389」と入力します。

- [送信先の種類] で [IP アドレス] を選択します。

- [宛先] に、前に書き留めた Srv-Workload-02 のプライベート IP アドレスを入力します。

- [追加] を選択します。

[次へ: IDPS] を選びます。

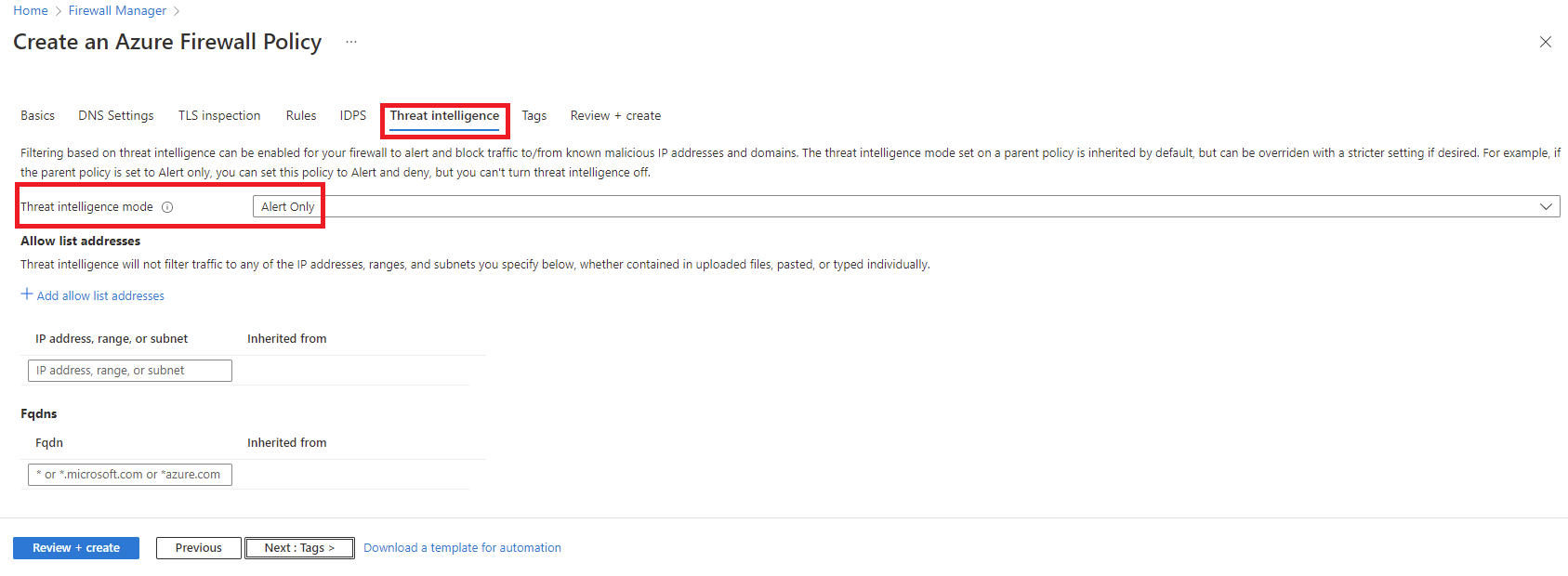

[IDPS] ページで [次へ: 脅威インテリジェンス] を選びます。

[脅威インテリジェンス] ページで、既定値をそのままにして [確認および作成] を選びます。

選択内容を確認し、[作成] を選びます。

ポリシーを関連付ける

ファイアウォール ポリシーをハブに関連付けます。

Firewall Manager から、 [Azure Firewall ポリシー] を選択します。

[Policy-01] のチェック ボックスをオンにします。

[Manage associations] (関連付けの管理)、[ハブの関連付け] を選択します。

[hub-01] を選択します。

[追加] を選択します。

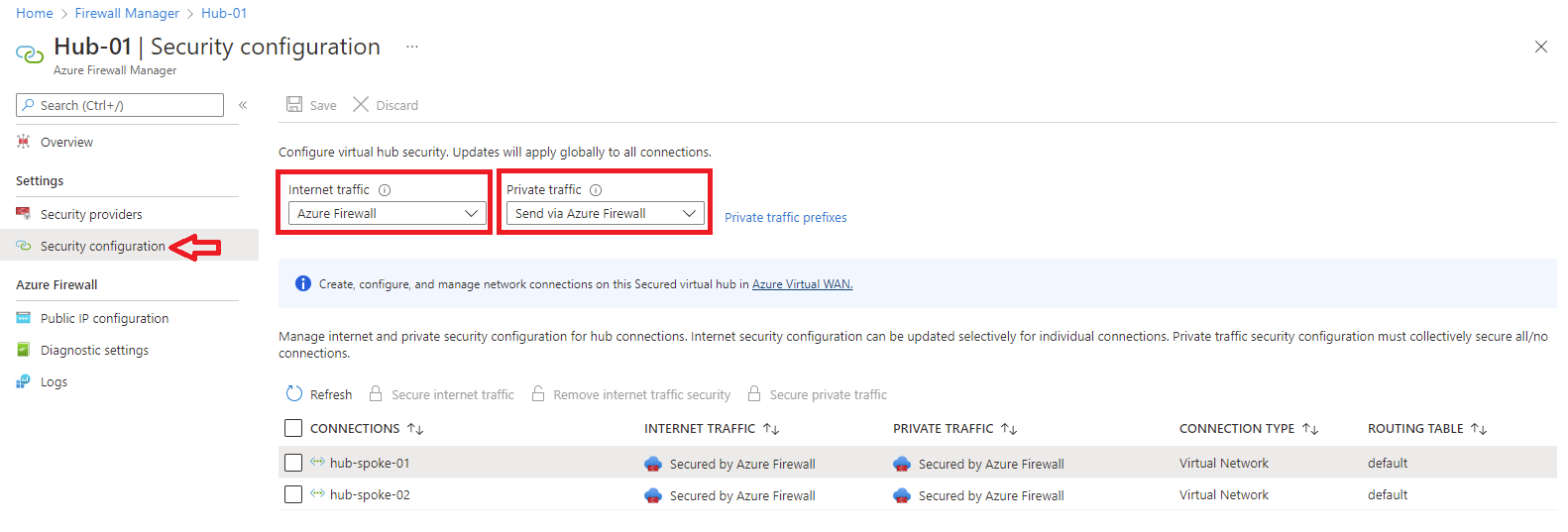

ハブにトラフィックをルーティングする

次に、ファイアウォール経由でネットワーク トラフィックがルーティングされることを確認する必要があります。

Firewall Manager から、 [仮想ハブ] を選択します。

[Hub-01] を選択します。

[設定] の [セキュリティの構成] を選択します。

[インターネット トラフィック] の [Azure Firewall] を選択します。

[Private traffic](プライベート トラフィック) の [Send via Azure Firewall](Azure Firewall 経由で送信) を選択します。

Note

仮想ネットワークまたはオンプレミス ブランチのプライベート ネットワークにパブリック IP アドレスの範囲を使用している場合は、これらの IP アドレスのプレフィックスを明示的に指定する必要があります。 [Private Traffic Prefixes] (プライベート トラフィック プレフィックス) セクションを選択し、RFC1918 アドレス プレフィックスと共に追加します。

[ハブ間] で [有効] を選んで、Virtual WAN ルーティング インテント機能を有効にします。 ルーティング インテントは、Virtual WAN ハブにデプロイされた Azure Firewall を介して、ブランチ間 (オンプレミスからオンプレミス) でトラフィックをルーティングするように Virtual WAN を構成できるメカニズムです。 ルーティング インテント機能に関連する前提条件と考慮事項について詳しくは、ルーティングインテントのドキュメントをご覧ください。

[保存] を選択します。

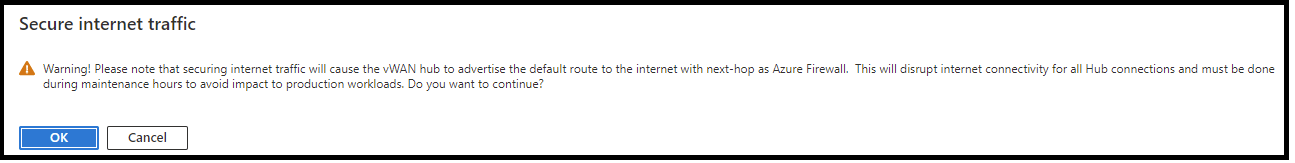

[警告] ダイアログで [OK] を選択します。

[Migrate to use inter-hub] (ハブ間を使用するように移行する) ダイアログで [OK] を選びます。

Note

ルート テーブルの更新には数分かかります。

2 つの接続で、Azure Firewall によってインターネット トラフィックとプライベート トラフィックの両方が保護されていることが示されていることを確認します。

ファイアウォールをテストする

ファイアウォール規則をテストするには、ファイアウォールのパブリック IP アドレスを使ってリモート デスクトップを接続します。これは、Srv-Workload-01 にネットワーク アドレス変換されます。 そこから、ブラウザーを使ってアプリケーション規則をテストし、リモート デスクトップを Srv-Workload-02 に接続してネットワーク規則をテストします。

アプリケーション規則をテストする

今度は、ファイアウォール規則をテストして、予期したとおりに動作することを確認します。

リモート デスクトップをファイアウォールのパブリック IP アドレスに接続し、サインインします。

Internet Explorer を開き、

https://www.microsoft.comを参照します。Internet Explorer のセキュリティ アラートで、 [OK]>[閉じる] の順に選択します。

Microsoft のホーム ページが表示されるはずです。

https://www.google.comを参照します。これはファイアウォールでブロックされる必要があります。

これで、ファイアウォールのアプリケーション規則が機能していることを確認できました。

- 1 つの許可された FQDN は参照できますが、それ以外は参照できません。

ネットワーク 規則をテストする

次に、ネットワーク規則をテストします。

Srv-Workload-01 から、Srv-Workload-02 プライベート IP アドレスへのリモート デスクトップを開きます。

リモート デスクトップは Srv-Workload-02 に接続されます。

これで、ファイアウォールのネットワーク規則が機能していることを確認できました。

- リモート デスクトップを別の仮想ネットワークにあるサーバーに接続できます。

リソースをクリーンアップする

ファイアウォール リソースのテストが完了したら、fw-manager-rg リソース グループを削除して、ファイアウォール関連のすべてのリソースを削除します。